Das CDN von Akamai umfasst Ursprungsserver, Edge-Server und DNS-Server (Domain Name System). Ursprungsserver sind die Server, auf denen die Originalversionen der Inhalte gespeichert sind. Edge-Server auf der ganzen Welt enthalten zwischengespeicherte Kopien der Inhalte, die auf den Ursprungsservern gespeichert sind. DNS-Server leiten Anfragen nach Inhalten an den geeignetsten Ursprungs-CDN-Server oder Edge-Server weiter.

Ein Content Delivery Network (CDN) ist eine Gruppe geografisch verteilter Server, die die Bereitstellung von Webinhalten beschleunigen, indem sie näher an den Ort der Nutzer gebracht werden.

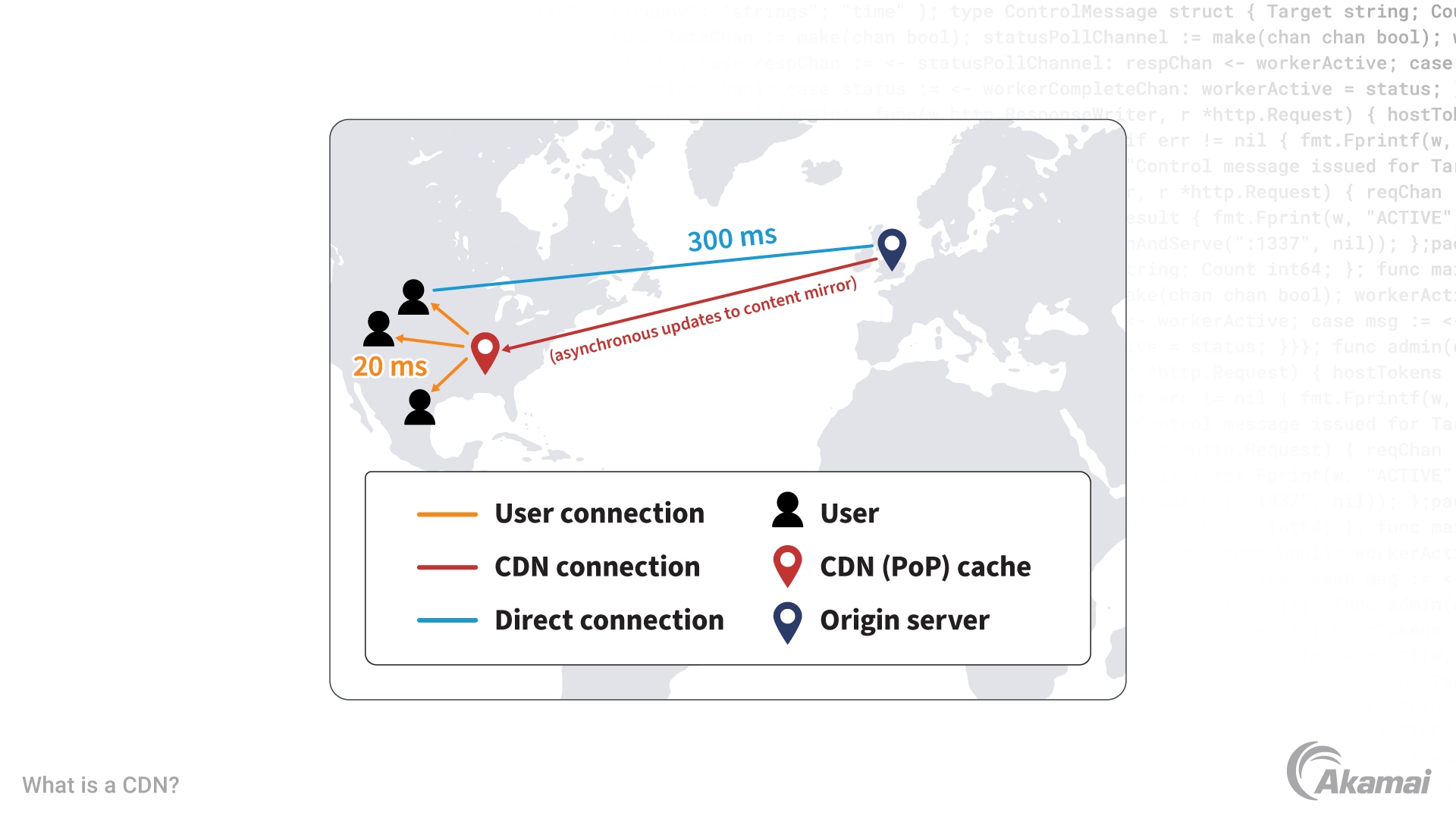

CDNs basieren auf einem Prozess namens „Caching“, bei dem Kopien von Dateien in Rechenzentren auf der ganzen Welt vorübergehend gespeichert werden, damit Sie über einen Server in Ihrer Nähe auf Internetinhalte zugreifen können. Wenn Inhalte von einem Server in Ihrer Nähe bereitgestellt werden, verkürzt das die Seitenladezeiten und sorgt für ein schnelleres, leistungsfähiges Weberlebnis. Wenn Inhalte wie Webseiten, Bilder und Videos auf Servern in der Nähe Ihres physischen Standorts zwischengespeichert werden, können Sie über CDNs Filme ansehen, Software herunterladen, Ihr Bankkonto überprüfen, in sozialen Medien posten oder Einkäufe tätigen, ohne auf das Laden von Inhalten warten zu müssen.

Sie können sich ein CDN wie einen Geldautomaten vorstellen. Wenn Sie nur bei einer Bank in der Stadt Geld abheben könnten, müssten Sie Zeit für den Weg aufwenden und immer in einer langen Schlange stehen, wenn Sie Bargeld abheben wollten. Mit einem Geldautomaten an praktisch jeder Ecke haben Sie jedoch jederzeit schnell und einfach Zugang zu Ihrem Geld.

Als Inhaltsanbieter anfingen, umfangreichere Webinhalte wie Grafiken und Videos über das Internet bereitzustellen, entstanden CDN-Services, um das Problem der Netzwerküberlastung, das man mit einem Stau vergleichen kann, zu lösen. Die Bereitstellung von Inhalten von zentral gelegenen Servern an einzelne Nutzer dauerte einfach zu lange. CDNs wurden mittlerweile auf alle Bereiche von Text, Grafiken, Skripten und Mediendateien bis hin zu Software-Downloads, Dokumenten, Portalen, E‑Commerce, Live‑Streamingmedien, On‑Demand‑Videostreaming und Social‑Media‑Websites ausgeweitet.

Seit mehr als 20 Jahren bilden CDNs das unsichtbare Rückgrat des Internets – sie verbessern die Website-Performance und stellen Onlineinhalte für Unternehmen schnell und skalierbar bereit. Ein großer Teil aller Internetinhalte wird heute über CDNs bereitgestellt.

Wie funktioniert ein CDN?

Ein Content Delivery Network besteht aus drei Arten von Servern.

- Ursprungsserver. Ursprungsserver enthalten die Originalversionen der Inhalte und fungieren als zentrale Informationsquelle. Wenn Inhalte aktualisiert werden müssen, werden Änderungen auf dem Ursprungsserver vorgenommen. Ein Ursprungsserver kann Eigentum eines Inhaltsanbieters sein und von diesem verwaltet werden, oder er kann in der Infrastruktur eines Drittanbieters gehostet werden, wie AWS S3 von Amazon oder Google Cloud Storage.

- Edge-Server. Edge-Server befinden sich an mehreren geografischen Standorten auf der ganzen Welt, auch „Points of Presence“ (POPs) genannt. Auf den Edge-Servern an diesen POPs werden Inhalte zwischengespeichert, die von den Ursprungsservern kopiert werden, und sie sind für die Bereitstellung dieser Inhalte an Nutzer in der Nähe verantwortlich. Wenn ein Nutzer Zugriff auf Inhalte auf einem Ursprungsserver anfragt, wird er zu einer zwischengespeicherten Kopie des Inhalts umgeleitet, die sich auf einem Edge-Server in seiner geografischen Nähe befindet. Wenn zwischengespeicherte Inhalte veraltet sind, sendet der Edge-Server dem Ursprungsserver eine Anfrage nach aktualisierten Inhalten. CDN-Edge-Server sind entweder Eigentum des CDN-Hosting-Anbieters oder werden von ihm verwaltet.

- DNS-Server. Domain-Name-System-Server (DNS) verfolgen und liefern die IP-Adressen von Ursprungs- und Edge-Servern. Wenn ein Client eine Anfrage an einen Ursprungsserver sendet, senden DNS-Server eine Antwort mit dem Namen eines gekoppelten Edge-Servers, von dem aus der Inhalt schneller bereitgestellt werden kann.

Ein großer Teil aller Internetinhalte wird über CDNs bereitgestellt. Das funktioniert in der Praxis so:

Wenn Sie in New York sind und die Website Ihres Lieblingsgeschäfts in London besuchen möchten, die auf einem Server in Großbritannien gehostet wird, müssten Sie lange Ladezeiten hinnehmen, wenn die Anfrage den ganzen Weg über den Atlantischen Ozean überqueren müsste. Um dies zu vermeiden, speichern CDNs eine zwischengespeicherte Version der Website-Inhalte aus London an mehreren geografischen Standorten (PoPs) weltweit. Diese PoPs enthalten eigene Caching-Server und sind für die Bereitstellung von Inhalten in der Nähe Ihres Aufenthaltsorts in New York verantwortlich.

Um ein optimales Zuschauererlebnis zu gewährleisten, erfüllen CDNs zwei wesentliche Funktionen.

- Die Latenz reduzieren. Latenz ist eine lästige Verzögerung, die Sie beim Zugriff auf eine Webseite oder einen Videostream erleben, bevor diese/r vollständig auf Ihr Gerät geladen wird. Obwohl sie in Millisekunden gemessen wird, kann sie sich wie eine Ewigkeit anfühlen und sogar zu einem Ladefehler oder einer Zeitüberschreitung führen. Einige Content Delivery Networks verringern die Latenz, indem sie die physische Entfernung reduzieren, die der Inhalt zurücklegen muss, um Sie zu erreichen. Daher können größere und weit verbreitete CDNs Inhalte von Websites schneller und zuverlässiger bereitstellen, indem sie die Inhalte so nah wie möglich am Endnutzer halten.

- Lasten ausgleichen. Ein CDN gleicht den gesamten Traffic aus, um bei jedem Zugriff auf Internetinhalte das bestmögliche Weberlebnis zu bieten. Stellen Sie sich das Ganze wie bei einem Verkehrsleitsystem in der realen Welt vor. Es kann eine Route geben, die in der Regel die schnellste von Punkt A nach Punkt B ist, wenn keine anderen Fahrzeuge sie nehmen. Wenn sie jedoch überlastet wird, ist es besser für alle, wenn der Traffic auf mehrere verschiedene Routen verteilt wird. Das kann bedeuten, dass Sie auf eine Strecke geleitet werden, die ein paar Minuten länger dauert (oder Millisekunden bei Skalierung auf Internetgeschwindigkeiten), aber Sie bleiben nicht in dem Stau stecken, der sich auf der kürzesten Route bildet. Durch den Lastausgleich können Inhaltsanbieter eine steigende Nachfrage und große Trafficspitzen händeln und gleichzeitig ein hochwertiges Nutzererlebnis bieten und Ausfallzeiten vermeiden.

Die Vorteile eines CDN

Ein großer Anteil des weltweiten Internettraffics wird heute über CDNs abgewickelt. Sie helfen dabei, die schwierigsten Herausforderungen bei der Bereitstellung von Inhalten über das Internet zu meistern. Unternehmen – von kleinen und mittleren Inhaltsanbietern bis hin zu großen Unternehmen weltweit – machen sich die Vorteile von Content Delivery Networks zunutze, um ihren Kunden ein nahtloses Weberlebnis zu bieten.

- Mehr Performance. Performance ist der Unterschied zwischen unmittelbarem Zugriff und einer sieben Sekunden langen Wartezeit beim Aufrufen von Inhalten. Diese Wartezeit wird als „Pufferung“ bezeichnet und durch das bekannte Symbol des sich drehenden Kreises auf dem Bildschirm symbolisiert. Um eine hohe Performance zu gewährleisten und die Pufferung zu minimieren, stellen CDNs Inhalte bereit, die auf CDN-Netzwerk-Servern in der Nähe vorgespeichert wurden, anstatt Anfragen an Ursprungsserver zu senden, die möglicherweise am anderen Ende der Welt liegen. Wenn der Inhalt noch nicht im Voraus gespeichert wurde, nutzt das CDN seine programmierten Kenntnisse über die erforderlichen Verbindungen, um jegliche Herausforderungen zu meistern. Erweiterte CDNs verwenden zusätzliche Technologien, die Probleme bei der Bereitstellung nicht zwischenspeicherbarer, dynamischer Inhalte lösen und die geeignete Art von Inhalten bestimmen, die auf verschiedenen Geräten bereitgestellt werden sollen. Inhaltsanbieter können ihren Kunden über ein CDN schnelle und hochwertige Weberlebnisse bieten – unabhängig von Standort, Browser, Gerät oder Netzwerk. Webseiten werden schneller wiedergegeben, die Videopufferung wird verkürzt und die Besucher der Website bleiben stärker eingebunden.

- Gewährleisten der Verfügbarkeit. Verfügbarkeit bedeutet, dass Inhalte für Endnutzer auch in Zeiten übermäßigen Nutzertraffics zugänglich bleiben, wenn viele Nutzer gleichzeitig auf Inhalte zugreifen oder wenn in einigen Teilen des Internets Server ausfallen. Wenn es einmal zu mehreren Millionen Anfragen pro Sekunde kommt, werden selbst die leistungsstärksten Server auf die Probe gestellt. Ohne ein Content Delivery Network muss der gesamte Traffic von der Infrastruktur eines Inhaltsanbieters absorbiert werden. Dies kann zu Ausfällen und schlechten Nutzererlebnissen führen. Die weit verbreitete Serverinfrastruktur von CDNs wurde entwickelt, um diese Probleme zu beheben. Fortschrittliche CDNs können mit ihrer hoch verteilten Architektur und der umfangreichen Plattform aus Servern mehr als 100 Terabyte pro Sekunde an Traffic absorbieren. Dies ermöglicht Inhaltsanbietern, einer größeren Anzahl von Nutzern über einen längeren Zeitraum eine höhere Verfügbarkeit zu bieten.

- Verbesserte Sicherheit. Außerdem verbessern CDNs die Sicherheit von Websites durch einen erhöhten Schutz vor Cyberkriminellen und Sicherheitsbedrohungen wie DDoS-Angriffen (Distributed Denial of Service). Die fortschrittlichsten Content Delivery Networks von heute bieten einzigartige cloudbasierte Sicherheitslösungen und Schutz vor DDoS-Angriffen.

- Informationen sammeln. Als Träger von nahezu der Hälfte des gesamten Internettraffics generieren CDN-Anbieter riesige Mengen an Daten über Verbindungen, Gerätetypen und Online-Erlebnisse von Endnutzern weltweit. Diese Daten können CDN-Kunden wichtige, verwertbare Informationen und Einblicke in ihre Nutzerbasis liefern. Mit den Informationen von CDNs können Services wie Real User Monitoring, Media Analytics, die die Interaktion von Endnutzern mit Webinhalten messen, und Cloud Security Intelligence Online-Bedrohungen im Auge zu behalten.

- Kundenerlebnisse verbessern. Für Inhalts-, Anwendungs- und Website-Eigentümer wie E-Commerce-Websites, Medienunternehmen und Cloud-Computing-Unternehmenführt die Nutzung eines CDN zur Verbesserung des Kundenerlebnisses, niedrigeren Abbruchraten, höheren Ad Impressions, besseren Konversionsraten und einer stärkeren Kundentreue.

- Reduzierung des Traffics. Angesichts des explosionsartigen Wachstums Onlinestreaming und anderen Rich-Media-Services sowie höherer Nutzererwartungen an die Webperformance auf verschiedenen Gerätetypen stellen viele Anbieter von Netzwerkservices heute fest, dass ihre Netzwerke zur Inhaltsverteilung stark belastet sind. Wenn ein CDN auf eine Anfrage nach Webinhalten mit einer zwischengespeicherten Version von Servern in der Nähe des Endnutzers reagiert, kann es den Traffic von Inhaltsservern reduzieren und das Weberlebnis verbessern.

- Senkung der Bandbreitenkosten. Durch die Bereitstellung von Inhalten von Servern, die näher am Nutzer liegen, reduzieren CDNs den Bandbreitenverbrauch und die damit verbundenen Kosten.

Wer verwendet CDNs?

Fast jeder, der auf das Internet zugreift, verwendet ein CDN. Sie wurden entwickelt, um Internetnutzern ein schnelleres und zuverlässigeres Erlebnis zu bieten. Sie werden von den Inhalts- und Anwendungseigentümern und Netzanbietern verwendet, die diese Vorteile für ihre Kunden bereitstellen.

CDNs für Endnutzer

Websites und Webanwendungen, die über ein CDN bereitgestellt werden, bieten schnellere Seitenladezeiten, schnellere Transaktionen und ein konsistenteres Online-Erlebnis. Die Nutzer haben jedoch möglicherweise keine Ahnung, dass sie sich über ein Content Delivery Network verbinden, da sie von seinen Vorteilen profitieren, während die Technologie im Hintergrund funktioniert. Sie erhalten einfach das, was sie von ihrem Internet- oder Mobilfunkanbieter angefordert haben.

CDNs für Inhaltseigentümer

Inhalts- und Anwendungseigentümer nutzen CDNs, um das Kundenerlebnis zu verbessern. Die Verwendung eines Content Delivery Network kann auch die Websicherheit verbessern, indem beispielsweise DDoS-Angriffe aufgegriffen und abgewehrt werden.

CDNs für Netzwerk-Service-Provider

Heutzutage ist es für viele Netzwerk-Service-Provider erforderlich, ihre eigenen Content Distribution Networks bereitzustellen. Für Netzwerkbetreiber kann die Bereitstellung eines Content Delivery Network die Kündigungsrate von Abonnenten verringern, die Bereitstellung von Mehrwertservices vereinfachen, den Traffic im Kernnetzwerk reduzieren und Betreibern den Vertrieb von CDN-Services an Unternehmen und dritte Inhaltsanbieter ermöglichen.

Einer der größten Vorteile eines CDN ist Entlastung. Durch die Reaktion auf eine Anfrage nach Webinhalten mit einer zwischengespeicherten Version, die sich näher am Endnutzer und im Netzwerk befindet (statt einer direkten Anfrage an den Server, von dem der Inhalt stammt) entlastet ein CDN den Traffic von Inhaltsservern und verbessert das Weberlebnis. Damit verbleiben Inhalte innerhalb des Netzwerks des Netzbetreibers und es ist kaum noch nötig, Peering mit anderen Netzwerken zu betreiben oder im Internet zu navigieren, um Informationen bereitzustellen.

CDN-Lösungen von Akamai, das Neueste zum Thema Edge-Bereitstellung

Die CDN-Services von Akamai wurden aus einer Herausforderung des Internetgründers Tim Berners-Lee heraus entwickelt, um eine Lösung für das sogenannte World Wide Wait zu finden. Vor mehr als 25 Jahren waren wir Vorreiter in Sachen Edge Computing, weil wir ausgefeilte neue Techniken zur Weiterleitung des Webtraffics entwickelt haben und damit Inhalte schneller von zentral gelegenen Servern an frühe Internetnutzer übertragen konnten. Heute vertrauen die weltweit größten Marken auf die Lösungen und das Know-how von Akamai, um ihre digitalen Erlebnisse zu schützen und bereitzustellen.

Akamai verfügt über eine unübertroffene Edge-Kapazität von über 1 Pbit/s und ist mit über 4.100 Standorten und mehr als 1.200 Netzwerken in 120 Ländern zuverlässig nahezu überall auf der Welt vertreten. Dank der größten Edge-Bereitstellungs-Plattform sehen wir mehr von dem, was im Internet passiert. So können wir Engpässe vermeiden und uns an der Edge verteidigen.

Unabhängig von der Art der Inhalte – Websites, Apps, APIs, Videos oder Software – bieten unsere umfassenden Lösungen für die Inhaltsbereitstellung jedem Nutzer ein fantastisches digitales Erlebnis, unabhängig von Standort, Gerät oder Netzwerk.

- Anwendungs- und API-Performance. Die Anwendungs- und API-Performance-Lösungen von Akamai verbessern das Nutzererlebnis durch schnelle, ansprechende Performance. Akamai API Acceleration optimiert die API-Performance und -Verfügbarkeit, um das Nutzererlebnis zu verbessern. Akamai Ion liefert schnelle, ansprechende und zuverlässige Nutzererlebnisse auf Ihren Websites und in Ihren Anwendungen. Global Traffic Management optimiert die App-Performance und verhindert Ausfälle mit intelligentem Lastausgleich.

- Medienbereitstellung. Media Delivery Solutions von Akamai bieten stets außergewöhnliche Streamingmedien-Services für die größten Zielgruppen auf jedem Gerät. Akamai Adaptive Media Delivery stellt konsistente, hochwertige Onlinevideos in großem Umfang sicher bereit, während Akamai Download Delivery jederzeit fehlerfreie Downloads großer Dateien bereitstellt. Akamai Media Services Live bietet Zuschauern von Live-Videostreaming ein Erlebnis in erstklassiger Übertragungsqualität. Akamai DataStream bietet einen Einblick in die Performance von CDNs und Streamingmedien-Servern mit umfangreichen Protokolldaten.

- Edge Computing. Edge-Anwendungen von Akamai reduzieren Overhead durch die Ausführung von Funktionen, die in CDNs integriert sind. Lösungen für serverloses Computing steigern die Performance und verbessern das Nutzererlebnis, denn sie ermöglichen Entwicklern Webanwendungen näher am Endnutzer zu erstellen. Und Technologie zur Cloudoptimierung verbessert die Verfügbarkeit und Performance und reduziert gleichzeitig die Kosten und Komplexität von Cloudanwendungen.

Mit den CDN-Services von Akamai können Eigentümer von Inhalten und Anwendungen und Netzwerkdienstleister:

- Mit automatisierter Beschleunigung das bestmögliche Website- und App-Erlebnis bereitstellen. Die Nutzer von heute verlangen visuell ansprechende und persönliche Erlebnisse, die jederzeit und auf allen Geräten schnell verfügbar sind. Um die Kundenerwartungen zu erfüllen, analysiert, optimiert und beschleunigt die Technologie von Akamai kontinuierlich das Erlebnis auf Websites und mobilen Apps.

- Hochwertige Videowiedergabe-Erlebnisse auf jedem Bildschirm bereitstellen. Das Onlinepublikum erwartet, trotz der vielen Herausforderungen bei der Bereitstellung von Onlineinhalten, jederzeit eine fantastische Videowiedergabe. Die Lösungen von Akamai optimieren Inhalte und Technologie, um einheitliche, hochwertige Erlebnisse bei der Wiedergabe von Videos auf allen Geräten und für ein stetig wachsendes Publikum bereitzustellen.

- Nahtlose Downloadbereitstellung ermöglichen. Endnutzer erwarten reibungslose Downloaderlebnisse, die eine Kombination aus schnellen Downloads und nahezu sofortigen Updates darstellen. Akamai bietet zuverlässige, leistungsstarke Lösungen, die große, dateibasierte Inhalte über das Internet bereitstellen, um Download-Abschlussraten, Kundenzufriedenheit und den Umsatz zu maximieren.

- Die API-Performance beschleunigen. APIs spielen in der heutigen schnelllebigen digitalen Umgebung, in der Verbindungsgeschwindigkeiten in Millisekunden gemessen werden, eine entscheidende Rolle. Um die schnell ansteigende Zahl von API-Anfragen zu bewältigen und gleichzeitig Zuverlässigkeit, Skalierbarkeit und Performance zu gewährleisten, beschleunigt Akamai die Bereitstellung von APIs und anderen kleinen Payloads, um ein schnelles und ansprechendes Nutzererlebnis aufs Apps und Websites zu ermöglichen. Akamai lagert Anfragen von der Ursprungsinfrastruktur aus und bietet eine zuverlässig hohe Performance für große Mengen an XML und JSON sowie für andere kleine transaktionale und programmatische Traffic-Typen, die für den Erfolg von Anwendungen entscheidend sind.

Häufig gestellte Fragen (FAQ)

Bei einem CDN handelt es sich um eine Gruppe geografisch verteilter Server, die die Bereitstellung von Webinhalten beschleunigen, da sie näher am Standort der Nutzer liegen, die auf die Inhalte zugreifen. Rechenzentren auf der ganzen Welt nutzen Caching. Dabei handelt es sich um einen Prozess, bei dem vorübergehend Kopien von Dateien gespeichert werden, damit Nutzer über einen Server in ihrer Nähe mithilfe eines webfähigen Geräts oder Browsers schneller auf Internetinhalte zugreifen können.

Obwohl CDNs und Cloud Computing entwickelt wurden, um die Performance- und Skalierbarkeitsprobleme zu lösen, die durch die Nachfrage nach Webinhalten und Anwendungen entstehen, haben diese beiden Technologien grundlegend unterschiedliche Schwerpunkte. Cloud-Computing-Umgebungen stellen Computing-Ressourcen wie Server, Datenbanken, Anwendungen, Netzwerke und Analysen als Services über das Internet bereit. Die Cloud hilft Unternehmen, Investitionskosten zu senken und bietet ihnen die Möglichkeit, die Anwendungsinfrastruktur wie benötigt zu skalieren, neue Regionen zu erreichen, ohne dass hierfür teure Infrastrukturinvestitionen erforderlich wären, und die Vorteile verbundener Cloudserviceszu nutzen, um moderne digitale Erlebnisse und Unternehmensanwendungen zu schaffen. Im Gegensatz dazu ist ein CDN ein Netzwerk von Servern, das Inhalte von einem „Ursprungsserver“ auf der ganzen Welt verteilt. Dies erfolgt durch die Zwischenspeicherung von Inhalten in der Nähe des jeweiligen Endnutzers, der im Internet über ein webfähiges Gerät auf sie zugreifen kann. Durch die geringere Entfernung, die Daten und Inhalte zurücklegen müssen, tragen CDNs dazu bei, Latenzzeiten zu reduzieren, ein besseres Nutzererlebnis zu bieten und die Belastung der Ursprungsserver zu verringern, indem sie die Last geografisch auf mehrere Server verteilen.

Ein CDN-Host ist ein Service-Provider, der Inhalts- und Anwendungseigentümern Zugang zu einem Content Delivery Network bietet. Für Netzbetreiber, die Schwierigkeiten haben, mit der endlosen Nachfrage nach Onlinevideos Schritt zu halten, kann eine CDN-Hosting-Plattform eine äußerst effektive und kosteneffiziente Alternative zu einem Webhosting-Anbieter sein. Über ein Content Delivery Network können Betreiber ein schnelles, sicheres und zuverlässiges Online-Erlebnis mit der gleichbleibenden Qualität bereitstellen, die Menschen von jedem webfähigen Gerät erwarten.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.