Cybersicherheits-Compliance ist der Prozess der Einhaltung von Gesetzen, Vorschriften und Standards, die festlegen, wie Unternehmen digitale Systeme, Netzwerke und Daten schützen müssen. Dazu gehört oftmals die Implementierung von Sicherheitskontrollen, die Durchführung von Risikobewertungen und ein aktuell gehaltener Plan zur Reaktion auf Vorfälle.

Die Anforderungen variieren je nach Branche und können bestimmte Datentypen wie geschützte Gesundheitsinformationen (Protected Health Information, PHI) abdecken oder für Branchen gelten, die Vorschriften wie HIPAA, FISMA oder PCI DSS unterliegen. Compliance hilft, die Gefahr von Cyberbedrohungen zu verringern und Strafen für Verstöße zu vermeiden.

Was Sie nicht sehen oder kontrollieren können, wird zu einem Angriffsziel

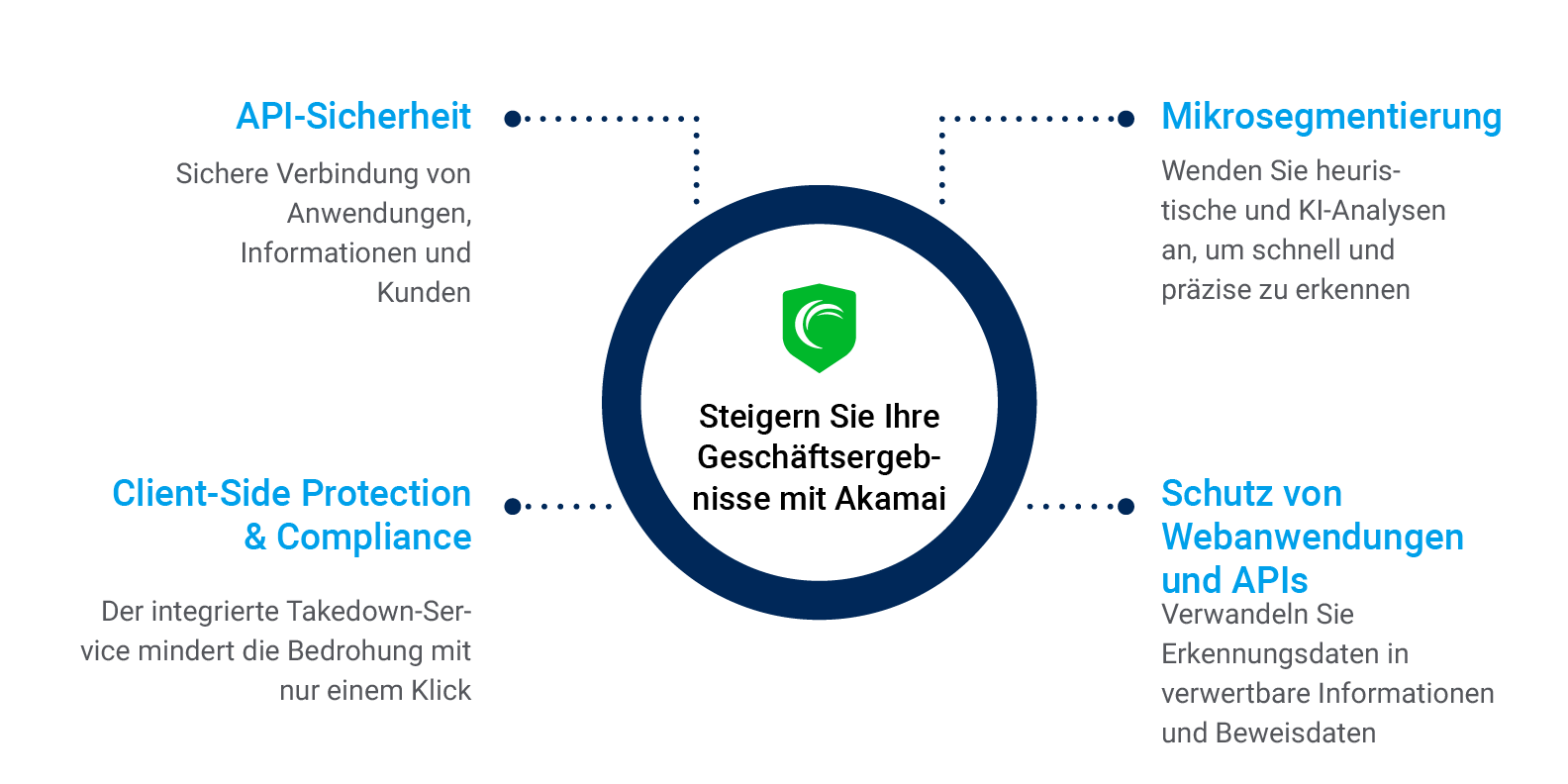

Die Erfüllung regulatorischer Anforderungen ist ein absolutes Muss. Die wahre Chance besteht jedoch darin, sicherzustellen, dass Compliance-Maßnahmen auch zu mehr Effizienz, strengeren Sicherheitsrichtlinien und erhöhtem Datenschutz in Ihrer gesamten Umgebung führen. Lesen Sie mehr über unseren detaillierten Ansatz in „Compliance mit Akamai Security in einen Wettbewerbsvorteil verwandeln“.

Gehen Sie Compliance-Herausforderungen an, indem Sie sich auf vier Sicherheitssäulen konzentrieren

Lösungen zur Sicherung von Anwendungen und zur Gewährleistung von Compliance

Kundenreferenzen

Häufig gestellte Fragen

Die Anforderungen in Bezug auf Cybersicherheits-Compliance variieren je nach Region und Branche, aber mehrere wichtige Standards sind allgemein anerkannt. In den USA legen Vorschriften wie HIPAA und FISMA strenge Regeln für den Schutz von Gesundheits- und Bundesdaten fest.

In der EU regeln DORA und die DSGVO Finanzdienstleistungen sowie den Datenschutz personenbezogener Daten. Andere globale Standards wie PCI DSS, ISO 27001, National Institute of Standards and Technology (NIST), SOC 2 und SOX spielen ebenfalls eine wichtige Rolle bei der Gestaltung von Compliance-Frameworks für die Sicherheit.

Eine Cybersicherheitsrisikobewertung ist eine wichtige Komponente beim Risikomanagement für Ihr Unternehmen. Cybersicherheitsrisikobewertungen helfen Unternehmen dabei, Schwachstellen in Systemen, Netzwerken und Anwendungen zu identifizieren.

Sie bilden die Grundlage für die Implementierung geeigneter Sicherheitskontrollen, die Reduzierung der Gefahr von Cyberbedrohungen und die Unterstützung der Einhaltung von Vorschriften wie HIPAA, FISMA und PCI DSS.

Das National Institute of Standards and Technology (NIST) ist eine US-Behörde, die für die Erstellung von Richtlinien und Standards zur Cybersicherheit zum Schutz sensibler Daten und Informationssysteme verantwortlich ist.

Rahmenwerke wie NIST SP 800-53 und das NIST Cybersecurity Framework (CSF) unterstützen Unternehmen beim Risikomanagement durch Sicherheitskontrollen, Vorfallsreaktionsplanung und kontinuierliche Überwachung. Die Einhaltung der NIST-Richtlinien ist häufig gemäß Bundesvorschriften wie FISMA erforderlich und unterstützt umfassendere Bemühungen zum Schutz vor Cyberangriffen und zur Gewährleistung der Sicherheit sensibler Daten.

Vorschriften wie HIPAA in den USA verlangen, dass Gesundheitsdienstleister Gesundheitsdaten schützen, indem sie die Vertraulichkeit, Integrität und Verfügbarkeit von Daten gewährleisten.

Dies umfasst die Pflege von Zugriffskontrollen, Vorfallsreaktionsplänen und Risikomanagementverfahren, um PHI vor Datenschutzverstößen oder unbefugter Verwendung zu schützen.

Die Nichteinhaltung von Cybersicherheitsanforderungen wie dem U.S. Federal Information Security Modernization Act (FISMA) kann zu erheblichen Risiken führen, darunter Datenschutzverletzungen, behördliche Bußgelder, Geldstrafen und Vertrauensverlust in der Öffentlichkeit.

Ohne angemessene Risikobewertung, Sicherheitskontrollen und einen Vorfallsreaktionsplan sind Unternehmen anfälliger für Cyberbedrohungen. Bei Anbietern, die mit PHI oder staatlichen Systemen arbeiten, kann eine Nichteinhaltung der Vorschriften auch zu Störungen im Betrieb und zum Entzug von Verträgen oder Zertifizierungen führen.

Ressourcen zur Einhaltung gesetzlicher Vorschriften

Sie haben Fragen?

Problemlösungen sind unsere Spezialität. Wenden Sie sich an uns, selbst wenn Sie sich bei Ihrem nächsten Schritt nicht sicher sind. Ein Experte wird sich noch heute mit Ihnen in Verbindung setzen.

Vielen Dank für Ihre Anfrage.

Ein Akamai-Experte wird sich in Kürze mit Ihnen in Verbindung setzen.

1GARTNER® ist eine eingetragene Marke und Dienstleistungsmarke und PEER INSIGHTS™ ist eine eingetragene Marke von Gartner, Inc. bzw. seinen Vertragspartnern in den USA und weltweit und wird hierin mit Genehmigung verwendet. Alle Rechte vorbehalten. Inhalte von Gartner Peer Insights bestehen aus den Meinungen einzelner Endnutzer, die auf ihren eigenen Erfahrungen basieren, und dürfen nicht als Tatsachen ausgelegt werden. Sie repräsentieren auch nicht die Ansichten von Gartner oder seinen Vertragspartnern. Gartner befürwortet weder die in diesem Inhalt dargestellten Anbieter, Produkte oder Dienstleistungen noch übernimmt Gartner eine ausdrückliche oder stillschweigende Gewährleistung hinsichtlich der Richtigkeit oder Vollständigkeit dieses Inhalts, einschließlich der Gewährleistung der Marktgängigkeit oder Eignung für einen bestimmten Zweck.