Akamai は、オンラインビジネスをサポートして保護する、サイバーセキュリティとクラウドコンピューティングの企業です。市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバルな運用チームが、あらゆる場所で企業のデータとアプリケーションを保護する多層防御を提供しています。Akamai のフルスタック・クラウドコンピューティング・ソリューションは、世界で最も分散されたプラットフォーム上で、優れたコストパフォーマンスを実現しています。多くのグローバル企業が、ビジネスの成長に必要な業界最高レベルの信頼性、拡張性、専門知識を提供できる Akamai に信頼を寄せています。

SYN フラッド DDoS 攻撃について

SYN 分散型サービス妨害攻撃は、OSI モデルのレイヤー 4 の TCP プロトコルに影響する DDoS 攻撃の一種です。ネットワークデバイス、ロードバランサー、セッション管理デバイス、サーバーなどの標的をリソースへの接続リクエストで埋め尽くすことで、オフラインに追い込みます。「ハーフオープン攻撃」として知られる SYN フラッド攻撃は、TCP/IP ハンドシェイクの一般的な脆弱性を悪用し、TCP 接続を管理するサーバーを過負荷状態にして、正当なトラフィックや接続へのサービス提供を妨害します。このタイプのサイバー攻撃は、数千万件の接続を支えるデバイスを停止させる可能性があります。TCP SYN フラッドは、1990 年代初めに数人のハッカーが初めて使用しました。最も有名なのは、TCP/IP 接続を偽装して DOS 攻撃を仕掛けた Kevin Mitnick です。

SYN フラッド攻撃の仕組み

正当なクライアントとサーバー間の一般的な接続リクエストでは、TCP 3 ウェイハンドシェイクが行われます。クライアント/ユーザーは、シンクロナイズ(SYN)パケットをサーバーに送信して接続をリクエストします。サーバーは、シンクロナイズ確認(SYN-ACK)パケットをクライアントに送信してリクエストを確認します。クライアントは、確認(ACK)メッセージで応答し、接続が確立されます。RESET(RST)や、クライアントと対象サーバーが互いに送信できる事前定義のタイムアウト値など、その他の TCP「フラグ」もありますが、TCP は一般に接続指向のプロトコルと言えます。

SYN フラッド攻撃では、攻撃者は偽の IP アドレスや偽装した IP アドレスを使用し、サーバーの全ポートまたは任意の単一ポートに対して SYN パケットを繰り返し送信します。こうしたリクエストは正当な TCP 接続のように見えるため、サーバーはリクエストを受信するたびに、リクエストされたオープンポートから SYN-ACK パケットで応答します。しかし、最後の ACK パケット応答がないため、サーバーは膨大な数のオープンポート接続を維持することになります。利用可能なすべてのポートがオープン状態になると、サーバーは正常に機能しなくなり、実際のユーザーの TCP シーケンス番号を管理するのが非常に困難になります。

SYN フラッド攻撃のバリエーション

SYN フラッド攻撃は、3 つの方法で実行されます。

- 偽装されていない IP アドレス。 この攻撃手法の場合、標的となった組織は攻撃特性を比較的容易に識別して緩和できますが、安全に識別と緩和を実施することが、ネットワークセキュリティやサイバーセキュリティの専門家にとって課題になります。

偽装された IP アドレス。 このアプローチでは、攻撃者は信頼されたサーバーやインターネット接続デバイスのソース IP アドレスになりすますため、パケットを追跡して攻撃を阻止するのが困難になります。

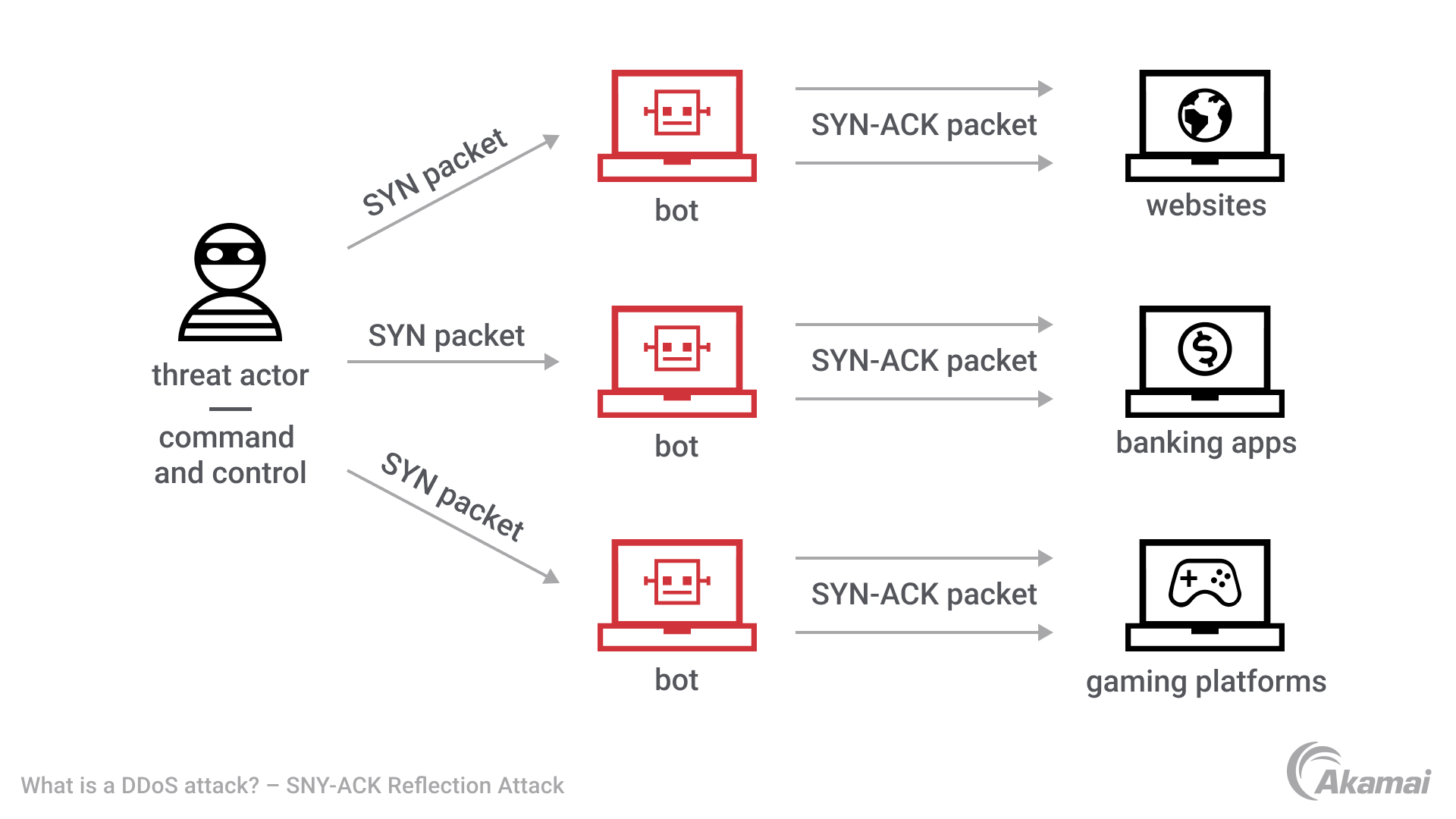

分散型 IP アドレス。 この SYN フラッド攻撃手法では、ボットネットを使用して、感染デバイスの分散ネットワークから悪性パケットを送信します。この場合、デバイス自身の IP アドレスまたは偽装されたアドレスが使用されるため、より複雑かつ大規模で、緩和が困難な攻撃になります。

SYN フラッド DDoS 攻撃の仕組み

SYN フラッド DDoS 攻撃 は、ネットワークとシステムのパフォーマンスに重大な問題を生じさせます。サーバーを停止させオフラインに追い込むことで、SYN フラッド攻撃はサーバーによる正当なユーザーへのサービス提供を阻止し、データ損失に追い込みます。サーバーがオフラインになると、正当なユーザーがアプリケーション、データ、E コマースサイトにアクセスできなくなります。その結果、組織は売上の機会を失い、評判が低下し、重要なインフラが混乱し、事業継続性が損なわれます。

SYN フラッド DDoS 攻撃は、ランサムウェアなどの他の攻撃タイプの隠れ蓑または「煙幕」として使用される場合もあります。SYN フラッド攻撃を仕掛けることで、セキュリティチームや DDoS 緩和チームのリソースは一方の領域や戦略にかかりきりになり、その間に攻撃者はシステムの別の領域に攻撃を仕掛けることができます。

SYN フラッド攻撃を緩和するためには?

SYN フラッド DDoS 攻撃を緩和する一般的なテクニックは次のとおりです。

- 侵入検知システム(IDS)。偽装されていないソース IP が使用されている場合に、SYN フラッド攻撃や他の DDoS 攻撃からの悪性トラフィックを検知してブロックします。

- Rate-Limiting テクノロジー。サーバーに一度に送信できる 1 秒あたりの SYN リクエスト数または SYN パケット数を制限します。

- 大きめのバックログキューを設定し、許可される「ハーフオープン」接続の数を増やします。

- ネットワークの全体像を把握できるソリューションを展開し、セキュリティチームがネットワーク各部からのトラフィックを確認して分析できるようにします。

- SYN Cookie。ACK パケットで暗号化ハッシュを使用し、メモリリソースを割り当てる前に接続を検証します。スプーフィング防御手法とも呼ばれます。

- 最も古いハーフオープン接続を再利用して新しい接続用のスペースを確保し、フラッド攻撃中もシステムへのアクセスを維持します。

- ファイアウォールで不正な SYN パケットを除外します(ただし、パフォーマンスが低下します)。

- クラウド DDoS 緩和。

SYN フラッド攻撃を Akamai で阻止

Akamai は世界中の企業に安全で快適なデジタル体験を提供しています。意思決定、アプリ、体験をユーザーに近づけて、攻撃や脅威を遠ざけることで、Akamai はお客様とそのネットワークの高速化、高度化、セキュリティ確保を実現します。

Akamai のエンドツーエンドの DDoS および DoS の防御ソリューションは、防御の最前線として効果を発揮する包括的なアプローチです。専用のエッジ、分散型 DNS、ネットワーククラウド緩和戦略を備えた DDoS 対策テクノロジーは、巻き添え被害と単一障害点を防ぎ、お客様に増強された耐障害性、専用のスクラビング機能、高品質の緩和機能をもたらします。

App & API Protector は、お客様を重視した自動化を含む、強力で包括的な保護機能を提供します。このソリューションは、現在利用可能な最も高度なアプリケーションセキュリティ自動化機能を提供しながら、使い方はシンプルです。新しい適応型セキュリティエンジンと業界をリードするコアテクノロジーにより、DDoS 防御、 API セキュリティ、ボット緩和、Web アプリケーションファイアウォールを実現する、使いやすいソリューションです。

Prolexic は、大規模な DDoS 攻撃を迅速かつ効果的に防御します。Prolexic は DDoS 防御にゼロ秒の SLA を提供するとともに、攻撃の予防的な軽減や、ネットワークトラフィックに対する緩和制御のカスタマイズによって攻撃を即座にブロックします。フルマネージドの SOCC によってお客様の既存のサイバーセキュリティプログラムを補完し、業界で実証済みの経験を活かして、お客様が解決までの時間を短縮できるようサポートします。

Edge DNS は、最大規模のエッジプラットフォームで DNS の停止を徹底的に防御するため、DNS の可用性が常に保証されるようになります。クラウドベースのソリューションである Edge DNS は、24 時間体制で DNS 可用性を確保しながら、応答性を改善し、最大規模の DDoS 攻撃を防御します。