Le CDN d'Akamai comprend les serveurs d'origine, les serveurs en bordure de l'Internet et les serveurs DNS (système de noms de domaine). Les serveurs d'origine sont les emplacements où sont stockées les versions originales des contenus. Les serveurs en bordure de l'Internet répartis dans le monde entier contiennent des copies en cache du contenu stocké sur les serveurs d'origine. Les serveurs DNS dirigent les demandes de contenu vers le serveur CDN d'origine ou le serveur de mise en cache le plus approprié.

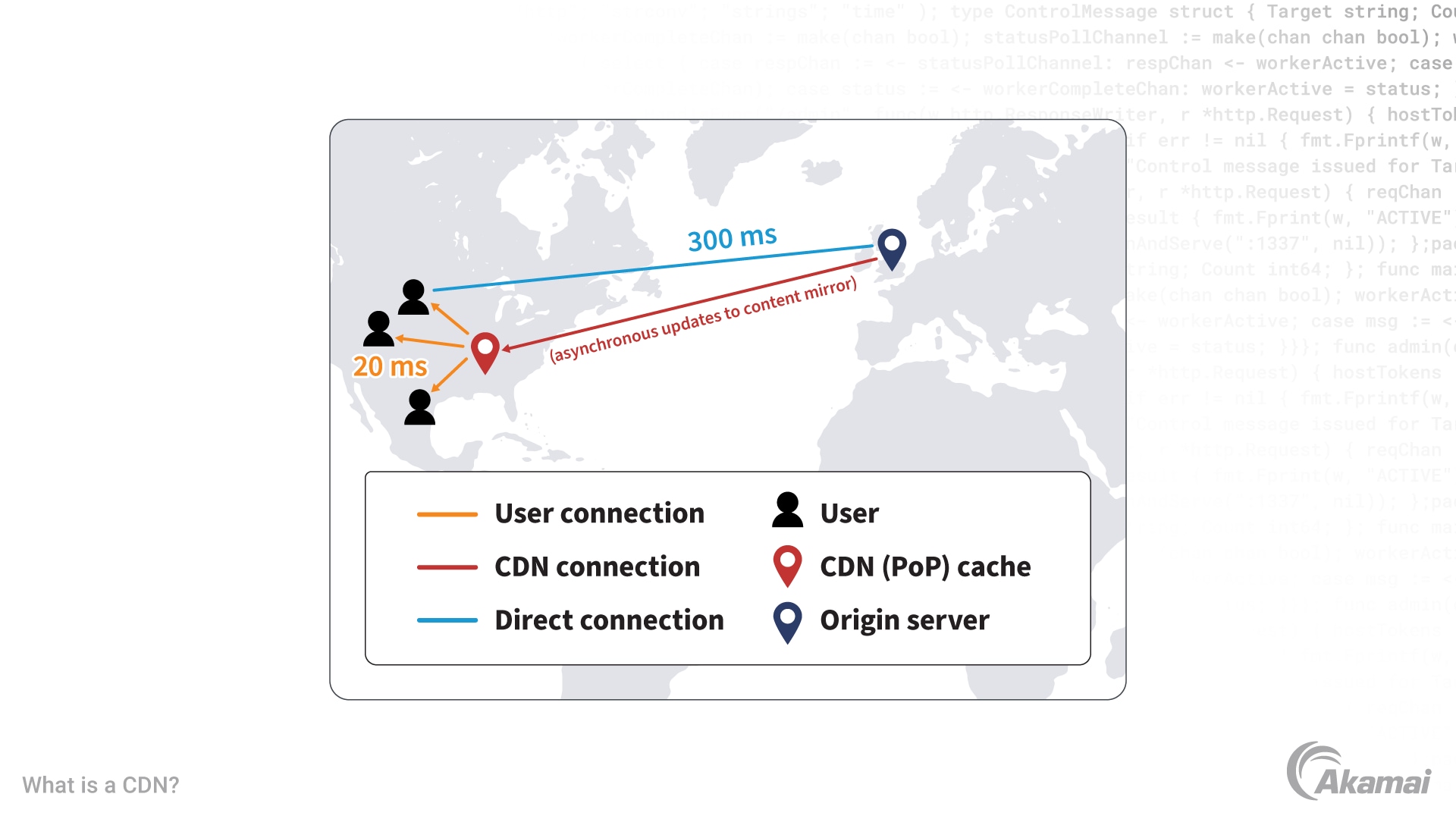

Un réseau de diffusion de contenu (CDN) est un groupe de serveurs géographiquement distribués qui accélèrent la diffusion de contenu Web en le rapprochant de l'endroit où se trouvent les utilisateurs.

Les CDN reposent sur un processus appelé « mise en cache » qui stocke temporairement des copies de fichiers dans des centres de données répartis dans le monde entier, ce qui vous permet d'accéder au contenu Internet à partir d'un serveur proche de chez vous. Le contenu fourni par un serveur proche de vous réduit les temps de chargement des pages et se traduit par une expérience Web plus rapide et plus performante. En mettant en cache des contenus tels que des pages Web, des images et des vidéos dans des serveurs proches de votre emplacement physique, les CDN vous permettent de regarder un film, de télécharger un logiciel, de vérifier votre solde bancaire, de publier des messages sur les réseaux sociaux ou d'effectuer des achats sans avoir à attendre le chargement du contenu.

On pourrait comparer un CDN à un distributeur automatique de billets. Si votre argent n'était disponible qu'auprès d'une seule banque en ville, vous devriez effectuer un déplacement fastidieux et patienter dans une longue file d'attente chaque fois que vous voudriez retirer de l'argent. En revanche, avec un distributeur de billets pratiquement à chaque coin de rue, vous avez un accès rapide et facile à votre argent chaque fois que vous en avez besoin.

Lorsque les fournisseurs de contenu ont commencé à diffuser sur Internet des contenus Web plus riches, tels que des illustrations et des vidéos, les services CDN ont été créés pour résoudre le problème de la congestion du réseau, qui ressemblait à un embouteillage. L'acheminement du contenu depuis des serveurs centralisés jusqu'aux utilisateurs individuels était tout simplement trop long. Aujourd'hui, les CDN englobent tout : textes, graphiques, scripts, fichiers multimédias, téléchargements de logiciels, documents, portails, commerce électronique, streaming multimédia en direct, médias de streaming vidéoet sites de réseaux sociaux.

Depuis plus de 20 ans, les CDN constituent l'épine dorsale invisible d'Internet, améliorant les performances des sites Web et diffusant des contenus en ligne pour les entreprises, rapidement et à grande échelle. De nos jours, une grande partie de l'ensemble du contenu Internet est diffusée par des CDN.

Comment fonctionne un CDN ?

Un réseau de diffusion de contenu repose sur trois types de serveurs.

- Serveurs d'origine. Les serveurs d'origine contiennent les versions originales du contenu et font office de source de vérité. Chaque fois que le contenu doit être mis à jour, les modifications sont apportées sur le serveur d'origine. Un serveur d'origine peut être détenu et géré par un fournisseur de contenu ou être hébergé sur l'infrastructure d'un fournisseur de cloud tiers, comme AWS S3 d'Amazon ou Google Cloud Storage.

- Serveurs en bordure de l'Internet. Les serveurs en bordure de l'Internet sont situés dans plusieurs lieux géographiques à travers le monde, également appelés « points de présence » (PoP). Les serveurs en bordure de l'Internet de ces POP mettent en cache le contenu copié à partir des serveurs d'origine et sont chargés de fournir ce contenu aux utilisateurs situés à proximité. Lorsqu'un utilisateur demande à accéder à un contenu sur un serveur d'origine, il est redirigé vers une copie en cache du contenu sur un serveur périphérique géographiquement proche. Lorsque le contenu mis en cache est obsolète, le serveur en bordure de l'Internet demande au serveur d'origine de mettre à jour le contenu. Les serveurs en bordure de l'Internet CDN sont détenus ou gérés par le fournisseur d'hébergement CDN.

- Serveurs DNS. Les serveurs DNS (système de noms de domaine) enregistrent et fournissent les adresses IP des serveurs d'origine et en bordure de l'Internet. Lorsqu'un client envoie une requête à un serveur d'origine, les serveurs DNS lui répondent en lui indiquant le nom d'un serveur en bordure de l'Internet jumelé à partir duquel le contenu peut être diffusé plus rapidement.

Une grande partie de l'ensemble du contenu Internet est diffusée par des CDN. Voici comment cela fonctionne en pratique :

Si vous êtes à New York et que vous souhaitez consulter le site Web de votre magasin préféré à Londres, qui est hébergé sur un serveur au Royaume-Uni, le chargement du contenu sera lent si la requête doit traverser l'océan Atlantique. Pour remédier à ce problème, un CDN stocke une version en cache du contenu du site Web londonien sur plusieurs sites géographiques dans le monde (PoP). Ces points de présence contiennent leurs propres serveurs de mise en cache et sont chargés de diffuser ce contenu à proximité de l'endroit où vous vous trouvez à New York.

Pour offrir une expérience d'affichage optimale, les CDN remplissent deux fonctions essentielles.

- Réduisez la latence. La latence est ce délai ennuyeux que vous rencontrez lorsque vous essayez d'accéder à une page Web ou à un flux vidéo avant qu'il ne se charge complètement sur votre appareil. Bien que mesuré en millisecondes, ce délai peut sembler interminable et peut même entraîner une erreur de chargement ou un dépassement de délai. Certains réseaux de diffusion de contenu atténuent la latence en réduisant la distance physique que le contenu doit parcourir pour vous parvenir. Par conséquent, les CDN les plus grands et les plus largement distribués sont en mesure de diffuser du contenu Web plus rapidement et de manière plus fiable en plaçant le contenu aussi près que possible de l'utilisateur final.

- Équilibrer les charges. Les DCN équilibrent le trafic global afin d'offrir à tous ceux qui accèdent au contenu Internet la meilleure expérience possible. Considérez cela comme le routage du trafic dans le monde réel. Il peut y avoir un itinéraire qui est généralement le plus rapide d'un point A à un point B si aucune autre voiture ne l'emprunte, mais s'il commence à être encombré, il est préférable pour tout le monde que le trafic soit réparti sur plusieurs itinéraires différents. Cela peut signifier que vous serez envoyé sur une route plus longue de quelques minutes (ou de quelques millisecondes, si l'on se réfère à la vitesse d'Internet), mais que vous ne serez pas coincé dans l'embouteillage qui se forme sur l'itinéraire le plus court. L'équilibrage de la charge permet aux fournisseurs de contenu de faire face à l'augmentation de la demande et aux pics de trafic importants tout en continuant à offrir une expérience de haute qualité aux utilisateurs et en évitant les temps d'arrêt.

Intérêts d'un CDN

Les CDN acheminent une grande partie du trafic Internet mondial. Ils contribuent à résoudre les défis les plus difficiles posés par la diffusion de contenu sur Internet. Des petits et moyens fournisseurs de contenu aux grandes entreprises mondiales, les entreprises du monde entier profitent des avantages clés du CDN pour offrir à leurs clients une expérience Web fluide.

- Améliorez les performances. Les performances sont la différence entre un clic vous donnant un accès immédiat à un nouveau contenu et un clic suivi d'une attente de sept secondes pendant le chargement d'une page ou la mise en mémoire tampon d'une vidéo. Ce temps d'attente, appelé « mise en mémoire tampon », est symbolisé par une icône familière de cercle tourbillonnant sur l'écran. Pour garantir des performances élevées et minimiser la mise en mémoire tampon, les CDN diffusent des contenus qui ont été pré-enregistrés sur des serveurs proches sur le réseau du CDN plutôt que d'envoyer des requêtes à des serveurs d'origine qui peuvent se trouver à l'autre bout du monde. Si le contenu n'est pas déjà pré-enregistré, le CDN utilise sa connaissance programmée des connexions nécessaires pour surmonter les difficultés éventuelles. Les CDN avancés utilisent des technologies supplémentaires pour résoudre les problèmes de diffusion de contenu dynamique non mis en cache, et pour déterminer le type de contenu approprié à diffuser sur différents terminaux. Avec les CDN, les fournisseurs de contenu sont ainsi en mesure de proposer des expériences Web fluides, rapides et de qualité à tous leurs utilisateurs finaux, quels que soient l'endroit, le navigateur, le terminal et le réseau depuis lequel ils sont connectés. Les pages Web s'affichent plus rapidement, le temps de mise en mémoire tampon des vidéos est réduit et les visiteurs du site Web restent plus attentifs.

- Assurez la disponibilité. La disponibilité signifie que le contenu reste accessible aux utilisateurs finaux même pendant les périodes de trafic excessif, lorsque de nombreuses personnes accèdent au contenu en même temps, ou en cas de panne de serveur dans certaines parties d'Internet. Lorsque la charge de trafic atteint des millions de demandes par seconde, même les serveurs les plus puissants sont mis à l'épreuve. Sans réseau de diffusion de contenu, tout ce trafic doit être absorbé par l'infrastructure d'un fournisseur de contenu. Cela peut entraîner des défaillances et une mauvaise expérience pour l'utilisateur final. L'infrastructure de serveurs largement distribuée offerte par les CDN est conçue pour atténuer ces problèmes. Les CDN avancés, avec leur architecture hautement distribuée et leurs plateformes de serveurs massives, peuvent absorber plus d'une centaine de Tbit/s de trafic et permettent aux fournisseurs de contenu de rester disponibles pour des bases d'utilisateurs encore plus larges.

- Renforcez la sécurité. Les CDN peuvent également améliorer la sécurité des sites Web grâce à une protection accrue contre les acteurs malveillants et les menaces telles que les attaques par déni de service distribué (DDoS). Les réseaux de diffusion de contenu les plus avancés actuellement offrent des solutions de sécurité uniques basées sur le cloud et une protection contre les attaques par déni de service.

- Recueillez des informations. En tant que distributeurs de près de la moitié du trafic Internet mondial, les fournisseurs de CDN génèrent de grandes quantités de données sur la connectivité des utilisateurs finaux, les types de terminaux et les expériences de navigation dans le monde entier. Ces données peuvent fournir aux clients CDN des informations critiques et exploitables, ainsi que des informations sur leur base d'utilisateurs. Les informations fournies par les CDN permettent également d'offrir des services tels que la surveillance de l'utilisateur réel, l'analyse des médias qui mesure l'engagement de l'utilisateur final vis-à-vis du contenu Web et les informations sur la sécurité dans le cloud pour suivre l'évolution des menaces en ligne.

- Améliorez les expériences client. Les propriétaires de contenu, d'applications et de sites Web, y compris les sites de commerce électronique, les médias et les sociétés de Cloud Computing, utilisent les CDN pour améliorer l'expérience de leurs clients, réduire les taux d'abandon, augmenter les impressions publicitaires, améliorer les taux de conversion et renforcer la fidélité des clients.

- Délestez le trafic. Avec la croissance explosive du streaming en ligne et d'autres services de médias lourds, ainsi que les attentes accrues des utilisateurs en matière de performances Web sur plusieurs types de terminaux, de nombreux fournisseurs de services de réseau constatent aujourd'hui que leurs réseaux de distribution de contenu sont très sollicités. En répondant à une demande de contenu Web par une version mise en cache à partir de serveurs plus proches de l'utilisateur final, un CDN peut délester le trafic des serveurs de contenu et améliorer l'expérience Web.

- Réduisez les coûts de bande passante. En diffusant du contenu à partir de serveurs plus proches des utilisateurs, les CDN réduisent la consommation de bande passante et les coûts associés.

Qui utilise les CDN ?

Presque tous ceux qui accèdent au Web utilisent un CDN. Ils ont été créés pour offrir une expérience plus rapide et plus fiable aux personnes accédant à Internet. Ils sont utilisés par les propriétaires de contenu et d'applications et par les fournisseurs de services réseau qui offrent ces avantages à leurs clients.

Les CDN pour les utilisateurs finaux

Les sites et les applications Web fournis par un CDN permettent un chargement plus rapide des pages, des transactions plus rapides et une expérience en ligne plus cohérente. Cependant, comme la technologie fonctionne en coulisses, les personnes ne se rendent pas forcément compte qu'elles sont connectées à un réseau de diffusion de contenu lorsqu'elles profitent de ses avantages. Elles reçoivent simplement de leur FAI ou de leur fournisseur de téléphonie mobile ce qu'elles ont demandé.

Les CDN pour les propriétaires de contenu

Les propriétaires de contenu et d'applications utilisent les CDN pour améliorer l'expérience de leurs clients. L'utilisation d'un réseau de diffusion de contenu peut également améliorer la sécurité du Web, par exemple en aidant à absorber et à atténuer une attaque DDoS.

Les CDN pour les fournisseurs de services réseau

De nombreux fournisseurs de services réseau trouvent aujourd'hui nécessaire de déployer leurs propres réseaux de distribution de contenu. Pour les opérateurs de réseaux, le déploiement d'un réseau de distribution de contenu peut réduire le taux de désabonnement, faciliter le développement de services à valeur ajoutée, réduire le trafic sur le réseau central et permettre aux opérateurs de vendre des services CDN aux entreprises et aux propriétaires de contenu tiers.

L'un des principaux avantages d'un réseau de diffusion de contenu (CDN) est le délestage. En répondant à une demande de contenu Web par une version en cache située à proximité physique et réseau de l'utilisateur final (au lieu du serveur d'où provient le contenu), un CDN déleste le trafic des serveurs de contenu et améliore l'expérience Web. Cela signifie que le contenu peut rester dans le réseau de l'opérateur de réseau et réduire la nécessité de s'engager dans l'échange de trafic avec d'autres réseaux ou de naviguer sur l'Internet au sens large pour fournir des informations.

Les solutions CDN d'Akamai, le dernier cri en matière de diffusion en bordure de l'Internet

Les services CDN d'Akamai sont nés d'un défi lancé par le fondateur d'Internet, Tim Berners-Lee, pour résoudre ce que l'on a appelé « l'attente mondiale ». Nous avons été les pionniers de l'Edge Computing il y a plus de 25 ans en développant de nouvelles techniques sophistiquées pour acheminer le trafic Web, en accélérant la transmission du contenu des serveurs centraux vers les premiers utilisateurs d'Internet. Aujourd'hui, les plus grandes marques du monde font confiance aux solutions et à l'expertise d'Akamai pour protéger et diffuser leurs expériences digitales.

Akamai dispose d'une capacité en bordure de l'Internet incomparable de plus de 1 Tbit/s, d'une envergure inégalée de plus de 4 100 sites et de plus de 1 200 réseaux couvrant 120 pays. Avec la plus grande plateforme de diffusion en bordure de l'Internet, nous voyons davantage ce qui se passe sur Internet. Cela signifie que nous pouvons habilement éviter les goulets d'étranglement et assurer une défense en bordure de l'Internet.

Quel que soit le type de contenu, qu'il s'agisse de sites Web, d'applications, d'API, de vidéos ou de logiciels, notre gamme complète de solutions de diffusion de contenu est conçue pour offrir des expériences digitales exceptionnelles à chaque utilisateur, quels que soient son emplacement, son terminal ou son réseau.

- Performances des applications et des API. Les solutions d'Akamai pour les performances des applications et des API améliorent l'expérience des utilisateurs grâce à des performances rapides et convaincantes des applications et des API. Akamai API Acceleration optimise les performances et la disponibilité des API pour améliorer l'expérience des utilisateurs. Akamai Ion offre des expériences utilisateur rapides, fiables et convaincantes sur les sites et applications. Global Traffic Management optimise les performances des applications et évite les pannes grâce à un équilibrage intelligent de la charge.

- Diffusion multimédia. Les solutions de diffusion multimédia d'Akamai offrent systématiquement des services de streaming multimédia exceptionnels, au plus grand nombre, sur n'importe quel terminal. Akamai Adaptive Media Delivery diffuse avec constance des vidéos en ligne de qualité, en toute sécurité et à grande échelle, tandis qu'Akamai Download Delivery permet de télécharger des fichiers volumineux en toute fiabilité et à tout moment. Akamai Media Services Live offre une expérience de qualité professionnelle aux utilisateurs de streaming vidéo en direct. Akamai Datastream offre un aperçu approfondi des performances des CDN et des serveurs de streaming multimédia grâce à des données de journalisation à grande échelle.

- Edge Computing. Les applications en bordure de l'Internet d'Akamai réduisent les frais généraux en exécutant les fonctionnalités intégrées aux CDN. Les solutions informatiques sans serveur améliorent les performances et l'interface utilisateur en permettant aux développeurs de créer des applications Web plus proches des utilisateurs finaux. De plus, la technologie d'optimisation du cloud améliore la disponibilité et les performances tout en réduisant les coûts et la complexité des applications cloud.

Grâce aux services CDN d'Akamai, les propriétaires de contenus et d'applications ainsi que les fournisseurs de services réseau peuvent :

- Offrir les meilleures expériences imaginables pour les sites Web et les applications pour mobile grâce à l'accélération automatisée. Les utilisateurs d'aujourd'hui exigent des expériences visuellement attrayantes et personnalisées, rapides sur tous les terminaux, tout le temps. Pour répondre aux attentes des clients, la technologie Akamai analyse, optimise et accélère en permanence l'expérience des applications Web et pour mobile.

- Proposez des expériences de lecture vidéo de haute qualité sur n'importe quel écran. L'audience en ligne s'attend à une lecture vidéo exceptionnelle à tout moment, malgré les nombreux défis liés à la diffusion de contenu en ligne. Les solutions d'Akamai optimisent le contenu et la technologie pour fournir à des audiences toujours plus vastes des expériences vidéo cohérentes et de qualité sur tous leurs écrans.

- Assurez une transmission fluide des téléchargements. Les utilisateurs finaux attendent des expériences de téléchargement sans heurts, combinant des téléchargements rapides et des mises à jour quasi instantanées. Pour optimiser les taux de téléchargement, la satisfaction client et le chiffre d'affaires, Akamai propose des solutions fiables et performantes qui diffusent du contenu volumineux sous forme de fichiers sur Internet.

- Accélérez les performances des API. Les API jouent un rôle essentiel dans l'environnement digital actuel, où les vitesses de connexion sont mesurées en millisecondes. Pour gérer le nombre croissant de demandes d'API tout en garantissant la fiabilité, l'évolutivité et les performances, Akamai accélère la diffusion des API et d'autres trafics à faible charge utile afin d'offrir aux utilisateurs des expériences rapides et attrayantes sur les applications et les sites. Akamai déleste les infrastructures d'origine des demandes et offre des performances élevées et prévisibles pour les grands volumes de XML, JSON et autres types de léger trafic transactionnel et programmatique essentiels au succès de vos applications.

Foire aux questions (FAQ)

Un CDN est un groupe de serveurs distribués géographiquement qui accélèrent la livraison de contenu Web en le rapprochant de l'endroit où se trouvent les utilisateurs qui accèdent au contenu. Les centres de données du monde entier utilisent la mise en cache, processus qui stocke temporairement des copies de fichiers, afin que les utilisateurs puissent accéder plus rapidement au contenu Internet à partir d'un terminal ou d'un navigateur Web via un serveur proche d'eux.

Bien que les CDN et le Cloud Computing aient été développés pour répondre aux besoins de performance et d'évolutivité créés par la demande de contenu et d'applications Web, ces technologies ont des objectifs fondamentalement différents. Les environnements de Cloud Computing offrent des ressources informatiques telles que des serveurs, des bases de données, des applications, des réseaux et des analyses sous forme de services via Internet. Le cloud permet aux entreprises de réduire les coûts initiaux, d'adapter l'infrastructure des applications en fonction des besoins, de s'étendre à de nouvelles zones géographiques sans avoir à investir dans de nouvelles infrastructures coûteuses, et de tirer parti des services cloud pour créer les dernières expériences digitales ou applications d'entreprise. En revanche, un CDN est un réseau de serveurs qui distribue du contenu à partir d'un serveur « d'origine » dans le monde entier, en mettant en cache le contenu à proximité de l'endroit où chaque utilisateur final accède à Internet via un terminal connecté à Internet. En réduisant la distance que les données et le contenu doivent parcourir, les CDN permettent de réduire la latence, d'offrir une meilleure expérience à l'utilisateur et de diminuer la pression sur les serveurs d'origine en répartissant la charge géographiquement sur plusieurs serveurs.

Un hôte CDN est un fournisseur de services qui offre l'accès à un réseau de diffusion de contenu aux propriétaires de contenu et d'applications. Pour les opérateurs de réseaux qui s'efforcent de répondre à la demande incessante de vidéos en ligne, une plateforme d'hébergement CDN peut être une alternative très efficace et rentable à un fournisseur d'hébergement Web. Un réseau de diffusion de contenu peut permettre aux opérateurs de fournir une expérience en ligne rapide, sécurisée et fiable, avec la qualité constante que les gens attendent sur tous les terminaux compatibles avec le Web.

Why customers choose Akamai

Akamai is the cybersecurity and cloud computing company that powers and protects business online. Our market-leading security solutions, superior threat intelligence, and global operations team provide defense in depth to safeguard enterprise data and applications everywhere. Akamai’s full-stack cloud computing solutions deliver performance and affordability on the world’s most distributed platform. Global enterprises trust Akamai to provide the industry-leading reliability, scale, and expertise they need to grow their business with confidence.