La conformité en matière de cybersécurité est le processus consistant à respecter les lois, réglementations et normes qui régissent la manière dont les organisations doivent protéger les systèmes, les réseaux et les données digitales. Elle implique généralement la mise en œuvre de contrôles de sécurité, la réalisation d'évaluations des risques et la mise en place d'un plan de réponse aux incidents.

Les exigences varient selon les secteurs et peuvent couvrir des types de données spécifiques comme les informations de santé protégées (PHI) ou s'appliquer à des secteurs dans le cadre de réglementations telles qu'HIPAA, FISMA ou PCI DSS. La conformité permet de réduire l'exposition aux cybermenaces et d'éviter les sanctions en cas de non-conformité.

Ce que vous ne pouvez ni voir ni contrôler devient une cible d'attaque

Le respect des exigences réglementaires n'est pas négociable. Mais la véritable opportunité réside dans le fait de faire en sorte que les efforts de conformité contribuent également à une meilleure efficacité, à une stratégie de sécurité renforcée et à une protection accrue des données dans l'ensemble de votre environnement. Pour en savoir plus sur notre approche détaillée, consultez la section « Transformer la conformité en avantage concurrentiel grâce à la sécurité d'Akamai ».

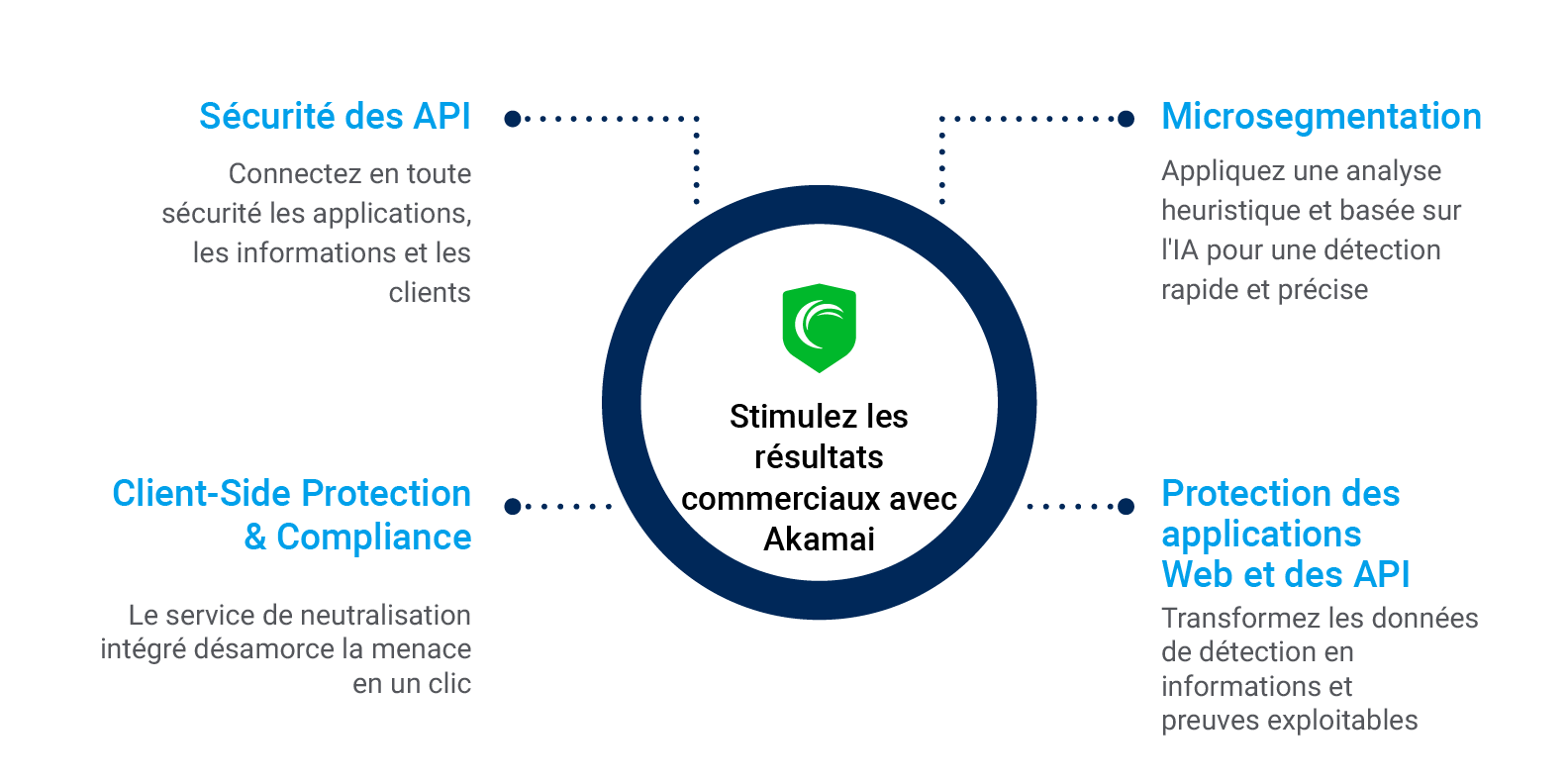

Relevez les défis de conformité en vous concentrant sur quatre piliers de sécurité

Des solutions qui aident à sécuriser les applications et à garantir la conformité

Témoignages clients

Foire aux questions

Les exigences de conformité en matière de cybersécurité varient selon les régions et les secteurs d'activité, mais plusieurs normes clés sont largement reconnues. Aux États-Unis, des réglementations telles que les lois HIPAA et FISMA définissent des règles strictes pour la protection des données de santé et fédérales.

Au sein de l'UE, le règlement DORA et le RGPD régissent les services financiers et la confidentialité des données personnelles. D'autres normes internationales, telles que PCI DSS, ISO 27001, NIST (National Institute of Standards and Technology), SOC 2 et SOX, jouent également un rôle essentiel dans l'élaboration des cadres de conformité en matière de sécurité.

L'évaluation des risques de cybersécurité est un élément essentiel de la gestion des risques de votre entreprise. Elle permet aux entreprises d'identifier les vulnérabilités des systèmes, des réseaux et des applications.

Elle pose les bases de la mise en œuvre de contrôles de sécurité appropriés, de la réduction de l'exposition aux cybermenaces et de la mise en conformité à des réglementations telles qu'HIPAA, FISMA et PCI DSS.

Le National Institute of Standards and Technology (NIST) est une agence gouvernementale américaine chargée d'élaborer des lignes directrices et des normes en matière de cybersécurité afin de protéger les données sensibles et les systèmes d'information.

Des cadres tels que le NIST SP 800-53 et le NIST Cybersecurity Framework (CSF) facilitent la gestion des risques par les entreprises grâce à des contrôles de sécurité, des plans de réponse aux incidents et une surveillance continue. La conformité au NIST est souvent exigée dans le cadre de réglementations fédérales telles que la FISMA, et contribue de manière plus générale à la protection contre les cyberattaques et à la sécurisation des données sensibles.

Les réglementations telles que la loi américaine HIPAA exigent que les fournisseurs protègent les informations de santé en garantissant la confidentialité, l'intégrité et la disponibilité des données.

Il s'agit notamment de maintenir des contrôles d'accès, des plans de réponse aux incidents et des procédures de gestion des risques pour protéger les informations de santé protégées contre les violations ou les utilisations non autorisées.

Le non-respect des exigences en matière de cybersécurité, telles que la FISMA (Federal Information Security Modernization Act), peut entraîner des risques importants, notamment des violations de données, des sanctions réglementaires, des pénalités financières et une perte de confiance du public.

En l'absence d'une évaluation adéquate des risques, de contrôles de sécurité et d'un plan de réponse aux incidents, les entreprises sont plus vulnérables aux cybermenaces. Pour les prestataires qui traitent des données personnelles ou des systèmes fédéraux, la non-conformité peut également perturber les opérations et entraîner la révocation de contrats ou de certifications.

Ressources sur la conformité réglementaire

Vous avez des questions ?

Notre raison de vivre : résoudre les problèmes. Contactez-nous, même si vous n'êtes pas sûr de la prochaine étape à franchir. L'un de nos experts vous contactera aujourd'hui.

Nous vous remercions pour votre demande.

Un expert d'Akamai vous contactera sous peu.

1GARTNER® est une marque commerciale et une marque de service, et PEER INSIGHTS™ est une marque déposée de Gartner, Inc. et/ou de ses filiales aux États-Unis et dans le monde entier, et sont utilisées dans le présent document avec son autorisation. Tous droits réservés. Les contenus Gartner Peer Insight reflètent les opinions des utilisateurs finaux d'après leur expérience. Ils ne doivent pas être considérés comme des déclarations de fait, et ne représentent pas les opinions de Gartner ou de ses filiales. Gartner ne soutient aucun fournisseur, produit ou service décrit dans ce contenu et ne fournit aucune garantie, expresse ou implicite, à son sujet quant à son exactitude ou son exhaustivité, y compris toute garantie de qualité marchande ou d'adéquation à un usage particulier.