La CDN di Akamai include i server di origine, gli edge server e i server DNS (Domain Name System). I server di origine sono il posto in cui vengono memorizzate le versioni originali dei contenuti. Gli edge server dislocati in tutto il mondo contengono le copie memorizzate nella cache dei contenuti archiviati sui server di origine. I server DNS indirizzano le richieste di contenuti al server di caching o al server CDN di origine più appropriato.

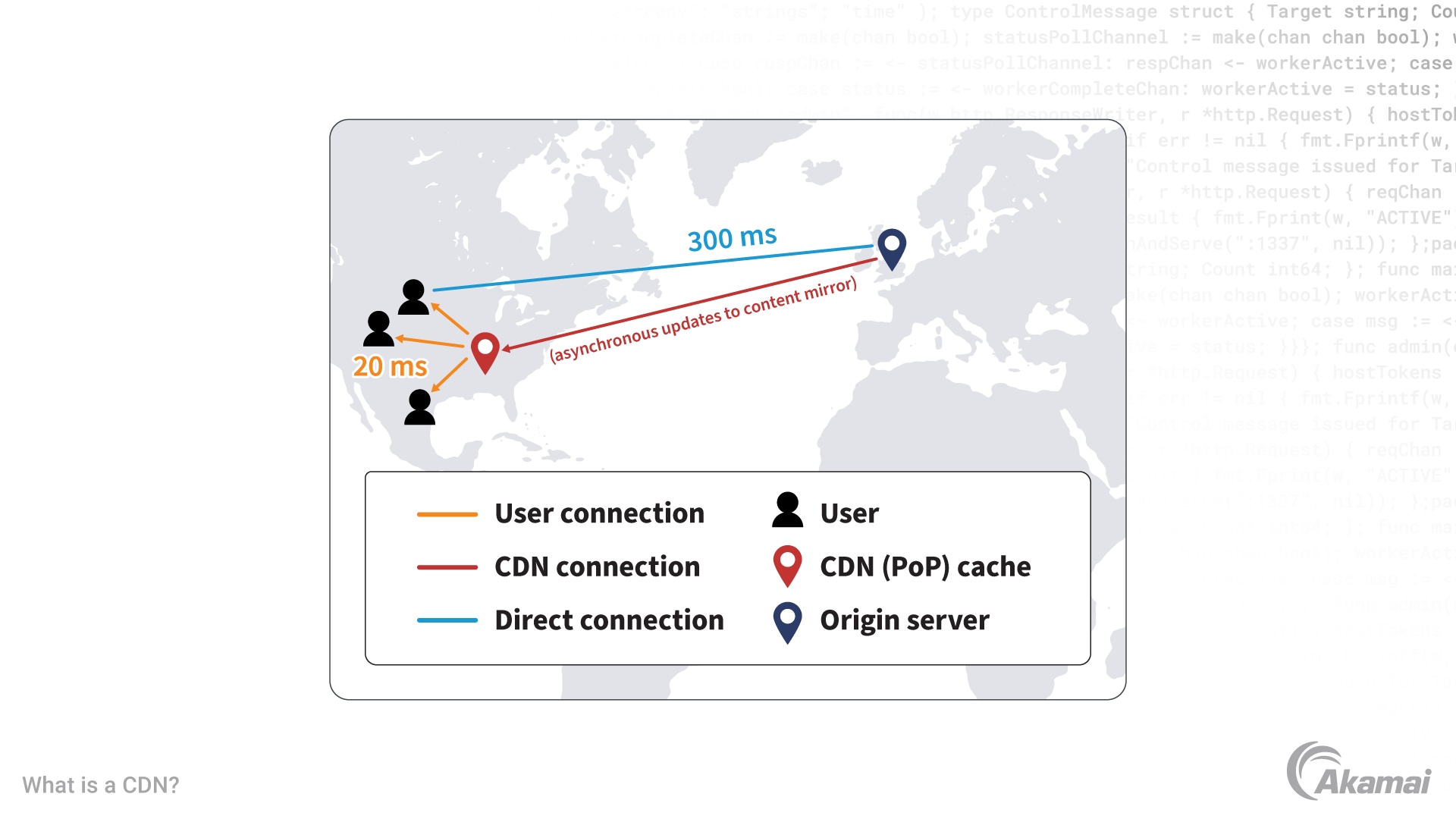

Una rete per la distribuzione dei contenuti (CDN) è un gruppo di server distribuiti in più aree geografiche che velocizza la delivery dei contenuti web avvicinandoli di più alle posizioni geografiche degli utenti.

Le CDN si basano su un processo definito "caching" o memorizzazione nella cache, che archivia temporaneamente copie dei file in vari data center dislocati in tutto il mondo, consentendo agli utenti di accedere ai contenuti sul web dai server che si trovano nello loro vicinanze. La distribuzione dei contenuti dal server più vicino a voi riduce i tempi di caricamento delle pagine, offrendo web experience più rapide e dalle performance elevate. Memorizzando nella cache contenuti come pagine web, immagini e video nei server più vicini alla vostra posizione fisica, le CDN, vi consentono di fare cose come guardare un film, scaricare software, controllare l'estratto conto, pubblicare post sui social media o effettuare acquisti senza dover aspettare che i contenuti vengano caricati.

Immaginate che una CDN sia come lo sportello automatico di una banca. Se i contanti fossero disponibili in una sola banca nella vostra città, dovreste perdere tanto tempo per recarvi lì fisicamente e fare la coda ogni volta per prelevare i contanti che vi servono. Al contrario, poter disporre di uno sportello automatico praticamente ad ogni angolo della vostra città vi consente di prelevare i contanti in modo rapido e semplice ogni volta che vi servono.

Analogamente, i servizi CDN sono stati creati per risolvere il problema della congestione della rete causato dalla distribuzione di contenuti web complessi, come immagini e video tramite Internet: un po' come un ingorgo nel traffico. Distribuire i contenuti dai server in posizione centrale ai singoli utenti semplicemente richiedeva troppo tempo. Le CDN sono poi cresciute e oggi arrivano a includere tutto, da testi, immagini, script e file multimediali a download di software, documenti, portali, e-commerce, streaming media live, contenuti multimediali in streaming videoon-demand e siti di social media.

Per oltre vent'anni, le CDN hanno costituito la dorsale invisibile di Internet, migliorando le performance dei siti web e distribuendo rapidamente e su vasta scala i contenuti online per le aziende. Oggi, una gran parte dei contenuti su Internet viene distribuita tramite le CDN.

Come funziona una rete CDN?

Una rete per la distribuzione dei contenuti si basa su tre tipi di server:

- Server di origine. I server di origine contengono le versioni originali dei contenuti e sono una fonte attendibile. Quando è necessario aggiornare i contenuti, le modifiche vengono effettuate sul server di origine. Un server di origine può essere di proprietà e gestito da un provider di contenuti oppure può essere ospitato nell'infrastruttura di un provider di servizi cloud di terze parti come AWS S3 di Amazon o Google Cloud Storage.

- Edge server. Gli edge server sono dislocati in più aree geografiche del mondo, denominate anche PoP (Point-of-Presence). Gli edge server all'interno di questi PoP memorizzano nella cache i contenuti copiati dai server di origine e sono responsabili della distribuzione di tali contenuti agli utenti che si trovano nelle vicinanze. Quando un utente richiede l'accesso ai contenuti di un server di origine, viene reindirizzato ad una copia dei contenuti memorizzata nella cache di un edge server, che si trova in un'area geografica vicina. Se i contenuti memorizzati nella cache sono obsoleti, l'edge server richiede i contenuti aggiornati al server di origine. Gli edge server CDN sono di proprietà o gestiti dai provider di servizi di hosting CDN.

- Server DNS. I server DNS (Domain Name System) monitorano e forniscono gli indirizzi IP ai server di origine e agli edge server. Se un client invia una richiesta a un server di origine, i server DNS rispondono con il nome di un edge server associato, da cui i contenuti vengono distribuiti in modo più rapido.

Una gran parte dei contenuti su Internet viene fornita attraverso le CDN. Ecco la procedura:

Se siete a New York e volete visitare il sito web del vostro negozio londinese preferito, che è ospitato su un server nel Regno Unito, i tempi di caricamento saranno molto lenti se la richiesta deve attraversare l'Oceano Atlantico. Per rimediare a questo problema, una rete CDN memorizza nella cache una versione dei contenuti del sito web di Londra in più aree geografiche del mondo (PoP). I PoP contengono propri server di caching, che si occupano della delivery dei contenuti vicino alla vostra posizione a New York.

Per offrire un'experience di visione ottimale, le CDN assolvono essenzialmente a due funzioni:

- Riduzione della latenza. La latenza è quel fastidioso ritardo che provate quando tentate di accedere a una pagina web o a uno streaming video prima del caricamento completo sul dispositivo. Sebbene venga misurata in millisecondi, la latenza può sembrare infinita e potrebbe persino dare luogo a un errore di caricamento o time-out. Alcune reti per la distribuzione dei contenuti alleviano la latenza riducendo la distanza fisica entro la quale i contenuti devono spostarsi per arrivare da voi. Quindi, le CDN più grandi e più ampiamente distribuite sono in grado di offrire i contenuti dei siti web in modo più rapido e affidabile, avvicinando il più possibile i contenuti all'utente finale.

- Bilanciamento dei carichi. Una CDN riequilibra il traffico, per offrire a chiunque acceda a contenuti su Internet le migliori web experience possibili. Immaginatela come un'operazione di direzione del traffico nel mondo reale. Può esserci un percorso che di solito è quello più veloce dal punto A al punto B salvo che non lo intraprendano altre macchine, ma se inizia a congestionarsi, è meglio per tutti se il traffico si dirama lungo vari percorsi differenti. Ciò può significare essere convogliati in un percorso che prolunga il processo di qualche minuto (o millisecondo, se rapportato alle velocità di Internet), ma almeno non si resta imbottigliati nel traffico che si crea lungo l'itinerario più breve. Il bilanciamento del carico consente ai provider di contenuti di gestire l'aumento della domanda e i picchi di traffico, offrendo comunque user experience di alta qualità ed evitando problemi di downtime.

I vantaggi offerti da una CDN

Le CDN trasportano un'ampia porzione del traffico Internet globale. Aiutano a risolvere le sfide più impegnative legate alla distribuzione di contenuti su Internet. Le aziende, dai provider di contenuti di piccole e medie dimensioni fino alle più grandi multinazionali, usufruiscono dei principali vantaggi offerti dalle CDN per offrire web experience impeccabili ai propri clienti.

- Migliorare le performance. Le performance fanno la differenza tra fare clic ed accedere immediatamente a nuovi contenuti e, invece, fare clic e dover aspettare sette secondi prima che una pagina o un video venga caricato. Questo periodo di attesa viene definito "buffering" ed è indicato dalla consueta icona a forma di ruota che gira sullo schermo. Per garantire performance elevate e minimi tempi di buffering, le CDN distribuiscono i contenuti salvati in precedenza sui server situati nelle loro vicinanze anziché inviare richieste ai server di origine che potrebbero trovarsi dall'altro capo del mondo. Se i contenuti non sono stati salvati in precedenza, la CDN utilizzerà le conoscenze che ha già in programma rispetto alle connessioni necessarie a superare qualunque sfida. Le CDN avanzate utilizzano altre tecnologie in grado di risolvere eventuali problemi nella delivery di contenuti dinamici non memorizzabili nella cache per stabilire il tipo adeguato di contenuti da distribuire a dispositivi diversi. Con le CDN, i provider di contenuti possono fornire una web experience rapida e di qualità a tutti i propri utenti finali, indipendentemente dal browser, dalla posizione geografica, dal dispositivo o dalla rete utilizzati per connettersi. Il rendering delle pagine web risulta più rapido, i tempi di buffering dei contenuti video si riducono e i visitatori dei siti web sono più coinvolti.

- Garantire la disponibilità. La disponibilità implica che i contenuti restano accessibili agli utenti finali anche durante periodi di traffico eccessivo di utenti, quando cioè ci sono molte persone che accedono contemporaneamente a uno stesso contenuto o in caso di interruzioni dei server in alcune parti di Internet. Quando i carichi di traffico raggiungono i picchi di milioni di richieste al secondo, anche i server più potenti vengono messi alla prova duramente. Senza una rete per la distribuzione dei contenuti, tutto questo traffico deve essere assorbito interamente dall'infrastruttura di un provider di contenuti, il che può causare errori e user experience di basso livello. L'infrastruttura di server ampiamente distribuita offerta dalle CDN è studiata per alleviare questi problemi. L'architettura estremamente distribuita e le imponenti piattaforme di server delle CDN avanzate sono infatti in grado di assorbire oltre 100 Tbps di traffico consentendo ai provider di contenuti di essere sempre disponibili anche per un numero elevato di utenti.

- Migliorare la sicurezza. Le CDN possono migliorare, inoltre, la sicurezza dei siti web con una maggiore protezione da criminali e minacce, come gli attacchi DDoS (Distributed Denial-of-Service). Oggi, le reti per la distribuzione dei contenuti più all'avanguardia offrono esclusive soluzioni per la sicurezza basate su cloud e protezione dagli attacchi DDoS.

- Raccogliere le informazioni. Gestendo quasi la metà del traffico Internet globale, i provider di servizi CDN generano vasti quantitativi di dati relativi alla connettività degli utenti finali, ai tipi di dispositivi e alle esperienze di navigazione degli utenti in ogni parte del mondo. Tali dati possono fornire ai clienti delle CDN intelligence e informazioni cruciali fruibili in merito ai propri utenti. Le informazioni raccolte dalle CDN, inoltre, consentono di accedere a vari servizi, come le soluzioni RUM (Real User Monitoring), Media Analytics, per misurare il coinvolgimento degli utenti finali rispetto ai contenuti web, e Cloud Security Intelligence per tenere traccia delle minacce online.

- Migliorare le customer experience. I titolari di contenuti, applicazioni e siti web (come siti di e-commerce, proprietà di media e società di cloud computing ) ricorrono alle CDN per migliorare le customer experience, ridurre i tassi di abbandono, aumentare le impressioni pubblicitarie, ottimizzare i tassi di conversione e fidelizzare i clienti.

- Alleggerire il traffico. Spinti dalla crescita esponenziale dei servizi di streaming online e di altri Media Services complessi, nonché dalle aspettative sempre più elevate degli utenti per quanto riguarda le web performance su vari tipi di dispositivi, molti degli odierni provider di servizi di rete notano che le proprie reti di distribuzione dei contenuti sono sottoposte a carichi di lavoro eccessivi. Rispondendo a una richiesta di contenuti web con una versione memorizzata nella cache dai server più vicini all'utente finale, una rete CDN è in grado di eseguire l'offload del traffico dai server dei contenuti e migliorare le web experience.

- Ridurre i costi della larghezza di banda. Distribuendo i contenuti dai server più vicini agli utenti, le CDN riducono l'utilizzo della larghezza di banda e i costi associati.

Chi utilizza le CDN?

Quasi tutti quelli che accedono al web utilizzano una CDN. Sono state create per fornire un'experience più veloce e affidabile alle persone che accedono a Internet. Vengono utilizzate dai titolari di contenuti e applicazioni e dai provider di servizi di rete, che forniscono questi vantaggi ai clienti.

CDN per gli utenti finali

I siti e le applicazioni web distribuiti attraverso una rete CDN usufruiscono di maggiore rapidità nel caricamento delle pagine, transazioni più veloci e online experience più coerenti. Tuttavia, la gente potrebbe non essere consapevole del fatto che si connette attraverso una rete per la distribuzione dei contenuti pur traendo vantaggio dei suoi benefici, perché è una tecnologia che viene eseguita dietro le quinte. Le persone ottengono semplicemente ciò che richiedono all'ISP o al gestore di rete mobile.

CDN per titolari di contenuti

I titolari di contenuti e applicazioni utilizzano le CDN per migliorare le customer experience. L'utilizzo di una rete per la distribuzione dei contenuti può anche migliorare la sicurezza web, ad esempio assorbendo e mitigando gli attacchi DDoS.

CDN per i provider di servizi di rete

Molti degli odierni provider di servizi di rete stanno progressivamente implementando le proprie reti di distribuzione dei contenuti. Per gli operatori di rete, implementare una rete per la distribuzione dei contenuti può essere una soluzione efficace per ridurre il tasso di abbandono degli abbonati, facilitare lo sviluppo di servizi a valore aggiunto, ridurre il traffico sulla rete centrale e consentire agli operatori stessi di vendere servizi CDN alle aziende e a titolari di contenuti terzi.

Uno dei vantaggi maggiori di una CDN è l'offload. Rispondendo a una richiesta di contenuti web con una versione memorizzata nella cache in un'ubicazione fisica e di rete molto vicina all'utente finale, anziché dal server di origine dei contenuti, una rete CDN è in grado di eseguire l'offload del traffico dai server dei contenuti e migliorare la web experience. Ciò significa che i contenuti possono restare all'interno della rete dell'operatore stesso, riducendo la necessità di peering con altre reti o navigazione nell'ampia community di Internet al fine di distribuire informazioni.

Soluzioni CDN di Akamai: l'avanguardia nella delivery sull'edge

I servizi CDN di Akamai nascono dalla sfida posta dal fondatore di Internet, Tim Berners-Lee, che mirava a risolvere quella che è divenuta nota come "World Wide Wait", ossia l'attesa su Internet. Siamo stati pionieri dell'edge computing più di 25 anni fa sviluppando nuove tecniche sofisticate di instradamento del traffico web e distribuendo più rapidamente contenuti da server in posizioni centrali ai primi utenti di Internet. Oggi, i brand più prestigiosi del mondo si affidano alle soluzioni e alle competenze di Akamai per proteggere e distribuire le proprie experience digitali.

Akamai dispone di un'impareggiabile capacità sull'edge di oltre 1 Pbps e non ha pari in quanto a portata, con oltre 4.100 sedi e più di 1.200 reti che comprendono più di 120 paesi. Grazie alla più ampia piattaforma di delivery sull'edge, vediamo molto meglio ciò che succede su Internet. Ciò significa che possiamo evitare abilmente i colli di bottiglia e difenderci sull'edge.

Indipendentemente dal tipo di contenuto (siti web, app, API, video o software), la nostra serie completa di soluzioni per la delivery dei contenuti è progettata per distribuire straordinarie experience digitali a ogni utente, a prescindere dalla sua posizione, dal tipo di dispositivo o di rete in uso.

- Performance di app e API. Le soluzioni per le performance di app e API offerte da Akamai migliorano le user experience accelerando la velocità e il coinvolgimento della delivery. Akamai API Acceleration ottimizza le performance e la disponibilità delle API per migliorare le user experience. Akamai Ion offre user experience affidabili, coinvolgenti e rapide su siti e app. Global Traffic Management ottimizza le performance delle app ed evita le interruzioni con un bilanciamento del carico intelligente.

- Media delivery. Le soluzioni per il media delivery di Akamai offrono costantemente straordinari servizi di streaming media a un pubblico più vasto e su qualsiasi dispositivo. Akamai Adaptive Media Delivery offre video online coerenti e di alta qualità in modo sicuro su larga scala, mentre Akamai Download Delivery distribuisce i download di file sempre in modo impeccabile. Akamai Media Services Live offre un'esperienza televisiva di qualità agli spettatori di eventi in streaming video live. Akamai DataStream offre uno sguardo approfondito sulle performance delle CDN e dei server per lo streaming media con i dati di registro su larga scala.

- Edge Computing. Le applicazioni per l'edge di Akamai consentono di ridurre le spese generali con funzionalità integrate nelle CDN. Le soluzioni per il computing senza server potenziano le performance e le UX consentendo agli sviluppatori di creare le applicazioni web più vicino agli utenti finali. Inoltre, la tecnologia di ottimizzazione del cloud migliora la disponibilità e le performance, riducendo, al contempo, la complessità e i costi delle applicazioni.

Con i servizi CDN di Akamai, i titolari di contenuti e applicazioni e i provider di servizi di rete possono:

- Offrire le migliori experience possibili di siti web e app mobili con l'accelerazione automatizzata. Gli utenti di oggi richiedono experience personalizzate e visivamente coinvolgenti che siano sempre veloci su qualsiasi dispositivo. Per soddisfare le aspettative dei clienti, la tecnologia di Akamai analizza, ottimizza e accelera costantemente le experience di siti web e app mobili.

- Offrire experience di riproduzione video di alta qualità su qualsiasi schermo. Gli utenti online si aspettano sempre una riproduzione video eccellente, nonostante le molte sfide correlate con la delivery dei contenuti online. Le soluzioni di Akamai ottimizzano i contenuti e la tecnologia per fornire experience di riproduzione video costanti e di alta qualità su qualsiasi schermo ad utenti online sempre più numerosi.

- Offrire una delivery ottimale dei download. Gli utenti finali si aspettano experience di download senza intoppi, con una combinazione di download veloci e aggiornamenti quasi istantanei. Per massimizzare la velocità di completamento dei download, la soddisfazione dei clienti e il fatturato, Akamai offre soluzioni affidabili dalle performance elevate in grado di distribuire contenuti basati su file di grandi dimensioni tramite Internet.

- Accelerare le performance delle API. Le API svolgono un ruolo fondamentale nel frenetico ambiente digitale di oggi, in cui le velocità di connessione vengono misurate in millisecondi. Per gestire il numero rapidamente crescente di richieste di API, garantendo, al contempo, elevati livelli di affidabilità, scalabilità e performance, Akamai accelera la delivery delle API e di altri tipi di traffico per offrire user experience rapide e coinvolgenti su app e siti. Akamai esegue l'offload delle richieste provenienti dalle infrastrutture di origine, offre elevate perfomance prevedibili per grandi volumi di traffico XML, JSON e altri tipi di traffico transazionale e programmatico, fondamentali per il successo delle applicazioni.

Domande frequenti (FAQ)

Una CDN è un gruppo di server distribuiti in più aree geografiche che velocizza la delivery dei contenuti web avvicinandoli di più alle posizioni geografiche degli utenti. I data center di tutto il mondo utilizzano il caching, un processo che memorizza temporaneamente copie di file per consentire agli utenti di accedere più rapidamente ai contenuti su Internet da un dispositivo con funzionalità web o un browser tramite un server nelle loro vicinanze.

Mentre le CDN e il cloud computing sono stati sviluppati per soddisfare le esigenze di performance e scalabilità create dalla richiesta di contenuti web e applicazioni, queste tecnologie si focalizzano essenzialmente su diversi aspetti. Gli ambienti di cloud computing offrono risorse informatiche come server, database, applicazioni, reti e analisi come servizi su Internet. Il cloud aiuta le aziende a ridurre i costi iniziali, a scalare l'infrastruttura delle applicazioni in base alle esigenze, ad espandersi in nuove aree geografiche senza dover investire in una nuova infrastruttura costosa e a trarre vantaggio dai servizi cloud correlati per creare le più innovative experience digitali o applicazioni aziendali. Al contrario, una CDN è una rete di server che distribuisce contenuti da un server di "origine" in tutto il mondo, memorizzando nella cache i contenuti nel luogo più vicino rispetto a quello dal quale l'utente finale sta tentando di accedere a Internet tramite un dispositivo con funzionalità web. Riducendo la distanza che dati e contenuti devono percorrere, le CDN aiutano a ridurre la latenza, fornire migliori user experience e abbassare il carico di lavoro dei server di origine distribuendolo in varie aree geografiche su più server.

Un host CDN è un provider di servizi che offre l'accesso ad una rete per la distribuzione dei contenuti a titolari di contenuti e applicazioni. Per gli operatori di rete che hanno difficoltà a soddisfare le interminabili richieste di video online, una piattaforma di hosting CDN può essere un'alternativa altamente efficace e vantaggiosa rispetto ad un provider di servizi di hosting web. Una rete per la distribuzione dei contenuti può permettere agli operatori di fornire online experience più rapide, sicure e affidabili, con la qualità coerente che le persone si aspettano e su qualsiasi dispositivo con funzionalità web.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.