La conformità alla cybersecurity è il processo necessario per rispettare le leggi, le normative e gli standard che regolano il modo con cui le organizzazioni devono proteggere sistemi digitali, reti e dati. Questo processo, spesso, include l'implementazione di controlli di sicurezza, l'esecuzione di valutazioni dei rischi e la definizione di un piano di risposta agli incidenti.

I requisiti variano in base al settore e possono coprire specifici tipi di dati, come le informazioni sanitarie protette (PHI), o riguardare i settori regolamentati da varie normative, tra cui HIPAA, FISMA o PCI DSS. La conformità aiuta a ridurre l'esposizione alle minacce informatiche e ad evitare sanzioni in caso di mancata conformità.

Ciò che non potete vedere o controllare diventa vulnerabile agli attacchi

Soddisfare i requisiti normativi è un'operazione imprescindibile. Tuttavia, la vera opportunità consiste nel garantire che gli sforzi di conformità favoriscano anche una maggiore efficienza, policy di sicurezza più solide e una migliore protezione dei dati nel vostro ambiente. Scoprite il nostro approccio descritto in dettaglio nel white paper "Come trasformare il processo di conformità in vantaggio competitivo con le soluzioni per la sicurezza di Akamai".

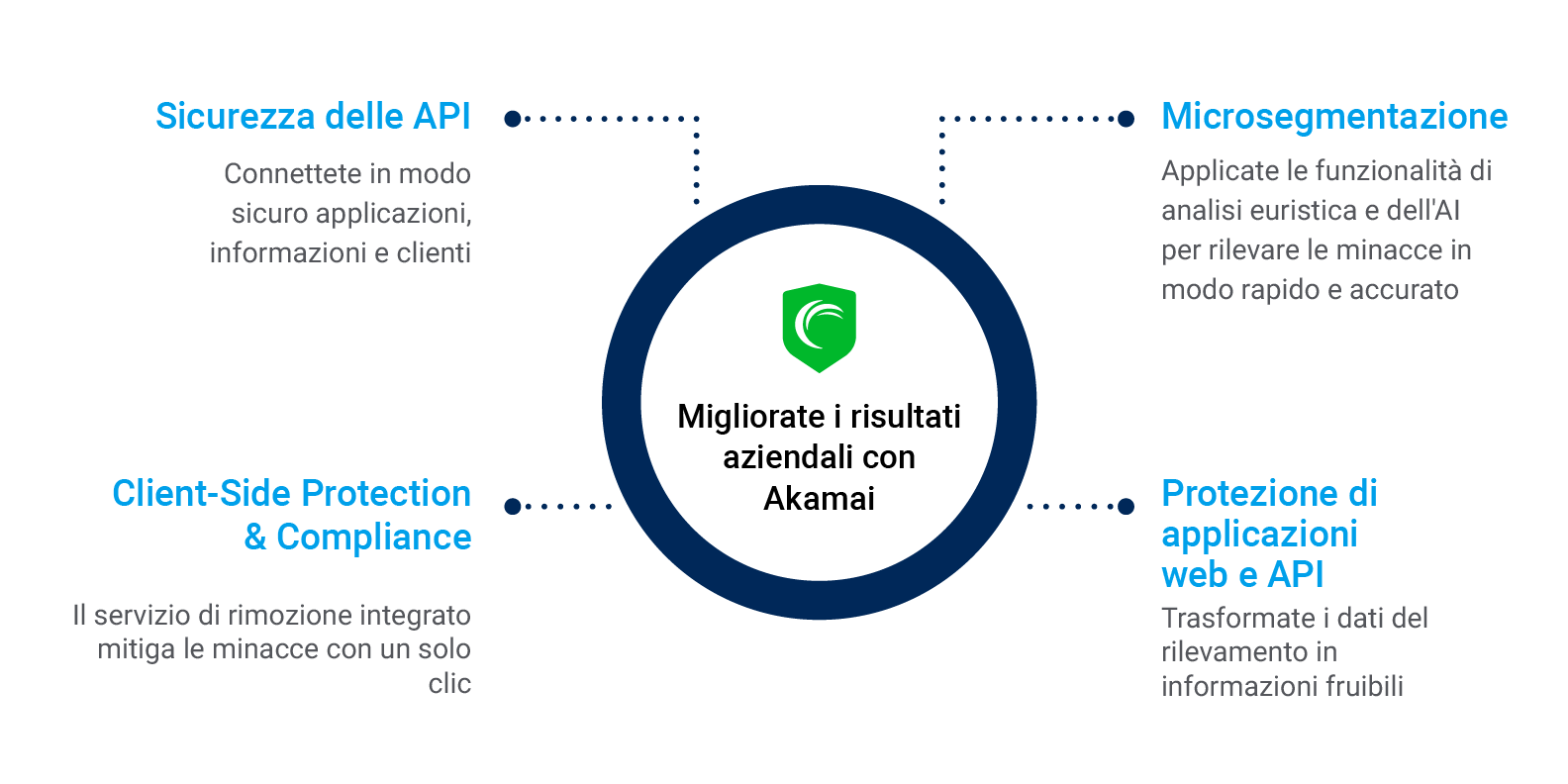

Risolvere i problemi di conformità focalizzandosi sui quattro pilastri della sicurezza

Le soluzioni che aiutano a proteggere le applicazioni e a garantire la conformità

Storie dei clienti

Domande frequenti

I requisiti di conformità alla cybersecurity variano in base all'area geografica e al settore, ma alcuni standard principali sono comunemente noti. Negli Stati Uniti, alcune normative, tra cui HIPAA e FISMA, impongono regole severe per la protezione dei dati sanitari e federali.

Nell'UE, il DORA e il GDPR disciplinano i servizi finanziari e la privacy dei dati personali. Altri standard globali, come PCI DSS, ISO 27001, National Institute of Standards and Technology (NIST), SOC 2, e SOX, svolgono anche ruoli critici nella definizione dei framework di conformità alla sicurezza.

Una valutazione dei rischi nella cybersecurity è un componente fondamentale della gestione dei rischi aziendali perché aiuta le organizzazioni ad identificare le vulnerabilità presenti in sistemi, reti e applicazioni,

oltre a fornire la base per l'implementazione di appropriati controlli di sicurezza, a ridurre l'esposizione alle minacce informatiche e a supportare la conformità alle normative, tra cui HIPAA, FISMA e PCI DSS.

Il NIST (National Institute of Standards and Technology) è un'agenzia governativa statunitense, che si occupa di definire standard e linee guida sulla cybersecurity per proteggere i dati sensibili e i sistemi informativi.

Alcuni sistemi, come il NIST SP 800-53 e il NIST Cybersecurity Framework (CSF) aiutano le organizzazioni a gestire i rischi tramite i controlli di sicurezza, la pianificazione della risposta agli incidenti e il monitoraggio continuo. La conformità al NIST, spesso, è richiesta ai sensi di normative federali, come il FISMA, e supporta iniziative più ampie per proteggere dagli attacchi informatici e per garantire la sicurezza dei dati sensibili.

Alcune normative, come l'HIPAA negli Stati Uniti, richiedono ai fornitori di servizi di proteggere le informazioni sanitarie garantendo la riservatezza, l'integrità e la disponibilità dei dati

tramite varie operazioni, tra cui mantenere il controllo degli accessi, definire i piani di risposta agli incidenti e stilare apposite procedure di gestione dei rischi per salvaguardare le PHI da eventuali violazioni o da utilizzi non autorizzati.

La mancata conformità ai requisiti di cybersecurity, come il FISMA (Federal Information Security Modernization Act), può condurre a rischi significativi, tra cui violazioni di dati, sanzioni normative e finanziarie e perdita di fiducia da parte del pubblico.

Se non predispongono una valutazione dei rischi, appropriati controlli di sicurezza e un piano di risposta agli incidenti, le organizzazioni sono più vulnerabili alle minacce informatiche. Per i provider di servizi che si occupano del trattamento di PHI o sistemi federali, la mancata conformità può anche interrompere le operazioni aziendali e causare la revoca di contratti o certificazioni.

Risorse per la conformità alle normative

Domande?

Il nostro scopo principale è risolvere i problemi. Contattateci, anche se non siete sicuri di quale sarà il vostro prossimo passo. Un esperto vi risponderà immediatamente.

Grazie per la richiesta.

Un esperto Akamai vi contatterà a breve.

1GARTNER® è un marchio registrato e un marchio commerciale e PEER INSIGHTS™ è un marchio registrato di Gartner, Inc. e/o delle sue società affiliate negli Stati Uniti e a livello internazionale, che vengono usati previa autorizzazione. Tutti i diritti riservati. Le valutazioni espresse nel Gartner Peer Insights rappresentano le opinioni soggettive di singoli utenti finali sulla base delle loro esperienze e non devono essere interpretate come dichiarazioni di fatto né rappresentano il punto di vista di Gartner o delle sue affiliate. Gartner non promuove nessuno dei fornitori, dei prodotti o dei servizi descritti nel rapporto e declina ogni responsabilità in merito a qualsiasi garanzia, esplicita o implicita, relativa all'accuratezza o completezza dei presenti contenuti, comprese le garanzie di commerciabilità o idoneità a uno scopo particolare.