App & API Protector를 사용한 CitrixBleed 2(CVE‑2025‑5777) NetScaler 메모리 유출 방어

2025년 7월 4일 금요일, Citrix NetScaler ADC 및 Gateway 디바이스에 영향을 주는 메모리 유출 취약점에 대한 악용 세부 정보가 공개되었습니다. 이는 사전 인증 취약점으로, 공격자가 악의적인 요청을 조작해 영향을 받는 NetScaler 디바이스의 초기화되지 않은 메모리를 유출할 수 있게 합니다.

이 취약점은 2025년 6월 17일 Citrix 고객들에게 처음 알려졌으며 이후 연구 기관들은 이 취약점과 침해 징후, 악용 개념 증명(PoC)을 둘러싼 활동을 이어오고 있습니다. 영향을 받는 디바이스를 신속하게 패치했더라도, 개념 증명(PoC)이 공개된 지금은 노출 여부를 반드시 확인해야 합니다. 영향을 받는 디바이스를 VPN, 프록시 또는 AAA 가상 서버로 구성할 수 있다는 점을 고려할 때, 이 취약점은 심각한 결과를 초래할 수 있습니다. 내부 애플리케이션, VPN, 데이터 센터 네트워크, 내부 네트워크에 무단으로 접속이 가능할 수 있는 세션 토큰 및 기타 민감한 데이터가 노출될 수 있습니다.

영향을 받는 디바이스 및 버전:

- NetScaler ADC 및 NetScaler Gateway 14.1(14.1~43.56 미만)

- NetScaler ADC 및 NetScaler Gateway 13.1(13.1~58.32 미만)

- NetScaler ADC 13.1-FIPS 및 NDcPP(13.1~37.235-FIPS 및 NDcPP 미만)

- NetScaler ADC 12.1-FIPS(12.1~55.328-FIPS 미만)

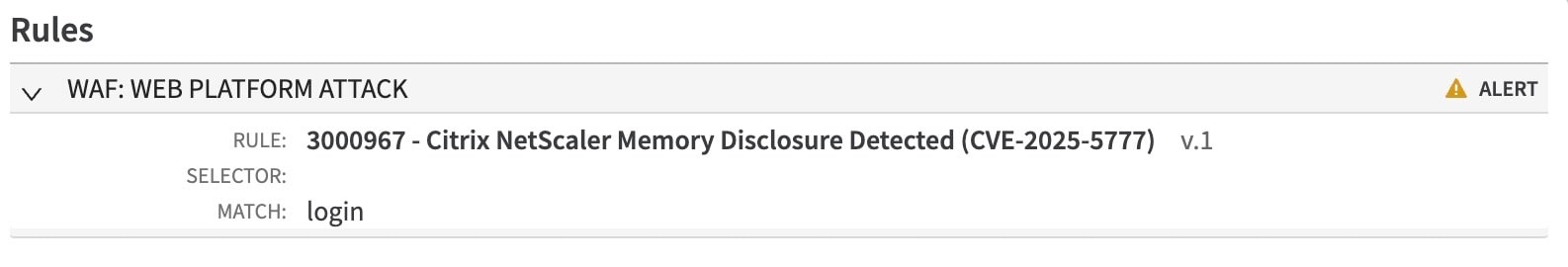

악용 사례 공개 이후, 취약점 스캐너 트래픽과 취약한 대상을 찾는 추가 공격자가 크게 증가했습니다. App & API Protector 고객은 이 CVE를 해결하기 위해 배포된 특별 Rapid Rule 3000967을 통해 보호됩니다.

그 밖에도 다음과 같은 Citrix CVE가 있습니다.

CVE‑2025‑6543: Citrix NetScaler ADC/Gateway(VPN/AAA 모드)에서 인증되지 않은 메모리 오버플로우가 발생합니다. 이 취약점은 제어 흐름을 방해하거나 서비스 거부를 유발하거나 원격 코드를 실행할 수도 있습니다. 하지만 아직 공개된 PoC가 없습니다.

CVE‑2025‑5349: NetScaler Management Interface에 영향을 주는 잘못된 접속 제어 취약점과 관련이 있습니다. 이 취약점으로 인해 관리 작업이 무단으로 수행될 수 있습니다. 현재 알려진 공개 PoC는 없습니다.

취약점 세부 정보

Citrix NetScaler의 기본 코드는 C 또는 C++로 작성되며 로그인 매개변수를 처리하는 인증 함수에 취약점이 있습니다.

근본 원인은 초기화되지 않은 로그인 변수(사용자 이름 세부 정보 저장 목적)를 사용한다는 것과 잘못된 메모리 처리, 인풋 검증 부족 그리고 Citrix NetScaler의 인증 로직에 오류 처리가 빠져 있다는 점에 있습니다. C 및 C++에서는 변수를 0, null 또는 기타 지정된 값으로 자동 초기화하지 않기 때문에 초기화되지 않은 변수가 임의의 스택 메모리 공간을 가리킬 수 있으며 공격자가 이 메모리 공간에 있는 의도하지 않은/민감한 데이터에 접근할 수 있습니다. 특히 이전 작업이나 처리 후에 남은 데이터가 이러한 데이터에 해당됩니다.

이 취약점은 URL 경로 /p/u/doAuthentication.do를 표적으로 삼으며 인증이 필요하지 않아 공격자가 매우 쉽게 접근할 수 있으며 필요한 선행 조건도 없습니다. 이러한 여러 취약점 때문에 인증되지 않은 공격자가 민감한 메모리 콘텐츠를 유출할 수 있게 되었고, 일부 공격자들은 이미 이 콘텐츠를 실제로 악용하기 시작했습니다. 영향을 받은 피해자 및 기관의 전체 영향과 범위는 아직 명확하게 밝혀지지 않았습니다.

취약점 악용

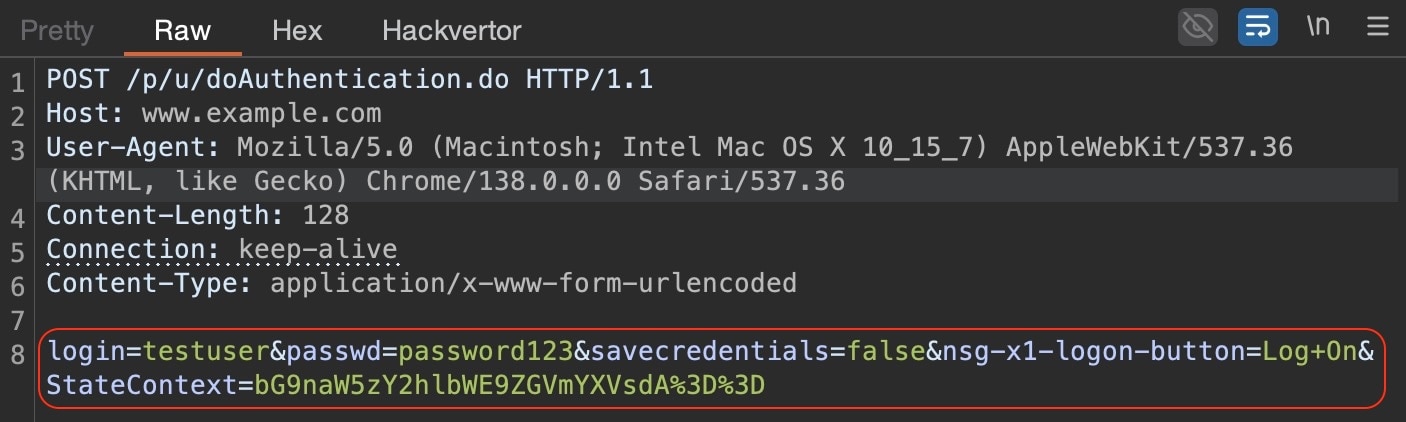

인증하기에 적절한 POST 요청에는 login, passwd와 같이 매우 예상하기 쉬운 매개변수 이름과 해당하는 값이 지정된 추가 매개변수가 포함됩니다(그림 1).

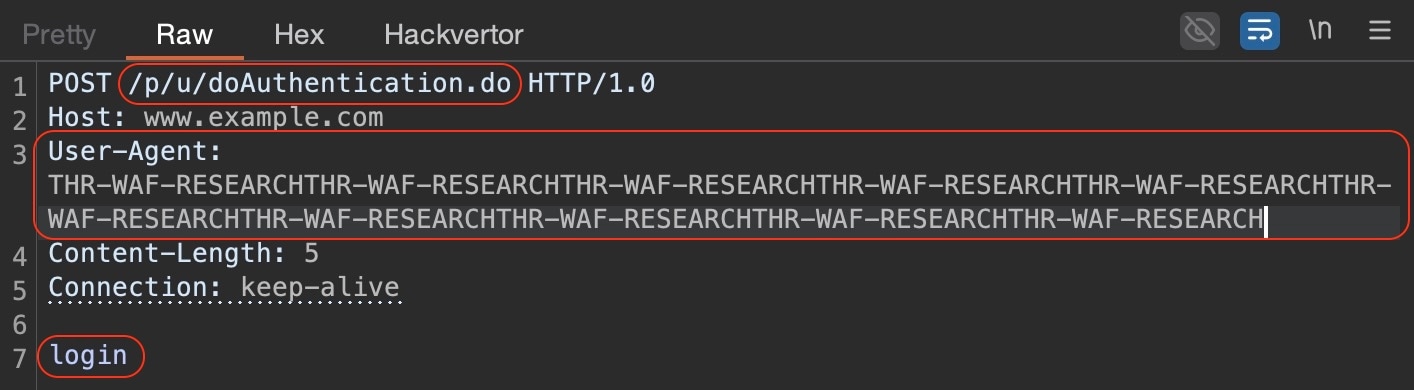

악용 시도의 경우 사용자 에이전트 헤더와 HTTP 본문에 공격자가 제어하는 페이로드가 눈에 띄게 많으며 여기에 로그인 문자열만 포함되어 있을 수 있습니다(그림 2). 이것이 악용을 더 쉽게 만드는 요인입니다.

왜 CitrixBleed라고 불립니까?

용어 "CitrixBleed"를 사용하는 이유는 동일한 페이로드를 전송해 메모리 유출을 반복해서 트리거하고, 매번 새로운 스택 메모리 청크를 유출해 민감한 정보를 효과적으로 '추출'할 수 있기 때문입니다. 긴 사용자 에이전트 헤더는 인식 가능한 패턴을 스택에 삽입하기 위해 사용됩니다. 공격자는 THR-WAF-RESEARCH와 같이 충분히 큰 임의 문자열을 여러 번 반복해 메모리 오버플로우를 일으키는 방식으로, 초기화되지 않은 스택 바이트를 원하는 시점에 유출시킬 수 있습니다. 이 특유의 표시는 HTTP 응답 본문의 <InitialValue>…</InitialValue> XML 태그 안에 나타납니다. 이 표시가 있다면 유출이 일어난 것이며 메모리 청크가 노출된 것입니다. 메모리 청크에는 일반적으로 세션 변수, 토큰, 비밀번호, 사용자 이름 또는 설정 값과 같은 민감한 데이터가 포함됩니다.

2023년에 공개된 원래 CitrixBleed 취약점(CVE‑2023‑4966)이 조작된 Host 헤더를 통해 메모리를 유출한 것처럼, 현재의 CitrixBleed 2(CVE‑2025‑5777)도 초기화되지 않은 변수를 사용해 메모리를 유출합니다. 첫 번째 문제는 엄격한 Host 헤더 유효성 검사를 통해 Akamai Ghost Server에서 기본적으로 방어되지만, CitrixBleed 2에는 전용 ASE(Adaptive Security Engine) 룰이 필요합니다.

악용 단계를 간단히 요약하면 다음과 같습니다.

1) 정찰 — 노출된 Citrix NetScaler ADC/Gateway 인스턴스를 스캔합니다.

2) 정보 수집 — 대상이 취약한 버전을 실행하는지 확인합니다.

3) 악용 — 긴 사용자 에이전트 헤더가 포함된 조작된 요청을 /p/u/doAuthentication.do로 보냅니다(인증 필요 없음).

4) 유출 — 디바이스가 <initialValue> XML 태그 안에 유출된 스택 메모리를 포함한 상태로 응답합니다.

5) 추출 단계 — 3~4단계가 반복되고 동일한 대상 디바이스에서 스택 메모리 유출(CitrixBleed 2)이 연속적으로 발생합니다.

6) 사후 악용 — 유출된 세션 토큰으로 인증하는 등 공격자가 악의적인 목적으로 유출 데이터를 사용합니다.

App & API Protector 방어

CitrixBleed 2에 대한 대응 방안으로, WAF 위협 연구팀은 2025년 7월 7일에 새로운 Rapid Rule을 출시하고 기본 조치를 "알림"으로 설정했습니다.

3000967 - Citrix NetScaler 메모리 유출 탐지됨(CVE-2025-5777)

규칙이 정확하다는 것을 확인한 후, 2025년 7월 8일에 권장 Rapid Rule 조치가 기본 조치 "거부"로 설정되었습니다.

악용 세부 정보

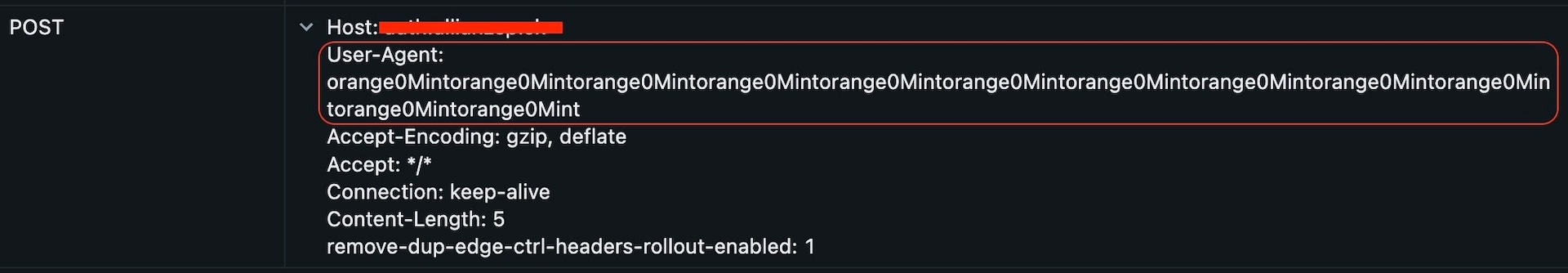

7월 8일, URL 경로 /p/u/doAuthentication.do를 표적으로 삼은 POST 요청이 여러 호스트 이름과 다양한 IP 주소 범위에서 200000건 넘게 관찰되었습니다. 이는 취약한 NetScaler 인스턴스를 식별하기 위한 대규모 스캔 시도로 보입니다. 그림 4는 이 활동 중에 검출된 샘플 요청입니다.