Mitigación de la divulgación de memoria de NetScaler de CitrixBleed 2 (CVE‑2025‑5777) con App & API Protector

El viernes, 4 de julio de 2025, se divulgaron públicamente los detalles de una vulnerabilidad de divulgación de memoria que afecta a los dispositivos Citrix NetScaler ADC y Gateway. Se trata de un defecto previo a la autenticación que permite a los atacantes crear solicitudes maliciosas que suponen una filtración de la memoria no inicializada de los dispositivos NetScaler afectados.

La vulnerabilidad se dio a conocer originalmente a los clientes de Citrix el 17 de junio de 2025 y, desde entonces, las organizaciones de investigación han mostrado actividad en torno al defecto, indicadores de riesgo y una prueba de concepto de la vulnerabilidad. Incluso si ha aplicado parches rápidamente a los dispositivos afectados, es importante comprobar la exposición ahora que la prueba de concepto se ha hecho pública. Este defecto puede tener consecuencias graves, teniendo en cuenta que los dispositivos afectados se pueden configurar como VPN, proxies o servidores virtuales AAA. Se pueden exponer tokens de sesión y otros datos confidenciales, lo que permite el acceso no autorizado a aplicaciones internas, VPN, redes de centros de datos y redes internas.

Dispositivos y versiones afectados:

- NetScaler ADC y NetScaler Gateway 14.1 ANTERIORES A 14.1-43.56

- NetScaler ADC y NetScaler Gateway 13.1 ANTERIORES A 13.1-58.32

- NetScaler ADC 13.1-FIPS y NDcPP ANTERIORES A 13.1-37.235-FIPS y NDcPP

- NetScaler ADC 12.1-FIPS ANTERIOR A 12.1-55.328-FIPS

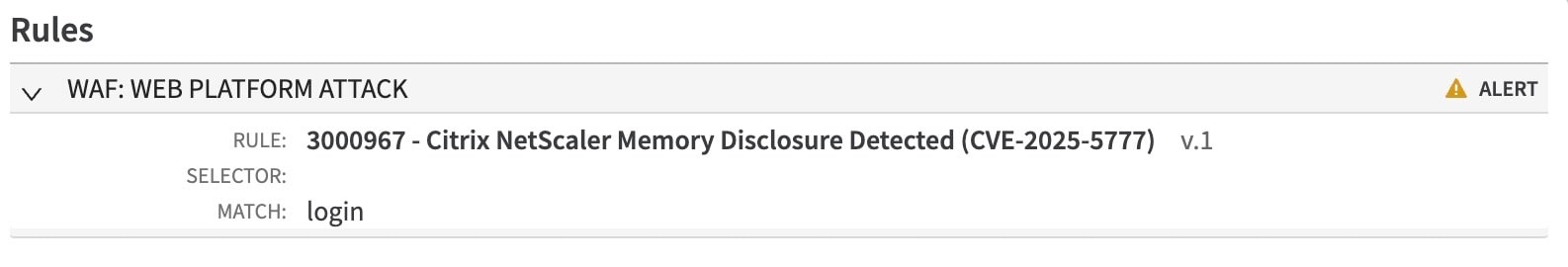

Desde la divulgación de la vulnerabilidad, hemos observado un aumento drástico del tráfico de escaneo de vulnerabilidades y de otros atacantes que buscan objetivos vulnerables. Los clientes de App & API Protector están protegidos con una regla rápida especial 3000967 que se publicó para solucionar esta CVE.

Tenga en cuenta que hay un par de CVE de Citrix más, como se indica a continuación:

CVE‑2025‑6543: Se trata de un desbordamiento de memoria sin autenticación en Citrix NetScaler ADC/Gateway (modo VPN/AAA), que puede interrumpir el flujo de control, provocar un ataque de denegación de servicio o incluso llegar a la ejecución remota de código. Pero aún no hay ninguna PoC pública disponible.

CVE‑2025‑5349: Esto está relacionado con un defecto de control de acceso incorrecto que afecta a la interfaz de gestión de NetScaler, lo que puede provocar que se lleven a cabo acciones administrativas no autorizadas. En este momento no se conoce ninguna PoC pública.

Detalles de la vulnerabilidad

El código subyacente de Citrix NetScaler está escrito en C o C++ y la vulnerabilidad reside en la función de autenticación que procesa los parámetros de inicio de sesión.

La causa principal es el uso de una variable de inicio de sesión no inicializada (destinada a contener los detalles del nombre de usuario) combinada con un manejo incorrecto de la memoria, falta de validación de entrada y falta de manejo de errores en la lógica de autenticación de Citrix NetScaler. Como C y C++ no inicializan automáticamente las variables a cero, nada o algún otro valor especificado, las variables no inicializadas pueden apuntar a un espacio en la memoria de pila aleatorio y permitir a los atacantes acceder a datos no intencionados o sensibles que residen en este espacio de memoria, básicamente los datos sobrantes de operaciones o tratamiento previos.

La vulnerabilidad tiene como objetivo la ruta de URL /p/u/doAuthentication.do y no requiere autenticación, lo que la hace muy accesible para los atacantes y no requiere ninguna condición previa. Esta combinación de defectos permitió a los atacantes no autenticados filtrar contenido confidencial de la memoria y algunos de ellos ya han comenzado a explotarlo en el mundo real. Sigue sin estar claro el impacto y el alcance de las víctimas y organizaciones afectadas.

Explotación de la vulnerabilidad

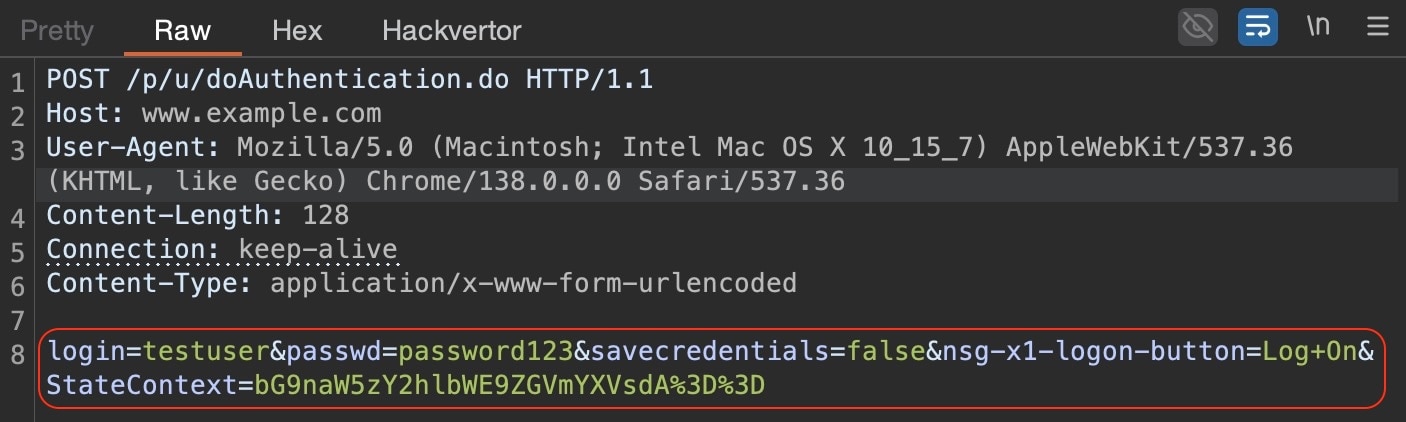

Una solicitud POST legítima para realizar la autenticación incluiría nombres de parámetros muy esperados como login, passwdy parámetros adicionales con los valores correspondientes (Figura 1).

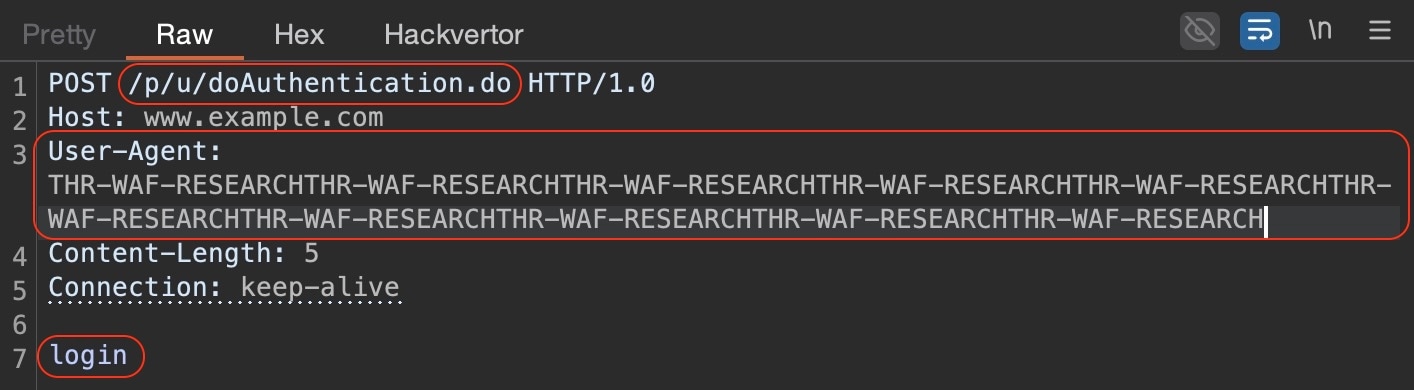

En un intento de ataque, también habría una carga significativamente grande controlada por atacantes en el encabezado de agente de usuario y un cuerpo HTTP, que podría incluir solo la cadena de inicio de sesión (Figura 2). Esto hace que sea más sencillo de explotar.

¿Por qué se llama CitrixBleed?

El término “CitrixBleed” se utiliza porque la filtración de memoria se puede activar repetidamente enviando la misma carga, con cada intento de perder un nuevo fragmento de memoria de pila, lo que efectivamente hace “sangrar” ("bleed" en inglés) la información sensible. El encabezado largo de agente de usuario se utiliza para inyectar un patrón reconocible en la pila. Al inundar la memoria con una cadena aleatoria lo suficientemente grande, como THR-WAF-RESEARCH repetida muchas veces, el atacante puede asegurarse de que los bytes de pila no inicializados se filtren. Esos marcadores distintivos aparecerán dentro de las etiquetas XML < InitialValue >…</InitialValue> en el cuerpo de la respuesta HTTP. Esto confirma la filtración y expone fragmentos de la memoria, que normalmente contiene datos confidenciales, como variables de sesión, tokens, contraseñas, nombres de usuario, o valores de configuración.

Al igual que la vulnerabilidad original de CitrixBleed (CVE‑2023‑4966) revelada en 2023, que provocaba filtraciones de memoria a través de un encabezado Host mal formado, CitrixBleed 2 (CVE‑2025‑5777) también sufre filtraciones de memoria esta vez debido al uso de una variable no inicializada. El primer problema lo mitigaron los servidores fantasma de Akamai de forma predeterminada, gracias a la estricta validación del encabezado Host, mientras que CitrixBleed 2 requiere una regla dedicada del motor de seguridad adaptable (ASE).

A continuación se muestra un sencillo resumen de los pasos de explotación:

1) Reconstrucción: buscar instancias de Citrix NetScaler ADC/Gateway expuestas.

2) Enumeración: comprobar si el destino ejecuta una versión vulnerable.

3) Ataque: enviar una solicitud especialmente diseñada a /p/u/doAuthentication.do con un encabezado largo de agente de usuario (no se necesita autenticación).

4) Filtración: el dispositivo responde con una pila de memoria filtrada en etiquetas <initialValue> XML.

5) Fase de "sangrado": se repiten los pasos 3–4, lo que provoca filtraciones continuas de la memoria de pila (CitrixBleed 2) desde el mismo dispositivo objetivo.

6) Después de la explotación: los atacantes utilizan los datos filtrados con fines maliciosos, como la autenticación exitosa con tokens de sesión filtrados.

Mitigación con App & API Protector

En respuesta a CitrixBleed 2, el equipo de investigación de amenazas WAF publicó una nueva regla rápida el 7 de julio de 2025, con una acción predeterminada establecida en “Alerta”:

3000967: divulgación de memoria de Citrix NetScaler detectada (CVE-2025-5777)

Después de confirmar que la regla es precisa, la regla rápida recomendada se estableció en la acción predeterminada de “Denegar” el 8 de julio de 2025.

Detalles de la explotación

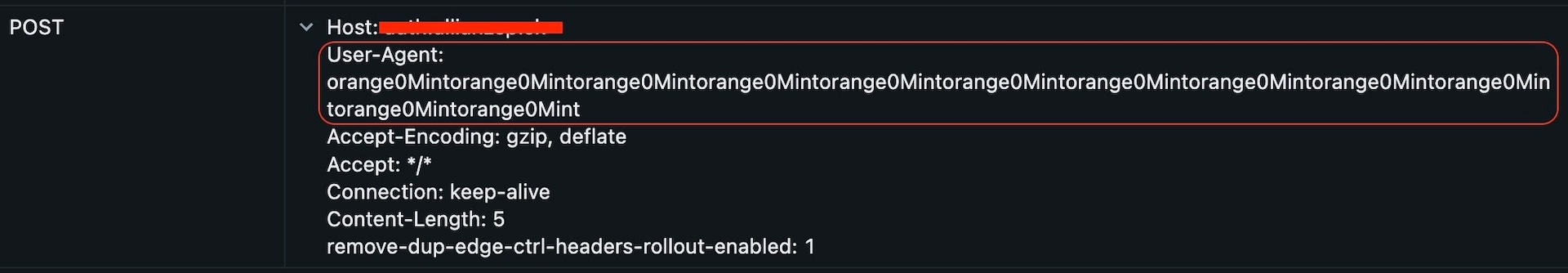

El 8 de julio, observamos más de 200 000 solicitudes POST dirigidas a la ruta de URL /p/u/doAuthentication.do a través de varios nombres de host y procedentes de varias direcciones IP. Estos parecen ser intentos de búsqueda a gran escala dirigidos a identificar instancias vulnerables de NetScaler. La Figura 4 es un ejemplo de solicitud que detectamos durante esta actividad:

Apunte final

El SIG de Akamai seguirá supervisando, informando y creando mitigaciones para amenazas de este tipo tanto para nuestros clientes como para la comunidad de seguridad en general. Para mantenerse al día con más noticias de última hora del grupo de inteligencia de seguridad de Akamai, consulte nuestra página de investigación y síganos en las redes sociales.