Abwehr der Sicherheitslücke CitrixBleed 2 (CVE‑2025‑5777) NetScaler Memory Disclosure mit App & API Protector

Am Freitag, den 4. Juli 2025, wurden Exploit-Details für eine Sicherheitslücke veröffentlicht, die Citrix NetScaler ADC- und Gateway-Geräte betrifft. Dies ist ein Authentifizierungsfehler, der es Angreifern ermöglicht, schädliche Anfragen zu erstellen, die bei betroffenen NetScaler-Geräten nicht initialisierten Speicher freigeben.

Citrix-Nutzer wurden erstmals am 17. Juni 2025 über die Schwachstelle informiert. Seither haben Forschungsorganisationen im Zusammenhang mit der Schwachstelle verschiedene Aktivitäten und Indikatoren für eine Kompromittierung beobachtet sowie einen Proof-of-Concept des Exploits erstellt. Auch wenn Sie Ihre betroffenen Geräte schnell gepatcht haben, sollten Sie jetzt, nachdem der Proof of Concept veröffentlicht wurde, unbedingt eine mögliche Exposition überprüfen. Dieser Fehler kann schwerwiegende Folgen haben, da die betroffenen Geräte als VPNs, Proxys oder virtuelle AAA-Server konfiguriert werden können. Sitzungstoken und andere sensible Daten können offengelegt werden, was möglicherweise unbefugten Zugriff auf interne Anwendungen, VPNs, Rechenzentrumsnetzwerke und interne Netzwerke ermöglicht.

Betroffene Geräte und Versionen:

- NetScaler ADC und NetScaler Gateway 14.1 VOR 14.1-43.56

- NetScaler ADC und NetScaler Gateway 13.1 VOR 13.1-58.32

- NetScaler ADC 13.1-FIPS und NDcPP VOR 13.1-37.235-FIPS und NDcPP

- NetScaler ADC 12.1-FIPS VOR 12.1-55.328-FIPS

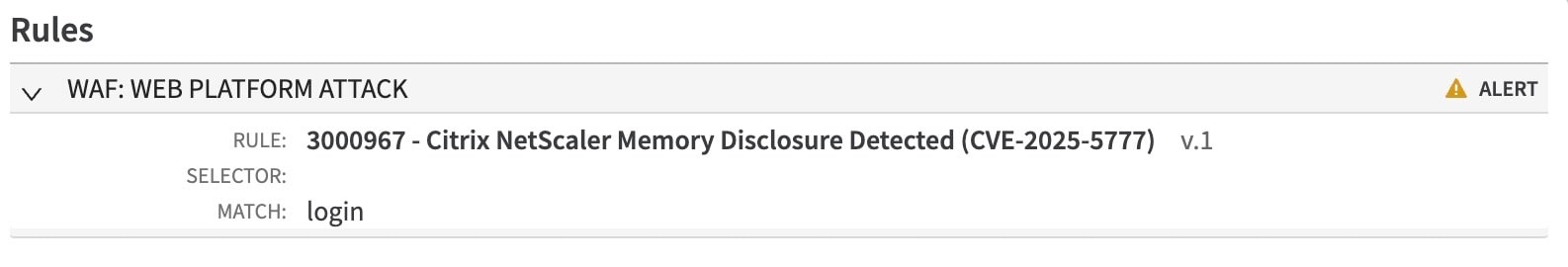

Seit der Offenlegung des Exploits haben wir einen deutlich stärkeren Traffic bei Schwachstellenscannern festgestellt und weitere Bedrohungsakteure beobachtet, die nach anfälligen Zielen suchen. Kunden von App & API Protector sind mit einer speziellen Rapid Rule 3000967 geschützt, die zur Lösung dieser CVE veröffentlicht wurde.

Bitte beachten Sie, dass es einige weitere Citrix-CVEs gibt, wie folgt:

CVE‑2025‑6543: Dies ist ein nicht authentifizierter Speicherüberlauf im Citrix NetScaler ADC/Gateway (VPN/AAA-Modus), der den Steuerfluss unterbrechen, zu Denial of Service verursachen oder sogar zur Remotecodeausführung führen kann. Es ist jedoch noch kein öffentliches PoC verfügbar.

CVE‑2025‑5349: Dies ist auf einen Fehler bei der unzulässigen Zugriffskontrolle zurückzuführen, der sich auf die NetScaler-Verwaltungsschnittstelle auswirkt und zu nicht autorisierten administrativen Aktionen führen kann. Es ist noch kein öffentliches PoC verfügbar.

Schwachstellendetails

Der zugrunde liegende Code von Citrix NetScaler wird in C oder C++ geschrieben. Die Schwachstelle liegt in der Authentifizierungsfunktion, die die Anmeldeparameter verarbeitet.

Die Ursache hierfür liegt in der Verwendung einer nicht initialisierten Anmeldevariablen (die dazu bestimmt ist, Nutzernamen zu speichern) in Kombination mit einer unsachgemäßen Speicherverarbeitung, fehlender Eingabevalidierung und fehlender Fehlerbehandlung in der Authentifizierungslogik von Citrix NetScaler. Da Variablen in C und C++ nicht automatisch auf Null oder einen anderen angegebenen Wert initialisiert werden, können diese nicht initialisierten Variablen auf den Speicherplatz eines beliebigen Stacks verweisen und Angreifern so unerwünschten Zugriff auf dort gespeicherte vertrauliche Daten ermöglichen. Dies betrifft im Wesentlichen Datenreste aus vorherigen Rechen- oder Verarbeitungsvorgängen.

Die Sicherheitslücke zielt auf den URL-Pfad /p/u/doAuthentication.do ab und erfordert keine Authentifizierung, sodass sie es Angreifern sehr einfach macht und keine vorherigen Bedingungen erforderlich sind. Diese Kombination von Fehlern ermöglichte es nicht authentifizierten Angreifern, sensible Speicherinhalte freizugeben. Bestimmte Bedrohungsakteure haben bereits begonnen, sie im freien Internet auszunutzen. Die vollständigen Auswirkungen und der Umfang der betroffenen Opfer und Organisationen sind nach wie vor unklar.

Ausnutzen der Schwachstelle

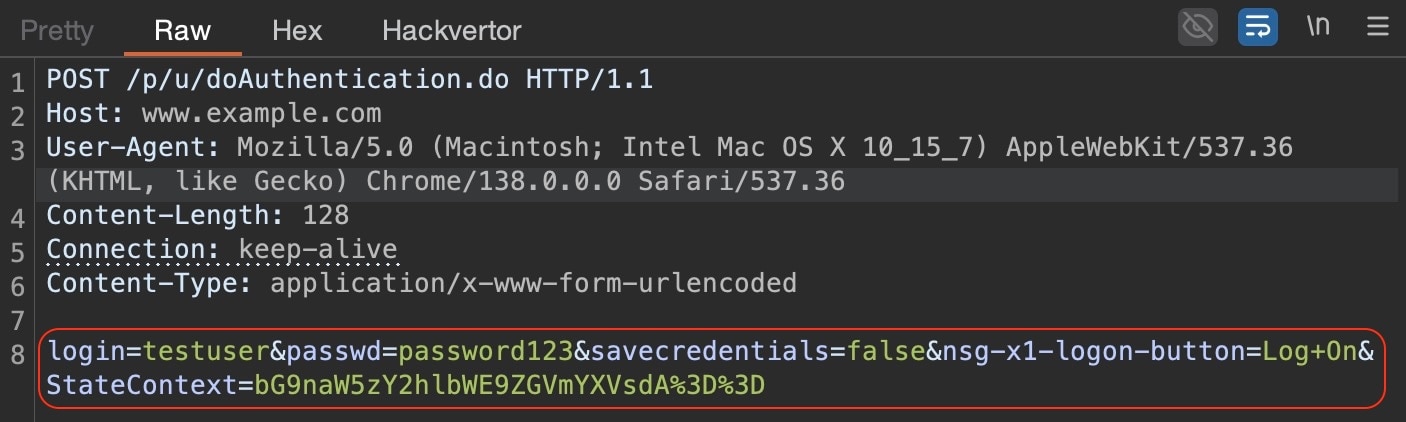

Eine legitime POST-Anfrage zur Durchführung der Authentifizierung wird mit großer Wahrscheinlichkeit Parameternamen wie login, passwd sowie und zusätzliche Parameter mit entsprechenden Werten enthalten (Abbildung 1).

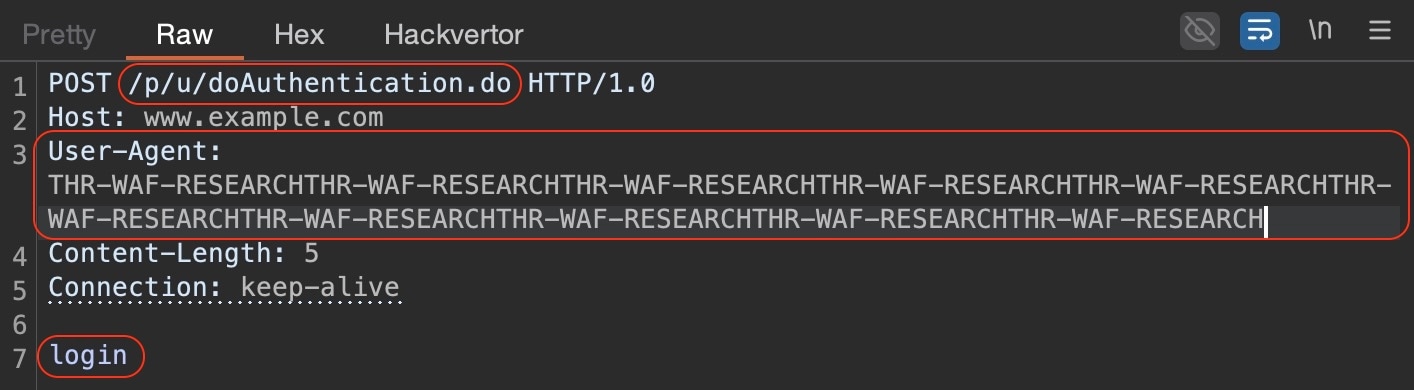

Bei einem Exploit-Versuch wären außerdem eine übergroße, vom Angreifer kontrollierte Payload im User-Agent-Header sowie ein HTTP-Body zu beobachten, der möglicherweise nur die Login-Zeichenfolge enthält (Abbildung 2). Das macht die Ausnutzung trivialer.

Warum wird sie CitrixBleed genannt?

Der Begriff „CitrixBleed“ wird verwendet, weil der Speicherverlust durch Senden derselben Payload wiederholt ausgelöst werden kann und bei jedem Versuch möglicherweise ein neuer Teil des Stackspeichers freigegeben wird – sodass vertrauliche Informationen sozusagen „ausbluten“. Der lange User-Agent-Header wird verwendet, um ein erkennbares Muster in den Stack zu injizieren. Indem sie den Speicher mit einer ausreichend großen zufälligen Zeichenfolge (z. B. THR-WAF-RESEARCH) überschwemmen, welche häufig wiederholt wird, können Angreifer festlegen, wann die nicht initialisierten Stackbytes freigegeben werden. Diese markanten Markierungen werden innerhalb der XML-Tags <InitialValue>…</InitialValue> im HTTP-Antworttext angezeigt. Dadurch wird sowohl das Leck bestätigt als auch Teile des Speichers, der normalerweise sensible Daten enthält, wie Sitzungsvariablen, Token, Passwörter, Nutzernamen oder Konfigurationswerte.

Genau wie die ursprüngliche CitrixBleed-Sicherheitslücke (CVE‑2023‑4966), die 2023 bekannt gegeben wurde und bei der Speicherverlust durch einen falsch formatierten Host Header ausgelöst wurde, führt auch CitrixBleed 2 (CVE‑2025‑5777) zu Speicherverlust – dieses Mal durch die Verwendung einer nicht initialisierten Variable. Das erste Problem wurde standardmäßig durch die Ghost-Server von Akamai aufgrund der strikten Host-Header-Validierung abgeschwächt, aber CitrixBleed 2 erfordert eine spezielle ASE-Regel (Adaptive Security Engine).

Hier ist eine einfache Zusammenfassung der Exploit-Schritte:

1) Auskundschaftung: Es wird nach zugänglichen Instanzen von Citrix NetScaler ADC/Gateway gesucht.

2) Aufzählung: Prüfen, ob auf dem Ziel eine anfällige Version ausgeführt wird.

3) Exploit: Senden einer speziell konstruierten Anfrage an /p/u/doAuthentication.do mit einem sehr langen User-Agent-Header, wobei keine Authentifizierung erforderlich ist.

4) Leck: Das Gerät reagiert mit Stackspeicherverlust in <initialValue>-XML-Tags.

5) „Bleeding“-Phase: Die Schritte 3 und 4 werden wiederholt, was zu kontinuierlichem Stackspeicherverlust (CitrixBleed 2) beim Zielgerät führt.

6) Post-Exploit: Angreifer nutzen die ausgetretenen Daten für böswillige Zwecke, wie z. B. die erfolgreiche Authentifizierung mit freigegebenen Sitzungstoken.

Abwehr mit App & API Protector

Als Reaktion auf CitrixBleed 2 veröffentlichte das WAF Threat Research Team am 7. Juli 2025 eine neue Rapid Rule, bei der die Standardaktion auf „Warnung“ gesetzt ist.

3000967 – Citrix NetScaler Memory Disclosure Detected (CVE-2025-5777)

Nachdem bestätigt wurde, dass die Regel korrekt ist, wurde die empfohlene Rapid-Rule-Aktion am 8. Juli 2025 auf die Standardaktion „Ablehnen“ gesetzt.

Exploitdetails

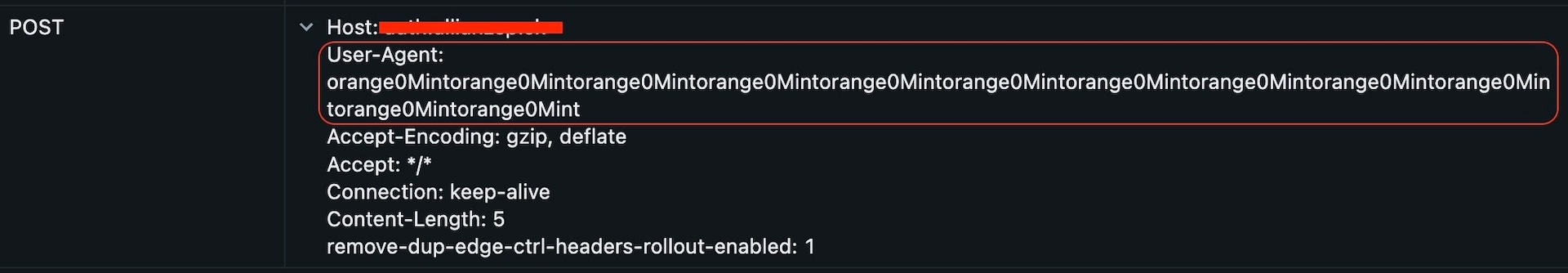

Am 8. Juli beobachteten wir mehr als 200.000 POST-Anfragen, die über mehrere Hostnamen und verschiedene IP-Adressen auf den URL-Pfad /p/u/doAuthentication.do abzielten. Dabei handelt es sich offenbar um umfangreiche Scanversuche, die darauf abzielen, anfällige NetScaler-Instanzen zu identifizieren. Abbildung 4 zeigt eine Beispielanfrage, die wir während dieser Aktivität festgestellt haben:

Abschließende Bemerkung

Die Akamai SIG wird weiterhin sowohl für unsere Kunden als auch für die gesamte Sicherheitscommunity solche Bedrohungen überwachen, Berichte darüber erstellen und Maßnahmen zur Abwehr entwickeln. Besuchen Sie unsere Forschungs-Homepage und folgen Sie uns in den sozialen Medien, um über weitere Neuigkeiten von der Akamai Security Intelligence Group informiert zu werden.