La mitigazione della divulgazione della memoria di CitrixBleed 2 (CVE‑2025‑5777) NetScaler con App & API Protector

Venerdì 4 luglio 2025, sono stati pubblicati i dettagli relativi allo sfruttamento di una vulnerabilità di divulgazione della memoria che ha interessato i dispositivi Citrix NetScaler ADC e Gateway. Questa falla di preautorizzazione consente ai criminali di creare richieste dannose che causano la fuga di memoria non inizializzata dai dispositivi NetScaler presi di mira.

La vulnerabilità è stata originariamente resa nota ai clienti di Citrix il 17 giugno 2025 e, da allora, le organizzazioni che si occupano di ricerche hanno mostrato alcune attività correlate a questa falla, inclusi indicatori di compromissione e una PoC (Proof-of-Concept) di sfruttamento. Anche se applicate rapidamente una patch ai vostri dispositivi presi di mira, è importante verificare subito la vulnerabilità se la PoC (Proof-of-Concept) è stata divulgata pubblicamente. Questa falla può avere conseguenze preoccupanti perché i dispositivi presi di mira possono essere configurati come VPN, proxy o server virtuali AAA. I token di sessione e altri dati sensibili possono venire violati e concedere, potenzialmente, l'accesso non autorizzato ad applicazioni interne, VPN, reti di data center e reti interne.

Versioni e dispositivi interessati:

- NetScaler ADC e NetScaler Gateway 14.1 PRIMA della versione 14.1-43.56

- NetScaler ADC e NetScaler Gateway 13.1 PRIMA della versione 13.1-58.32

- NetScaler ADC 13.1-FIPS e NDcPP PRIMA delle versioni 13.1-37.235-FIPS e NDcPP

- NetScaler ADC 12.1-FIPS PRIMA della versione 12.1-55.328-FIPS

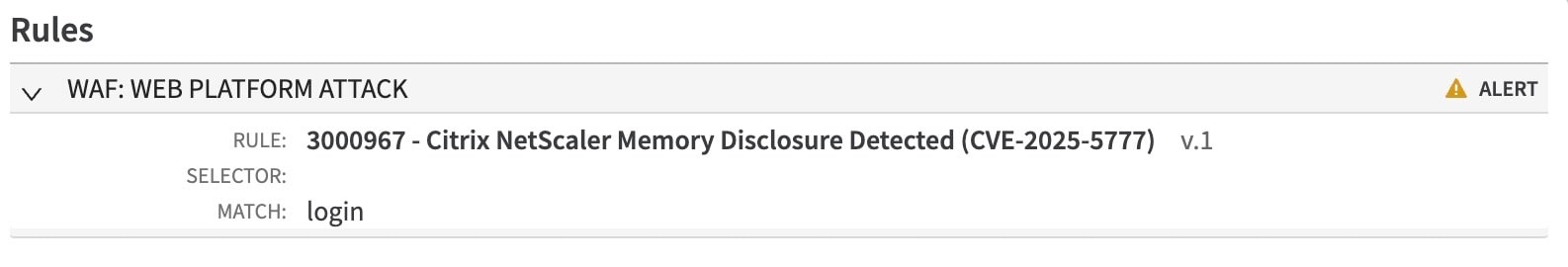

A partire dalla divulgazione dello sfruttamento, abbiamo registrato un drastico aumento del traffico sullo scanner della vulnerabilità e la presenza di altri criminali alla ricerca di bersagli vulnerabili. I clienti di App & API Protector sono protetti con la speciale regola rapida 3000967, che è stata pubblicata per risolvere questa CVE.

Inoltre, sono presenti altre CVE che interessano i dispositivi Citrix, come riportato di seguito.

CVE‑2025‑6543: si tratta di un overflow della memoria non autenticato nei dispositivi Citrix NetScaler ADC/Gateway (modalità VPN/AAA), che può interrompere il flusso dei controlli, causare attacchi di tipo DoS (Denial of Service) o, persino, condurre all'esecuzione di codice remoto. Tuttavia, non è ancora disponibile una PoC pubblica.

CVE‑2025‑5349: si tratta di una falla che causa un controllo degli accessi nell'interfaccia di gestione di NetScaler in modo improprio, portando, potenzialmente, ad eseguire attività amministrative non autorizzate. Attualmente, non è nota alcuna PoC pubblica.

Dettagli della vulnerabilità

Il codice di Citrix NetScaler sottostante è scritto in linguaggio C o C++ e la vulnerabilità risiede all'interno della funzione di autenticazione, che elabora i parametri di accesso.

La causa di fondo consiste nell'uso di una variabile di accesso non inizializzata (concepita per contenere i dati dei nomi utenti) insieme ad una gestione impropria della memoria, alla mancanza di verifica dell'input e all'assenza di gestione degli errori nella logica di autenticazione di Citrix NetScaler. Poiché i linguaggi C e C++ non inizializzano automaticamente la variabili su zero, su un valore nullo o su altri valori specificati, le variabili non inizializzate possono puntare ad uno spazio nella memoria dello stack casuale e consentire ai criminali di accedere ai dati sensibili/non previsti che risiedono in questo spazio della memoria (ossia dati lasciati da operazioni o elaborazioni precedenti).

La vulnerabilità prende di mira il percorso dell'URL /p/u/doAuthentication.do e non richiede alcuna autenticazione, rendendolo accessibile ai criminali, né alcuna condizione precedente. Questa combinazione di vulnerabilità ha condotto ad una fuga di contenuti sensibili della memoria da parte di autori di attacchi non autenticati e alcuni criminali hanno già iniziato a sfruttarla in rete. L'impatto e la portata sulle vittime e sulle organizzazioni prese di mira non sono ancora chiariti nella loro totalità.

Lo sfruttamento della vulnerabilità

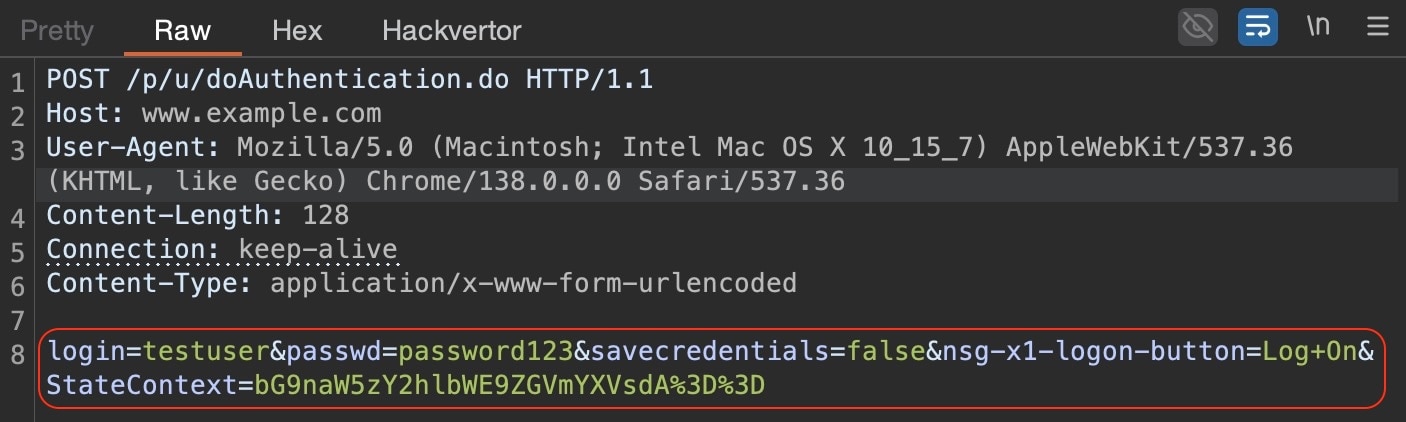

Una richiesta POST legittima per l'esecuzione dell'autenticazione include nomi di parametri assolutamente prevedibili, come login, passwd, e altri parametri con valori corrispondenti (Figura 1).

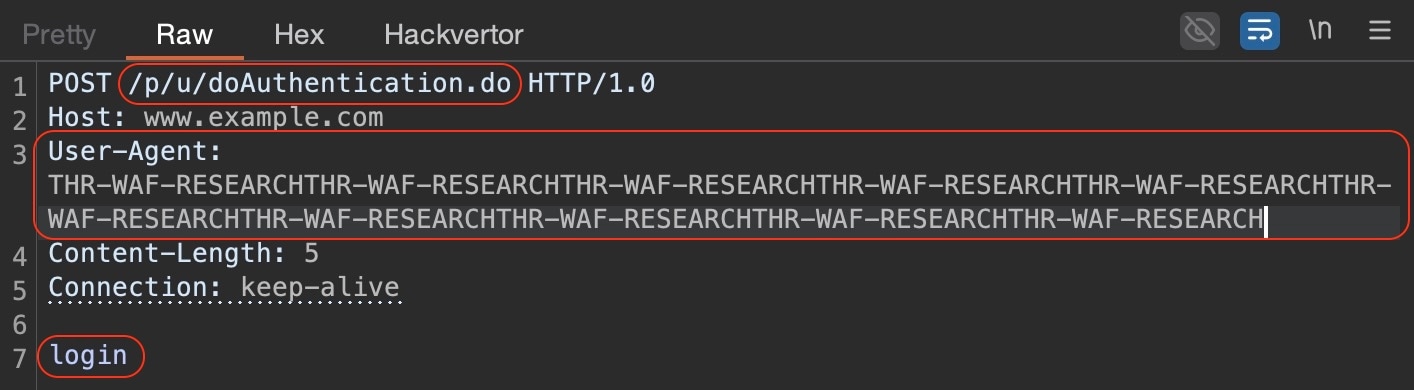

In un tentativo di sfruttamento della vulnerabilità, si nota anche un notevole payload controllato dai criminali nell'intestazione User-Agent e un corpo HTTP, che potrebbe includere solo la stringa di accesso (Figura 2). Tutto ciò rende lo sfruttamento estremamente semplice.

Perché questa vulnerabilità si chiama CitrixBleed?

Il termine "CitrixBleed" viene usato per indicare che la fuga di memoria può essere attivata ripetutamente inviando lo stesso payload, che tenta ogni volta di causare la fuga di un nuovo segmento di memoria dello stack, facendo "fuoriuscire" le informazioni sensibili in modo efficace. La lunga intestazione User-Agent viene usata per introdurre un modello riconoscibile nello stack. "Inondando" la memoria con una stringa casuale sufficientemente lunga, come THR-WAF-RESEARCH più volte, il criminale può assicurarsi di causare la fuga dei byte dello stack non inizializzati nel momento desiderato. Questi indicatori distintivi appaiono all'interno dei tag XML <InitialValue>…</InitialValue> nel corpo della risposta HTTP ed entrambi indicano che si è verificata una fuga di dati, nonché l'esposizione di segmenti della memoria contenenti, di solito, dati sensibili, come variabili di sessione, token, password, nomi utente o valori di configurazione.

Proprio come la vulnerabilità CitrixBleed originale (CVE‑2023‑4966), che è stata divulgata nel 2023 e ha causato una fuga di memoria tramite un'intestazione Host errata, anche la vulnerabilità CitrixBleed 2 (CVE‑2025‑5777) causa una fuga di memoria questa volta dovuta all'utilizzo di una variabile non inizializzata. Il primo problema è stato mitigato automaticamente dai server Ghost di Akamai grazie ad una rigorosa verifica dell'intestazione Host, mentre la vulnerabilità CitrixBleed 2 richiede una regola ASE (Adaptive Security Engine) dedicata.

Di seguito viene riportato un riepilogo delle fasi con cui si svolge lo sfruttamento.

1) Ricognizione: viene effettuata una scansione alla ricerca di istanze Citrix NetScaler ADC/Gateway vulnerabili.

2) Enumerazione: viene eseguito un controllo sul dispositivo preso di mira per vedere se esegue una versione vulnerabile.

3) Sfruttamento: viene inviata una richiesta dannosa al percorso /p/u/doAuthentication.do con una lunga intestazione User-Agent (senza richiedere un'autenticazione).

4) Fuga: il dispositivo risponde con una fuga di un segmento della memoria dello stack nei tag XML <initialValue>.

5) Fuoriuscita: le fasi 3 e 4 vengono ripetute, causando continue fughe di segmenti della memoria dello stack (CitrixBleed 2) dallo stesso dispositivo preso di mira.

6) Post-sfruttamento: i criminali utilizzano i dati "fuoriusciti" per scopi dannosi, come l'autenticazione con token di sessione esfiltrati.

La mitigazione con App & API Protector

In risposta alla vulnerabilità CitrixBleed 2, il team addetto alla ricerca delle minacce WAF ha pubblicato una nuova regola rapida il 7 luglio 2025 con un'azione predefinita impostata sulla generazione di avvisi, ossia la regola

3000967, che ha rilevato una divulgazione della memoria nei dispositivi Citrix NetScaler (CVE-2025-5777)

Dopo aver confermato che la regola è accurata, l'azione della regola rapida consigliata è stata impostata sulla modalità di rifiuto per impostazione predefinita l'8 luglio 2025.

Informazioni sullo sfruttamento

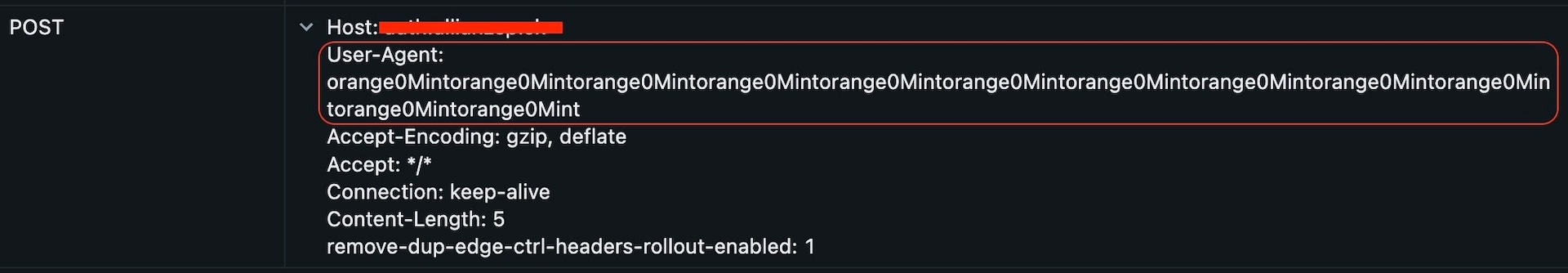

L'8 luglio, abbiamo osservato più di 200.000 richieste POST che prendono di mira il percorso dell'URL /p/u/doAuthentication.do in più nomi host e che si originano da vari indirizzi IP. Queste richieste sembrano tentativi di scansione su larga scala effettuati con l'intento di identificare le istanze NetScaler vulnerabili. Nella Figura 4, viene illustrato un esempio di una richiesta da noi rilevata durante questa attività:

Nota finale

L'Akamai SIG continuerà a monitorare, segnalare e creare mitigazioni per minacce come queste per i clienti dell'azienda e per la più vasta comunità della sicurezza. Per tenervi aggiornati sulle ultime novità dell'Akamai Security Intelligence Group, potete consultare la nostra pagina relativa ai lavori di ricerca e seguirci sui social media.