Der beste DoS- und DDoS-Schutz ist eine mehrschichtige Sicherheitslösung, die Websites, Anwendungen, APIs, autoritatives DNS und Netzwerkressourcen schützen kann, indem sie Technologien einsetzt, die sich bei der Abwehr dieser Angriffe bewährt haben.

Bei einem DDoS-Angriff (Distributed Denial of Service) – eine bestimmte Art von Cyberangriff – überfordert ein Angreifer eine Website, einen Server oder eine Netzwerkressource mit schädlichem Traffic. Infolgedessen stürzt das Ziel ab oder kann nicht mehr betrieben werden, wodurch legitime Nutzer keinen Zugriff auf den Service haben und legitimer Traffic nicht an sein Ziel gelangt.

Ein DDoS- oder DoS-Angriff ist im Groben wie ein unerwarteter Stau, der durch Hunderte von gefälschten Fahrdienstanfragen verursacht wird. Den Fahrdiensten erscheinen die Anfragen legitim, und sie schicken Fahrer zur Abholung, die unweigerlich die Straßen der Stadt verstopfen. Dadurch wird verhindert, dass gewöhnlicher legitimer Traffic an seinem Ziel ankommt.

Ein DDoS-Angriff auf die Website, Webanwendung, APIs, Netzwerke oder Rechenzentrumsinfrastruktur eines Unternehmens kann zu Ausfallzeiten führen und legitime Nutzer daran hindern, Produkte zu kaufen, Services zu nutzen, Informationen zu erhalten oder auf andere Ressourcen zuzugreifen.

Wie funktioniert ein DDoS-Angriff?

Aufbau eines Botnets: Zum Starten eines DDoS-Angriffs verwenden Angreifer Malware, um ein Netzwerk von Bots zu erstellen – mit dem Internet verbundene Geräte, die mit Malware infiziert sind und über die Angreifer eine Flut von Traffic an Ziele senden können. Dieses Botnetzwerk, auch als Botnetbekannt, kann Endpunkte wie IoT-Geräte (Internet der Dinge), Smartphones und PCs sowie Router und Netzwerkserver umfassen. Jedes infizierte Gerät kann die Malware auf andere Geräte übertragen, um den Umfang eines Angriffs zu verstärken.

Stellen Sie sich als Analogie einfach die Armee der Weißen Wanderer vor, die in der HBO-Serie „Game of Thrones“ vom Nachtkönig aufgestellt wurde. Der Nachtkönig schuf zunächst eine Gruppe von Weißen Wanderern. Diese Weißen Wanderer griffen Menschen an, um diese in neue Weiße Wanderer zu verwandeln, so dass die Armee sich weiter vergrößerte. Und jedes einzelne Mitglied dieser Armee wurde durch den Nachtkönig gesteuert.

Starten eines Angriffs: Sobald ein Angreifer ein Botnet erstellt hat, sendet er Remote-Anweisungen an die Bots und bringt sie dazu, Anfragen und Traffic an einen Zielserver, eine Website, eine Webanwendung, eine API oder eine Netzwerkressource zu senden. Dadurch entsteht eine überwältigende Menge an Traffic, die zu einem Denial of Service führt und den normalen Traffic daran hindert, auf das Ziel zuzugreifen.

DDoS-as-a-Service: Manchmal werden Botnets und deren Netzwerke aus kompromittierten Geräten über „mietbare Angriffsservices“ für andere potenzielle Angriffe vermietet. Damit können Personen mit böswilliger Absicht, aber ohne Schulung oder Erfahrung einfach selbst DDoS-Angriffe starten.

Der Zweck von DDoS-Angriffen

Der Zweck aller DDoS-Angriffe besteht darin, legitimen Traffic stark zu verlangsamen oder zu verhindern, dass er sein beabsichtigtes Ziel erreicht. Dies kann beispielsweise bedeuten, dass ein Nutzer nicht mehr auf eine Website zugreifen, ein Produkt oder einen Service kaufen, ein Video ansehen oder in sozialen Medien interagieren kann. Darüber hinaus können DDoS-Angriffe dazu führen, dass die Geschäftstätigkeit von Unternehmen zum Stillstand kommt, wenn Ressourcen nicht mehr verfügbar sind oder die Performance abnimmt. Dies kann dazu führen, dass Mitarbeiter nicht mehr auf E-Mails oder Webanwendungen zugreifen oder wie gewohnt Geschäfte tätigen können.

DDoS-Angriffe können aus mehreren Gründen gestartet werden.

- Hacktivismus. Angreifer können einen DDoS-Angriff gegen Unternehmen oder Websites richten, die sie aus „politischen“ oder „ideologischen“ Gründen ablehnen.

- Cyber-Kriegsführung. Regierungen können Cyberbedrohungen wie DDoS nutzen, um die kritische Infrastruktur eines feindlichen Staates zu beeinträchtigen.

- Erpressung. Angreifer nutzen häufig DDoS-Bedrohungen, um von Unternehmen Geld zu erpressen.

- Unterhaltung. Viele Angriffe werden von Hackern aus Schadenfreude gestartet, um Chaos anzurichten oder mit Cyberkriminalität experimentieren.

- Ausschalten der Konkurrenz. Ein Unternehmen kann einen DDoS-Angriff auf ein anderes Unternehmen starten, um sich einen Wettbewerbsvorteil zu verschaffen.

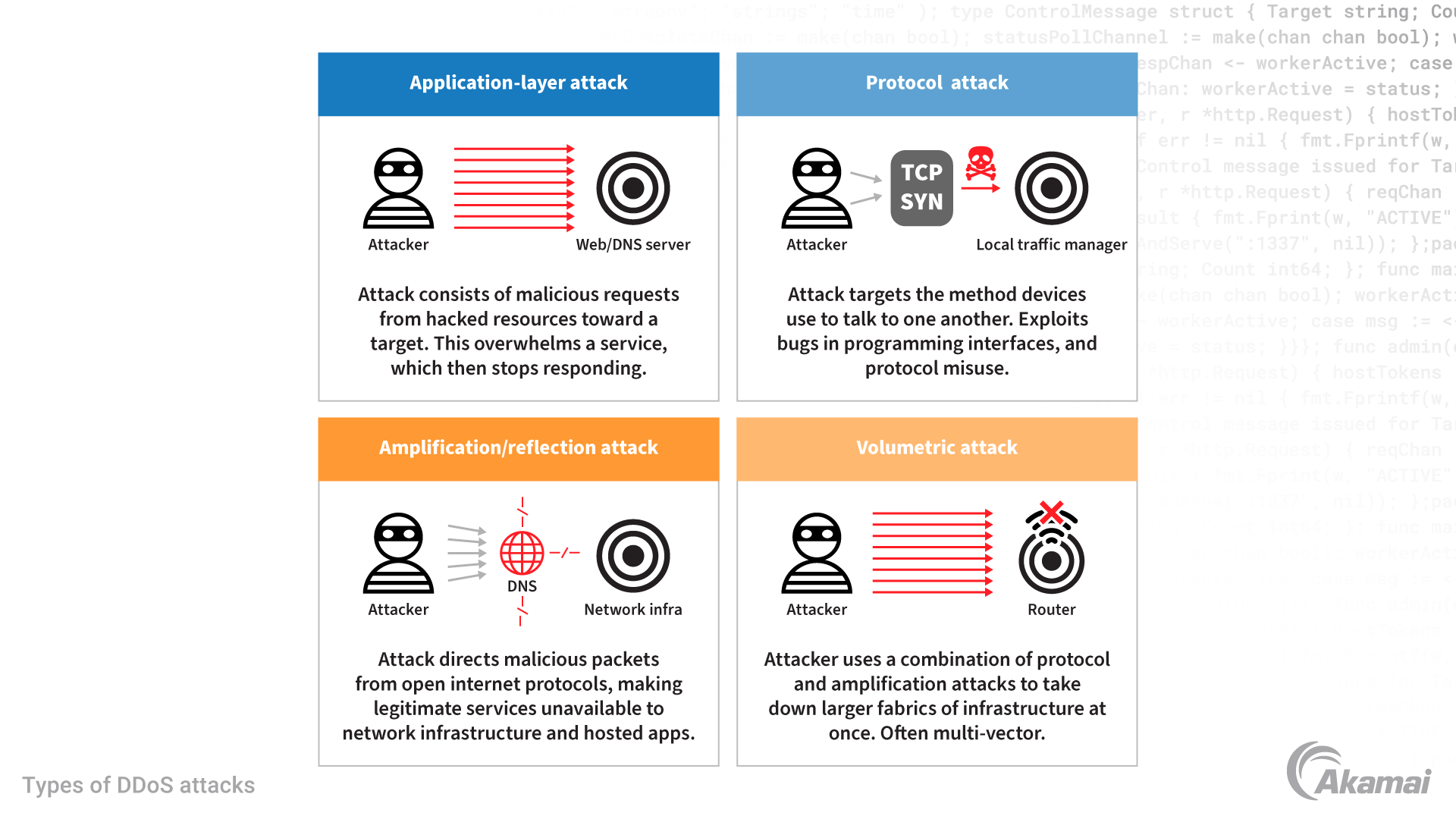

Arten von DDoS-Angriffen

Es gibt viele verschiedene Arten von DDoS-Angriffen, und Cyberkriminelle nutzen häufig mehrere Arten, um ihre Ziele außer Gefecht zu setzen. DDoS-Angriffe zielen in der Regel auf eine der sieben verschiedenen Ebenen (Layers) eines Computernetzwerks ab, wie im OSI-Modell (Open Systems Interconnection) beschrieben. Jede Ebene des OSI-Modells hat einen eigenen Zweck, wie die Etagen eines Bürogebäudes, in dem auf jeder Etage verschiedene Funktionen eines Unternehmens ausgeübt werden. Angreifer zielen auf verschiedene Ebenen ab, je nachdem, welche Art von web- oder internetbezogenen Ressourcen sie stören möchten.

Die vier wichtigsten Angriffsarten sind:

- Angriffe auf Anwendungsebene

- Protokollangriffe

- DNS-Verstärkungs-/Reflection-Angriffe

- Volumetrische Angriffe

DDoS-Angriffe auf Anwendungsebene

DDoS-Angriffe auf Anwendungsebene (Layer-7-DDoS-Angriffe) zielen auf bestimmte Schwachstellen in Webanwendungen ab, um sollen verhindern, dass die Anwendung wie vorgesehen funktioniert. Diese DDoS-Angriffe zielen häufig auf Kommunikationsprotokolle ab, die am Datenaustausch zwischen zwei Anwendungen über das Internet beteiligt sind. Sie sind schwer zu verhindern und abzuwehren und gehören zu den DDoS-Angriffen, die sich am einfachsten starten lassen.

- HTTP-Floods. HTTP-Floods nutzen das HTTP-Internetprotokoll aus, das zum Laden von Webseiten oder zum Senden von Inhalten über das Internet verwendet wird. HTTP-Floods führen dazu, dass ein Server, eine Website oder eine Webanwendung langsamer wird oder abstürzt, indem diese mit einer großen Anzahl von HTTP GET- oder POST-Anfragen überfordert wird.

- „Low-and-Slow“-Angriffe (langsame und unauffällige Angriffe). Ein „Low-and-Slow“-Angriff ist ein Denial-of-Service (DoS)-Angriff, der durch langsames Senden von legitim erscheinendem Traffic und HTTP-Anfragen verschleiert wird. Diese langsamen und auffälligen Angriffe erfordern wenig Bandbreite und können von einem einzelnen Computer oder über ein Botnet gestartet werden. Der Traffic ist bei einem langsamen und unauffälligen Angriff schwer zu erkennen, da es sich scheinbar um legitimen Layer-7-Traffic handelt, der so langsam gesendet wird, dass keine Sicherheitswarnungen ausgelöst werden.

- Slowloris. Ein Slowloris-DDoS-Angriff zielt darauf ab, einen Webserver zu überfordern, indem viele HTTP-Verbindungen zu einem Zielserver gleichzeitig geöffnet und aufrechterhalten werden. Slowloris lastet die Serverressourcen mit Anfragen aus, die wie normaler Traffic erscheinen, der lediglich langsamer als gewöhnlich gesendet wird. Angreifer nutzen eine einzigartige Funktion des HTTP-Protokolls aus: die Möglichkeit für Clients, GET- oder POST-Anfragen in mehrere Pakete aufzuteilen. Ein Slowloris-Angriff kompromittiert einen Webserver gezielt, indem mehrere Verbindungen geöffnet und so lange wie möglich offen gehalten werden. Dies wird erreicht, indem partielle HTTP-Anfragen gesendet werden, die nie abgeschlossen werden.

Protokoll-DDoS-Angriffe

Protokollangriffe zielen auf Schwachstellen und Sicherheitslücken in Internetkommunikationsprotokollen in Layer 3 und Layer 4 des OSI-Modells ab. Diese Angriffe versuchen, die Rechenkapazität verschiedener Netzwerkinfrastrukturressourcen wie Server oder Firewalls zu überlasten, indem sie schädliche Verbindungsanfragen senden, die die Protokollkommunikation über Transmission Control Protocol (TCP) oder Internet Control Message Protocol (ICMP) ausnutzen.

- SYN-Flood. Eine der am häufigsten verwendeten Möglichkeiten, sich mit Internetanwendungen zu verbinden, ist TCP. Diese Verbindung erfordert einen Drei-Wege-Handshake von einem TCP-Service – wie einem Webserver – und beinhaltet das Senden eines SYN-Pakets (Synchronisierungs-Pakets), von dem der Nutzer eine Verbindung zum Server herstellt, der dann ein SYN-ACK-Paket (Synchronisierungsbestätigungs-Paket) zurückgibt, das letztendlich mit einer abschließenden ACK-Kommunikation (Bestätigung) beantwortet wird, um den TCP-Handshake abzuschließen. Während eines SYN-Flood-Angriffssendet ein schädlicher Client eine große Menge an SYN-Paketen (Teil eins des üblichen Handshake), jedoch niemals die Bestätigung, dass der Handshake abgeschlossen wird. Dadurch wartet der Server auf eine Antwort für diese halb offenen TCP-Verbindungen. Der Server verfügt schließlich nicht mehr über die Kapazität, neue Verbindungen für Services zu akzeptieren, die den Verbindungsstatus verfolgen.

Stellen Sie sich einfach wieder einen Mitfahrdienst vor, an den Tausende oder sogar Hunderttausende Pseudoanfragen gesendet werden. Die Fahrer warten auf die Passagiere, um loszufahren, diese erscheinen jedoch nicht, sodass schließlich alle verfügbaren Fahrzeuge blockiert sind und nicht mehr für legitime Fahrten genutzt werden können.

- Smurf-DDoS-Angriff. Der Name dieses DDoS-Angriffs basiert auf dem Konzept, dass zahlreiche winzige Angreifer aufgrund ihrer riesigen Anzahl einen viel größeren Gegner bezwingen können, genau wie die fiktive Kolonie kleiner Schlümpfe, die diesem Angriff seinen Namen gegeben haben. Bei einem Smurf-DDoS-Angriff werden zahlreiche ICMP-Pakete mit der gefälschten Quell-IP eines beabsichtigten Ziels über eine IP-Broadcast-Adresse an ein Computernetzwerk übertragen. Standardmäßig reagieren die meisten Geräte in einem Netzwerk, indem sie eine Antwort an die IP-Quelladresse senden. Abhängig von der Anzahl der Maschinen im Netzwerk kann der Computer des Opfers durch die Überflutung mit Traffic unglaublich verlangsamt werden.

DDoS-Angriff zur DNS-Verstärkung/-Reflection

Domain Naming System-Angriffe bzw. Angriffe zur DNS-Verstärkung/-Reflection sind eine bestimmte Art von volumetrischem DDoS- Angriffsvektor, bei dem Hacker die IP-Adresse ihres Ziels manipulieren, um große Mengen an Anfragen an offene DNS-Server zu senden. Diese DNS-Server reagieren dann auf schädliche Anfragen von der gefälschten IP-Adresse, wodurch ein Angriff auf das vorgesehene Ziel durch eine Flut von DNS-Antworten entsteht. Sehr schnell überfordert die große Menge an Traffic, die vom DNS generiert wird, die Services des Unternehmens, sodass diese nicht verfügbar sind und legitimer Traffic nicht an das vorgesehene Ziel gelangt.

Stellen Sie sich einfach wieder einen Mitfahrdienst vor, bei dem Hunderte oder Tausende Fahrzeuge an eine bestimmte Adresse bestellt werden. Diese Fahrzeuge verstopfen nun die Straßen, die zum Haus des Opfers führen, und hindern rechtmäßige Besucher daran, die jeweilige Adresse zu erreichen. Mit dieser Analogie lassen sich auch die im nächsten Abschnitt erläuterten volumetrischen DDoS-Angriffe erklären.

Volumetrische DDoS-Angriffe

Volumenbasierte DDoS-Angriffe richten sich auf Layer 3 und 4 des OSI-Modells. Sie überfordern ein Ziel mit einer Traffic-Flut aus mehreren Quellen und beanspruchen schließlich die gesamte verfügbare Bandbreite des Ziels, was zu einer Verlangsamung oder einem Absturz des Ziels führt. Volumetrische Angriffe werden häufig eingesetzt, um die Aufmerksamkeit von anderen Arten von DDoS-Angriffen oder gefährlicheren Cyberangriffen abzulenken.

- UDP-Floods. UDP-Floodswerden häufig für DDoS-Angriffe mit größerer Bandbreite ausgewählt. Angreifer versuchen, Ports auf dem Zielhost mit IP-Paketen zu überlasten, die das statuslose UDP-Protokoll enthalten. Der Host des Opfers sucht dann nach Anwendungen, die mit den UDP-Paketen verknüpft sind, und sendet, wenn sie nicht gefunden werden, die Nachricht „Ziel nicht erreichbar“ zurück an den Absender. Die IP-Adressen werden oft zur Anonymisierung des Angreifers gefälscht, und sobald der anvisierte Host mit dem Angriffstraffic überflutet wird, reagiert das System nicht mehr und ist für legitime Nutzer nicht mehr verfügbar.

- ICMP-Floods. Das Internet Control Message Protocol (ICMP) wird hauptsächlich für Fehlermeldungen verwendet und tauscht normalerweise keine Daten zwischen Systemen aus. ICMP-Pakete können TCP-Pakete (Transmission Control Protocol) enthalten, die es Anwendungsprogrammen und Rechnern ermöglichen, Nachrichten über ein Netzwerk auszutauschen, wenn sie eine Verbindung zu einem Server herstellen. Ein ICMP-Flood-Angriff ist eine DDoS-Angriffsmethode auf Infrastruktur von Layer 3, die ICMP-Nachrichten verwendet, um die Bandbreite des Zielnetzwerks zu überlasten.

So verteidigen Sie sich gegen DDoS-Angriffe

Unternehmen können Störungen durch DDoS-Angriffe mit einer robusten DDoS-Strategie, erstklassigen DDoS-Abwehrservices und modernen überlegenen Cybersicherheitskontrollen verhindern und begrenzen.

Cloudbasierte Lösungen bieten hohe Kapazität, hohe Performance und permanenten DDoS-Schutz und können verhindern, dass schädlicher Traffic eine Website erreicht oder die Kommunikation über eine Web-API beeinträchtigt wird, sodass die Auswirkungen des Angriffs begrenzt werden und der normale Traffic wie gewohnt durchdringen kann.

DDoS-Abwehrdienste

In einer sich ständig weiterentwickelnden Angriffslandschaft kann der DDoS-Schutz durch einen Abwehranbieter, der einen tiefgreifenden Verteidigungsansatz verfolgt, Unternehmen und Endnutzer schützen. Ein DDoS-Abwehrservice erkennt und blockiert DDoS-Angriffe so schnell wie möglich, idealerweise innerhalb von null oder wenigen Sekunden ab dem Zeitpunkt, an dem der Angriffstraffic die Scrubbing-Zentren des Abwehranbieters erreicht. Da sich die Angriffsvektoren ständig ändern und die Angriffsgrößen immer weiter steigen, muss ein Anbieter kontinuierlich in die Verteidigungsfähigkeit investieren, um den besten DDoS-Schutz zu erreichen. Die richtigen Technologien sind erforderlich, wenn Sie mit großen, komplexen Angriffen Schritt halten, schädlichen Traffic erkennen und robuste Abwehrmaßnahmen ergreifen wollen.

Anbieter von DDoS-Abwehrlösungen filtern schädlichen Angriffstraffic heraus, um zu verhindern, dass er die Ressource erreicht, auf die er abzielt. Der Angriffstraffic wird durch einen CDN-basierten Web-Schutzservice, einen DDoS-Scrubbing-Dienst oder einen cloudbasierten DNS-Service blockiert.

- CDN-basierte DDoS-Abwehr. Ein ordnungsgemäß konfiguriertes CDN (Content Delivery Network) hilft Ihnen, sich vor DDoS-Angriffen zu schützen. Wenn ein Anbieter von Website-Schutzservices sein CDN nutzt, um den Traffic mithilfe von HTTP- und HTTPS-Protokollen gezielt zu beschleunigen, können alle DDoS-Angriffe, die auf diese URL abzielen, am Netzwerkrand verworfen werden. Dies bedeutet, dass DDoS-Angriffe auf Layer 3 und 4 sofort abgewehrt werden, da diese Art von Traffic nicht für die Webports 80 und 443 bestimmt ist. Das Netzwerk stellt sich als Cloud-basierter Proxy vor die IT-Infrastruktur eines Kunden und stellt Traffic von Endnutzern an die Websites und Anwendungen bereit. Da diese Lösungen online funktionieren, werden webbasierte Assets jederzeit ohne menschliche Interaktion vor DDoS-Angriffen auf Netzwerkebene geschützt.

- DDoS-Cloud-Scrubbing. DDoS-Scrubbing kann dafür sorgen, dass Ihr Onlineservice oder -geschäft auch während eines Angriffs einsatzbereit bleibt. Ein cloudbasierter Scrubbing-Service kann schnell und maßstabsgerecht Angriffe abwehren, die sich gegen webunabhängige Assets wie die Netzwerkinfrastruktur richten. Im Gegensatz zur CDN-basierten Abwehr kann ein DDoS-Scrubbing-Service alle Ports, Protokolle und Anwendungen im Rechenzentrum schützen, einschließlich web- und IP-basierter Services. Unternehmen leiten ihren Netzwerktraffic auf eine von zwei Arten an die Scrubbing-Infrastruktur des Abwehranbieters: über eine BGP-Routenänderung (Border Gateway Protocol) oder eine DNS-Umleitung (ein Datensatz oder CNAME). Der Traffic wird überwacht und auf schädliche Aktivitäten untersucht. Wenn DDoS-Angriffe erkannt werden, wird der Traffic blockiert oder abgewehrt. In der Regel kann dieser Service sowohl in bedarfsabhängigen als auch in dauerhaft aktiven Konfigurationen verfügbar sein, je nach bevorzugter Sicherheitslage eines Unternehmens. Allerdings wechseln mehr Unternehmen als je zuvor zu einem Bereitstellungsmodell, das immer verfügbar ist, um die schnellstmögliche Abwehrreaktion zu gewährleisten.

- Web Application Firewalls. Für die spezifische Verteidigung auf Anwendungsebene sollten Unternehmen eine Web Application Firewall (WAF) zur Bekämpfung erweiterter Angriffe, einschließlich bestimmter Arten von DDoS-Angriffen wie HTTP-Anfragen, HTTP GET- und HTTP POST-Floods, implementieren. Diese Angriffe zielen auf die Unterbrechung der Layer-7-Anwendungsprozesse des OSI-Modells ab.

- Lokaler DDoS-Schutz. Lokaler oder Netzwerk-DDoS-Schutz umfasst physische und/oder virtuelle Appliances, die sich im Rechenzentrum eines Unternehmens befinden und in die Edge-Router integriert werden, um schädliche DDoS-Angriffe an der Netzwerkperipherie zu verhindern. Dies ist besonders hilfreich, wenn Cyberkriminelle langsame und unauffällige („low and slow“) oder kleine und schnelle („small and fast“) Angriffe einsetzen, um der Erkennung zu entgehen. Darüber hinaus können Unternehmen mit DDoS-Schutz die Betriebskosten zu vermeiden, die mit der Weiterleitung des Traffics an ein Cloud-Scrubbing-Center verbunden sind, wenn sie nicht von volumetrischen Angriffen betroffen sind. Der lokale DDoS-Schutz ist auch für Unternehmen gedacht, die eine extrem niedrige Latenz für ihren Netzwerktraffic benötigen. Beispiele für solche Anwendungsszenarien sind Unternehmen, die Plattformen für Sprach- und Videokonferenzen, Multimedia-Services und Gaming-Plattformen oder andere Services anbieten, die auf Latenz nahezu in Echtzeit angewiesen sind.

- Hybrider DDoS-Schutz. Eine hybride DDoS-Schutzlösung vereint die Funktionen und Vorteile von lokalem und cloudbasiertem DDoS-Schutz. Eine hybride DDoS-Lösung schützt die Netzwerkinfrastruktur eines Kunden vor den meisten kleinen Angriffen mit lokalen oder netzwerkbasierten Appliances, nutzt jedoch die Skalierbarkeit und Kapazität eines Cloud-Scrubbing-Centers als Backup für große volumetrische Angriffe.

- Cloud Signaling. Cloud Signaling ist ein in der Branche gängiger Begriff und bedeutet, dass lokale Appliances automatisch die Angriffsfläche, Signatur und andere relevante Informationen an die Cloud-Scrubbing-Center übertragen, wenn eine solche Weiterleitung erforderlich ist, um die Netzwerkressourcen und die Infrastruktur eines Kunden optimal vor einem DDoS-Angriff zu schützen.

Vorteile von DDoS-Abwehrservices

Während der Abwehr setzt Ihr DDoS-Schutzanbieter eine Reihe von Gegenmaßnahmen ein, die darauf abzielen, die Auswirkungen eines Distributed-Denial-of-Service-Angriffs zu stoppen und zu verringern. Da moderne Angriffe immer komplexer werden, bietet der cloudbasierte DDoS-Schutz umfassende Sicherheit in großem Maßstab,sodass die Backend-Infrastruktur und internetbasierte Services optimal verfügbar bleiben.

Mit DDoS-Angriffsschutzdiensten können Unternehmen:

- die Angriffsfläche und das Geschäftsrisiko von DDoS-Angriffen reduzieren

- Ausfallzeiten mit geschäftlichen Auswirkungen verhindern

- Webseiten davor schützen, offline zu gehen

- schneller auf ein DDoS-Ereignis reagieren und die Ressourcen für die Vorfallsreaktion optimieren

- eine Serviceunterbrechung zeitnah verstehen und untersuchen

- einem Verlust der Mitarbeiterproduktivität vorbeugen

- Gegenmaßnahmen zum Schutz vor DDoS-Angriffen schneller implementieren

- Schäden am Markenimage und Gewinnverlust vorbeugen

- die Verfügbarkeit und Performance von Anwendungen über digitale Assets hinweg aufrechterhalten

- die Kosten für die Websicherheit minimieren

- sich vor Erpressung, Ransomwareund anderen neuen Bedrohungen schützen

Schützen Sie Ihre web- und internetbasierten Services mit Akamai vor DDoS-Angriffen

Akamai bietet eine tiefgreifende DDoS-Abwehr durch ein transparentes Mesh mit dedizierter Edge, verteiltem DNS und Cloud-Scrubbing-Abwehr. Diese zweckdienlichen Cloudservices wurden entwickelt, um die DDoS- und Netzwerksicherheit zu stärken und die Angriffsfläche zu reduzieren, die Abwehrqualität zu verbessern und False Positives zu reduzieren, während gleichzeitig die Ausfallsicherheit gegen die größten und komplexesten Angriffe erhöht wird. Darüber hinaus kann jeder Service gezielt auf die spezifischen Anforderungen Ihrer Webanwendungen oder internetbasierten Services abgestimmt werden.

- Edge-Schutz mit App & API Protector. Akamai App & API Protector vereint Web Application Firewall, Bot-Abwehr, API-Sicherheit und Layer-7-DDoS-Schutz in einer einzigen Lösung. Sie identifiziert schnell Schwachstellen und mindert Bedrohungen über die gesamte Web- und API-Umgebung hinweg – selbst in komplexesten verteilten Architekturen. App & API Protector gilt als die führende Lösung zur Angriffserkennung auf dem Markt und ist einfach zu implementieren und zu verwenden. Sie bietet automatische Updates für Sicherheitsmaßnahmen sowie einen ganzheitlichen Überblick über Traffic und Angriffe.

- DNS-Schutz mit Edge DNS. Der autoritative DNS-Service von Akamai, Edge DNS, filtert auch Traffic an der Edge. Akamai Edge DNS ist im Gegensatz zu anderen DNS-Lösungen speziell für Verfügbarkeit und Ausfallsicherheit bei DDoS-Angriffen ausgelegt. Edge DNS bietet durch Redundanzen auf mehreren Ebenen, darunter Nameserver, Points of Presence, Netzwerke und sogar segmentierte IP-Anycast-Clouds, eine überragende Performance.

- Umfassender DDoS-Schutz mit Prolexic. Akamai Prolexic ist in drei Varianten erhältlich – vor Ort, in der Cloud und hybrid – und bietet umfassenden DDoS-Schutz für Rechenzentren und hybride Infrastrukturen von Kunden über alle Ports und Protokolle hinweg. Als eigenständige Lösung oder als hybrides Backup für Prolexic On-Prem wird der cloudbasierte DDoS-Schutz von Prolexic durch über 36 Cloud-Scrubbing-Centern in 32 globalen Metropolzentren unterstützt und bietet dedizierte DDoS-Abwehr von mehr als 20 Tbit/s. Diese Kapazität ist so konzipiert, dass internetfähige Assets verfügbar bleiben – ein Eckpfeiler jedes Informationssicherheitsprogramms. Als vollständiger Managed Service kann Prolexic sowohl positive als auch negative Sicherheitsmodelle erstellen. Der Service kombiniert automatisierte Abwehrmaßnahmen mit der Eindämmung durch Experten aus dem globalen Team aus mehr als 225 SOCC-Respondern von Akamai an vorderster Front. Prolexic bietet außerdem ein branchenführendes SLA zur Abwehr von Angriffen über proaktive Verteidigungskontrollen innerhalb von null Sekunden, um die Infrastruktur des Rechenzentrums und internetbasierte Services zu schützen und hochverfügbar zu halten.

Weitere Informationen über DDoS-Angriffe

- Was ist DoS-Schutz?

- Was ist ein ICMP‑Flood‑Angriff?

- Was ist ein Memcached-DDoS-Angriff?

- Was sind SYN-Flood-DDoS-Angriffe?

- Was ist ein Slowloris-DDoS-Angriff?

- Was ist ein UDP-Flood-DDoS-Angriff?

- Was ist ein DDoS-Angriff auf Anwendungsebene?

- Was ist ein DNS-Verstärkungsangriff?

- Was ist ein SSDP-DDoS-Angriff?

- Was ist ein CLDAP-Reflection-DDoS-Angriff?

Häufig gestellte Fragen (FAQ)

Ein DoS-Angriff oder Denial-of-Service-Angriff soll eine Website, einen Router, einen Server oder ein Netzwerk für legitime Nutzer unzugänglich machen. Ein DoS-Angriff wird von einem einzigen Computer aus gestartet, während ein DDoS-Angriff (Distributed Denial of Service) ein Botnet oder ein verteiltes Netzwerk mit IPv4- oder IPv6-Adressen – ein Roboternetzwerk aus kompromittierten Computern, Maschinen oder IoT-Geräten – nutzt, um ein Ziel von mehreren Standorten aus anzugreifen.

Bei einem DoS- oder DDoS-Angriff wird versucht, Server, Websites, Netzwerkgeräte oder Computer mit so viel schädlichem Traffic zu überfluten, dass sie nicht mehr betrieben werden können. Bei volumetrischen Angriffen, z. B. ICMP- oder UDP-Floods, überwältigen Angreifer ein Ziel mit massiven Trafficmengen, überlasten das System oder den Netzwerkpfad zum System und verhindern so, dass legitimer Traffic und Nutzer auf diese Ressource zugreifen können.

Bei Protokollangriffen wie SYN-Floods wird versucht, die Rechenkapazität verschiedener Netzwerkinfrastrukturressourcen wie Firewalls oder Load Balancer über schädliche Verbindungsanfragen zu nutzen, die die Protokollkommunikation ausnutzen. Bei Angriffen auf Anwendungsebene wie Slowloris nutzen Angreifer die Kapazität eines Webservers, Anwendungsservers oder einer Datenbank, indem sie die Anzahl der Anfragen, die verarbeitet werden können, ausschöpfen, und so den Zugriff von Nutzern verhindern. Dabei werden sie oft nicht erkannt, weil die Anfragenpaketen mit niedrigen Raten gesendet werden.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

Zugehörige Produkte

Prolexic

Stoppen Sie DDoS-Angriffe jeder Größe mit schneller, hocheffektiver Abwehr.

Edge DNS

Hochsicheres DNS sorgt für unterbrechungsfreie Verfügbarkeit von Web-Apps und APIs.

App & API Protector

Kompromisslose Sicherheit für Websites, Anwendungen und APIs aus einer Hand.

Zusätzliche Ressourcen

Abwehr von DDoS-Angriffen in Hybrid-Cloud-Umgebungen

DDoS-Schutz ist nicht gleich DDoS-Schutz. Warum viele Cloudservice-Provider keinen ausreichenden Schutz bieten und worauf Sie achten sollten.

DDoS-Bedrohungen in EMEA 2024

Unsere neuesten Forschungsergebnisse liefern Ihnen das Wissen, das Sie brauchen, um sich besser vor zunehmenden DDoS-Angriffen in EMEA zu schützen.

Was kann eine Analyse des schädlichen DNS-Traffics über das Risiko von Unternehmen aufzeigen?

DNS ist eine der ältesten Internetinfrastrukturen. Jedoch durchläuft eine unglaubliche Menge an Angriffstraffic dieses System. Einzelheiten zu den häufigsten Bedrohungen und mehr finden Sie in diesem Bericht.

Zugehörige Seiten

Weitere Informationen zu zugehörigen Themen und Technologien finden Sie auf den unten aufgeführten Seiten.