ボットネットへの対応について

世界的なパンデミックの広がりに伴い、金融サービスを標的とした、攻撃者やサイバー犯罪者による攻撃の機会が増えたのは周知の事実です。2020 年に、攻撃者は、COVID-19(新型コロナウイルス感染症)を発端とする経済的なひっ迫に乗じて、財政的な支援を謳い文句にしたり、財政的苦境に付け込んだりして、世界中の人々に対して フィッシング攻撃を仕掛けるようになりました。

特に、サービスとしてのフィッシングがターンキービジネスとなっている現在、これらの攻撃が進化するスピードに無理に追いつこうとすると、事態がいたずらに複雑になるだけです。たとえば、犯罪者は、ダークウェブで購入したキットを使用して、金融機関からの偽の SMS メッセージを装い、無防備な被害者を騙してログイン認証情報を盗もうとします。このようなキットの 1 つである Kr3pto は、米国と英国の大手銀行の顧客を標的とした 4,000 以上の SMS フィッシングキャンペーンに関係しています。

これらのフィッシング攻撃の攻撃者は、盗んだ認証情報を取引、販売、悪用します。その情報が大規模な侵害で盗まれたデータと組み合わされるため、 Credential Stuffing 攻撃の急増に拍車がかかっています。パンデミックの発生以来、数百万の新しいユーザー名とパスワードは、いくつかの大きな攻撃に使用されており、またダークウェブ上のいくつかのフォーラムで出回り始めています。いったん外部に漏れると、その情報は選別され、インターネット上の大手金融機関や無数のブランドが標的となりテストされます。残念ながら、この方法は、依然として攻撃手段として効果的に作用します。ほとんどのユーザーが複数のプラットフォームで同じ認証情報を使用する傾向があるからです。

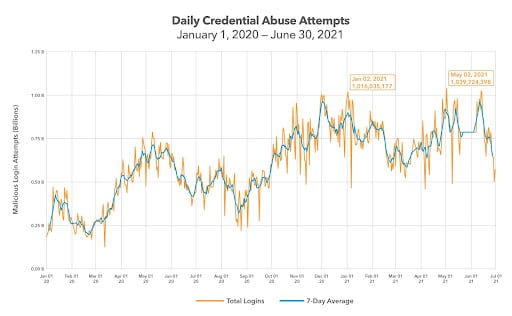

2021 年の Akamai の「インターネットの現状 (SOTI)金融業界に対するフィッシング攻撃」レポートで記載したように、2020 年には Credential Stuffing 攻撃が世界で 1,930 億件発生しています。2020 年 5 月には、次の 2 日に目立った動きがありました。5 月 9 日には、世界全体の Credential Abuse の件数が過去最大に達しました(7 億 8,688 万 2,475 件)。その 5 日後の 5 月 14 日には、金融サービス業界に対する攻撃が過去最大に達しました(4,769 万 8,955 件)。弊社の 最新の SOTI レポート で発表された Credential Stuffing に関するデータによると、2021 年の攻撃は横ばい状態であり、最初の 2 四半期には落ち込みとピークがありましたが、その後、1 月と 5 月に 2 つの大規模な攻撃が発生したことがわかっています。この期間に、Credential Stuffing 攻撃トラフィックは急増し、1 日 10 億件を突破しています(下の図を参照)。

ボットネットによる世界的な Credential Stuffing 攻撃の大流行

金融サービスの CSO にとって、顧客の個人識別情報(PII)のセキュリティと、24 時間のデジタルサービスの可用性という 2 つの点が常に最優先事項です。どちらも、顧客を維持し、規制当局の要件を満たすうえで不可欠です。Credential Stuffing 攻撃は PII のセキュリティを脅かすものであり、可用性を妨げる DDoS 攻撃に発展する可能性もあります。

この例として、Global 500 にランクインしている、ある金融サービスグループを取り上げます。通常は 1 日あたり 20,000 件の無効なログイン試行を処理する年金運用サイトで、ある日、5 分おきに 50,000 件の無効なログイン試行が発生し始めていることを発見しました。この攻撃の間、ユーザーのセッションがタイムアウトしたり、ユーザーが自分のアカウントにログインできなくなったりして、インフラが大混乱に陥りました。最悪だったのは、顧客の懸念が的中したことです。何者かがアカウントを乗っ取ろうとしており、顧客がログインできなくなりました。

銀行やその他の機関が、顧客に定期的にパスワードを変更することを勧めているにもかかわらず、人々はそれに従わないばかりか、複数のオンラインアカウント(小売、銀行、公益事業)で同じログイン認証情報を使用し続けています。Carnegie Mellon University の Security and Privacy Institute(CyLab)が発表した 2020 年の調査 によると、データ漏えいが発表された後であっても、たいていの場合、パスワードを変更するユーザーはほんの 3 分の 1 程度に過ぎません。このような無関心さは、攻撃者にとってまさに思うつぼです。基本的に、盗まれた認証情報の 3 分の 2 は他のサイトでもそのまま使える可能性があります。特に、攻撃者が、元の組み合わせでログインできない場合に、新しいパスワードを生成するために、さまざまなソースを使って組み合わせリストを改良していくことを考えれば、なおさらのことです。

この情け容赦ないアカウント乗っ取りのターゲットとして銀行は格好の存在なのです。2020 年の攻撃のうち 34 億件以上が金融セクターで発生しており、2019 年の同タイプの攻撃と比較して 45% 増えています。ある大規模な Credential Stuffing キャンペーンでは、ある金融機関が 55,141,782 回にもわたって不正ログインの試行で攻撃されました。この攻撃は、Akamai が追跡を開始して以来、金融サービス組織を標的とした Credential Abuse の急増の中では最も高いものです。

攻撃を防止または緩和するためのボット管理ソリューションの選択

自動化された ボットネット は、銀行の Web サイトで何十万ものユーザー認証情報の検証を試み、アカウントの乗っ取り、不正なローンの申し込み、金銭の流出に使えるものがあれば、それを再利用します(金銭の流出にそのまま進むこともあります)。これらの攻撃の阻止は簡単ではありません。ログイン情報が正当なものだからです。しかし、認証しようとするユーザーは正当ではありません。

セキュリティプロバイダーとして当社は、1 つのボットネットが 1 時間に 30 万件もの不正ログインを試みていることを確認しています。こうした不正ログインにより、金銭やプライバシー、(最悪の場合には)消費者の信頼を失う可能性があるのです。Ponemon Institute の調査によると、Credential Stuffing による総被害コストは、不正行為関連の損失、運用面のセキュリティ、アプリケーションのダウンタイム、顧客離れを合わせると、年間 600~5,400 万ドルに上る可能性があります。

Credential Stuffing 攻撃を阻止できるかどうかは、適切なツールを選択するかどうかにかかっています。ほとんどのソリューションは、ボットと正規の攻撃者を区別するように設計されていますが、次の 2 つの重要な問題を考慮する必要があります。

- ソリューションがボットネットの進化にどの程度効果的に対応しているか

- カスタマージャーニーの中断を最小限に抑えるうえで、どの程度効果的であるか

ボットの手口の巧妙さと変異の速度はどの程度ですか?

Credential Stuffing はうまくいくと大きな利益が得られるため、技術レベルが非常に高いハッカーがこぞって使おうとする攻撃手段です。したがって、ボットの攻撃手段も非常に高度です。そのため、業界内のボットの現状と、利用可能なボット検知テクノロジーを詳しく知っておく必要があります。最適なソリューションは、最も高度なボットを検知できるソリューションです。

高度なボットは変異します。ボット管理ソリューションの多くは、出始める段階ではボットを検知できますが、ボットが変異し始めると検知できなくなります。これは、ボットが検知されたことを知った攻撃者が、ソリューションを回避する方法を即座に考え出し、ソフトウェアを更新した場合に起こります。変異したボットは、当初の検知手段を回避し、再び展開できるようになります。そのため、ソリューションも同様に高度化する必要があり、ユーザー行動分析などのボット検知テクノロジーを展開する必要があります。そうすれば、ボットの変異にも効果的に対応できるようになります。

ここでは、レポート機能も重要な要素です。特定のボット、ボットネット、またはボットの特性を検知することができれば、いま対処しているものについて迅速かつ信頼性の高い情報を手に入れることができます。明確な知見がなければ、対応は最適なものにはなりません。

顧客のログインに悪影響を与えることなく、ボットログインを拒否

パンデミックの発生に伴い、今までより オンラインおよびモバイル取引を行う銀行顧客が増加 しています。Akamai の金融サービス業界のある顧客の Web トラフィック量は、2020 年 3 月のロックダウン後に劇的に増加しましたが、それから 1 年半以上経った今では、デジタルバンキングの取引が業界で常態化しています。つまり、カスタマージャーニーとできるだけシームレスに連動できるセキュリティソリューションを選択することがより重要なのです

たとえば、面倒なキャプチャコントロールのせいで、カスタマージャーニーが大きく中断され、ロイヤルティが微妙に変化するようなフラストレーションを生んでしまいがちです(飛行機の写真をすべて選択できなかった後に、今度は歩道をすべて選択しなければならないというように、何度も繰り返すことは誰も好みません)。目立たないボット管理ツールで保護された環境で動作する使いやすい(多要素)認証ソリューションは、ユーザーにとっての煩雑さを増やすことなく、ユーザーを積極的に識別し、悪性ボットを排除するのに適しています。

さらに、このような巧妙な脅威に対して、高度な機械学習テクノロジーやふるまい異常分析を活用すれば精度が向上します。アルゴリズムの調整の精度が細かいほど、分析の正確性が高いほど、パフォーマンスに与える影響が低くなり、フォールス・ポジティブ(誤検知)が減ります。

Akamai は、カスタマージャーニーを妨げることなくセキュリティ基盤を強化するのに適したツールを選択するための選択肢として、 より多くの基準 を提供しています。これらの目標を一緒に達成することは、大切な顧客の信頼とロイヤルティを維持し、新しい顧客を惹き付けるうえで大きな意味を持ちます。ボットネットに容赦はありませんが、ひるむことはありません。

こちらで、Akamai が 金融サービス企業に対する、柔軟で信頼性の高い、包括的な保護を提供します。その仕組みをご覧ください。