DoS 攻撃や DDoS 攻撃への最善の防御策は、防御の多層化です。これにより、攻撃イベントをブロックした実績を有するテクノロジーを使用して、Web サイト、アプリケーション、API、権威 DNS、ネットワークリソースを保護できるようになります。

サイバー攻撃の一種である分散型サービス妨害(DDoS)攻撃では、攻撃者は Web サイトサーバー、またはネットワークリソースを悪性のトラフィックで圧倒します。標的はクラッシュや動作不能に陥り、正規ユーザーへのサービスが拒否されたり、正当なトラフィックが宛先に到達しないという事態が生じます。

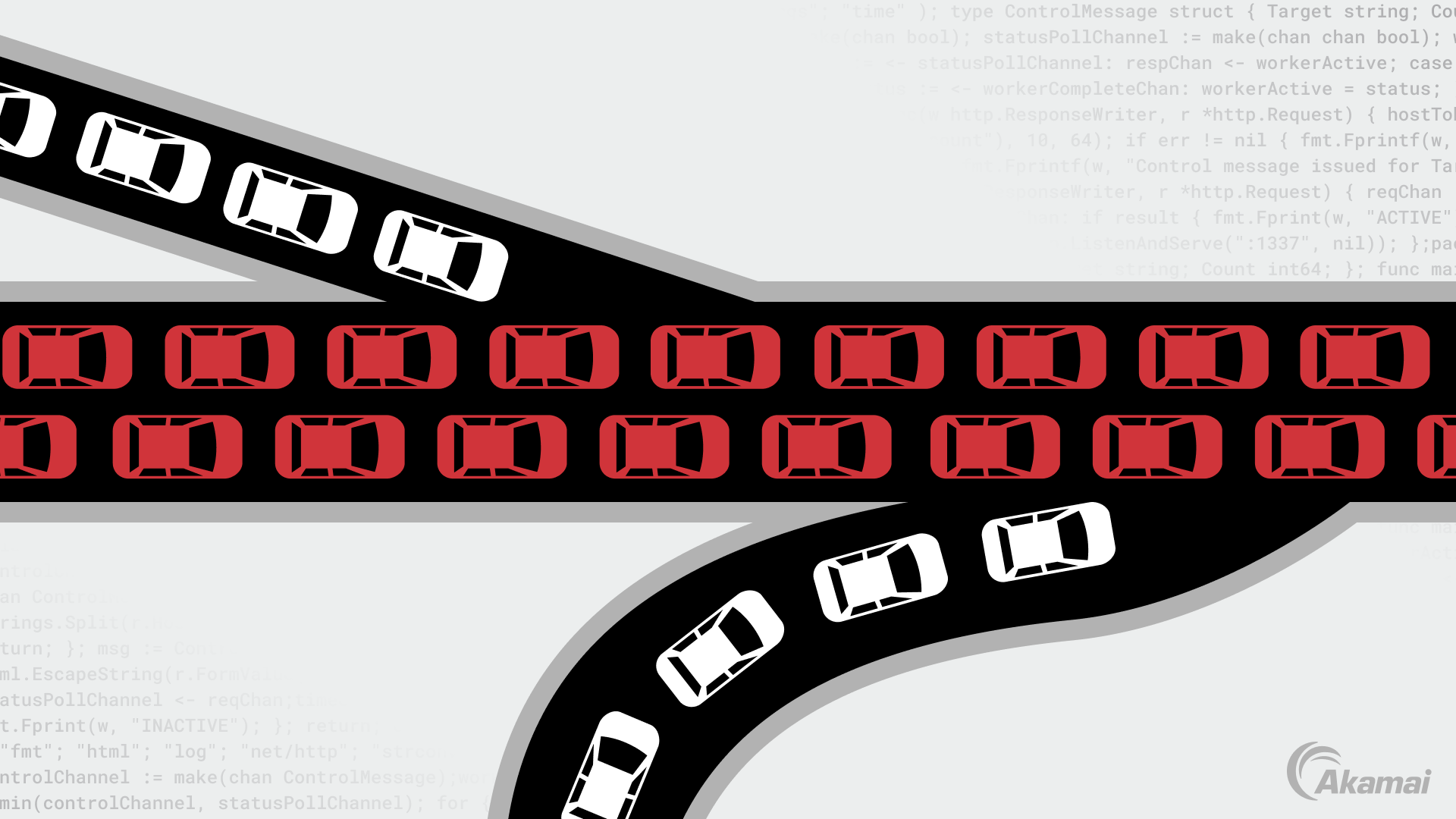

DDoS または DoS 攻撃は、相乗りタクシーに膨大な数の偽リクエストが殺到して想定外の交通渋滞が発生するようなものです。これらは正当なリクエストに見えるため、相乗りタクシーのサービス業者は、ピックアップのためにドライバーを派遣し、必然的に街が迎車であふれかえることになります。その結果、正当なトラフィックが宛先に到達できなくなります。

企業の Web サイト、Web アプリケーション、API、ネットワーク、またはデータセンターインフラに対する DDoS 攻撃は、ダウンタイムの原因となり、正規ユーザーによる製品購入、サービス利用、情報取得、またはその他のリソースへのアクセスを妨げます。

DDoS 攻撃の仕組み

ボットネットの構築 — DDoS 攻撃を開始するために、攻撃者はマルウェアを使用してボットのネットワークを作成します。ボットとは、マルウェアに感染したインターネット接続デバイスのことで、攻撃者はボットを誘導して標的に大量のトラフィックを送信できます。ボットネットワーク、つまり ボットネットには、モノのインターネット(IoT デバイス)、スマートフォン、PC などのエンドポイントのほか、ルーターやネットワークサーバーが含まれます。感染した各デバイスは、他のデバイスにマルウェアを拡散できるようになるため、攻撃の規模が拡大します。

この状況をポップカルチャーを使って説明するなら、たとえば、HBO シリーズ『ゲーム・オブ・スローンズ』の夜の王はホワイトウォーカーの軍隊をどのように作り出したでしょうか。夜の王は、ホワイトウォーカーの初期セットを作成しました。これらのホワイトウォーカーは、人間を攻撃して新しいホワイトウォーカーに変えてしまうため、軍はどんどん拡大していきます。そして、この軍隊の各メンバーは全員、夜の王に支配されています。

攻撃の開始 — 攻撃者はボットネットの構築後、ボットにリモートから指令を送り、標的とするサーバーや Web サイト、Web アプリケーション、API、またはネットワークリソースに向けてリクエストを送信しトラフィックを発生させるよう指示します。膨大なトラフィックが殺到することで、サービス拒否が発生し、通常のトラフィックが標的にアクセスできなくなります。

サービスとしての DDoS — ボットネットとその感染デバイスネットワークが「攻撃請負」サービスを通じてレンタルされ、他の攻撃に使用されることもあります。このようなサービスを利用すれば、経験がなくトレーニングも受けたことのない攻撃者でも、自力で簡単に DDoS 攻撃を仕掛けることができます。

DDoS 攻撃の目的

DDoS 攻撃の目的は、正当なトラフィックが宛先に到達するのを妨げたり、その速度を著しく低下させることです。たとえば、ユーザーは Web サイトへのアクセス、製品やサービスの購入、動画の視聴、ソーシャルメディアでのやり取りができなくなります。さらに、リソースを利用不可にしたり、パフォーマンスを低下させることで、DDoS 攻撃はビジネスを停止に追い込むことができます。従業員は電子メールや Web アプリケーションにアクセスできなくなり、通常のビジネス運営が不可能になります。

攻撃者はさまざまな目的で DDoS 攻撃を仕掛けます。

- ハクティビズム。攻撃者は、理念的または思想的に対立している企業や Web サイトに対して DDoS 攻撃を仕掛けることがあります。

- サイバー戦争。政府が敵国の重要インフラに害を与える目的で DDoS などのサイバー脅威を使用することもあります。

- 脅迫。攻撃者は企業から金銭を脅し取るために頻繁に DDoS 脅威を利用しています。

- エンターテインメント。攻撃の多くは愉快犯です。ハッカーは単なる楽しみとして大きな損害を与えたりサイバー犯罪を試したりします。

- ビジネス競争。企業が競合優位性を獲得するために、別の企業に DDoS 攻撃を仕掛けることもあります。

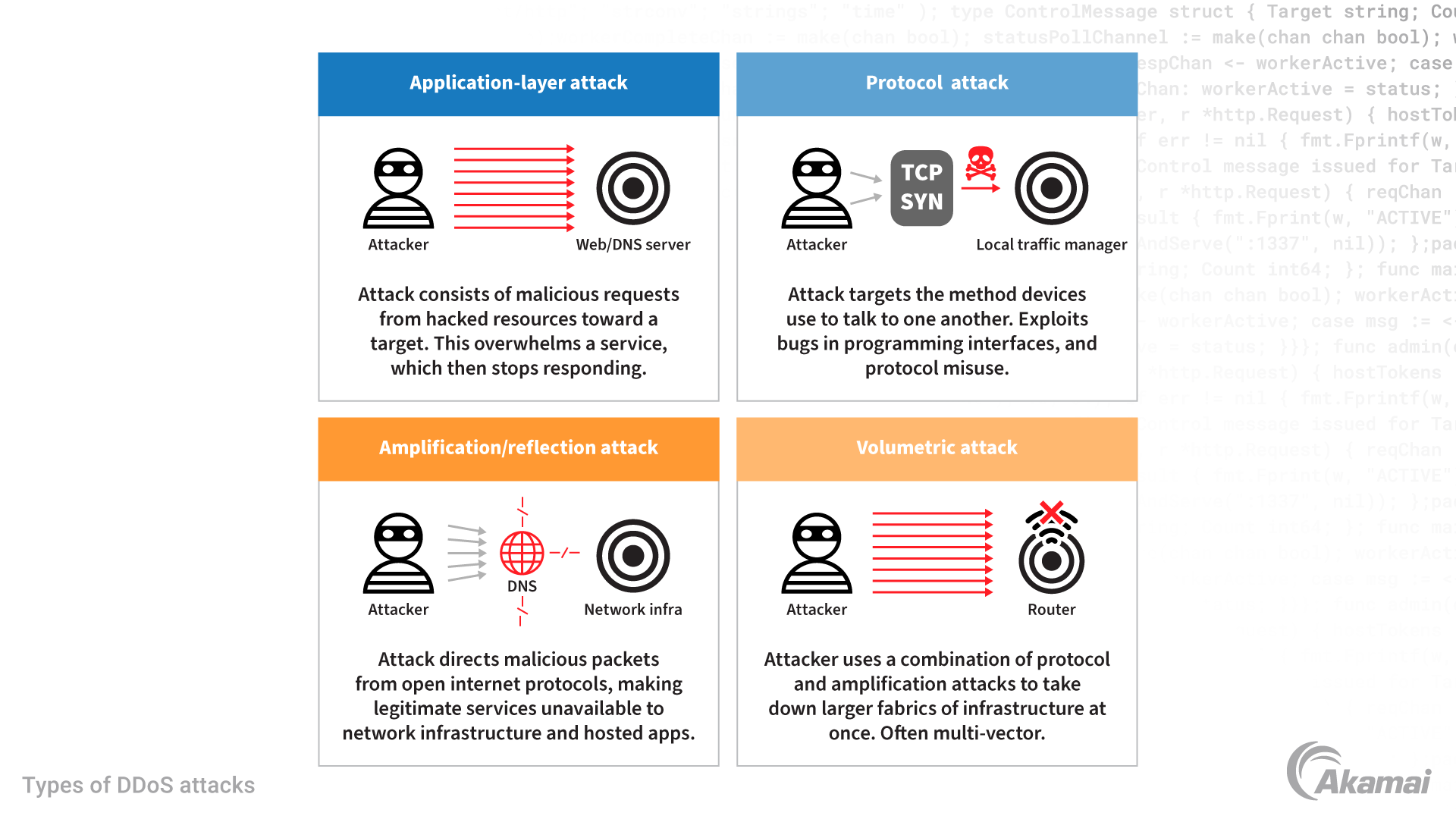

DDoS 攻撃の種類

DDoS 攻撃にはさまざまな種類があります。2 種類以上の攻撃を使って標的に大きな被害を与えようとするサイバー犯罪者も少なくありません。DDoS 攻撃は通常、OSI(Open Systems Interconnection)モデルに定義されている 7 つのコンピューター・ネットワーク・レイヤーのどれかを標的としています。OSI モデルの 各レイヤーには、 それぞれ独自の目的があります。フロアごとに異なる部署が入っているオフィスビルのようなものです。攻撃者は、攻撃対象となる Web アセットやインターネットに面したアセットの種類に応じて、異なるレイヤーをターゲットにします。

主な攻撃タイプは 4 種類あります。

- アプリケーションレイヤー攻撃

- プロトコル攻撃

- DNS 増幅/リフレクション攻撃

- ボリューム型攻撃

アプリケーションレイヤーへの DDoS 攻撃

アプリケーションレイヤーへの DDoS 攻撃(レイヤー 7 DDoS 攻撃)は、Web アプリケーションの特定の脆弱性を標的とし、そのアプリケーションが目的どおりに動作できないようにするものです。このタイプの DDoS 攻撃の多くは、インターネットを介した 2 つのアプリケーション間のデータ交換に関連する通信プロトコルを標的としています。防止や緩和は困難ですが、比較的仕掛けやすい DDoS 攻撃です。

- HTTP フラッド。HTTP フラッドは、Web ページの読み込みやインターネットを通じたコンテンツ送信に使用される HTTP インターネットプロトコルを悪用する攻撃です。HTTP フラッドは、多数の HTTP GET リクエストまたは POST リクエストでサーバー、Web サイト、または Web アプリケーションを過負荷状態にして、処理速度を低下させたりクラッシュさせたりします。

- Low & Slow(少しずつ時間をかけた)攻撃。Low & Slow 攻撃は、正当に見えるトラフィックや HTTP リクエストを非常に低レートで送信することにより検知を回避するように設計されたサービス拒否(DoS)攻撃です。Low & Slow 攻撃は帯域幅をほとんど必要としないので、単一のコンピューターまたはボットネットで開始できます。Low & Slow 攻撃のトラフィックは正規のレイヤー 7 トラフィックのように見え、セキュリティアラートをトリガーしない低レートで送信されるため検知は困難です。

- Slowloris。Slowloris DDoS 攻撃は、標的とする Web サーバーに対して多数の同時 HTTP 接続をオープンし維持することで、その Web サーバーを過負荷状態にします。Slowloris がサーバーのリソースを枯渇させるために使用するリクエストは、通常よりも低速であること以外、標準的なトラフィックに見えます。攻撃者は、クライアントが GET または POST リクエストを複数のパケットに分割できるという HTTP プロトコル固有の特性を悪用します。 Slowloris 攻撃 は、標的 Web サーバーの機能を低下させるために、そのサーバーに対して複数の接続をオープンし、その状態をできるだけ長く維持します。これは、完了しない部分的な HTTP リクエストを送信する方法で実現されます。

プロトコル DDoS 攻撃

プロトコル攻撃は、OSI モデルのレイヤー 3 および 4 のインターネット通信プロトコルの弱点と脆弱性を標的にします。このタイプの攻撃は、サーバーやファイアウォールなど、さまざまなネットワーク・インフラ・リソースのコンピューティングキャパシティを消費し枯渇させるために、 Transmission Control Protocol(TCP) または Internet Control Message Protocol(ICMP)のプロトコルを使用した悪性の接続リクエストを送信します。

- SYN フラッド。 TCP 接続はインターネットアプリケーションへの主な接続手段の 1 つです。この接続を確立するためには、Web サーバーなどの TCP サービスからの 3 ウェイハンドシェイクが必要になります。ユーザーはサーバーへの接続場所から SYN(シンクロナイズ)パケットを送信し、SYN-ACK(シンクロナイズ確認)パケットを受け取ります。その後、最終 ACK(確認)通信を受け取って、TCP ハンドシェイクは完了します。 SYN フラッド攻撃の最中には、悪性クライアントから大量の SYN パケット(通常のハンドシェイクの第 1 段階)が送信されますが、ハンドシェイクを完了するための確認パケットは送信されません。そのため、サーバーは半開状態の TCP 接続への応答を待機したままになります。最終的には、接続状態を追跡するサービスへの新たな接続を受け入れるために、サーバーの容量が枯渇します。

これを相乗りタクシーに例えて説明するとしたら、数千から数十万もの偽のリクエストが、相乗りタクシー会社に送信される状況と言えます。タクシーは乗客を乗せて出発できるように待機していますが、実現することはなく、最終的には利用可能なすべてのタクシーが使い果たされて、サービスは使用不可となり、正当なタクシー利用ができなくなります。

- スマーフ DDoS 攻撃。この DDoS 攻撃の名前は、漫画に登場する架空の小さな青いヒューマノイド(スマーフ)のコロニーのように、攻撃者一人ひとりは小さくても、膨大な数が集まれば巨大な敵を打ち負かせるというコンセプトがベースとなっています。スマーフ DDoS 攻撃では、膨大な数の ICMP パケットが標的を詐称したソース IP とともに、IP ブロードキャストアドレスを使用してコンピューターネットワークに送信されます。デフォルトでは、ネットワーク上のほとんどのデバイスは、ソース IP アドレスに応答を送信します。ネットワーク上のマシンの数によりますが、トラフィックが飽和することで、被害を受けたコンピューターの速度は鈍化します。

DNS 増幅/リフレクション DDoS 攻撃

Domain Name System( DNS)増幅/リフレクション攻撃 はボリューム型 DDoS 攻撃ベクトルの一種 です。このタイプの攻撃では、ハッカーは標的 IP アドレスをスプーフィングして、大量のリクエストをオープン DNS サーバーに送信します。これに対して DNS サーバーは、その乗っ取られた IP アドレスによる悪性リクエストに応答します。その結果、膨大な量の DNS 応答が発生するため、標的に被害が及ぼされます。短期間のうちに、DNS 応答から膨大な量のトラフィックが生成され、被害を受けた組織のサービスが過負荷状態で利用不可となり、その結果、正規トラフィックが目的の宛先に到達しなくなります。

このタイプの攻撃も、タクシーの相乗りに例えることができます。被害者の住所にタクシーを差し向けるように求める数百から数千の相乗りリクエストが作成されたとします。これらの相乗りタクシーによって、被害者の家に到達するまでの道路が渋滞し、正当な訪問者がその人の住所に到達できなくなります。この比喩をさらに拡張すると、次のセクションで取り上げるボリューム型 DDoS 攻撃も説明できます。

ボリューム型 DDoS 攻撃

ボリューム型 DDoS 攻撃は、OSI のレイヤー 3 と 4 に対するもので、複数のソースから送信された大量のトラフィックで標的を圧倒し、最終的に標的の使用可能な帯域幅を枯渇させます。その結果、標的は処理速度が低下したり、クラッシュしたりします。ボリューム型攻撃は、他のタイプの DDoS 攻撃や、より危険なサイバー攻撃から注意をそらすために使用されることがよくあります。

- UDP フラッド。 UDP フラッドは、大量の帯域幅を消費する DDoS 攻撃で頻繁に使用されています。攻撃者は、ステートレス UDP プロトコルを格納した IP パケットで、標的となるホストのポートを制圧しようと試みます。攻撃を受けたホストは、UDP パケットに関連付けられているアプリケーションを検索し、見つからない場合は、「Destination Unreachable(宛先到達不可)」を送信者に返送します。通常、IP アドレスは攻撃者を匿名化するために偽装されます。標的となったホストが攻撃トラフィックで過負荷状態になると、システムは正規ユーザーに応答できなくなり、利用不可になります。

- ICMP フラッド。インターネット制御通知プロトコル(ICMP)は主にエラーメッセージの通知に使用されます。通常はシステム間のデータ交換は行いません。ICMP パケットには、サーバー接続時に、アプリケーションプログラムやコンピューティングデバイスがネットワーク経由でメッセージを交換できる伝送制御プロトコル(TCP)パケットが付随する場合があります。 ICMP フラッド は、レイヤー 3 インフラへの DDoS 攻撃手法であり、ICMP メッセージを使用して標的ネットワークの帯域幅を過負荷状態にします。

DDoS 攻撃を防ぐ方法

強力な DDoS 戦略、高度な DDoS 緩和サービス、先進的で高度なサイバーセキュリティコントロールを活用すれば、DDoS 攻撃による中断を防止または緩和できます。

クラウドベースのソリューションは、大容量、高パフォーマンス、常時稼働の DDoS 防御策を提供することで、悪性トラフィックが Web サイトに到達したり、Web API 通信を妨害したりするのを防ぎます。さらに、正当なトラフィックは通過させることができるので、ビジネスを通常どおりに維持できます。

DDoS 緩和サービス

絶えず進化する攻撃状況の中で、多層防御アプローチを採用する緩和プロバイダーによる DDoS 防御は、組織とエンドユーザーの安全性を保ちます。DDoS 緩和サービスは、DDoS 攻撃をできるだけ迅速に検知してブロックします。そのブロック速度は、攻撃トラフィックが緩和プロバイダーのスクラビングセンターに到達してから理想的にはゼロ秒、あるいは数秒以内です。攻撃ベクトルは変化し続け、攻撃規模も拡大の一途をたどっているため、プロバイダーは最善の DDoS 防御を実現するために、防御機能に継続的に投資しなければなりません。大規模で複雑な攻撃に後れを取らないためには、適切なテクノロジーを導入し、悪性トラフィックを検知して攻撃を速やかに緩和する堅牢な防御対策を講じる必要があります。

DDoS 緩和プロバイダーは、標的アセットに到達しないように攻撃トラフィックを除外します。攻撃トラフィックは、CDN ベースの Web 保護サービス、DDoS スクラビングサービス、またはクラウドベースの DNS サービスによってブロックされます。

- CDN ベースの防御。適切に構成された高度なコンテンツ・デリバリー・ネットワーク(CDN)は、DDoS 攻撃の防御に役立ちます。Web サイト保護サービスプロバイダーが CDN を使って、HTTP および HTTPS プロトコルを使用しているトラフィックを加速させると、その URL を標的とするすべての DDoS 攻撃をネットワークエッジで阻止できます。つまり、レイヤー 3 およびレイヤー 4 DDoS 攻撃を瞬時に緩和できます。なぜなら、この種のトラフィックは Web ポート 80 および 443 を通過しないからです。このネットワークはクラウドベースのプロキシとして、顧客の IT インフラの前面に位置し、エンドユーザーからのトラフィックを、組織の Web サイトやアプリケーションに接続します。こうしたソリューションはインラインで稼働するため、Web 接続アセットは、人間の介在なしでネットワークレイヤー DDoS 攻撃から常に保護されます。

- DDoS クラウドスクラビング。DDoS スクラビングでは、攻撃を受けている間もオンラインサービスやビジネスを継続できます。クラウドベースのスクラビングサービスは、ネットワークインフラなど、Web 以外のアセットを大規模に標的とする攻撃を迅速に緩和できます。CDN ベースの緩和とは異なり、DDoS スクラビングサービスは、Web ベースおよび IP ベースサービスも含め、データセンターのすべてのポート、プロトコル、アプリケーションを保護します。ネットワークトラフィックは、Border Gateway Protocol(BGP)のルートアドバタイズメント変更と、DNS リダイレクト(A レコードまたは CNAME)のどちらかの方法で、緩和プロバイダーのスクラビングインフラに誘導されます。トラフィックはそこで監視され、悪性アクティビティの有無が検査されます。DDoS 攻撃が確認された場合は緩和が適用されます。一般に、このサービスは組織のセキュリティ体制に従い、オンデマンドまたは常時稼働に設定できますが、最速の防御対応が得られるように常時稼働の展開モデルに移行する組織が以前よりも増えています。

- Web アプリケーションファイアウォール。アプリケーションレイヤーを特に防御したい場合は、 Web Application Firewall(WAF) を展開して、OSI モデルのレイヤー 7 アプリケーションプロセスの混乱を目的とした高度な攻撃、たとえば、http リクエスト、HTTP GET、HTTP POST のフラッドなど、特定タイプの DDoS 攻撃に対応する必要があります。

- オンプレミス DDoS 防御。オンプレミスまたはオンネットワークの DDoS 防御には、企業のデータセンターにある物理機器や仮想機器が含まれます。これらをエッジルーターと統合することで、悪性の DDoS 攻撃をネットワークエッジで阻止します。これは、検知を回避するように設計された Low & Slow(少しずつ時間をかけた)攻撃や Small & Fast(少量で高速な)攻撃に対して特に有効です。また、ボリューム型攻撃の標的になっていないときにもトラフィックがクラウド・スクラビング・センターに再ルーティングされることによる運用コストを回避したい場合も、オンプレミス DDoS 防御が適しています。さらに、超低遅延のネットワークトラフィックを必要とする企業にもオンプレミス DDoS 防御が役立ちます。このようなユースケースには、音声および動画の会議プラットフォーム、マルチメディアサービス、ゲームプラットフォーム、または遅延要件がリアルタイムに近いその他のサービスを提供する企業が該当します。

- ハイブリッド DDoS 防御。ハイブリッド DDoS 防御は、 オンプレミスとクラウド DDoS 防御の両方の機能と利点を組み合わせたソリューションです。ハイブリッド DDoS ソリューションは、オンプレミスまたはオンネットワークの機器を使用して小規模な攻撃のほとんどからお客様のネットワークインフラを保護する一方、大規模なボリューム型攻撃に対するバックアップとしてクラウドスクラビングセンターの規模と容量も利用します。

- クラウドシグナリング。クラウドシグナリングとは、お客様のネットワークアセットやインフラを DDoS 攻撃から効果的に守るために、必要に応じて、オンプレミスの機器が攻撃フットプリント、署名、その他の関連情報をクラウドスクラビングセンターに自動的に転送することを示す業界用語です。

DDoS 緩和サービスの利点

緩和作業中の DDoS 防御プロバイダーは、分散型サービス妨害攻撃を阻止し、その影響を抑えるための一連の対策を展開します。攻撃が高度化している今、クラウドベースの DDoS 緩和防御はますます重要なものとなっています。多層防御の セキュリティを大規模に提供できるため、バックエンドインフラとインターネットに面したサービスの可用性を維持し、最適な方法で稼働を維持するのに役立ちます。

DDoS 攻撃防御サービスは、組織に次のメリットをもたらします。

- アタックサーフェスを縮小し、DDoS 攻撃に関連するビジネスリスクを軽減する

- ビジネスに影響するダウンタイムを防ぐ

- Web ページがオフラインになるのを防ぐ

- DDoS イベントへの対応速度を高めて、インシデント対応リソースを最適化する

- サービスの混乱を把握および調査する時間を短縮する

- 従業員の生産性低下を防ぐ

- DDoS 攻撃に対する防御対策をより迅速に展開する

- ブランドの評判と収益に対する被害を防ぐ

- デジタル資産全体でアプリケーションのアップタイムとパフォーマンスを維持する

- Web セキュリティに伴うコストを最小限に抑える

- 脅迫、 ランサムウェア、その他の新たな脅威を防御する

Akamai で Web およびインターネットに面したサービスを DDoS 攻撃から守る

Akamai は、専用エッジ、分散型 DNS、クラウドスクラビング防御による透過的なメッシュを通じて、多層型の DDoS 防御および緩和サービスを提供します。この専用クラウドサービスは、アタックサーフェスの縮小、緩和品質の改善、フォールス・ポジティブ(誤検知)の軽減に役立ち、最も複雑な最大規模の攻撃への耐障害性を高めながら、DDoS とネットワークのセキュリティ対策を強化する設計となっています。さらに、それらのソリューションは、Web アプリケーションやインターネットベースサービスの特定の要件に合わせてきめ細かく調整できます。

- App API & Protector によるエッジ防御。 Akamai App & API Protector は、Web アプリケーションファイアウォール、ボット緩和、API セキュリティ、レイヤー 7 DDoS 防御を 1 つのソリューションにまとめたものです。脆弱性を迅速に特定し、最も複雑な分散アーキテクチャでも、Web および API の資産全体で脅威を緩和します。App & API Protector は、先進的な攻撃検知ソリューションとして市場で高い評価を得ており、導入と使用が簡単です。セキュリティ保護のための自動アップデートを提供し、トラフィックと攻撃を包括的に可視化します。

- Edge DNS による DNS 防御。Akamai の権威 DNS サービスである Edge DNSも、トラフィックをエッジでフィルタリングします。Akamai Edge DNS は、他の DNS ソリューションとは異なり、DDoS 攻撃に対する可用性と耐障害性を特に重視した設計となっています。Edge DNS は、ネームサーバー、Point of Presence、ネットワーク、およびセグメント化された IP Anycast クラウドなど、アーキテクチャの冗長性を多層的に備え、優れたパフォーマンスを実現します。

- Prolexic による包括的な DDoS 防御。Akamai Prolexic には、オンプレミス、クラウド、ハイブリッドの 3 つのオプションがあり、すべてのポートとプロトコルにわたって、お客様のデータセンターとハイブリッドインフラに包括的な DDoS 防御を提供します。Prolexic のクラウド DDoS 防御は、スタンドアロンのソリューションとしても、Prolexic On-Prem のハイブリッドバックアップとしても、世界の大都市 32 か所にある 36 以上のクラウドスクラビングセンターを活用し、20 Tbps を超える専用 DDoS 防御機能を提供します。このキャパシティは、あらゆる情報セキュリティプログラムの土台となるインターネットに面したアセットの可用性を維持するように設計されています。完全なマネージドサービスである Prolexic は、ポジティブとネガティブの両方のセキュリティモデルを構築できます。このサービスは、自動防御機能と Akamai のグローバルな 225 を超えるフロントライン SOCC 緊急対応要員によるエキスパート対応を組み合わせたものです。さらに、Prolexic は事前対応型防御による業界トップクラスのゼロ秒緩和 SLA を提供し、データセンターのインフラとインターネットベースのサービスを常に保護して可用性を保ちます。

DDoS 攻撃の詳細

よくあるご質問(FAQ)

DoS 攻撃(サービス妨害攻撃)を受けると、正規ユーザーが Web サイト、ルーター、サーバー、ネットワークを利用できなくなる場合があります。分散型サービス妨害(DDoS)攻撃が、ボットネットや IPv4/IPv6 アドレスの分散ネットワーク(ハイジャックされたコンピューター、マシン、IoT デバイスのロボットネットワーク)を使用して複数の場所から標的を攻撃するのに対し、DoS 攻撃は単一のコンピューターによって実行されます。

DoS 攻撃や DDoS 攻撃は、サーバー、Web サイト、ネットワークデバイス、またはマシンに大量の悪性トラフィックを送りつけて動作不能にしようとするものです。ICMP フラッド攻撃や UDP フラッド攻撃などのボリューム型攻撃は、大量のトラフィック、システムへの過負荷、システムへのネットワークパスを使用して標的を圧倒し、正当なトラフィックやユーザーがリソースにアクセスできないようにします。

SYN フラッドなどのプロトコル攻撃は、悪性の接続リクエストを送信し、プロトコル通信を悪用して、ファイアウォールやロードバランサーなどのネットワーク・インフラ・リソースのコンピューティングキャパシティを消費し、枯渇させようとします。Slowloris などのアプリケーションレイヤー攻撃は、気付かれないように少しずつリクエストを送信して処理可能範囲いっぱいのリクエスト量を処理させ、Web サーバー、アプリケーションサーバー、データベースのキャパシティを圧迫し、ユーザーが利用できないようにします。

Akamai が選ばれる理由

Akamai はオンラインビジネスの力となり、守るサイバーセキュリティおよびクラウドコンピューティング企業です。市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、グローバル運用チームにより、当社はあらゆる場所でエンタープライズデータとアプリケーションを保護する多層防御を提供しています。Akamai のフルスタック・クラウド・コンピューティング・ソリューションは、世界で最も分散化されたプラットフォームで優れたコストパフォーマンスを実現しています。安心してビジネスを展開できる業界トップクラスの信頼性、スケール、専門知識の提供により、Akamai は、あらゆる業界のグローバル企業から信頼を獲得しています。

関連製品

Prolexic

DDoS 攻撃を迅速かつ効果的に防御し、大規模に阻止します。

Edge DNS

際立った DNS セキュリティにより、Web アプリと API のノンストップの可用性を実現します。

App & API Protector

Web サイト、アプリケーション、API に対する妥協のないワンストップセキュリティを活用できます。

その他のリソース

ハイブリッドクラウド環境での DDoS 防御

DDoS 緩和サービスはどれも同じとは限りません。多くのクラウド・サービス・プロバイダーはどこに問題があるのでしょうか。注意点をご確認いただけます。

2024 年の EMEA における DDoS の脅威

Akamai の最新の調査では、EMEA 地域で増加する DDoS 攻撃に対する防御を強化するために必要な知識が得られます。

悪性 DNS トラフィックを分析することで、組織が直面しているリスクについて何が明らかになるのでしょうか。

DNS は最も古いインターネットインフラの 1 つです。しかし、その DNS を、驚くほど大量の攻撃トラフィックが通過しています。このレポートで、最もよく見られる脅威などについて詳細をご確認ください。

関連ページ

関連トピックとテクノロジーの詳細については、以下のページを参照してください。