Últimas publicaciones

Breves lecturas de inteligencia sobre amenazas, información procesable y últimas noticias sobre seguridad

Aprenda de nuestros expertos en seguridad

Descubra cuándo se celebran los últimos webinars con miembros de nuestro grupo de inteligencia de seguridad de Akamai. Regístrese para asistir a los eventos futuros y vea charlas anteriores.

- State of Apps and API Security 2025: How AI Is Shifting

- Navigating the Rising Tide: Attack Trends in Financial Services

- The Year in Review 2024: Today’s Insights, Tomorrow’s Outlook

Herramientas y recursos

Herramientas de gestión de amenazas de código abierto para ampliar sus conocimientos sobre seguridad

Nuestra misión

Con nuestra inigualable visibilidad de Internet a través de Akamai Cloud, nuestra misión es:

- Ofrecer protección contra amenazas actuales y futuras al compartir inteligencia útil y mejorar de forma continua las soluciones de seguridad de Akamai

- Generar información útil para nuestros compañeros profesionales de la seguridad

- Aumentar el compromiso de la comunidad a través de nuestro trabajo

- Crear herramientas que respalden a los equipos de seguridad y ofrezcan nuevas formas de implementar la seguridad

- Ayudar a crear un mundo online más seguro

Quiénes somos

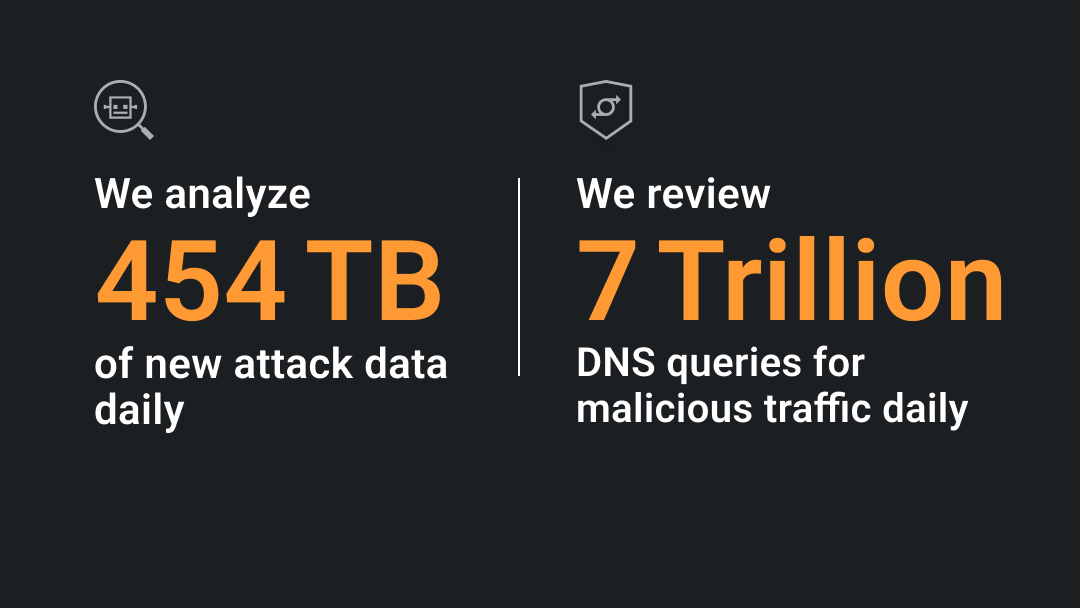

Somos un equipo global de investigadores, ingenieros, estrategas y científicos de datos de prestigio mundial con una amplia gama de conocimientos y experiencia en distintas disciplinas de seguridad. Entre nuestras fuentes de datos se incluyen Akamai Cloud, códigos abiertos, colaboración con terceros e inteligencia contra la dark web. También hemos desarrollado nuestros propios algoritmos y herramientas que nos ayudan a llevar a cabo nuestra investigación y a mantener actualizadas las soluciones de seguridad de Akamai.

No se pierda los nuevos hallazgos y datos de nuestros investigadores

Regístrese para recibir alertas por correo electrónico sobre informes SOTI, nuevos blogs del grupo de inteligencia sobre seguridad de Akamai y otros eventos como webcasts y The SIG Download.