목차

핵심 요약

- Akamai 연구원은 BadSuccessor(CVE-2025-53779)로 알려진 취약점에 대한 Microsoft의 패치 효과를 분석해 평가했습니다.

- Akamai는 패치가 BadSuccessor와 관련된 리스크의 상당 부분을 방어하는 데 효과적이었지만 BadSuccessor가 여전히 존재하며 특정 시나리오에서 유효하다고 결론을 내렸습니다.

- 이 블로그 게시물에서는 BadSuccessor와 동일한 원리에 의존해 공격자가 인증정보를 덤프하고 사용자 계정을 감염시킬 수 있는 두 가지 기술을 자세히 설명합니다.

DEF CON 2025에서 Akamai는 Windows Server 2025의 새로운 계정 종류인 dMSA(delegated Managed Service Account)를 악용하는 AD(Active Directory) 취약점인 BadSuccessor에 대한 사례를 발표했습니다. 이 취약점을 통해 낮은 권한의 사용자가 도메인 관리자 권한까지 직접 상승할 수 있습니다.

일주일도 채 지나지 않아 Microsoft는 이 취약점에 CVE-2025-53779 식별자를 부여하고 패치를 배포했습니다. 직접적인 권한 상승 경로는 차단되었습니다.

이 블로그 글에서는 패치를 분석하고 변경된 점과 변경되지 않은 점을 설명하며, BadSuccessor가 더 이상 즉각적인 권한 상승을 제공하지는 않지만 그 근본적인 메커니즘은 여전히 중요함을 보여드리겠습니다.

배경 이야기를 놓쳤다면 이전 BadSuccessor 블로그 게시물을 참고하세요.

패치 이전의 BadSuccessor

BadSuccessor는 서비스 계정 관리를 간소화하기 위해 설계된 Windows Server 2025 계정 종류인 dMSA를 악용했습니다. 제어되는 dMSA가 AD 내 계정과 연결되면 KDC(Key Distribution Center)는 인증 과정에서 dMSA를 계정의 후계자로 간주했습니다.

이 단일 연결은 두 가지 위험한 효과를 동시에 발생시켰습니다. 표적 계정의 유효 권한을 dMSA의 PAC(Privilege Attribute Certificate)에 병합하고 표적의 Kerberos 키(인증정보)를 포함한 dMSA 키 패키지를 반환했습니다. 그룹 변경이나 전문적인 툴 없이, 조용한 연결과 내장된 Windows 유틸리티만으로 가능했습니다.

중요한 점은 진입 장벽이 매우 낮았다는 것입니다. 어떤 OU(Organizational Unit)에 대한 컨트롤만 있으면 충분했습니다. 공격자는 해당 OU에 dMSA를 생성하고 표적(도메인 컨트롤러, 도메인 관리자, 보호된 사용자, “민감해 위임 불가”로 표시된 계정 포함)에 연결함으로써 즉시 감염시킬 수 있었습니다.

더 자세한 내용과 데모는 이전 BadSuccessor 블로그 게시물을 참조하세요.

CVE-2025-53779에 대한 Microsoft 패치

패치 적용 전 Akamai의 가정은 간단했습니다. 핵심 버그는 rootDSE migrateADServiceAccount 작업을 통한 실제 전환을 수행할 필요가 없다는 점이었습니다. dMSA의 링크 속성만 수정해도 KDC가 수용했습니다.

Akamai는 Microsoft가 해당 속성을 보호해 정당한 전환 경로에서만 설정 가능하도록 할 것으로 예상했습니다. 이렇게 하면 “시뮬레이션된” 전환을 방지할 수 있었습니다.

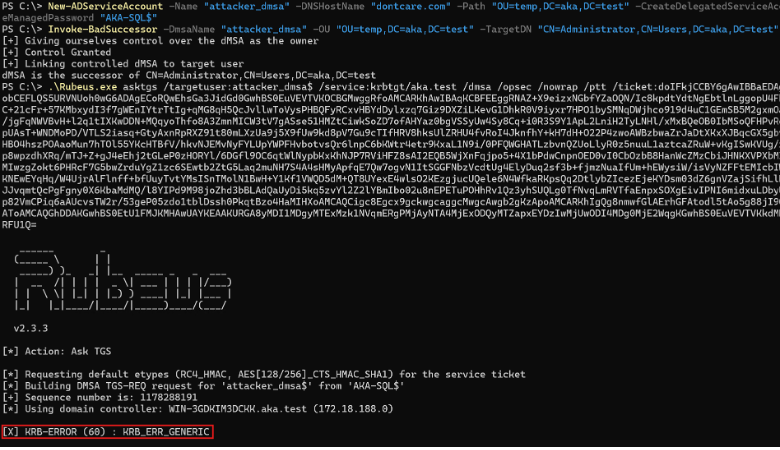

패치 설치 후 당연히 테스트했습니다. dMSA를 제어하는 사용자로서 이전과 똑같이 링크 속성을 작성했습니다. 속성 쓰기는 여전히 성공했고(속성에 대한 새로운 보호는 없었음) dMSA를 어떤 계정에도 연결할 수 있었습니다. 그러나 dMSA로 인증해 표적의 권한과 키를 “상속”하려고 했을 때 KDC는 티켓 발급을 거부했습니다(그림).

이로 인해 KDC를 살펴보게 되었습니다. kdcsvc.dll의 변경으로 KDC는 티켓 발급 시 관계 검증을 강제합니다. dMSA에서 표적으로의 일방적 링크는 더 이상 작동하지 않습니다.

테스트 결과, 패치 적용 후 다른 계정에 링크된 dMSA에 대한 유효한 티켓을 획득하는 유일한 방법은 링크를 상호적으로 만드는 것이었습니다. 표적도 dMSA를 참조해야 하며, 이는 실제 전환 시 발생하는 상황을 반영합니다. 따라서 이전과 달리, 이제 “성공”하려면 dMSA뿐만 아니라 계정 오브젝트 자체를 제어해야 합니다.

이는 패치 적용이 속성에 대한 디렉터리 측 보호가 아닌 KDC의 유효성 검사에서 구축되었음을 의미합니다. 속성은 여전히 작성될 수 있지만 KDC는 페어링이 정상적인 전환처럼 보여야만 인정했습니다.

또 다른 흥미로운 점은 표적 계정이 활성화된 상태에서도 전환이 여전히 작동한다는 것입니다(반면 공식 전환 흐름은 완료 시 계정을 비활성화합니다).

패치 이후의 BadSuccessor

취약점은 패치될 수 있지만, BadSuccessor는 기법으로써 여전히 존재합니다. 즉, KDC의 검증은 패치 이전의 권한 상승 경로를 제거하지만 전체 문제를 방어하지는 못합니다.

패치가 링크 속성에 대한 보호 기능을 도입하지 않았기 때문에, 공격자는 제어된 dMSA와 표적 계정을 연결해 여전히 다른 계정을 상속받을 수 있습니다.

이 사실은 보안팀이 예상하고 모니터링해야 할 (최소) 두 가지 실질적인 프리미티브를 가능하게 합니다.

- 인증정보 및 권한 획득

- 이미 소유한 도메인에서 표적 인증정보 덤프

프리미티브 1 — 인증정보 및 권한 획득(섀도 인증정보 대안)

현재, 공격자가 표적 주체(예: 사용자 또는 컴퓨터에 대한 GenericWrite 권한 보유)를 제어하는 경우, 섀도 인증정보를 추가하거나 표적 Kerberoasting 공격을 수행해 감염시킬 수 있습니다.

BadSuccessor는 새로운 공격 경로를 열어줍니다. 즉 공격자가 dMSA를 제어하는 경우 상호 페어링을 수행하고 dMSA에 대한 티켓을 요청할 수 있습니다. 이를 통해 공격자는 다음을 수행할 수 있습니다.

- dMSA ID를 사용하면서 표적의 유효 권한으로 활동합니다(표적 계정이 엄격히 모니터링될 때 유용)

- dMSA 키 패키지에서 표적의 키를 획득합니다(사용자 전용, 크랙 의존적, 잡음이 많은 SPN 및 Kerberoasting 추가보다 빠르고 안정적)

- 원격 측정 데이터를 전환해 공격이 dMSA↔표적 링크 편집 및 dMSA에 대한 TGT(Ticket Granting Ticket) 발급에 대한 로그만 생성하도록 합니다

프리미티브 2 — 이미 소유한 도메인에서 표적 인증정보 덤프(DCSync 대안)

이미 감염된 도메인에서 BadSuccessor는 일반 티켓 발급을 통해 주체의 키를 덤프하는 방법을 제공합니다. 이는 DCSync를 대체하는 것이 아니라 기존 탐지를 회피할 수 있는 다른 신호를 가진 다른 경로입니다.

패치 후 BadSuccessor 악용을 탐지하는 방법

Microsoft 패치 배포 후에도 두 가지 다른 프리미티브를 통해 BadSuccessor가 여전히 악용될 수 있습니다. 잠재적 활동을 탐지하려면 다음 중 하나를 시도하세요.

- SACL(System Access Control List): dMSA 생성 및 양측(dMSA 링크와 대체/이전 계정 링크)의 전환 링크 속성 변경 사항을 감사하세요

- 행동 기반 탐지 지표:

- 짧은 시간 내에 dMSA 비밀번호가 반복적으로 조회된 로그 항목

- 활성화된 사용자가 dMSA에 연결된 것으로 보이는 경우(비정상적일 수 있음)

- 이전에 비활성화된 사용자가 새로운 dMSA에 연결되는 경우

더 자세한 탐지 가이드는 이전 BadSuccessor 블로그 게시물을 참조하세요.

방어

- 우선 패치 적용. CVE-2025-53779에 대한 Windows Server 2025 도메인 컨트롤러 업데이트.

- 공격 표면 감소. OU, 컨테이너, dMSA 오브젝트 자체의 권한 검토. 위임 권한을 강화하고 광범위한 권한을 제거해 Tier 0 관리자만 dMSA 및 해당 전환 링크 속성을 생성하거나 수정할 수 있도록 하세요.

결론

Microsoft는 실제 전환처럼 보이는 상호 페어링을 요구함으로써 직접적인 권한 상승 경로를 차단했습니다. 따라서 일방적인 링크는 더 이상 권한이나 키를 부여하지 않습니다. 그러나 BadSuccessor는 항상 단순한 버그가 아닌 기술이었습니다. 이는 업계 내에서 점점 더 문제가 되고 있습니다. 주요 취약점이 차단된 후에도 공격자는 여전히 대체 진입점을 찾을 수 있기 때문입니다.

BadSuccessor는 패치 후에도 (1) 공격자가 표적 주체와 dMSA를 제어할 때 인증정보 및 권한 획득 수단으로, 그리고 (2) 이미 소유한 도메인에서 비밀 정보를 덤프하기 위한 복제 없는 경로로 지속됩니다.

이러한 결과는 새로운 것이 아닙니다. 둘 다 달성할 수 있는 다른 방법들이 존재합니다. 그러나 각각 다른 요구사항과 텔레메트리를 수반하기 때문에 공격자가 BadSuccessor를 선호할 수 있습니다.

최종 메모

dMSA 자체에 대한 간단한 설명: 제 생각에 패치 후 dMSA는 AD 보안에 강력한 추가 요소입니다. 의도된 대로 사용하면 서비스 계정 관리 상태를 개선하고 오래된 비밀을 줄입니다. dMSA와 이 기능이 왜 훌륭한 추가 사항인지에 대해서는 후속 블로그 게시물에서 더 자세히 공유하겠습니다. 계속 관심을 가져주세요.

태그