目录

内容提要

- Akamai 研究人员分析了 Microsoft 针对称为 BadSuccessor (CVE-2025-53779) 的漏洞推出的补丁,评估其有效性。

- 我们最后的结论是,尽管该补丁有效缓解了与 BadSuccessor 相关的大部分风险,但这种攻击技术依然存在,在特定场景中依然需要留意。

- 在这篇博文中,我们详述了两种依赖与 BadSuccessor 相同原理的攻击技术,它们让攻击者能够转储凭据并入侵用户帐户。

在 DEF CON 2025 大会上,我们分享了 BadSuccessor 的故事,这种 Active Directory (AD) 漏洞滥用了 Windows Server 2025 的全新帐户类型:委派托管服务帐户 (dMSA)。该漏洞允许低特权用户直接升级为域管理员。

不到一周之后,Microsoft 为该漏洞分配了标识符 CVE-2025-53779,并发布了补丁。直接权限升级路径已经关闭。

在这篇博文中,我们将分析该补丁,解释它改变了哪些方面,没能改变哪些方面,并展示尽管 BadSuccessor 不再提供直接权限升级路径,但其底层机制依然值得关注。

如果您没看到先前的故事,请阅读我们上一篇有关 BadSuccessor 的博客文章。

修补前的 BadSuccessor 是什么

BadSuccessor 滥用了 dMSA——这是一种 Windows Server 2025 帐户类型,旨在简化服务帐户管理。在一个受控的 dMSA 与 AD 内的任意帐户链接时,密钥分发中心 (KDC) 在身份验证过程中会将 dMSA 视为继承者。

这一个链接同时会造成完成两项危险操作:它将目标帐户的有效特权合并到 dMSA 的特权属性证书 (PAC) 中,并返回 dMSA 密钥包,其中包含目标的 Kerberos 密钥(凭据)。它不需要更改群组,也不需要借助特殊的工具——只要通过一个链接和各种 Windows 内置实用程序,就能实现攻击目的。

关键在于,利用这种技术实施攻击的门槛极低:只要控制任意组织单元 (OU) 就够了。攻击者可以在被控制的组织单元内创建 dMSA,并将其链接到任意目标,这个目标甚至可以是域控制器、域管理员、受保护用户,或者被标记为“敏感且不可委托”的帐户,并立即发起入侵。

有关更深入的分析和具体演示,请参阅我们上一篇有关 BadSuccessor 的博客文章。

Microsoft 针对 CVE-2025-53779 的补丁

在修补之前,我们的假设非常简单:核心 bug 在于,您不必通过 rootDSE migrateADServiceAccount 操作执行实际迁移,只要编辑 dMSA 上的链接属性,KDC 就能接受。

我们预计,Microsoft 会保护该属性,确保只能通过适当的迁移路径来设置该属性,这应该能防止“模拟”迁移。

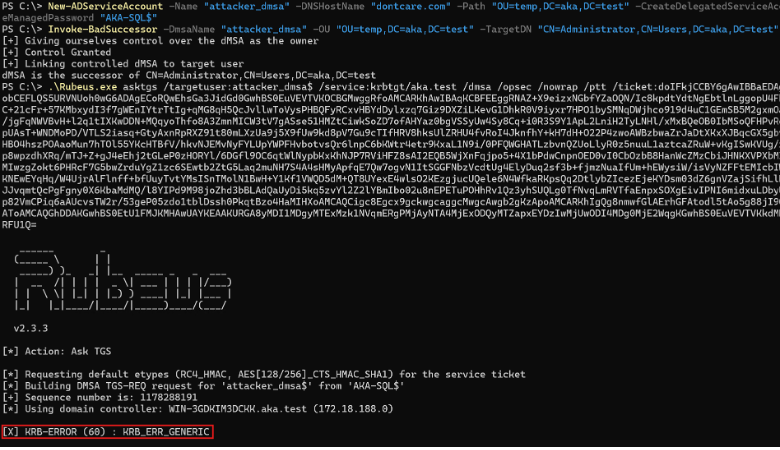

在安装该补丁之后,我们尝试了最直接的测试:我作为一名控制一个 dMSA 的用户,按照与之前完全一样的方式写入了链接属性。这次写入操作依然成功了,Microsoft 并没有为该属性实施任何新的保护措施,我可以将 dMSA 链接到任意帐户。但在以该 dMSA 的身份进行身份验证以“继承”目标的特权和密钥时,KDC 拒绝了签发票证(如图所示)。

为此,我们研究了 KDC 本身。kdcsvc.dll 中的更改强制要求 KDC 在签发票证时验证关系。从 dMSA 到目标的单向链接不再有效。

根据我们的测试,在修补之后,为链接到另一个帐户的 dMSA 获取有效票证的唯一途径就是建立双向链接。目标也必须引用 dMSA,从而模拟真实迁移产生的结果。因此与之前不同,现在要想“成功”,就需要控制该帐户的目标本身,仅仅控制 dMSA 并不足以得逞。

这意味着该补丁的强制要求是在 KDC 的验证环节实现的,而非在属性的目录侧保护机制中实现。该属性依然可以写入,但除非配对关系可以认定为合法的迁移,否则 KDC 不会承认。

另一个有趣的事实是,即使目标帐户保持启用状态(正式迁移流程会在完成后禁用它),迁移仍然有效。

修补后的 BadSuccessor 是什么

尽管该漏洞已被修补,但 BadSuccessor 技术本身依然存在,也就是说:KDC 的验证移除了修补前的权限升级路径,但不能彻底消除这个问题。

由于补丁并未给链接属性添加任何保护机制,攻击者依然能将其控制的 dMSA 与目标帐户链接,从而继承其他帐户。

由于这一事实,(至少)存在两种同源基础攻击手法,防御者应该密切加以留意:

- 凭据和特权获取

- 已沦陷域中的定向凭据转储

同源基础攻击手法 1——凭据和特权获取(影子凭据替代方案)

当今,如果攻击者控制了某个目标主体(例如,拥有用户或计算机的 GenericWrite 权限),就能通过添加影子凭据或执行定向 Kerberoasting 攻击来入侵该主体。

BadSuccessor 开辟了一条新的攻击路径,如果攻击者控制了一个 dMSA,就能执行双向配对,并请求 dMSA 票证。这让他们能够:

- 在使用 dMSA 身份的同时,使用目标的有效特权行事(在目标帐户受到严密监控时尤为有用)。

- 从 dMSA 密钥包中获取目标的密钥,这比添加 SPN 并执行 Kerberoasting 更快、更可靠(后者仅限于用户、依赖于破解且噪音更大)。

- 转移遥测信号,使攻击只在“dMSA ↔ 目标”链接修改以及 TGT(票证授予票证)签发给 dMSA 时生成日志。

同源基础攻击手法 2——已沦陷域中的定向凭据转储(DCSync 替代方案)

在已经被入侵的域中,BadSuccessor 提供了一种通过常规票证签发转储主体密钥的途径。这并非取代 DCSync,而是另一条具有不同信号的路径,可以规避现有检测机制。

修补后如何才能检测到 BadSuccessor 漏洞利用

在 Microsoft 发布补丁后,BadSuccessor 仍然可以通过两种不同的同源基础攻击手法被利用。若要检测潜在活动,可以尝试:

- 系统访问控制列表 (SACL):审核 dMSA 的创建以及两侧迁移链接属性的更改,即 dMSA 的链接以及被取代/先前帐户的链接

- 行为特征:

- 短时间内重复出现获取 dMSA 密码的日志条目

- 一个已启用的用户似乎链接到 dMSA(应该是不同寻常的现象)

- 一个先前禁用的用户链接到新 dMSA

有关更具体的检测指南,请阅读我们上一篇有关 BadSuccessor 的博客文章。

抵御方案

- 首先安装补丁程序。针对 CVE-2025-53779 更新您的 Windows Server 2025 域控制器。

- 缩小攻击面。审核对于 OU、容器和 dMSA 对象本身的权限。收紧委派权限并移除广泛的权限,确保只有层级 0 的管理员才能创建或修改 dMSA 及其迁移链接属性。

结论

Microsoft 通过要求双向配对(看起来像真正的迁移)关闭了直接的权限升级路径;无法再通过单向链接获取权限或密钥。但 BadSuccessor 从不是 bug,而是一种攻击技术。这是业内一个日益严重的问题——一道漏洞之门关闭了,但威胁行为者仍有可能通过钥匙孔入侵。

在修补之后,BadSuccessor 依然持续存在,作为 (1) 攻击者控制目标主体和 dMSA 时用来获取凭据和特权的同源基础攻击手法,以及 (2) 在已沦陷域中转储密钥的免复制路径。

这些结果并不是全新的——还有其他方法可以实现这两种结果。然而,它们各有不同的要求和遥测信号,这正是攻击者有可能倾向于使用 BadSuccessor 的原因。

补充说明

关于 dMSA 本身的补充说明。在我看来,修补之后,dMSA 是对 AD 的有力补充。在按预期使用时,它能改进服务帐户的管理规范,减少长时间存在的密钥。在后续博客文章中,我会分享有关 dMSA 的更多信息,以及我为什么认为它是一种有力补充。敬请关注!

标签