Protección en Tiempo Real Contra el Phishing

En publicaciones anteriores en el blog, hice hincapié en que el phishing ya no es un problema que afecte únicamente al correo electrónico. También expliqué que la industrialización del phishing se está viendo impulsada por la fácil disponibilidad y el bajo coste de los kits de herramientas de phishing, y cómo los atacantes están consiguiendo eludir las defensas antiphishing actuales.

Ahora, en esta publicación, analizaré otro aspecto delicado de los ataques de phishing: la corta duración de sus campañas.

Según los informes de Akamai, cuanto más sofisticado es un ataque de phishing y más concretos resultan sus objetivos, menor es su duración.

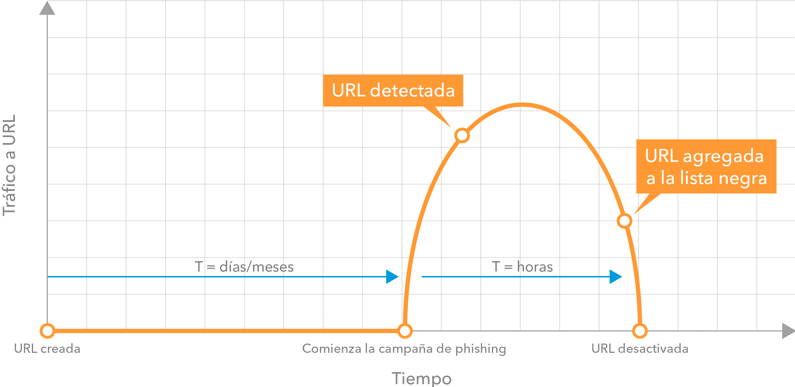

El enfoque habitual para identificar una página de phishing y bloquear su acceso se basa en crear una lista negra de los dominios de phishing o direcciones URL que se hayan detectado para, a continuación, llevarlos a la solución de seguridad, de forma que se bloquee el acceso a dichas páginas.

Por el momento, para llevar a buen puerto este proceso, los proveedores de seguridad, tras observar una actividad de tráfico inusual en un determinado dominio, analizan dicho dominio para comprobar si se trata de un dominio de phishing. En caso afirmativo, lo añaden a una lista negra y se bloquea mediante la implementación de una actualización de seguridad.

Todos estos pasos pueden llevar muchas horas.

Si observamos el diagrama que aparece a continuación, veremos que en un momento dado se crea un dominio o una URL, pero que solo se recibe tráfico tras el lanzamiento de una campaña de phishing. Una vez que se detecta un comportamiento anómalo, el proveedor de seguridad empieza a aplicar las medidas. Lo más importante, conviene señalar en este punto, es que es posible que la lista negra solo se actualice una vez que la campaña de ataque concluye.

Es decir, existen factores de riesgo en las primeras horas de la campaña, cuando el dominio o la URL aún no se han identificado como maliciosos y no están en la lista negra.

Por tanto, estamos ante una brecha de seguridad.

El equipo de investigación de amenazas empresariales de Akamai llevó a cabo un análisis exhaustivo de las campañas de phishing y los kits de herramientas de phishing. En este estudio, el equipo observó que, si bien las campañas no duran mucho, varios de sus elementos se repetían en el código de las páginas de phishing.

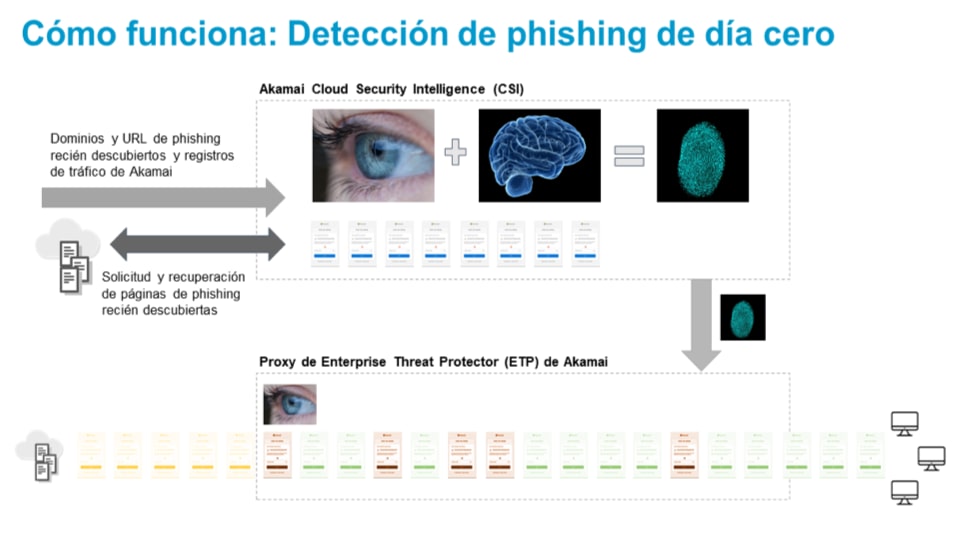

Como resultado de estas conclusiones, los expertos crearon un nuevo método para identificar en tiempo real estas páginas, en función de su contenido. Akamai ha llevado este enfoque al motor de detección de phishing de día cero de Enterprise Threat Protector, que permite analizar las páginas web solicitadas y compararlas con "huellas" o plantillas de páginas de phishingv ya detectadas.

Esta protección en tiempo real se activa desde el momento preciso en el que se solicita la página, incluso si la página de phishing no se ha visto nunca antes.

¿En qué consiste el proceso? Hay que tener en cuenta que Akamai recibe constantemente numerosas listas de URL y dominios de phishing recién identificados. En primer lugar, se recupera el contenido de las páginas web de estas URL o dominios nuevos y, a continuación, se agrupan y analizan todas las páginas similares, para extraer y recopilar unas características comunes en su código que den forma a sus "huellas" o plantillas. Estos datos serán los que utilice el motor de detección.

Además, recientemente se ha incorporado una fuente de datos adicional. Seguidamente, también se examina el tráfico de la plataforma de Akamai en busca de solicitudes inusuales

a sitios web que usen la red de distribución de contenido (CDN) de Akamai para ofrecer

sus contenidos. Por ejemplo, se enviaría una notificación si, durante el análisis, se detecta

una solicitud en tiempo real de un logotipo del sitio web de una empresa o marca.

Este comportamiento puede resultar indicativo de que hay una víctima intentando acceder

a una página de phishing; ya que la página falsa intenta recuperar el logotipo del sitio web legítimo, todo ello a través de la CDN de Akamai.

Akamai utiliza los encabezados de referencia de origen para recuperar el contenido de las páginas sospechosas de phishing y los añade a conjuntos de datos para analizarlas, de modo que se puedan detectar nuevas páginas de phishing. Se trata de una fuente de datos única y de gran relevancia a la que solo Akamai tiene acceso.

Veamos un ejemplo práctico de su funcionamiento.

Imaginemos que voy a casa esta noche y registro un dominio nuevo. A continuación, creo una página de phishing que imita una página de inicio de sesión de Office 365, usando para ello los kits de herramientas disponibles. A continuación, lanzo mi campaña de correos electrónicos.

Con el enfoque de lista negra, en las primeras horas de mi campaña, las víctimas harían clic en el enlace de mi correo electrónico e introducirían sus nombres de usuario y contraseñas. Caerían en la trampa porque la lista negra no estaría actualizada en ese momento. Y yo conseguiría mi objetivo de ataque.

Sin embargo, si contaran con la detección de phishing de día cero de Enterprise Threat Protector, todos estarían a salvo, incluso la primera víctima que intentara acceder a la página de inicio de sesión falsa, ya que se identificaría la huella del kit de herramientas de phishing y se bloquearía el acceso en tiempo real. A continuación, dicho dominio o URL se agregaría automáticamente a los datos de inteligencia de Enterprise Threat Protector. En ese caso, no conseguiría mi objetivo de ataque.

Esta protección en tiempo real ante ataques de phishing de día cero ayuda a reducir la brecha de seguridad que mencioné anteriormente. Recuerden, todo atacante necesita un conjunto de credenciales. Ahora puede cerrar la brecha antes de que sea demasiado tarde.

Para obtener más información sobre cómo proteger a sus usuarios y dispositivos ante phishing de día cero y otras amenazas específicas, visite akamai.com/etp.