リアルタイムの"ゼロデイ"フィッシング防御

今回は、フィッシング攻撃について、あまり知られていない新たな課題を取り上げます。それは、フィッシングの攻撃キャンペーンが短期に完了されるという特性についてです。

Akamai の調査から、標的を絞った巧妙なフィッシング攻撃ほど、攻撃期間が短いことがわかりました。

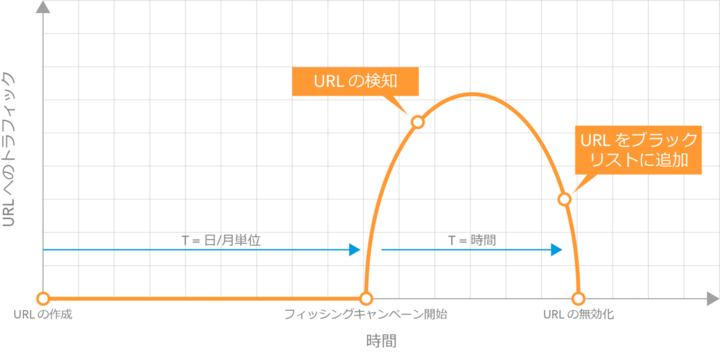

フィッシングページを特定して、そこへのアクセスをブロックするという通常の防御策を見てみましょう。

この方法では、確認されたフィッシングドメインまたは URL のブラックリストを作成し、それをファイアウォール等のセキュリティソリューションに適用してフィッシングページへのアクセスをブロックします。

現在、通常セキュリティベンダーがこれを実現するためには、ドメインにヒットする異常なトラフィック活動を監視し、そのドメインを分析して、それがフィッシングドメインかどうかを判断したうえでブラックリストに追加し、セキュリティアップデートとして提供する必要があります。 この作業には何時間も要する可能性があります。

下の図を見ると、ドメインや URL はいつでも作成できますが、フィッシングキャンペーンが開始されてはじめてトラフィックを受信するようになります。異常なふるまいが観察されると、セキュリティベンダーのプロセスが開始されます。しかし困ったことに、ブラックリストが更新されるのはキャンペーンが終わるころです。

リスクがあるのは、キャンペーンの最初の数時間、つまりドメインや URL がまだ悪意あるものとは特定されず、ブラックリストに追加されていない時期なのです。

つまり「セキュリティギャップ」が生じているといえます。

Akamai の Enterprise 脅威調査チームがフィッシングキャンペーンとフィッシングツールキットについて広範囲に分析を実施したところ、キャンペーンは短期間ですが、キャンペ-ンの要素の多くは別のフィッシングページのコードに何度も使われていることがわかりました。

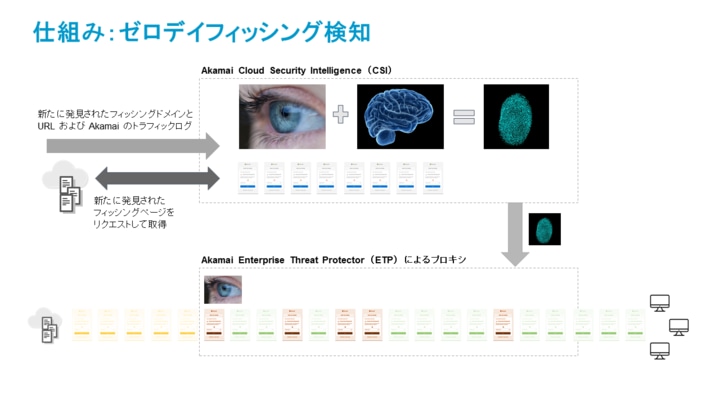

これらの調査結果から、チームはWebページのコンテンツを分析する事で、フィッシング攻撃をリアルタイムに正確に特定する新たな方法を構築することができました。これがまさに Akamai が Enterprise Threat Protector の「ゼロデイフィッシング検知エンジン」で提供を開始しようとしている機能です。つまり、リクエストされたウェブページを分析し、過去のフィッシングページに見られた「指紋」 (攻撃パターン) と照合する機能です。

このリアルタイム防御が発生するのは、ページがリクエストされた時であり、その時点ではまだ、そのフィッシングページは一度も閲覧されていません。被害がゼロの時点で防ぐゼロデイ検知です。

どのように行うのでしょうか?Akamai は新たに特定されたフィッシングドメインや URL の多数のリストを継続的に受信しています。これらの新たに特定されたドメインや URL のウェブ・ページ・コンテンツを取得し、同種のページをすべてひとまとめにして分析し、共通のコード機能を抽出します。そこで検知エンジン用のフィッシングの「指紋」、フィンガープリントを作成します。

Akamaiは最近、この脅威インテリジェンスにさらにデータソースを追加しました。CDNのネットワークプラットフォームにおけるトラフィックを検証し、Web サイトへの異常なリクエストを調べるのです。例えば、この分析で異常とされるのは、ブランドや企業サイトのロゴだけを求める様なHTTP/Sリクエストです。この様な場合、フィッシングページにアクセスしている被害者である可能性があります。つまり、フィッシング攻撃者が作ったなりすましページが、ロゴを取得するために Akamai CDN ネットワークを通じて正当な Web サイトのロゴ部分だけを呼び出しているのです。

Akamai は、この様な攻撃を分析するために、HTTPリファラーヘッダーを使用して疑わしいフィッシングページのコンテンツを取得して分析対象データに追加します。こうして新たに作成されたフィッシングページであっても検知、防御するのです。これは、Akamai だけがアクセスできるユニークで関連性の高いデータソースです。

わかりやすい例で仕組みをさらに説明してみます。

攻撃者である私は、今晩新しいドメインを登録し、すぐ入手できるツールキットの 1 つを使用して、Office 365 のログインページになりすましたフィッシングページをセットアップするとします。その後 E メールフィッシングのキャンペーンを開始します。

ブラックリスト方式では、キャンペーンの最初の数時間に、被害者が私の E メール内のリンクをクリックし、快くユーザー名とパスワードを入力してくれます。ブラックリストがまだ更新されていないためです。攻撃者である私は嬉しい限りです。

しかし、Enterprise Threat Protector のゼロデイフィッシング検知を使用している場合は、偽りのログインページにアクセスしようとした最初のターゲットも安全に守られます。なぜなら、フィッシングツールキットの指紋が特定されていて、アクセスがリアルタイムにブロックされるからです。そしてそのドメインまたは URL が、 Enterprise Threat Protector の脅威インテリジェンスに自動的に追加されます。攻撃者である私には望ましくない事態になりました。

ゼロデイフィッシング攻撃に対するこのリアルタイム防御は、前述したセキュリティギャップを埋めるための新たな機能です。このゼロデイフィッシング防御や、またその他の標的型脅威からユーザーとデバイスを守る防御策については、akamai.com/etp で詳細をご確認ください.