Prolexic アタックレポート PCAP及びSIPのご紹介

※本ブログに記載の情報は現在の製品、サービス、機能名称と異なる可能性がありますのでご注意ください

※ このBlog 記事は2019.6.6に執筆された Akamai Developer Blog 記事を翻訳した内容を元に作成しています。

このブログ投稿は、「Prolexicアタックレポート アップグレードのご案内」へのフォローアップ記事です。ここではその発表の一面をより深く掘り下げます。 Prolexicアタックレポートの2つの新しいカテゴリの高度なフォレンジックデータでありますパケットキャプチャ(PCAP)とトップソースIP(SIP)について解説します。

背景

DDoSアタックの後、可能な限りアタックの詳細について確認したいという声をProlexicのお客様よりいただきます。それに対しアカマイはアタックレポートを改善して必要な情報を表示するよう努めています。私たちがよく耳にする要求の一つは、アタックの原因とペイロードの詳細に関するより多くのデータを確認したいというものです。

PCAP及びSIPのご紹介

この要求を満たすために、5月17日にPCAPファイルとトップソースIPをProlexicのアタックレポートに追加しました。これらのレポートは新しいAkamai Control Center(次世代のLunaインターフェース)内のRouted Eventsポータルにございます。

・PCAPデータを利用することでアタック中にアカマイのスクラビングセンターを通過する実際のパケットの一部を確認出来ます。 ペイロードを見ることができる為、このデータはアタックベクターの理解や属性の確認に役立ちます。

・SIPデータを利用することでアタック中のお客様はトップボリュームトラフィックの発生源を知ることが出来ます。このデータはそれぞれのソースIPがどれだけのトラフィックを送信していたかを理解するのに役立ち、特定の地域への影響の確認にも役立ちます。

PCAPとSIPはリクエストに応じて手動で取得され共有されておりましたが、アタックレポートにて容易にご確認いただけることが可能となりました。アタック後のトリアージのために重要な情報となると考えております。

どう動くのか

ProlexicがシステムへのDDoSアタックの可能性があることを検出すると、関連するスクラビングセンターから関連する宛先IPに対するPCAP収集を開始します。 Prolexicはまた、アカマイ独自のフローテレメトリシステムに内部的に問い合わせ、関連するスクラビングセンターで上位のSIPがその宛先IPにヒットしていることを確認します。 その後、これらすべての情報がアタックレポートに表示されます。これらの情報はその後暗号化され、90日間保存されます。

Routed Eventsポータルでの確認方法

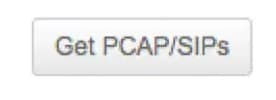

セキュリティセンターのRouted Eventsポータルからアタックレポートをクリックします。新しいボタン「Get PCAP/SIPs」が表示されます。

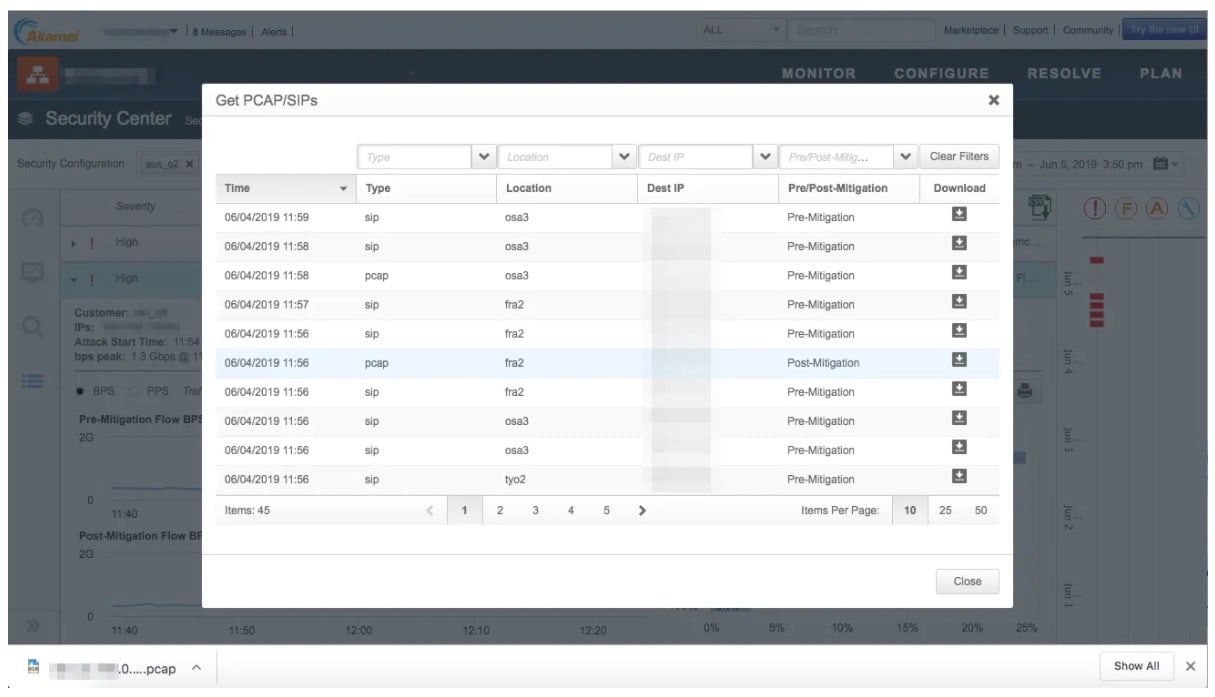

このボタンをクリックして場所、タイムスタンプ、またはレコードタイプに基づいて目的のレコードを選択します。その選択ウィンドウは次のように表示されます。

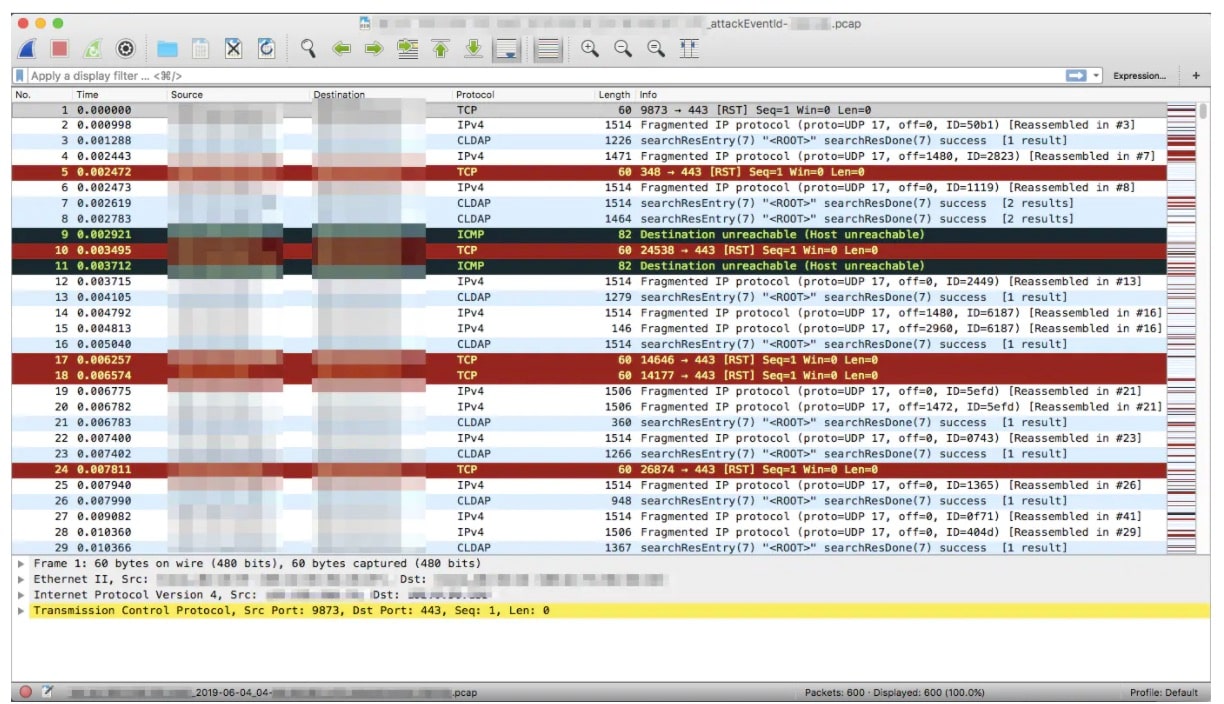

PCAPを選択した場合は、WiresharkなどのPCAPリーダーを使用して開く必要があります。次のように表示されます。

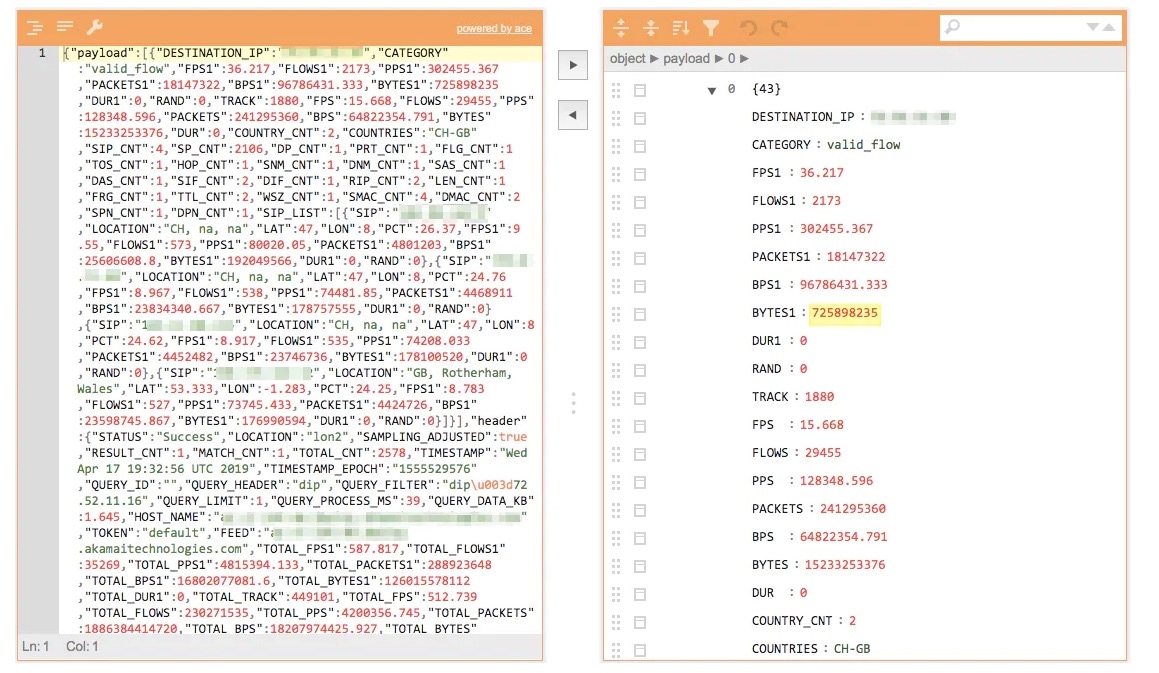

JSONを選択した場合は生のファイルを読むことができますが、Code BeautifyなどのJSONビューアで開くことを推奨します。下記の様な表示となります。

注意事項

・PCAPレコードもSIPレコードも、アタックトラフィックに限定してフィルタリングされているわけではありません。レコードはイベント中にアカマイのスクラビングネットワークを通過するすべてのトラフィックを表します。

・追加の調査なしにアタッカーをブロックするためのソースIPとしてこれらのレコードを使用すると、正規ユーザーまたはパートナーのトラフィックをブロックする可能性があります。

・SIP情報はサンプリングされており上位100のソースIPのみを含むため、網羅的なものではありません。

・同様にPCAP情報は完全な記録ではなく、アタック検出時のトラフィックの断片情報です。

まとめ

この新しいPCAPとSIPの高度なフォレンジックデータが、セキュリティスタンスのさらなる強化に役立つことを願っています。 アカマイは絶えずProlexicのプロダクトおよびお客様の満足度を改善するように努力します。