マイクロセグメンテーションがなぜ必要なのか

# はじめに

ゼロトラストセキュリティという言葉が数年前から使われ始め、今では多くの企業でその思想を基にしたセキュリティが導入されています。

その対策としては、主にインターネットへのアクセスを保護するセキュアWebゲートウェイ(SWG)や、VPNの代わりに外部からインターネットを経由して会社のリソースへ安全にアクセスするゼロトラストネットワークアクセス(ZTNA)などが例に挙げられます。

しかしセキュリティはそれだけで十分なのでしょうか。

本記事では、これまであまり注目されてこなかったものの、非常に重要な社内ネットワークのセキュリティについて、そのリスクと対策の必要性を深掘りします。

参考別記事: https://www.akamai.com/ja/blog/security/akamai-segmentation

# ネットワークに潜む課題

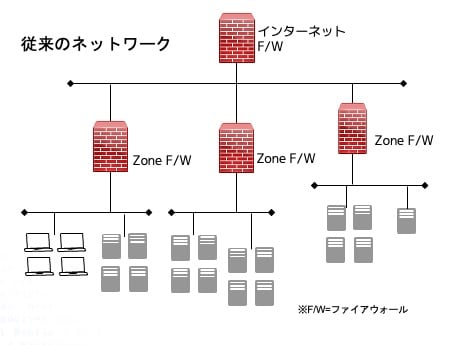

従来のネットワークセキュリティは境界型セキュリティと言われているように、社内ネットワークは安全、社外ネットワークは危険と分けて考えられてきました。

そのためインターネットの出入口となるルーターやその近辺に、ファイアウォールやそれに類するセキュリティの導入が主な対策となっていました。

しかし昨今の働き方の変革や世界的パンデミックなどの影響で、クラウド型サービスの普及やテレワークが一般化したことで企業の情報資産が社外にも保管されるようになり、オフィスに出社することが当たり前だったかつての状況は変わり、その前提を維持することは難しくなり、新しいセキュリティの考え方が必要になりました。

そこで出てきたのがゼロトラストセキュリティであり、今のサイバーセキュリティの主流になりつつあるものです。

ゼロトラストセキュリティは社内外問わず、全ての通信に対して検査を行うというものです。

その思想の基、ユーザーとインターネットの間で行われるインバウンド、アウトバウンドの通信を、その間に位置するクラウド型のセキュリティ対策で制御されるようになりました。

しかし企業のネットワークセキュリティを守るにはそれだけでは不十分です。

保護すべき残りの箇所というのは社内のネットワークです。

場合によっては通信量の点で、インターネットに出る社外トラフィックにも劣らない社内トラフィックですが、それほど肝要でありながら十分なセキュリティ対策が施されていないケースが見受けられます。

その重要性とリスクについては多くの方が認識するところですが、具体的なアプローチに落とし込む難しさがあるようです。

社内トラフィックのセキュリティを向上させる上での課題として主に以下の3つの理由が挙げられます。

- アクセス権限の複雑さ

コンピューターだけでなくスマートフォンや各種IoTデバイスが企業のネットワークに繋がることが当たり前になった現代では、それらの膨大な数のデバイスに対してアクセス権限を付与する必要があります。

またクラウドサービスの普及により、管理するべきネットワークおよびデバイスの通信方向は多岐に渡るようになりました。

上述のデバイス、ネットワークの多様化などにより管理するべき全体のボリュームは大きく、またその通信内容も状況に応じて個々に変化するため、全てのデバイスに適切なアクセス権限を付与することは至難の業となります。

- 従来のセグメント化の限界

おそらく一般的な社内トラフィック向けのネットワークセキュリティとして実施されているのは、ファイアウォールでの通信制御や、インテリジェントスイッチのVLAN機能によるセグメント化かと思われます。

仮に同じスイッチに接続していても論理的にネットワークが異なっていれば、通信可能な範囲が制限されるため結果的にセキュリティ向上につながっています。

しかし同じVLAN内の通信についてはどうでしょうか。

同じVLAN内の場合、通常であれば通信制御されることなく通信は可能です。

デバイス間の通信制御を行うためには各デバイスのOSに搭載されたファイアウォール機能を構成する必要がありますが、デバイスごとに設定されるOSファイアウォールで大量の通信の整合性を保つことが難しく、実際にそこまで管理している企業は少ないのではないでしょうか。

そのためクライアント端末やサーバーなどの重要なリソースのセキュリティを向上させるため、別途エンドポイント保護製品(EPPやEDRなど)を導入しているケースが多く見られます。

上記のことからVLAN内の通信を制御することは難しく、そこが攻撃の糸口となってしまう可能性が残ってしまいます。

- 可視性の欠如

セキュリティの基本は可視化です。

可視化することで、現状を把握し、最適な対策を取ることができるので、セキュリティの強度は上がっていきます。

ただ社内の通信トラフィックを可視化するというのは非常に難しい問題です。

冒頭で記載の通りインターネットとの通信を検査・可視化している企業は非常に多いと思われますが、社内の通信を可視化している企業はどれほどあるのでしょうか。

ファイアウォールだけでは防ぐことのできないサイバー被害は増加しており、さらに社内ネットワークの端末がマルウェアに感染した場合、その被害に気づくこともできずに業務に影響を及ぼしてしまう事例もまた増えています。

マルウェアに感染した場合、企業内のネットワークに対し、通常では起こりえないような調査活動、もしくは感染拡大を行う通信が発生するものがあります。そのため社内通信も可視化し、不審な通信が行われていた場合にいち早く対処できる体制を整えることが重要です。

上述のような理由、およびリスクから社内トラフィックのセキュリティを向上させることは重要という認識はあっても、対応が手薄になりがちです。結果として、攻撃者により社内ネットワークに不正アクセスされ、ランサムウェアに感染して企業活動に影響を及ぼしてしまうといったような被害が後を絶ちません。

これ以上の被害を増やさないために社内トラフィックのセキュリティを向上させる有効な対策として期待されるのが『マイクロセグメンテーション』です。

# マイクロセグメンテーションとは

『マイクロセグメンテーション』とはゼロトラストセキュリティの中で提唱されている1つのセキュリティ手法です。

マイクロセグメンテーションは日本語にすると「微細な分割」になりますが、文字通り社内のリソースを細かく分割することも、属性や役割によって大きく分割することも柔軟に可能となる内部通信制御ソリューションです。

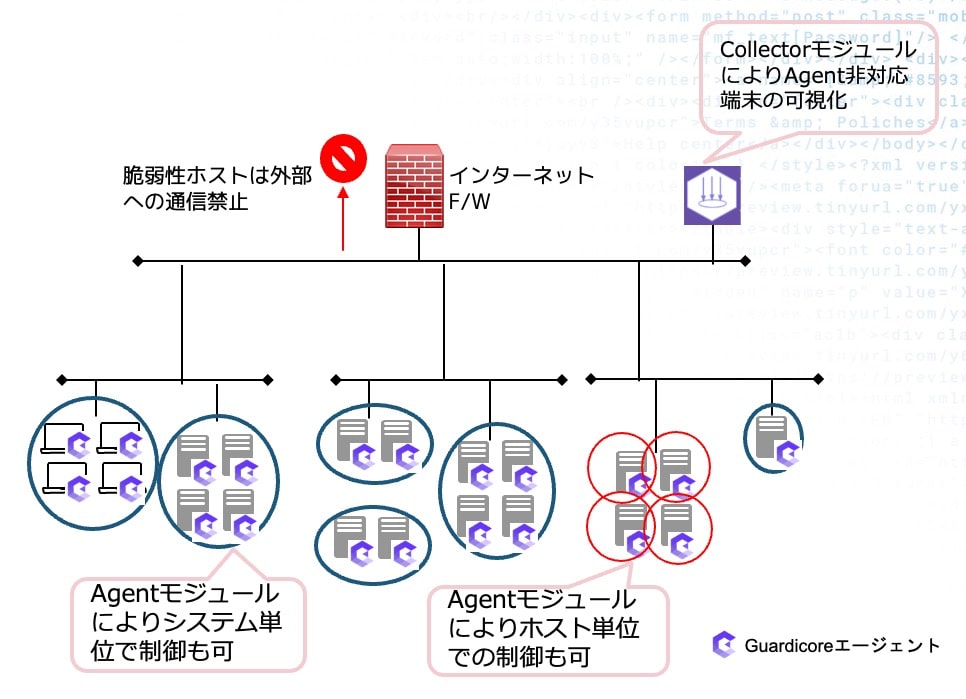

実現する方法としては大きく2つあり、ネットワークデバイスを用いて細かくネットワークをセグメント化するインフラストラクチャベース、もしくは専用のエージェントを導入するかデバイス個々のファイアウォール機能を利用するホストベースです。

詳細は後述しますが、アカマイが提供する形式は後者のホストベースです。

このマイクロセグメンテーションを導入することで、各デバイスの通信範囲を必要な分だけに制御することが可能になり、侵入される可能性のある攻撃経路を大きく削減できます。

つまり本来は不要だった通信可能経路を塞ぐことにより、不正アクセスされた際などの攻撃者による社内ネットワーク内の水平展開(通信の横移動。ラテラルムーブメントとも呼称される。)を封じることと同義になります。

この効果により、社内での不正な通信や調査活動を行う通信を可視化・対応できるだけでなく、ひいてはランサムウェアの感染拡大を防ぐことが可能になります。

インテリジェントスイッチやファイアウォールなどのネットワークデバイスでも上記の内容は技術的に実現不可能ではありませんが、構成が煩雑になり管理コストが大きくなるだけでなく、通信の安定性に影響を加えるリスクも非常に大きいため、現実的ではありません。

# アカマイがネットワークを守るために

アカマイはマイクロセグメンテーションのサービスとして『Akamai Guardicore Segmentation(AGS)』を提供しています。

前述したように導入の形式は専用ファイアウォールを動かすためのエージェントを各デバイスにインストールし、統合管理するものです。

AGSの主な機能は以下の4つです。

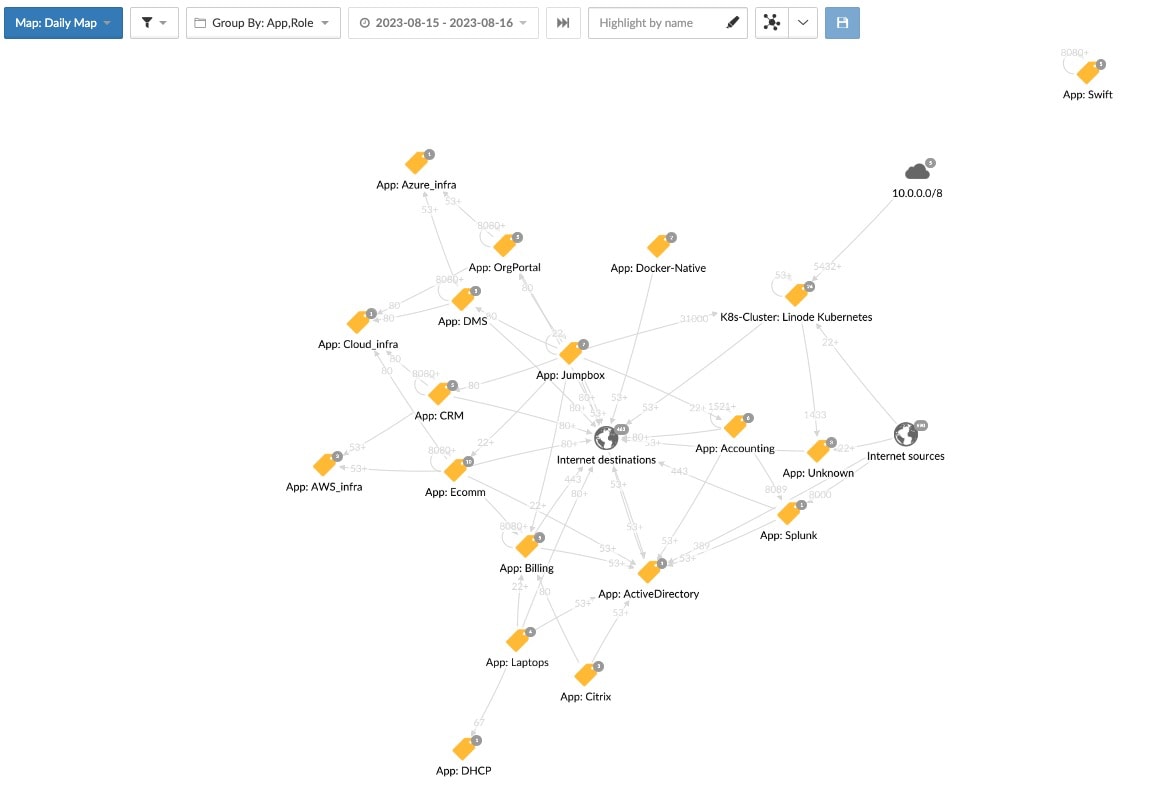

- 収集と可視化(Reveal):各デバイスがどのような通信を行っているかをログ収集および可視化する。

通信状況をマップにして可視化する

通信状況をマップにして可視化する

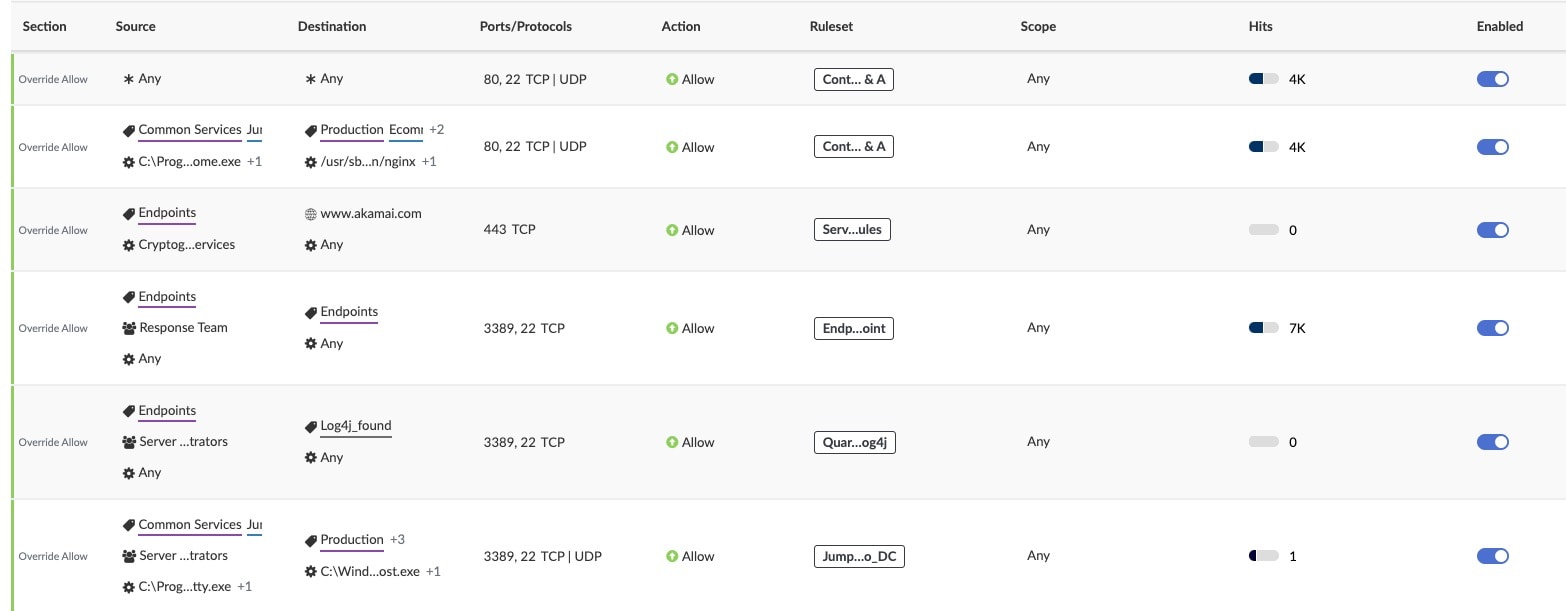

- 制御(Enforcement):エージェントがインストールされたデバイスの通信をポリシーに従い制御する。

ファイアウォールライクなポリシー構成

ファイアウォールライクなポリシー構成

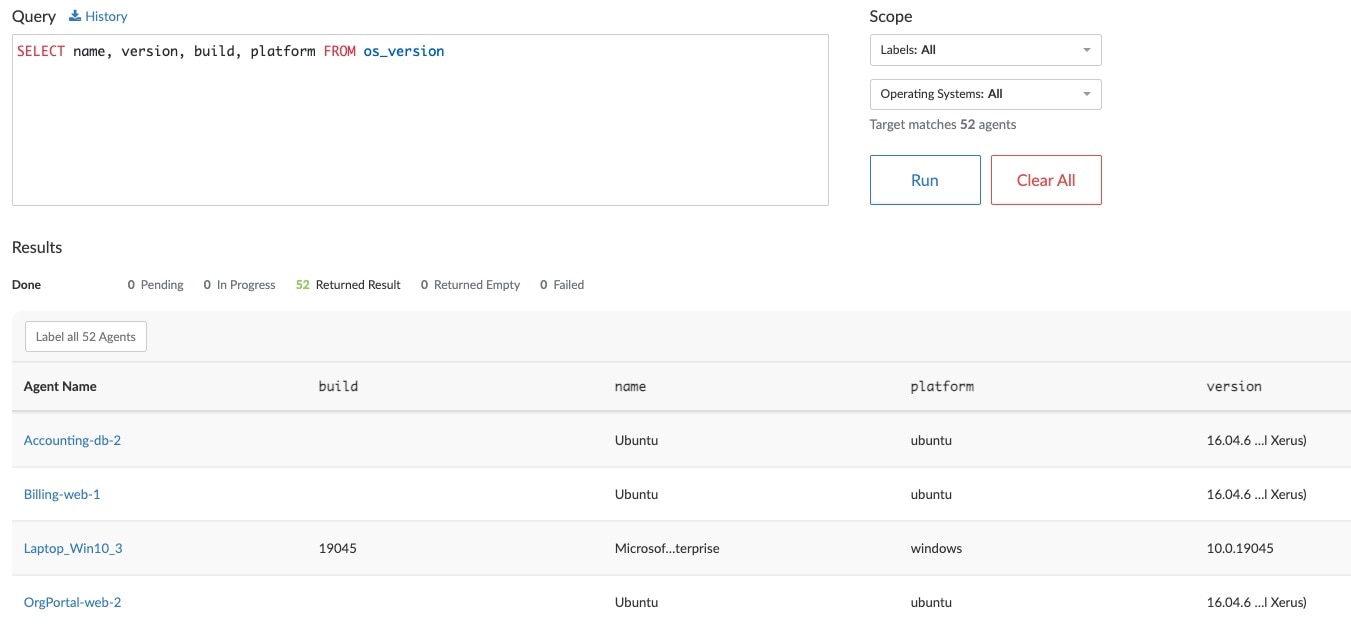

- 脅威検知(Detection):デバイスに潜む脆弱性やコンプライアンス適応状態を調査・検知する

クライアントのステータスを抽出可能

クライアントのステータスを抽出可能

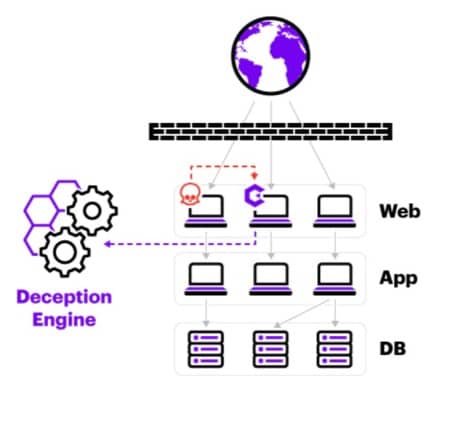

- 脅威捕捉(Deception):接続に失敗した通信を捕捉し、ハニーポットに誘導する。

不正な通信をDeception Engine(ハニーポット)に誘導する

不正な通信をDeception Engine(ハニーポット)に誘導する

AGSはエージェントをインストールしたデバイスに対して、役割や属性によってラベル([Webサーバー]であったり[Windows]というタグのようなもの)を付与し、そのラベルを送信元や宛先としたファイアウォールライクのポリシーを適用させます。

この方式により、直感的に通信可否のポリシー構成を厳格に組むことができるとともに、ポリシーの内容が複雑になり管理コストが上がるということを防ぎます。

またAGSは幅広いクライアントOS、稼働環境に対応しています。

コンピューターデバイスのみでなくIoTやOTを幅広く導入されている企業では、既にサポートが提供されなくなっているような古いOSを今でも運用しているケースが少なくありません。

そのような場合、最新のエンドポイント製品の導入ができずセキュリティホールになるリスクが生じます。

このため、既存の古いリソースに対してもセキュリティ対策を施す必要があります。

その点、AGSは幅広いOSに対応しているため既存の古いリソースも保護対象とできます。

またAGSはオンプレ、仮想基盤上のインスタンス、クラウドの環境にも対応可能です。

そのためAGSは導入される環境に依存することは少なく、企業のネットワークを保護することが可能です。

AGSが対応しているOS例

- Win 2008-Win 2022, WinXP-Win11

- macOS Catalina-Ventura

- All Linux distributions

- Solaris, AIX, HP-UX, FreeBSD

- Containers (Openshift/Kubernetes, Docker, GKS, AKS)

# まとめ

従来のネットワークセキュリティが全く不要になった訳ではありませんが、それだけではランサムウェアをはじめとする昨今の攻撃を防ぎ切れないというのも事実です。

インターネットに対するセキュリティは多くの企業ですでに導入されているかとは思いますが、ここで一度社内の通信に対しても改めて目を向けてみてはいかがでしょうか。