CVE-2024-22024 のスキャンアクティビティの観測 - Ivanti 製品に存在する XXE の脆弱性

はじめに

ここ数週間で、Ivanti は多数の 重大な CVE を公開しました。最新の CVE-2024-22024 もその 1 つです。以前の脆弱性ほど CVSS スコアは高くありませんが、CVE-2024-22024 も攻撃者にとって主要なターゲットとなり得ます。

2024 年 2 月 8 日、Ivanti は CVE-2024-22024 に関する アドバイザリー を発表しました。Ivanti は当初、この欠陥が内部テスト中に発見されたと報告していました。しかし、Invati のアドバイザリーは後に更新され、責任を持ってこの脆弱性を開示した watchTowr が評価されることとなりました。

CVE-2024-22024 は、Ivanti Connect Secure および Ivanti Policy Secure の SAML コンポーネント内に存在する XML 外部エンティティ(XXE)インジェクションの脆弱性です。 この脆弱性が悪用されると、基盤となる Web アプリケーションによって異なりますが、機微な情報の漏えい、サービス拒否(DoS)、サーバーサイド・リクエスト・フォージェリー(SSRF)、さらには任意のコードの実行につながる可能性があります。

スキャンアクティビティの観測

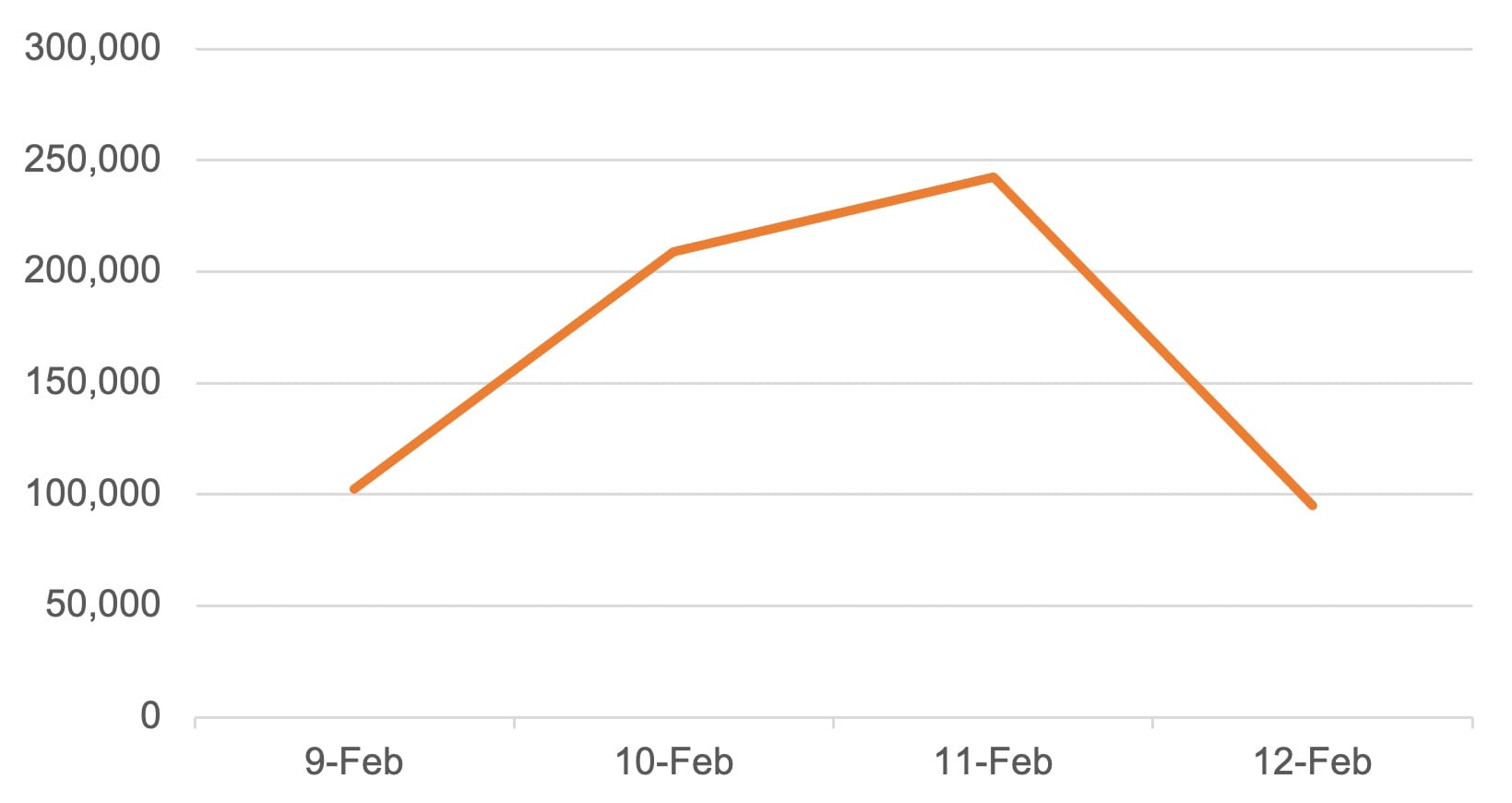

弊社のプラットフォームでは、この CVE を標的とした重大なスキャンアクティビティが確認されています。2024 年 2 月 9 日に最初の概念実証(PoC)が公開された後、スキャンの急増が観測されました。スキャントラフィックは 2 月 11 日にピークに達し、2 月 12 日には徐々に減少しました(図 1)。

これまでのところ、 watchTowrが公開したオリジナルの PoC と同様のペイロードしか確認されていません。オリジナルの PoC にはいくつかのバリエーションがありますが、すべてのペイロードは「ブラインド」型のアウトオブバンドペイロードであり、標的となるサーバーに多数のリスニングドメインの 1 つとのインタラクションを行わせようとします。

Akamai Security Intelligence Group では、引き続き弊社の Web アプリケーションファイアウォール(WAF)のログを分析して新しいバリアントまたは武器化されたペイロードへの移行を探し、新たな情報があればブログのこのセクションを更新する予定です。

Akamai App & API Protector による緩和

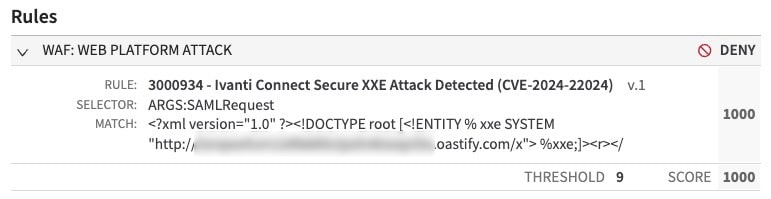

Akamai Adaptive Security Engine を自動モードで使用していて、Web Platform Attack グループを Deny モードにしているお客様は、自動的にこれらの攻撃から保護されます。Adaptive Security Engine を手動モードで使用しているお客様は、Web Platform Attack グループまたは以下の個別ルールが Deny モードになっていることを確認する必要があります(図 2)。

3000934 v1 — Ivanti Connect Secure に対する XXE 攻撃(CVE-2024-22024)の検知の改善

まとめ

Akamai App & API Protector は、弊社のセキュリティソリューションを利用するお客様に対するこれらの攻撃の試みを、適切に緩和してきました。

最も効果的な防御策はベンダーから提供されたパッチを速やかに適用することであることは、今後も変わりません。しかし、脆弱なソフトウェアを特定して安全にパッチを適用するためだけにセキュリティチームがどれほどの時間と労力を費やす必要があるかを、Akamai は理解しています。また、アプリケーションや流動的な環境の増加に伴い、このタスクにはさらに多くの時間と労力が必要になります。

かつてないほど増加している脅威から組織の資産を保護するためには、今後も多層防御戦略が不可欠です。攻撃者は公開された PoC を攻撃ツールセットに迅速に組み込むため、防御者にとっての課題がさらに増大します。Akamai App & API Protector などの WAF を実装することで、防御レイヤーが追加され、新たに発見された CVE に対する防御と追加のセキュリティバッファーがもたらされます。

このブログ記事では、現在入手可能な情報に基づいた Akamai の見解と推奨事項について概要を紹介しています。Akamai ではレビューを継続的に行っているため、本資料に含まれる情報は変更される可能性があります。また、Akamai の X アカウントでリアルタイムの更新情報を確認できます。