Akamai 是一家致力于支持并保护在线商业活动的网络安全和云计算公司。我们卓越的安全解决方案、出色的威胁情报和全球运营团队可提供深度防御,保护各地的企业数据和应用程序。Akamai 的全栈云计算解决方案可在海外分布广泛的平台上提供高性能且经济实惠的服务。众多全球企业信赖 Akamai,凭借我们卓越的可靠性、扩展性和专业技术,企业能够从容拓展业务。

LockBit 勒索软件是一种网络攻击,它会加密受感染计算机上的文件,让攻击者能够以解密密钥相要挟,向受害者索要赎金。LockBit 勒索软件(最初称为“ABCD 勒索软件”)至少从 2020 年 1 月以来就一直处于活跃状态。开发出 LockBit 的网络犯罪分子将它作为勒索软件即服务 (RaaS) 提供,他们让关联攻击者能够使用该恶意软件发起勒索软件攻击,并从勒索赎金中抽取分成。

LockBit 成为 2022 年全球最流行的勒索软件,并且到 2024 年,它的受害者已累计超过 2,000 名,而其所收取的赎金超过 1.2 亿美元。攻击者已利用 LockBit 对美国、加拿大、印度、巴西等众多国家/地区的多个行业的企业和机构发起攻击,其中包括医疗保健、教育、金融、政府、科技、汽车和零售行业的公司。(引用来源)

2024 年 2 月,执法机构起诉了两名与 LockBit 勒索软件团伙有关联的俄罗斯籍人员,并查封了该犯罪团伙的多个相关网站,此举有效削弱了攻击者利用恶意软件对文件进行加密并勒索受害者的能力。然而,在被捣毁后的几天内,LockBit 团伙便成功恢复了服务器,并使其软件重新上线运行。

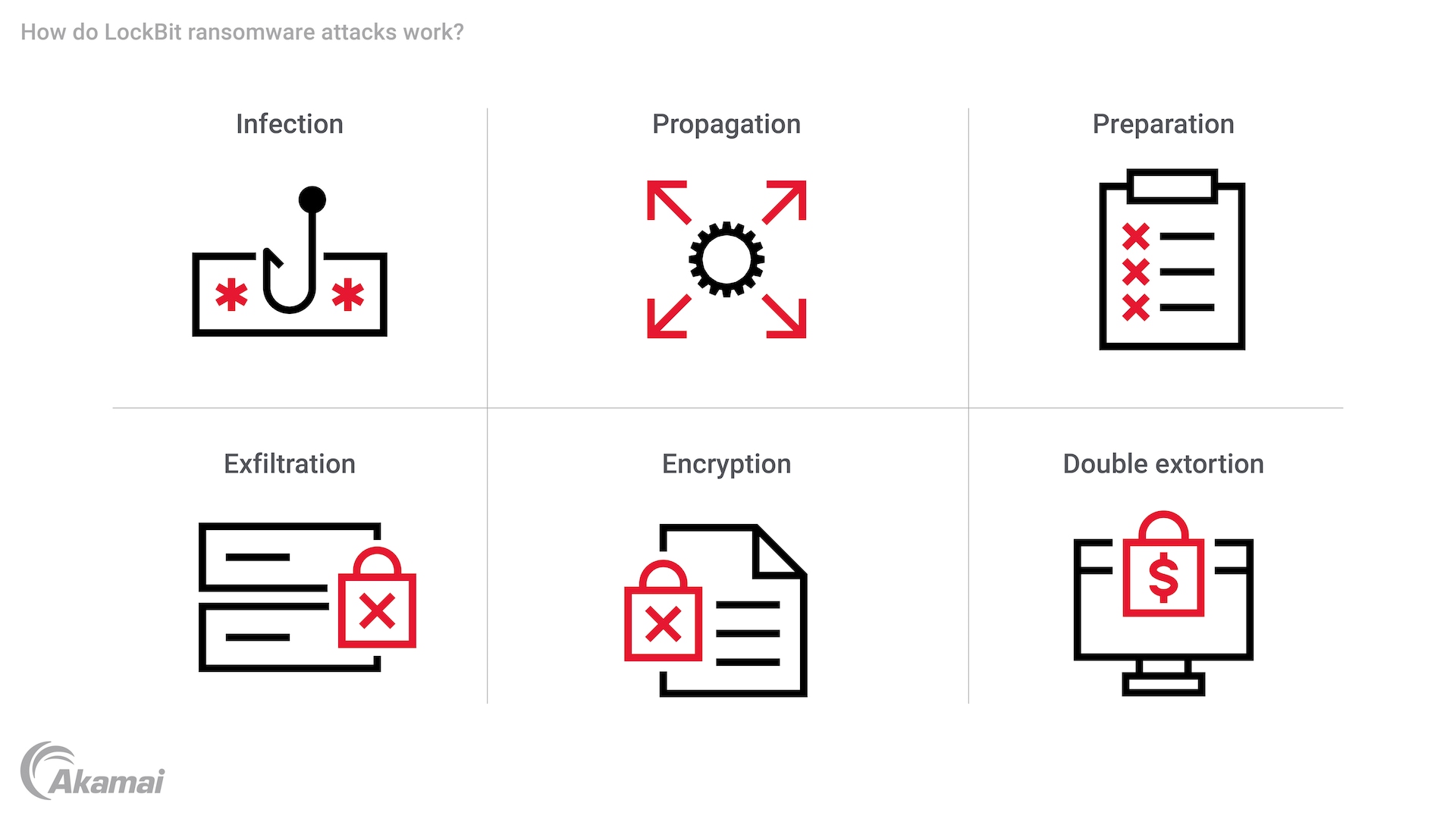

LockBit 勒索软件攻击的运作方式

LockBit 勒索软件采用多种技术和手段来访问系统并对文件进行加密。

- 感染。LockBit 勒索软件通过网络钓鱼电子邮件、利用软件漏洞或者使用被盗凭据,经由 VPN、远程桌面协议 (RDP) 或其他入口点实现对 IT 环境的初始访问。LockBit 团伙还试图招募心怀不满的企业内部人员,这些人员可以通过提供帐户凭据或者从内网发起攻击来获取报酬。

- 传播。在获得访问权限后,LockBit 团伙会使用 Windows PowerShell 和 PsExec 等工具以及横向移动技术来探查网络环境并发现高价值目标。LockBit 还具备自我传播能力,可自行在 IT 环境中寻找其他可访问的主机,而无需攻击者进行干预。

- 准备。在对文件进行加密之前,LockBit 恶意软件会通过利用后工具获取帐户特权并强制更新组策略,然后执行各种操作。这些操作包括禁用能够让受害者恢复数据的安全程序和工具。此阶段的目的是让受害者在不支付赎金的情况下无法或几乎不可能重新获得数据访问权限。

- 泄露。LockBit 的后期版本被设计为能够将目标文件泄露至外部服务器,使黑客可以通过威胁在泄密网站上公开敏感数据来勒索受害者。

- 加密。在准备工作完成后,勒索软件攻击载荷会对文件进行加密,可有效地阻止受害者在未获得解密密钥的情况下访问文件。该勒索软件还会在每个系统文件夹中留下赎金通知的副本。LockBit 勒索软件可使用多种技术和手段来访问系统并对文件进行加密。

- 双重勒索。LockBit 勒索软件的后期版本提供了数据泄露工具,使 LockBit 操纵者能够实施双重勒索,不仅要求受害者支付一笔赎金才会恢复对文件的访问权限,还要求受害者支付另一笔赎金以避免被盗数据在暗网的 Tor 网站上被泄露。

LockBit 勒索软件的变体

LockBit 勒索软件病毒在短短数年间迅速发展变化。采用 LockBit 代码的勒索软件最早发现于 2019 年。该软件的初始版本使用文件扩展名“.ABCD”来重命名文件。

- 2020 年 1 月:使用“LockBit”作为扩展名的勒索软件变体最初现身于俄语网络犯罪论坛。

- 2021 年 6 月:LockBit 版本 2 (LockBit 2.0) 问世,内置有名为“StealBit”的信息窃取工具。

- 2021 年 10 月:LockBit 1.0 的 Linux-ESXi Locker 版本增强了该勒索软件的攻击能力,使其能够对 Linux 系统和 VMware ESXi 发起攻击。

- 2022 年 3 月:LockBit 3.0(或 LockBit Black)作为新变体出现,与 Black Matter 和 ALPHV(或 BlackCat)勒索软件存在相似之处。

- 2023 年 1 月:LockBit Green 变体整合了 Conti 勒索软件的源代码。

- 2023 年 4 月:针对 macOS 的 LockBit 勒索软件加密程序在 VirusTotal 上被发现。

防范 LockBit 勒索软件

为了防范 LockBit 勒索软件和其他形式的勒索软件,FBI 和 CISA 等执法机构及网络安全组织鼓励各公司采用多种最佳实践。

- 多层防御。勒索软件防护包括防病毒软件和反勒索软件、端点检测和响应 (EDR) 工具以及安全意识培训,可帮助用户识别社会工程攻击和网络钓鱼攻击。安全团队还可以使用勒索软件清除工具来清除系统中的 LockBit 代码。

- 网络分段。通过对网络和各项资产进行分段,可以削弱 LockBit 勒索软件及攻击者获得初始访问权限后在系统中横向移动的能力。

- 严格的访问控制。通过使用多重身份验证 (MFA) 并采用高强度密码,可以防止攻击者获得未经授权的帐户权限。

- 定期备份。如果企业定期备份文件并将关键数据的副本存储在离线备份中,则或许能够在不支付赎金的情况下实现恢复。

- 漏洞管理。定期对软件和操作系统进行更新及安装补丁至关重要,这可以修复可能会遭到攻击者利用的漏洞。这对于使用服务器消息块 (SMB) 协议或 RDP 的软件(例如 Microsoft Windows 和 Linux)尤为重要。

- 持续监控。通过使用高级威胁检测工具并制定稳健的事件响应计划,有助于快速识别 LockBit 勒索软件攻击、最大限度地减少损失并加快恢复速度。

常见问题 (FAQ)

勒索软件是一种恶意软件,它可以感染 IT 网络中的机器并对计算机和服务器上的文件进行加密。这让攻击者能够以用于恢复受害者数据访问权限的解密密钥相要挟,向受害者索要赎金。近年来,勒索软件威胁急剧增加,已成为当前几乎所有行业的企业面临的极度危险且代价高昂的网络攻击形式之一。

在勒索软件即服务 (RaaS) 业务模式中,勒索软件操纵者将恶意软件租赁给关联攻击者,后者发起攻击并向操纵者支付其部分勒索赎金。由于 LockBit 关联攻击者数量众多,因此 LockBit 勒索软件攻击在手段、技术和程序 (TTP) 的运用上存在显著差异,这使得安全团队更难以检测和抵御此类攻击。