Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.

Il ransomware LockBit è un tipo di attacco informatico che crittografa i file sui computer infetti, consentendo ai criminali di richiedere pagamenti di riscatto in cambio di chiavi di decrittografia. Originariamente noto come "ransomware ABCD", il ransomware LockBit è attivo almeno da gennaio 2020. I criminali informatici che hanno sviluppato LockBit lo offrono come RAAS (ransomware-as-a-Service), consentendo alle affiliate di utilizzare il malware per sferrare attacchi ransomware in cambio di una percentuale dei ricavi del riscatto.

LockBit è stata la forma di ransomware più diffusa al mondo nel 2022 e, nel 2024, ha accumulato più di 2.000 vittime e ha raccolto più di 120 milioni di dollari in pagamenti di riscatto. Le operazioni di LockBit hanno preso di mira organizzazioni e aziende in diversi settori, tra cui aziende sanitarie, educative, finanziarie, governative, tecnologiche, automobilistiche e retail negli Stati Uniti, in Canada, India, Brasile e in molti altri paesi. (fonte citata)

Nel febbraio 2024, le forze dell'ordine hanno accusato due cittadini russi connessi al gruppo ransomware LockBit e hanno sequestrato un certo numero di siti web connessi all'organizzazione criminale LockBit, interrompendo la capacità dei criminali di utilizzare il malware per crittografare file ed estorcere le vittime. Tuttavia, nel giro di pochi giorni dallo smantellamento, il gruppo LockBit è stato in grado di ripristinare i suoi server e ripristinare il suo software.

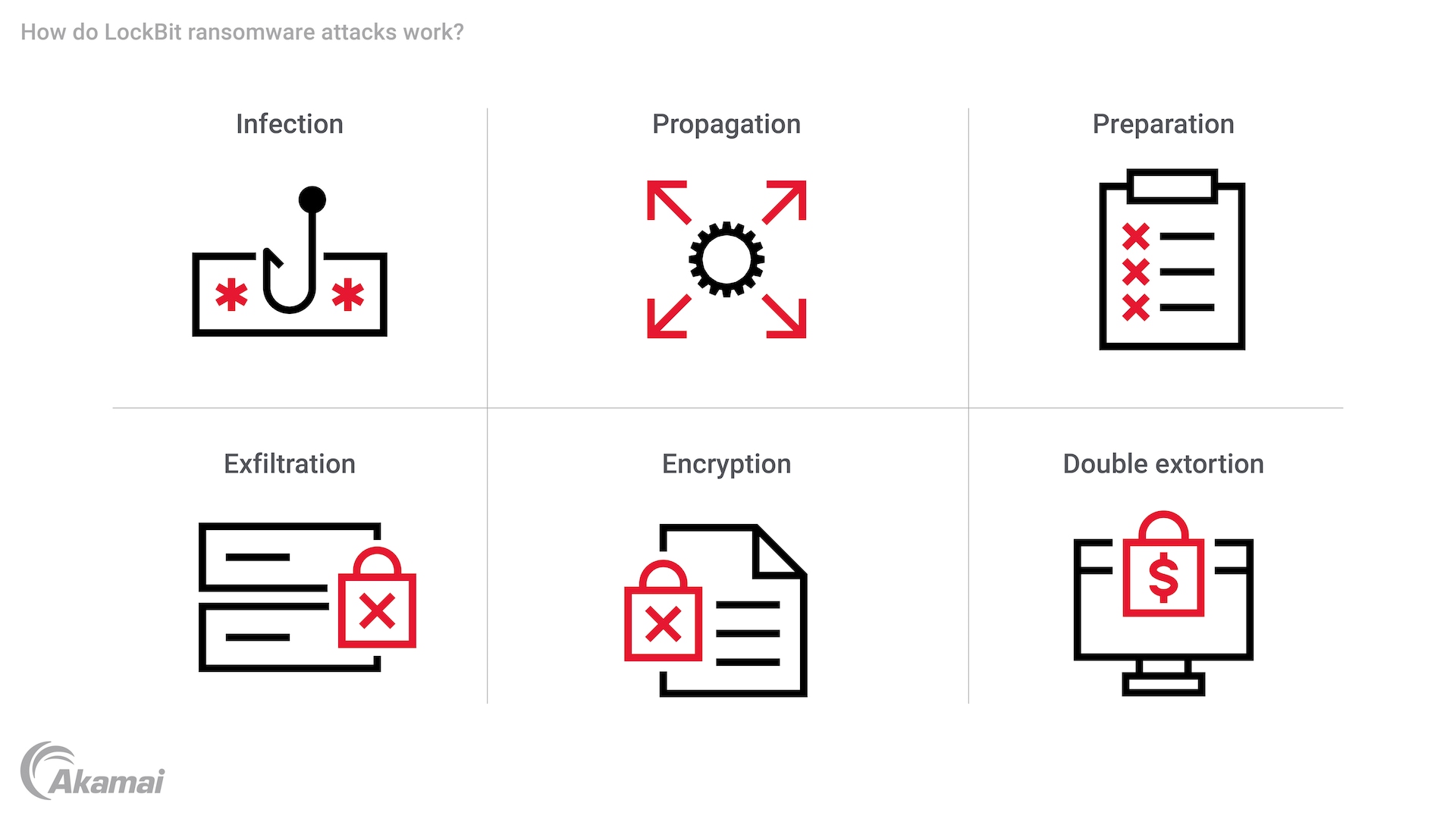

Come funzionano gli attacchi ransomware LockBit

Il ransomware LockBit utilizza una varietà di tecniche e tattiche per accedere ai sistemi e crittografare i file.

- Infezione. Il ransomware LockBit ottiene l'accesso iniziale agli ambienti IT tramite e-mail di phishing, sfruttando le vulnerabilità del software o utilizzando credenziali rubate per accedere ai sistemi tramite VPN, RDP (Remote Desktop Protocol) o altri punti di accesso. Il gruppo LockBit tenta anche di reclutare utenti interni scontenti, che possono ricevere un pagamento per aver fornito le credenziali dell'account o sferrato un attacco dall'interno della rete.

- Propagazione. Dopo aver ottenuto l'accesso, il gruppo LockBit utilizza strumenti come Windows PowerShell e PsExec, nonché tecniche di movimento laterale, per esplorare la rete e identificare obiettivi di alto valore. LockBit ha anche la capacità di autopropagarsi, diffondendosi autonomamente per trovare altri host accessibili in un ambiente IT senza richiedere l'intervento dei criminali.

- Preparazione Il malware LockBit utilizza strumenti post-sfruttamento per ottenere i privilegi dell'account, forzare gli aggiornamenti delle policy di gruppo e intraprendere una serie di azioni prima di crittografare i file. Queste azioni includono la disabilitazione di programmi e strumenti di sicurezza che consentirebbero alla vittima di recuperare i dati. L'obiettivo di questa fase è rendere impossibile o proibitivo per la vittima riottenere l'accesso ai dati senza pagare il riscatto.

- Esfiltrazione Le forme successive di LockBit sono progettate per esfiltrare i file presi di mira su un server esterno, consentendo agli hacker di estorcere la vittima minacciando di pubblicare dati sensibili su un sito di fuga.

- Crittografia: Una volta completata la preparazione, il payload del ransomware crittografa i file, impedendo in modo efficace alla vittima di accedervi senza una chiave di decrittografia. Il software lascia anche copie di una nota di riscatto in ogni cartella di sistema.il ransomware LockBit utilizza una varietà di tecniche e tattiche per accedere ai sistemi e crittografare i file.

- un attacco Forme successive di ransomware LockBit forniscono strumenti per l'esfiltrazione dei dati, consentendo agli operatori LockBit di eseguire una doppia estorsione richiedendo un riscatto per ripristinare l'accesso ai file e un altro riscatto per impedire la fuga di dati rubati sui siti Tor sul dark web.

Varianti del ransomware LockBit

Il virus ransomware LockBit si è evoluto rapidamente nel corso di diversi anni. Il ransomware che utilizza il codice LockBit è stato osservato inizialmente nel 2019. La versione iniziale del software ha utilizzato l'estensione file ".ABCD" per rinominare i file.

- Gennaio 2020 Una variante ransomware che utilizza "LockBit" come estensione è stata osservata per la prima volta nei forum sui crimini informatici in lingua russa.

- 2021 giu. LockBit versione 2 (LockBit 2,0) è arrivato con uno strumento integrato per rubare informazioni noto come "StealBit".

- Ottobre 2021 La versione Linux-ESXi Locker di LockBit 1,0 ha ampliato le funzionalità del ransomware per prendere di mira i sistemi a Linux e VMware ESXi.

- marzo 2022. LockBit 3,0, o LockBit Black, è emersa come una nuova variante, condividendo somiglianze con Black Matter e ALPHV o BlackCat ransomware.

- Gennaio 2023 La variante LockBit Green incorporava il codice sorgente del ransomware conti.

- 2023 aprile: I crittografi ransomware LockBit che prendono di mira macOS sono stati visti su VirusTotal.

Difendersi dai ransomware LockBit

Per difendersi dal ransomware LockBit e da altre forme di ransomware, le organizzazioni di forze dell'ordine e di cybersicurezza come FBI e CISA incoraggiano le aziende ad adottare diverse BEST practice.

- Difesa multilivello La protezione dai ransomware include software antivirus e anti-ransomware, strumenti di rilevamento e risposta degli endpoint (EDR) e formazione sulla consapevolezza della sicurezza per aiutare gli utenti a riconoscere gli attacchi di social engineering e phishing. I team addetti alla sicurezza possono anche utilizzare potenzialmente strumenti di rimozione dei ransomware per pulire i sistemi del codice LockBit.

- Segmentazione della rete La segmentazione delle reti e delle singole risorse riduce la capacità del ransomware e degli autori di attacchi LockBit di spostarsi lateralmente attraverso un sistema dopo aver ottenuto l'accesso iniziale.

- Solido controllo degli accessi. L'utilizzo dell'autenticazione multifattore e l'adozione di solide policy per le password può aiutare ad impedire che i criminali ottengano un accesso non autorizzato ai sistemi.

- Backup regolari: Le organizzazioni che eseguono regolarmente il backup dei file e memorizzano copie dei dati critici nei backup offline possono essere in grado di ottenere il ripristino senza pagare un riscatto.

- Gestione delle vulnerabilità Aggiornare regolarmente e applicare patch a software e sistemi operativi è essenziale per correggere le vulnerabilità che potrebbero essere sfruttate dai criminali. Ciò è particolarmente importante per software come Microsoft Windows e Linux che utilizzano il protocollo SMB (Server Message Block) o RDP.

- Monitoraggio continuo L'utilizzo di avanzati strumenti di rilevamento delle minacce e l'adozione di un solido piano di risposta agli incidenti possono aiutare a identificare rapidamente gli attacchi ransomware LockBit, ridurre al minimo i danni e accelerare il recupero.

Domande frequenti (FAQ)

Il ransomware è una forma di software o malware dannoso che infetta i computer e crittografa i file su computer e server in una rete IT. Ciò consente ai criminali di richiedere un riscatto, in cambio delle chiavi di decrittografia che ripristinano l'accesso ai dati di una vittima. Le minacce ransomware sono aumentate bruscamente negli ultimi anni e sono oggi tra le forme di attacchi informatici più pericolose e costose per le organizzazioni di quasi tutti i settori.

Nel modello di business RAAS (ransomware-as-a-Service), gli operatori di ransomware affittano il malware alle affiliate che sferrano attacchi e pagano agli operatori una parte dei ricavi del riscatto. A causa dell'elevato numero di affiliati LockBit, le operazioni ransomware LockBit variano ampiamente nell'uso di tattiche, tecniche e procedure (TTP), rendendo gli attacchi più difficili da rilevare e mitigare per i team addetti alla sicurezza.