Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

Le ransomware LockBit est un type de cyberattaque qui chiffre les fichiers sur les ordinateurs infectés, ce qui permet aux cybercriminels d'exiger une rançon en échange des clés de déchiffrement. Appelé à l'origine « ransomware ABCD », le ransomware LockBit est actif depuis au moins janvier 2020. Les cybercriminels qui ont développé LockBit le proposent sous forme de ransomware en tant que service (RaaS), ce qui permet aux affiliés d'utiliser ce logiciel malveillant pour lancer des attaques par ransomware en échange d'un pourcentage du paiement des rançons.

LockBit était la forme de ransomware la plus répandue au monde en 2022. En 2024, il avait touché plus de 2 000 victimes et recueilli plus de 120 millions de dollars de rançon. LockBit cible des organisations et des entreprises dans divers secteurs, notamment la santé, l'éducation, la finance, l'administration, la technologie, l'automobile et le commerce de détail aux États-Unis, au Canada, en Inde, au Brésil et dans de nombreux autres pays. (source citée)

En février 2024, les organismes chargés de l'application de la loi ont identifié deux ressortissants russes liés au groupe de ransomware LockBit et saisi un certain nombre de sites Web liés à l'organisation criminelle LockBit, ce qui a perturbé la capacité des cybercriminels à utiliser le logiciel malveillant pour chiffrer les fichiers et extorquer les victimes. Cependant, quelques jours après avoir été démantelé, le groupe LockBit a pu restaurer ses serveurs et remettre ses logiciels en service.

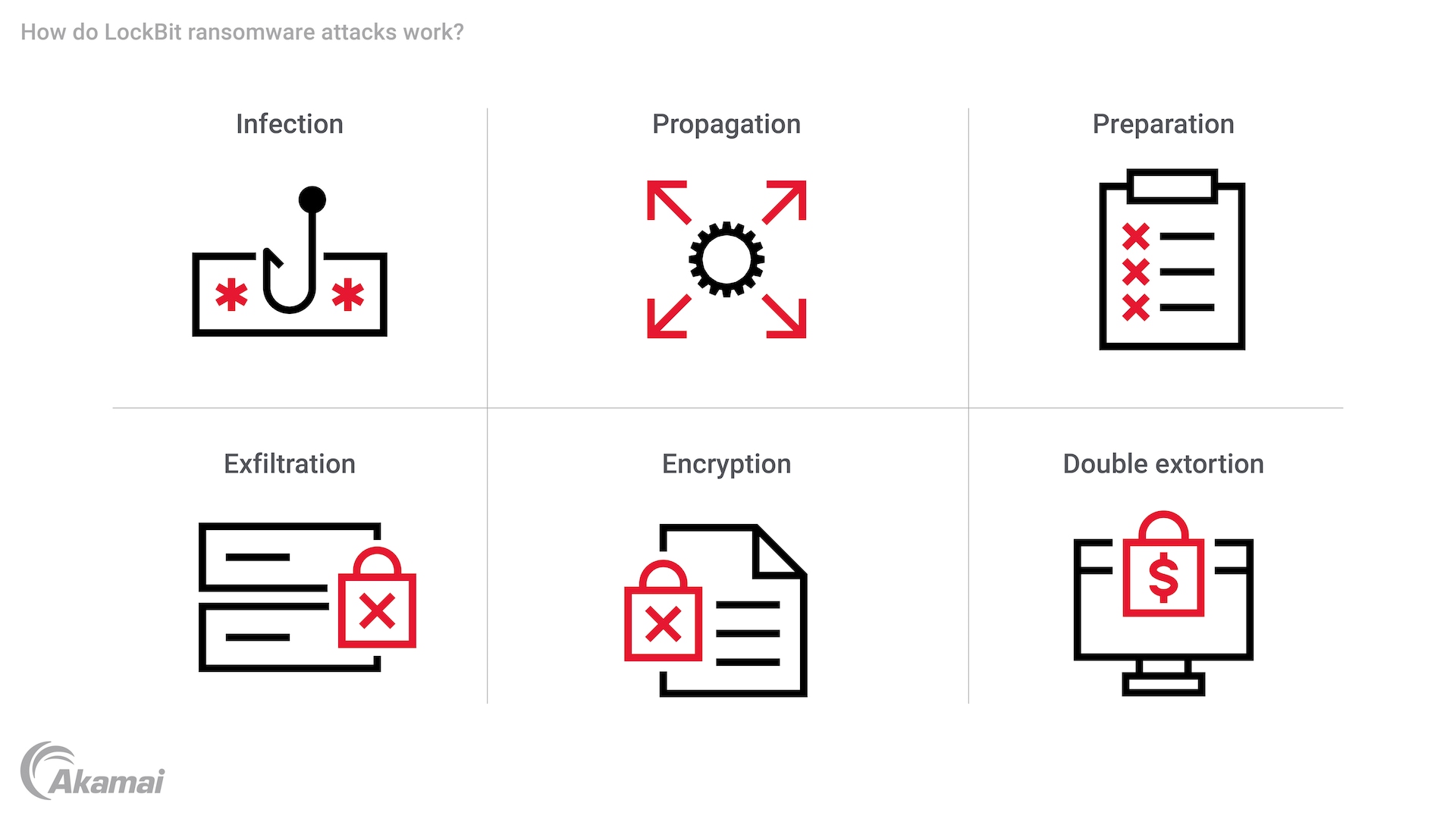

Fonctionnement des attaques par le ransomware LockBit

Le ransomware LockBit utilise différentes techniques et tactiques pour accéder aux systèmes et chiffrer les fichiers.

- Infection. Le ransomware LockBit obtient un accès initial aux environnements informatiques via des e-mails d'hameçonnage, en exploitant les vulnérabilités logicielles ou en utilisant des identifiants volés pour accéder aux systèmes via des VPN, le protocole RDP (Remote Desktop Protocol) ou d'autres points d'entrée. Le groupe LockBit tente également de recruter des employés mécontents, qui se voient offrir un paiement en échange d'identifiants de compte ou du lancement d'une attaque depuis l'intérieur du réseau.

- Propagation. Après avoir obtenu l'accès, le groupe LockBit utilise des outils tels que Windows PowerShell et PsExec, ainsi que des techniques de mouvement latéral, pour explorer le réseau et identifier les cibles de grande valeur. LockBit peut également se propager automatiquement pour trouver d'autres hôtes accessibles dans un environnement informatique sans intervention des attaquants.

- Préparation. Le logiciel malveillant LockBit utilise des outils de post-exploitation pour obtenir des privilèges de compte, forcer la modification des règles de groupe et prendre diverses mesures avant de chiffrer les fichiers. Ces actions comprennent la désactivation des programmes et des outils de sécurité qui permettent à la victime de récupérer des données. Ainsi, la victime n'a pas d'autre choix que de payer la rançon pour accéder à nouveau à ses données.

- Exfiltration. Les versions ultérieures de LockBit sont conçues pour exfiltrer les fichiers ciblés vers un serveur externe, ce qui permet aux cybercriminels d'extorquer la victime en menaçant de publier des données sensibles sur un site de fuite.

- Chiffrement. Une fois la préparation terminée, la charge utile du ransomware chiffre les fichiers, ce qui empêche définitivement la victime d'y accéder sans clé de déchiffrement. Le logiciel place également des copies d'une demande de rançon dans chaque dossier système. Le ransomware LockBit utilise différentes techniques et tactiques pour accéder aux systèmes et chiffrer les fichiers.

- Double extorsion. Les versions récentes du ransomware LockBit intègrent des outils d'exfiltration de données, ce qui permet aux opérateurs d'effectuer une double extorsion en exigeant une rançon pour restaurer l'accès aux fichiers et une autre afin d'empêcher la fuite de données volées sur des sites Tor du Dark Web.

Variantes du ransomware LockBit

Le virus du ransomware LockBit a rapidement évolué au fil des années. Un ransomware utilisant le code LockBit a été observé pour la première fois en 2019. La version initiale du logiciel utilisait l'extension de fichier « .ABCD » pour renommer les fichiers.

- Janvier 2020 : une variante du ransomware utilisant l'extension « LockBit » a été vue pour la première fois sur les forums russophones de cybercriminalité.

- Juin 2021 : sortie de LockBit version 2 (LockBit 2.0), avec un outil intégré permettant de voler des informations, intitulé « StealBit ».

- Octobre 2021 : la version Linux-ESXi Locker de LockBit 1.0 a étendu les capacités du ransomware pour cibler les systèmes Linux et VMware ESXi.

- Mars 2022 : sortie de LockBit 3.0, ou LockBit Black, une nouvelle variante partageant des similitudes avec les ransomwares Black Matter et ALPHV ou BlackCat.

- Janvier 2023 : la variante LockBit Green intègre le code source du ransomware Conti.

- Avril 2023 : des chiffreurs du ransomware LockBit ciblant MacOS ont été observés sur VirusTotal.

Protection contre le ransomware LockBit

Pour se défendre contre les ransomwares LockBit et d'autres formes de ransomware, les organismes chargés de l'application de la loi et de cybersécurité tels que le FBI et la CISA encouragent les entreprises à adopter un ensemble de meilleures pratiques.

- Défenses multicouches. La protection contre les ransomwares inclut des antivirus et des logiciels anti-ransomwares, des outils de détection et de réponse aux points de terminaison et des formations de sensibilisation à la sécurité pour aider les utilisateurs à reconnaître les attaques d'ingénierie sociale et d'hameçonnage. Les équipes de sécurité peuvent également utiliser des outils de suppression de ransomware pour éliminer le code LockBit des systèmes.

- Segmentation du réseau. La segmentation des réseaux et des ressources individuelles limite la capacité du ransomware LockBit et des attaquants à se déplacer latéralement dans un système après avoir obtenu l'accès initial.

- Contrôle d'accès renforcé. L'utilisation de l'authentification multifactorielle et de mots de passe forts contribue à empêcher les attaquants d'obtenir un accès non autorisé aux comptes.

- Sauvegardes régulières. Les entreprises qui sauvegardent régulièrement leurs fichiers et stockent des copies des données critiques hors ligne peuvent restaurer leurs données sans payer de rançon.

- Gestion des failles de sécurité. Il est essentiel de mettre à jour et de corriger régulièrement les logiciels et les systèmes d'exploitation pour corriger les vulnérabilités susceptibles d'être exploitées par les cybercriminels. Cela est particulièrement important pour les logiciels tels que Microsoft Windows et Linux qui utilisent les protocoles SMB (Server Message Block) ou RDP.

- Surveillance continue. L'utilisation d'outils avancés de détection des menaces et l'adoption d'un plan solide de réponse aux incidents peuvent aider à identifier rapidement les attaques par le ransomware LockBit, à limiter les dégâts et à accélérer la restauration.

Foire aux questions (FAQ)

Un ransomware est une forme de logiciel malveillant qui infecte les machines et chiffre les fichiers sur les ordinateurs et les serveurs d'un réseau informatique. Cela permet aux acteurs malveillants d'exiger le paiement d'une rançon en échange des clés de déchiffrement qui permettront de restaurer l'accès aux données d'une victime. Les menaces de ransomware ont fortement augmenté ces dernières années et font partie des formes de cyberattaques les plus dangereuses et les plus coûteuses actuellement pour les entreprises dans la quasi-totalité des secteurs.

Dans le modèle économique RaaS (ransomware en tant que service), les opérateurs de ransomware louent le logiciel malveillant à des affiliés qui effectuent des attaques et reversent aux opérateurs une partie du paiement des rançons. En raison du grand nombre d'affiliés à LockBit, les opérations du ransomware LockBit varient considérablement en termes d'utilisation des tactiques, techniques et procédures (TTP), ce qui rend les attaques plus difficiles à détecter et à bloquer pour les équipes de sécurité.