Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.

El ransomware LockBit es un tipo de ciberataque que cifra los archivos en los ordenadores infectados, lo que permite a los atacantes exigir pagos de rescates a cambio de claves de descifrado. Conocido originalmente como "ransomware ABCD", el ransomware LockBit ha estado activo desde al menos enero de 2020. Los ciberdelincuentes que desarrollaron LockBit lo ofrecen como ransomware como servicio (RaaS), lo que permite a los afiliados utilizar el malware para llevar a cabo ataques de ransomware a cambio de un porcentaje de los ingresos por el rescate.

LockBit fue la forma de ransomware más extendida en todo el mundo en 2022, y en 2024 ya registraba más de 2000 víctimas y había recaudado más de 120 millones de dólares en pagos de rescates. Las operaciones de LockBit han atacado a organizaciones y empresas de varios sectores, como la sanidad, la educación, las finanzas, el gobierno, la tecnología, la automoción y empresas de retail en EE. UU., Canadá, India, Brasil y muchos otros países. (fuente citada)

En febrero de 2024, las fuerzas del orden acusaron a dos ciudadanos rusos conectados con el grupo de ransomware LockBit y confiscaron una serie de sitios web conectados con la organización delictiva LockBit, lo que interrumpió la capacidad de los atacantes de utilizar el malware para cifrar archivos y extorsionar a las víctimas. Sin embargo, a los pocos días de ser desmantelada, la banda LockBit pudo restaurar sus servidores y poner en marcha su software de nuevo.

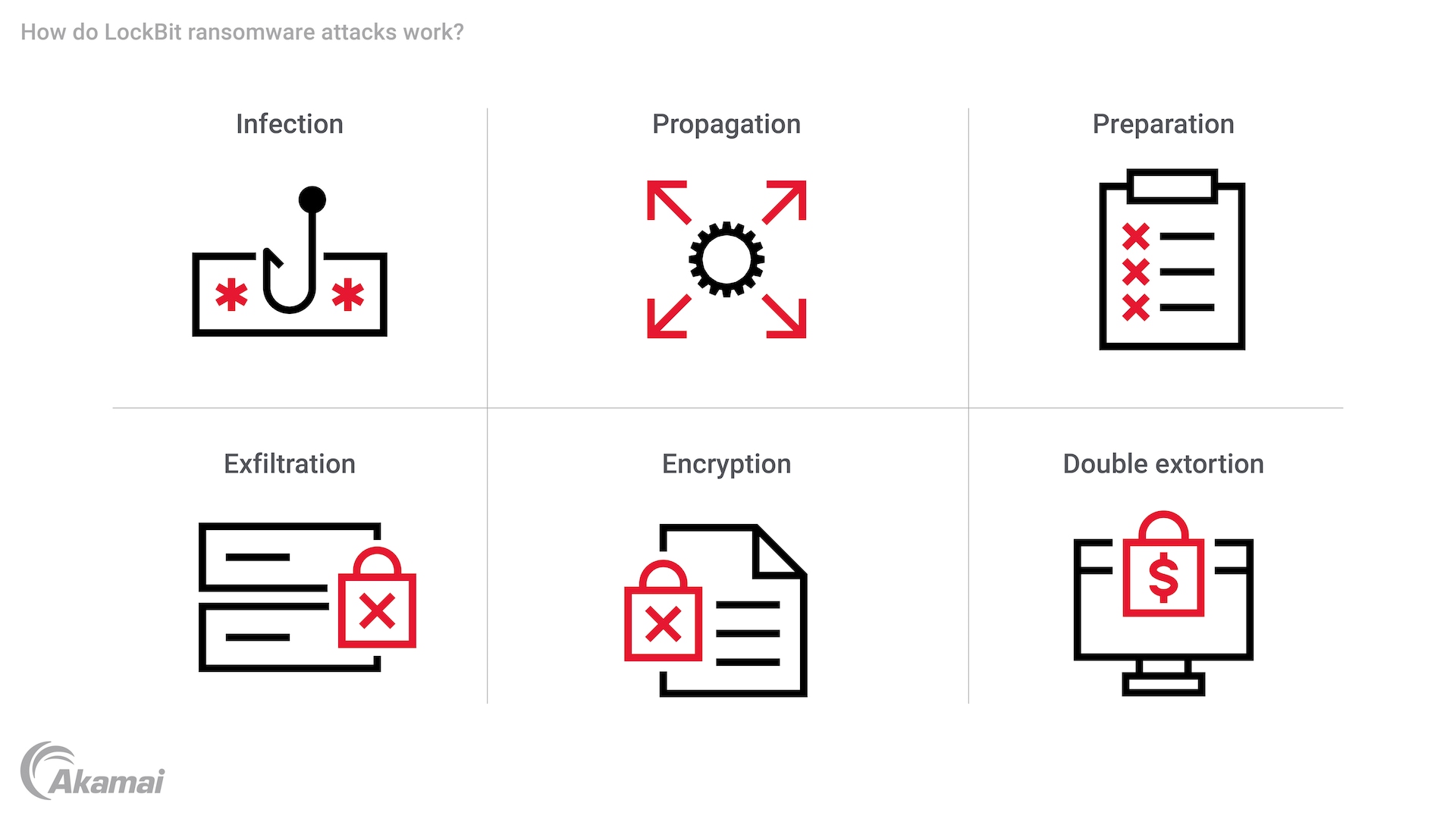

Cómo funcionan los ataques del ransomware LockBit

El ransomware LockBit utiliza diversas técnicas y tácticas para acceder a los sistemas y cifrar los archivos.

- Infección. El ransomware LockBit logra el acceso inicial a los entornos de TI a través de correos electrónicos de phishing, aprovechando vulnerabilidades de software o utilizando credenciales robadas para acceder a los sistemas a través de las VPN, el protocolo de escritorio remoto (RDP) u otros puntos de entrada. La banda de LockBit también intenta reclutar informadores entre miembros descontentos, que pueden recibir un pago por proporcionar credenciales de cuentas o lanzar un ataque desde dentro de la red.

- Propagación. Después de obtener acceso, el grupo LockBit utiliza herramientas como Windows PowerShell y PsExec, así como técnicas de movimiento lateral, para explorar la red e identificar objetivos de alto valor. LockBit también tiene la capacidad de autopropagarse para encontrar hosts accesibles adicionales en un entorno de TI sin necesidad de intervención de los atacantes.

- Preparación. El malware LockBit utiliza herramientas después de la explotación para obtener privilegios de cuenta, forzar actualizaciones de políticas de grupo y realizar una serie de acciones antes de cifrar los archivos. Estas acciones incluyen la desactivación de programas y herramientas de seguridad que permitirían a la víctima recuperar los datos. El objetivo de esta fase es hacer imposible o prohibitivo para la víctima recuperar el acceso a los datos sin pagar el rescate.

- Exfiltración. Las formas posteriores de LockBit están diseñadas para exfiltrar los archivos objeto del ataque a un servidor externo, lo que permite a los hackers extorsionar a la víctima amenazando con publicar datos confidenciales en un sitio de filtración.

- Cifrado. Una vez completada la preparación, la carga útil del ransomware cifra los archivos, lo que impide que la víctima acceda a ellos sin una clave de descifrado. El software también deja copias de una nota de rescate en cada carpeta del sistema. El ransomware LockBit utiliza diversas técnicas y tácticas para acceder a los sistemas y cifrar los archivos.

- Doble extorsión. Las formas posteriores del ransomware LockBit proporcionan herramientas para la exfiltración de datos, lo que permite a los operadores de LockBit realizar una doble extorsión, ya que exigen un rescate para restaurar el acceso a los archivos y otro rescate para evitar que se filtren los datos robados en sitios de Tor en la Dark Web.

Variantes del ransomware LockBit

El virus del ransomware LockBit ha evolucionado rápidamente en varios años. El ransomware que utiliza el código LockBit se observó inicialmente en 2019. La versión inicial del software utilizaba la extensión de archivo ".ABCD" para cambiar el nombre de los archivos.

- Enero de 2020: una variante de ransomware que utilizaba "LockBit" como extensión se vio por primera vez en foros de ciberdelincuencia en ruso.

- Junio de 2021: la versión 2 de LockBit (LockBit 2.0) llegó con una herramienta integrada para robar información denominada "StealBit".

- Octubre de 2021: la versión ESXi Locker para Linux de LockBit 1.0 amplió las capacidades del ransomware para atacar los sistemas en Linux y VMware ESXi.

- Marzo de 2022: LockBit 3.0, o LockBit Black, surgió como una nueva variante, compartiendo similitudes con Black Matter y el ransomware ALPHV o BlackCat.

- Enero de 2023: la variante LockBit Green incorporó el código fuente del ransomware Conti.

- 2023 de abril: los cifradores del ransomware LockBit dirigidos a macOS se detectaron en VirusTotal.

Defensa frente al ransomware LockBit

Para defenderse del ransomware LockBit y otras formas de ransomware, las organizaciones de ciberseguridad y las fuerzas del orden, como el FBI y la Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) de EE. UU, animan a las empresas a adoptar varias prácticas recomendadas.

- Defensas multicapa. La protección contra ransomware incluye software antivirus y antiransomware, herramientas de detección y respuesta de terminales (EDR) y formación sobre concienciación en materia de seguridad para ayudar a los usuarios a reconocer los ataques de phishing y ingeniería social. Los equipos de seguridad también pueden utilizar herramientas de eliminación de ransomware para limpiar el código LockBit de los sistemas.

- Segmentación de redes. La segmentación de redes y activos individuales reduce la capacidad del ransomware LockBit y los atacantes de moverse lateralmente por un sistema después de obtener acceso inicial.

- Control de acceso exhaustivo. El uso de la autenticación multifactorial (MFA) y las contraseñas seguras puede ayudar a evitar que los atacantes obtengan permisos no autorizados para las cuentas.

- Copias de seguridad periódicas. Las organizaciones que realizan copias de seguridad de los archivos con regularidad y almacenan copias de los datos críticos en copias de seguridad offline pueden llevar a cabo la recuperación sin pagar un rescate.

- Gestión de vulnerabilidades. Es esencial actualizar y aplicar parches periódicos del software y los sistemas operativos para corregir vulnerabilidades que podrían explotar los atacantes. Esto es especialmente importante para un software como Microsoft Windows y Linux que utilizan el protocolo de bloques de mensajes del servidor (SMB) o RDP.

- Supervisión continua. El uso de herramientas avanzadas de detección de amenazas y la adopción de un plan sólido de respuesta ante incidentes pueden ayudar a identificar rápidamente los ataques del ransomware LockBit, minimizar los daños y acelerar la recuperación.

Preguntas frecuentes

El ransomware es una forma de software malicioso o malware que infecta equipos y cifra archivos en ordenadores y servidores de una red de TI. Esto permite a los atacantes exigir el pago de un rescate a cambio de las claves de descifrado que restaurarán el acceso a los datos de la víctima. Las amenazas de ransomware han aumentado drásticamente en los últimos años y se encuentran entre las formas de ciberataques más peligrosas y costosas en la actualidad para las organizaciones de casi todos los sectores.

En el modelo de negocio del ransomware como servicio (RaaS), los operadores de ransomware alquilan el malware a los afiliados, quienes llevan a cabo los ataques y pagan a los operadores una parte de sus ingresos por los rescates. Debido al gran número de afiliados de LockBit, las operaciones de ransomware de LockBit varían considerablemente en cuanto al uso de tácticas, técnicas y procedimientos (TTP), lo que dificulta la detección y la mitigación de los ataques para los equipos de seguridad.