A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresa globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.

O ransomware LockBit é um tipo de ataque cibernético que criptografa arquivos em computadores infectados, permitindo que os invasores exijam pagamentos de resgate em troca de chaves de descriptografia. Originalmente conhecido como "ransomware ABCD", o ransomware LockBit está ativo desde, pelo menos, janeiro de 2020. Os cibercriminosos que desenvolveram o LockBit o oferecem como RaaS (ransomware como serviço), permitindo que afiliados usem o malware para realizar ataques de ransomware em troca de uma porcentagem da receita de resgate.

O LockBit foi a forma de ransomware mais predominante do mundo em 2022 e, em 2024, havia acumulado mais de 2.000 vítimas e arrecadado mais de US$ 120 milhões em pagamentos de resgate. As operações do LockBit têm como alvo organizações e empresas em vários setores, incluindo saúde, educação, finanças, governo, tecnologia, automotivo e varejo nos EUA, Canadá, Índia, Brasil e muitos outros países. (fonte citada)

Em fevereiro de 2024, agências de segurança pública indiciaram dois cidadãos russos conectados ao grupo de ransomware LockBit e apreenderam diversos websites ligados à organização criminosa LockBit, impedindo que os agentes de ameaças usassem o malware para criptografar arquivos e extorquir vítimas. No entanto, poucos dias após o desmantelamento, a quadrilha LockBit conseguiu restaurar seus servidores e colocar seu software em funcionamento novamente.

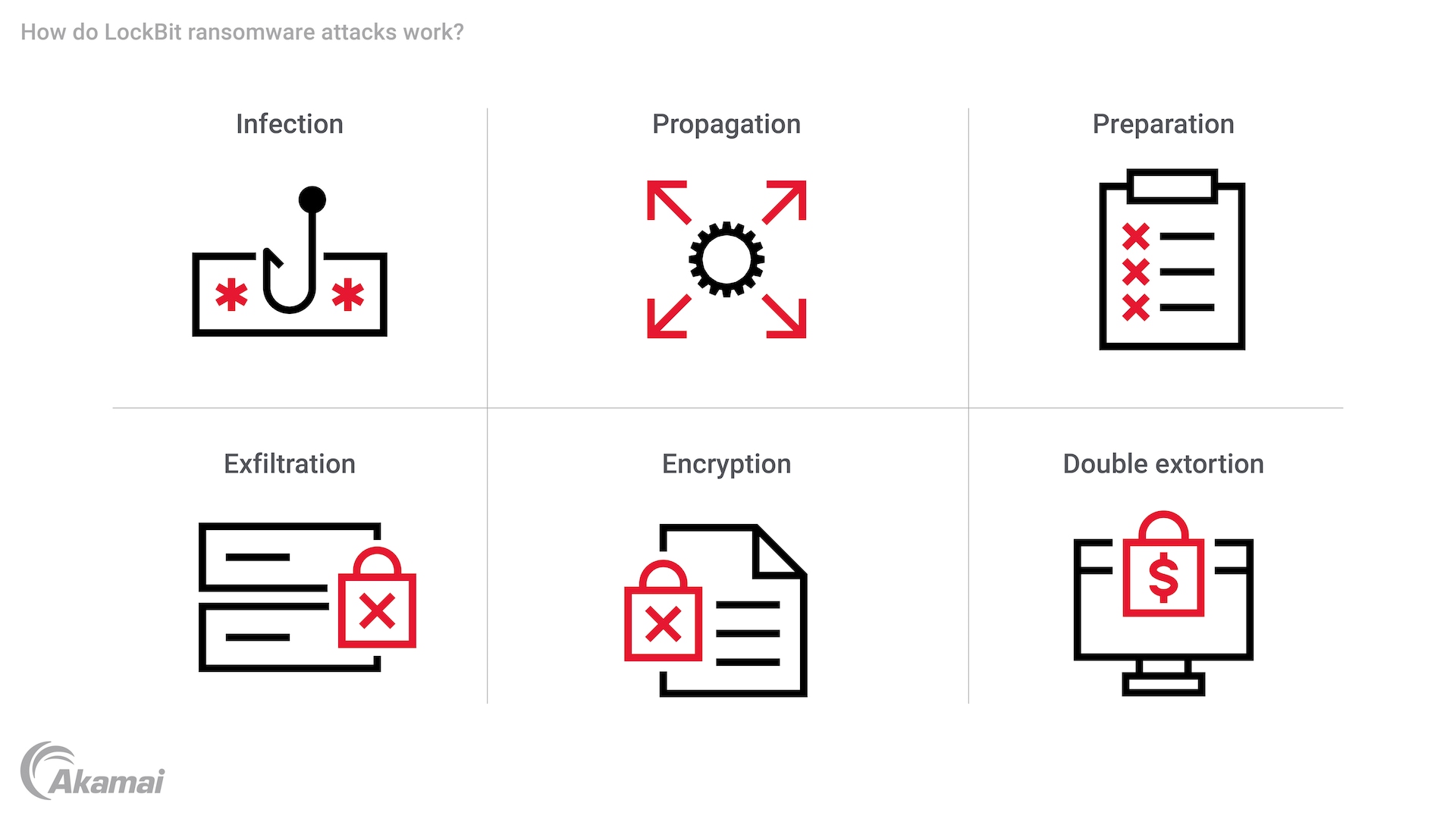

Como funcionam os ataques de ransomware LockBit

O ransomware LockBit usa uma variedade de técnicas e táticas para acessar sistemas e criptografar arquivos.

- Infecção. O ransomware LockBit obtém acesso inicial a ambientes de TI por meio de e-mails de phishing, explorando vulnerabilidades de software ou usando credenciais roubadas para acessar sistemas por meio de VPNs, RDP (Remote Desktop Protocol) ou outros pontos de entrada. A quadrilha LockBit também tenta recrutar pessoas com acesso interno insatisfeitas, que podem receber um pagamento por fornecer credenciais de conta ou iniciar um ataque de dentro da rede.

- Propagação. Depois de obter acesso, o grupo LockBit usa ferramentas como o Windows PowerShell e o PsExec e técnicas de movimentação lateral para explorar a rede e identificar alvos de alto valor. O LockBit também tem a capacidade de se autopropagar, espalhando-se por conta própria para encontrar outros hosts acessíveis em um ambiente de TI sem a necessidade de intervenção dos invasores.

- Preparação. O malware LockBit usa ferramentas pós-exploração para obter privilégios de conta, forçar atualizações de políticas de grupo e realizar diversas ações antes de criptografar arquivos. Essas ações incluem a desabilitação de programas e ferramentas de segurança que permitiriam que a vítima recuperasse os dados. O objetivo dessa etapa é tornar impossível ou proibitivo para a vítima recuperar o acesso aos dados sem pagar o resgate.

- Exfiltração. Versões posteriores do LockBit são projetadas para exfiltrar os arquivos desejados para um servidor externo, permitindo que hackers extorquem a vítima ameaçando publicar dados confidenciais em um website de vazamento.

- Criptografia. Após a conclusão da preparação, a carga útil do ransomware criptografa os arquivos, impedindo efetivamente que a vítima os acesse sem uma chave de descriptografia. O software também deixa cópias de uma nota de resgate em cada pasta do sistema. O ransomware LockBit usa uma variedade de técnicas e táticas para acessar sistemas e criptografar arquivos.

- Extorsão dupla. Versões posteriores do ransomware LockBit fornecem ferramentas para exfiltração de dados, permitindo que os operadores do LockBit realizem extorsão dupla exigindo um resgate para restaurar o acesso a arquivos e outro para impedir que dados roubados sejam vazados em sites Tor na dark web.

Variantes do ransomware LockBit

O vírus de ransomware LockBit evoluiu rapidamente ao longo de vários anos. O ransomware que usava o código LockBit foi observado pela primeira vez em 2019. A versão inicial do software usava a extensão de arquivo ".ABCD" para renomear arquivos.

- Janeiro de 2020: uma variante de ransomware usando "LockBit" como extensão foi vista pela primeira vez em fóruns de crimes cibernéticos em russo.

- Junho de 2021: a versão 2 do LockBit (LockBit 2.0) foi lançada, com uma ferramenta integrada para roubar informações conhecida como "StealBit".

- Outubro de 2021: a versão Linux-ESXi Locker do LockBit 1.0 expandiu os recursos do ransomware para atingir sistemas Linux e VMware ESXi.

- Março de 2022: o LockBit 3.0, ou LockBit Black, surgiu como uma nova variante, compartilhando semelhanças com os ransomwares Black Matter e ALPHV (ou BlackCat).

- Janeiro de 2023: a variante LockBit Green incorporou o código-fonte do ransomware Conti.

- Abril de 2023: criptografadores de ransomware LockBit que tinham como alvo o macOS foram observados no VirusTotal.

Defesa contra o ransomware LockBit

Para se defender contra o LockBit e outras formas de ransomware, organizações de segurança pública e cibersegurança, como o FBI e a CISA, incentivam as empresas a adotar diversas práticas recomendadas.

- Defesas multicamadas. A proteção contra ransomware inclui software antivírus e antiransomware, ferramentas de EDR (detecção e resposta de pontos de extremidade) e treinamento de conscientização sobre segurança para ajudar os usuários a reconhecer ataques de engenharia social e phishing. As equipes de segurança também podem usar ferramentas de remoção de ransomware para limpar os sistemas que contém código LockBit.

- Segmentação de redes. A segmentação de redes e ativos individuais reduz a capacidade do ransomware LockBit e dos invasores de se moverem lateralmente por um sistema depois de obter acesso inicial.

- Controle de acesso rigoroso. Usar MFA (autenticação multifator) e senhas fortes pode ajudar a impedir que invasores obtenham permissões não autorizadas para contas.

- Backups regulares. As organizações que fazem backup de arquivos regularmente e armazenam cópias de dados críticos em backups offline podem conseguir recuperá-los sem pagar resgate.

- Gerenciamento de vulnerabilidades. Atualizar e aplicar patches regularmente em softwares e sistemas operacionais é essencial para corrigir vulnerabilidades que podem ser exploradas por invasores. Isso é fundamental para softwares como Microsoft Windows e Linux, que usam o protocolo SMB (Server Message Block) ou RDP.

- Monitoramento contínuo. Usar ferramentas avançadas de detecção de ameaças e adotar um plano robusto de resposta a incidentes pode ajudar a identificar rapidamente ataques de ransomware LockBit, minimizar danos e acelerar a recuperação.

Perguntas frequentes (FAQ)

O ransomware é uma forma de software mal-intencionado, ou malware, que infecta máquinas e criptografa arquivos em computadores e servidores em uma rede de TI. Isso permite que os invasores exijam o pagamento de um resgate em troca das chaves de descriptografia que restaurarão o acesso aos dados da vítima. As ameaças de ransomware aumentaram drasticamente nos últimos anos e estão entre as formas mais perigosas e custosas de ataques cibernéticos atualmente para organizações em quase todos os setores.

No modelo de negócios de RaaS, os operadores de ransomware alugam o malware para afiliados que realizam ataques e pagam aos operadores uma parte da receita do resgate. Devido ao grande número de afiliados do LockBit, as operações de ransomware LockBit variam amplamente no uso de TTPs (táticas, técnicas e procedimentos), tornando os ataques mais difíceis de serem detectados e mitigados pelas equipes de segurança.