Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

LockBit-Ransomware ist eine Art von Cyberangriff, der Dateien auf infizierten Computern verschlüsselt und es Angreifern ermöglicht, Lösegeld für Entschlüsselungscodes zu verlangen. LockBit-Ransomware, ursprünglich bekannt als „ABCD-Ransomware“, kommt seit mindestens Januar 2020 zum Einsatz. Die Cyberkriminellen, die LockBit entwickelt haben, bieten es als Ransomware as a Service (RaaS) an, sodass „Affiliates“ die Malware für Ransomware-Angriffe nutzen können und im Austausch einen Anteil des Lösegelds erhalten.

LockBit war 2022 die weltweit am weitesten verbreitete Form von Ransomware. Bis 2024 gab es mehr als 2.000 Opfer und mehr als 120 Millionen Dollar an Lösegeldzahlungen. LockBit hat Organisationen und Unternehmen in verschiedenen Branchen wie Gesundheitswesen, Bildung, Finanzen, Behörden sowie Technologie-, Automobil- und Einzelhandelsunternehmen in den USA, Kanada, Indien, Brasilien und vielen anderen Ländern angegriffen. (zitierte Quelle)

Im Februar 2024 klagten Strafverfolgungsbehörden zwei russische Staatsangehörige an, die mit der LockBit-Ransomware-Gruppe in Verbindung standen, und beschlagnahmten eine Reihe von Websites, die mit der kriminellen LockBit-Organisation in Verbindung standen. Damit wurde verhindert, dass diese Cyberkriminellen weiterhin Malware nutzen, um Dateien zu verschlüsseln und Opfer zu erpressen. Innerhalb weniger Tage nach der Aufdeckung konnte die LockBit-Bande jedoch ihre Server wiederherstellen und ihre Software wieder in Betrieb nehmen.

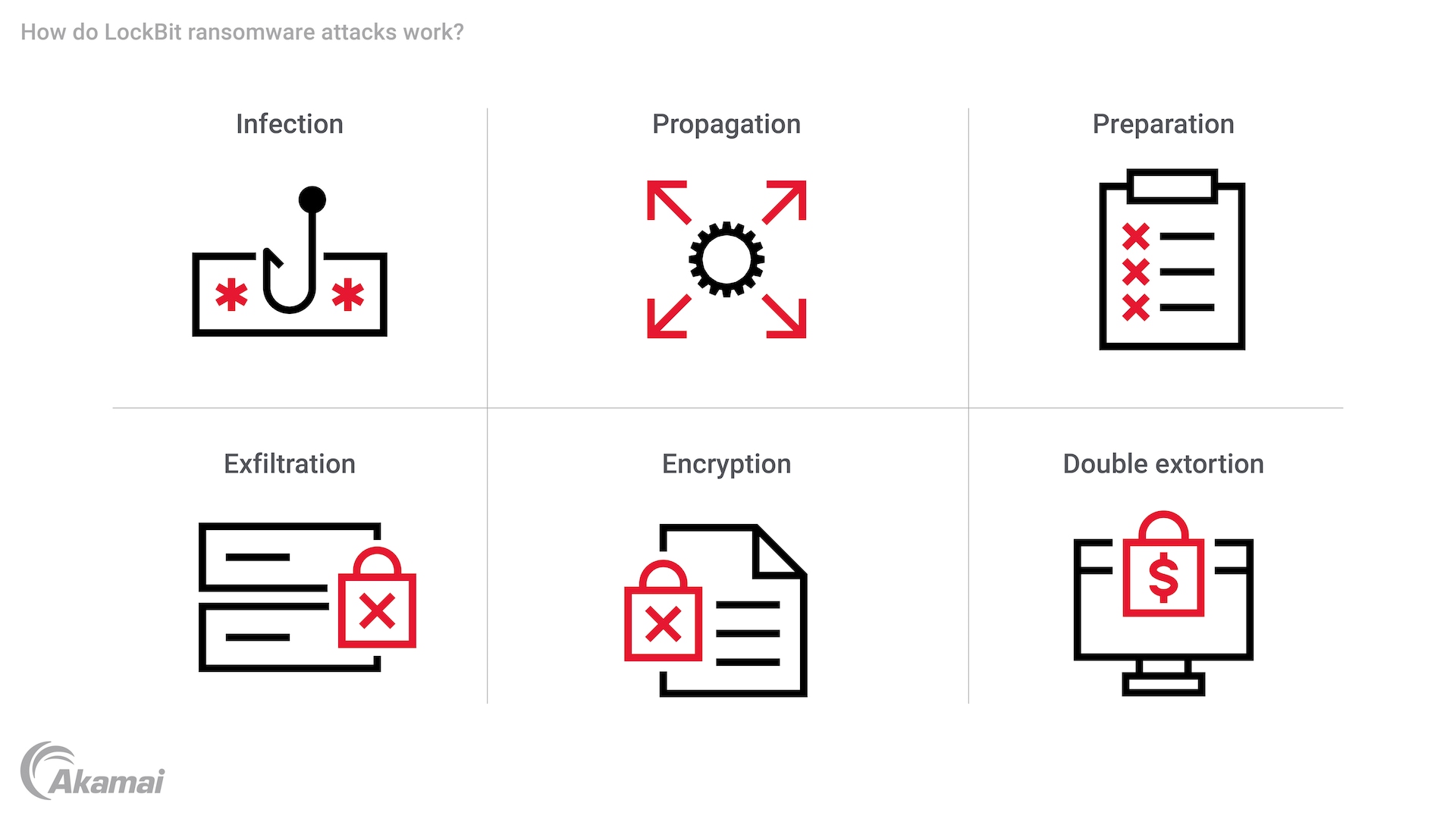

Wie LockBit-Ransomware-Angriffe funktionieren

LockBit-Ransomware macht sich eine Vielzahl von Techniken und Taktiken zunutze, um auf Systeme zuzugreifen und Dateien zu verschlüsseln.

- Infektion. LockBit-Ransomware ermöglicht den ersten Zugriff auf IT-Umgebungen durch Phishing-E-Mails, durch das Ausnutzen von Software-Schwachstellen oder durch die Verwendung gestohlener Anmeldeinformationen für den Zugriff auf Systeme über VPNs, Remote Desktop Protocol (RDP) oder andere Einstiegspunkte. Die LockBit-Bande versucht auch, unzufriedene Insider zu rekrutieren, die eine Auszahlung erhalten können, indem sie Kontoanmeldeinformationen herausgeben oder einen Angriff aus dem Netzwerk heraus starten.

- Verbreitung. Sobald sie Zugriff hat, verwendet die LockBit-Bande Tools wie Windows PowerShell und PsExec sowie Techniken zur lateralen Netzwerkbewegung, um das Netzwerk zu erkunden und lohnende Ziele zu identifizieren. LockBit hat auch die Fähigkeit, sich selbst zu verbreiten, um zusätzliche zugängliche Hosts in einer IT-Umgebung zu finden, ohne dass Angreifer aktiv werden müssen.

- Vorbereitung. LockBit-Malware verwendet Post-Exploit-Tools, um Kontoberechtigungen zu erlangen, Aktualisierungen von Gruppenrichtlinien zu erzwingen und eine Vielzahl von Aktionen durchzuführen, bevor Dateien verschlüsselt werden. Zu diesen Aktionen gehört unter anderem die Deaktivierung von Sicherheitsprogrammen und -Tools, mit denen das Opfer Daten wiederherstellen könnte. Dies soll es dem Opfer unmöglich machen, ohne eine Lösegeldzahlung wieder Zugang zu seinen Daten zu erlangen.

- Extraktion. Neuere Formen von LockBit sind darauf ausgelegt, betroffene Dateien auf einen externen Server zu verschieben, sodass Hacker das Opfer erpressen können, indem sie mit der Veröffentlichung vertraulicher Daten auf einer Leak-Seite drohen.

- Verschlüsselung. Sobald die Vorbereitung abgeschlossen ist, verschlüsselt die Ransomware-Payload Dateien und verhindert so effektiv, dass das Opfer ohne Entschlüsselungscode darauf zugreifen kann. Die Software hinterlässt auch Kopien von Lösegeldforderungen in jedem Systemordner. LockBit-Ransomware macht sich eine Vielzahl von Techniken und Taktiken zunutze, um auf Systeme zuzugreifen und Dateien zu verschlüsseln.

- Doppelte Erpressung. Spätere Formen der LockBit-Ransomware bieten Tools für die Datenextraktion, mit denen eine doppelte Erpressung möglich wird. Dabei wird ein Lösegeld verlangt, um den Zugriff auf Dateien wiederherzustellen, und ein weiteres Lösegeld, um zu verhindern, dass gestohlene Daten auf Tor-Websites im Dark Web veröffentlicht werden.

Varianten der LockBit-Ransomware

Der LockBit-Ransomware-Virus hat über einige Jahre hinweg rasch weiterentwickelt. Ransomware mit LockBit-Code wurde erstmals 2019 beobachtet. In der ursprünglichen Version der Software wurde die Dateierweiterung „.ABCD“ verwendet, um Dateien umzubenennen.

- Januar 2020: Eine Ransomware-Variante mit „LockBit“ als Erweiterung wurde erstmals in russischsprachigen Foren von Cyberkriminellen gesehen.

- Juni 2021: LockBit Version 2 (LockBit 2.0) mit einem integrierten Tool zum Diebstahl von Informationen, bekannt als „StealBit“.

- Oktober 2021: Die Linux-ESXi-Locker-Version von LockBit 1.0 erweiterte die Funktionalität der Ransomware auf Linux und VMware ESXi.

- März 2022: LockBit 3.0, oder LockBit Black, entstand als neue Variante, die Ähnlichkeiten mit Black Matter und ALPHV oder BlackCat-Ransomware aufwies.

- Januar 2023: Die LockBit Green-Variante enthielt Quellcode von Conti-Ransomware.

- April 2023: LockBit-Ransomware-Verschlüsselungen, die auf macOS abzielen, wurden auf VirusTotal entdeckt.

Schutz vor LockBit-Ransomware

Um sich gegen LockBit-Ransomware und andere Formen von Ransomware zu schützen, ermutigen Strafverfolgungs- und Cybersicherheitsbehörden wie das FBI und CISA Unternehmen, mehrere Best Practices anzuwenden.

- Mehrschichtige Verteidigung. Der Ransomware-Schutz umfasst Antiviren- und Anti-Ransomware-Software, EDR-Tools (Endpoint Detection and Response) und Schulungen zum Sicherheitsbewusstsein, damit Nutzer Social Engineering- und Phishing-Angriffe erkennen können. Sicherheitsteams können potenziell auch Tools zum Entfernen von Ransomware verwenden, um Systeme mit LockBit-Code zu bereinigen.

- Netzwerksegmentierung. Durch die Segmentierung von Netzwerken und einzelnen Assets wird die Fähigkeit von LockBit-Ransomware und Angreifern, sich seitlich durch ein System zu bewegen, nachdem sie den ersten Zugriff erhalten haben, eingeschränkt.

- Umfangreiche Nutzerzugriffskontrolle. Durch die Verwendung von Multi-Faktor-Authentifizierung (MFA) und die Nutzung starker Kennwörter kann verhindert werden, dass Angreifer nicht autorisierten Zugriff auf Systeme erhalten.

- Regelmäßige Backups. Unternehmen, die regelmäßig Dateien sichern und Kopien kritischer Daten offline speichern, können möglicherweise eine Wiederherstellung erreichen, ohne Lösegeld zu zahlen.

- Sicherheitsmanagement. Die regelmäßige Aktualisierung und das Patchen von Software und Betriebssystemen ist für die Behebung von Sicherheitslücken, die von Angreifern ausgenutzt werden könnten, unerlässlich. Dies ist besonders wichtig für Software wie Microsoft Windows und Linux, die das SMB-Protokoll (Server Message Block) oder RDP verwenden.

- Kontinuierliche Überwachung. Die Verwendung fortschrittlicher Tools zur Bedrohungserkennung und die Einführung eines zuverlässigen Vorfallsreaktionsplans können dazu beitragen, LockBit-Ransomware-Angriffe schnell zu erkennen, Schäden zu minimieren und die Wiederherstellung zu beschleunigen.

Häufig gestellte Fragen (FAQ)

Ransomware ist eine Form von schädlicher Software oder Malware, die Geräte infiziert und Dateien auf Computern und Servern in einem IT-Netzwerk verschlüsselt. Dadurch können Angreifer eine Lösegeldzahlung im Austausch gegen die Entschlüsselungscodes, die den Zugriff auf die Daten des Opfers wiederherstellen, verlangen. Ransomware-Bedrohungen haben in den letzten Jahren stark zugenommen und gehören heute für Unternehmen in fast jeder Branche zu den gefährlichsten und kostspieligsten Formen von Cyberangriffen.

Im Geschäftsmodell Ransomware as a Service (RaaS) verpachten Betreiber von Ransomware die Malware an Affiliates, die Angriffe durchführen und den Betreibern einen Teil ihrer Lösegeldeinnahmen abgeben. Aufgrund der großen Anzahl von LockBit-Affiliates unterscheiden sich die Ransomware-Angriffe von LockBit in ihrer Verwendung von Taktiken, Techniken und Verfahren (TTPs) stark, wodurch die Erkennung und Abwehr von Angriffen für Sicherheitsteams schwieriger wird.