边缘网络上的 AI 是指在边缘位置运行人工智能应用程序,从而在靠近实际生成数据的位置进行计算和分析的做法。因此,AI 应用程序能够更快地生成数据和见解,从而帮助用户做出更明智的决策。

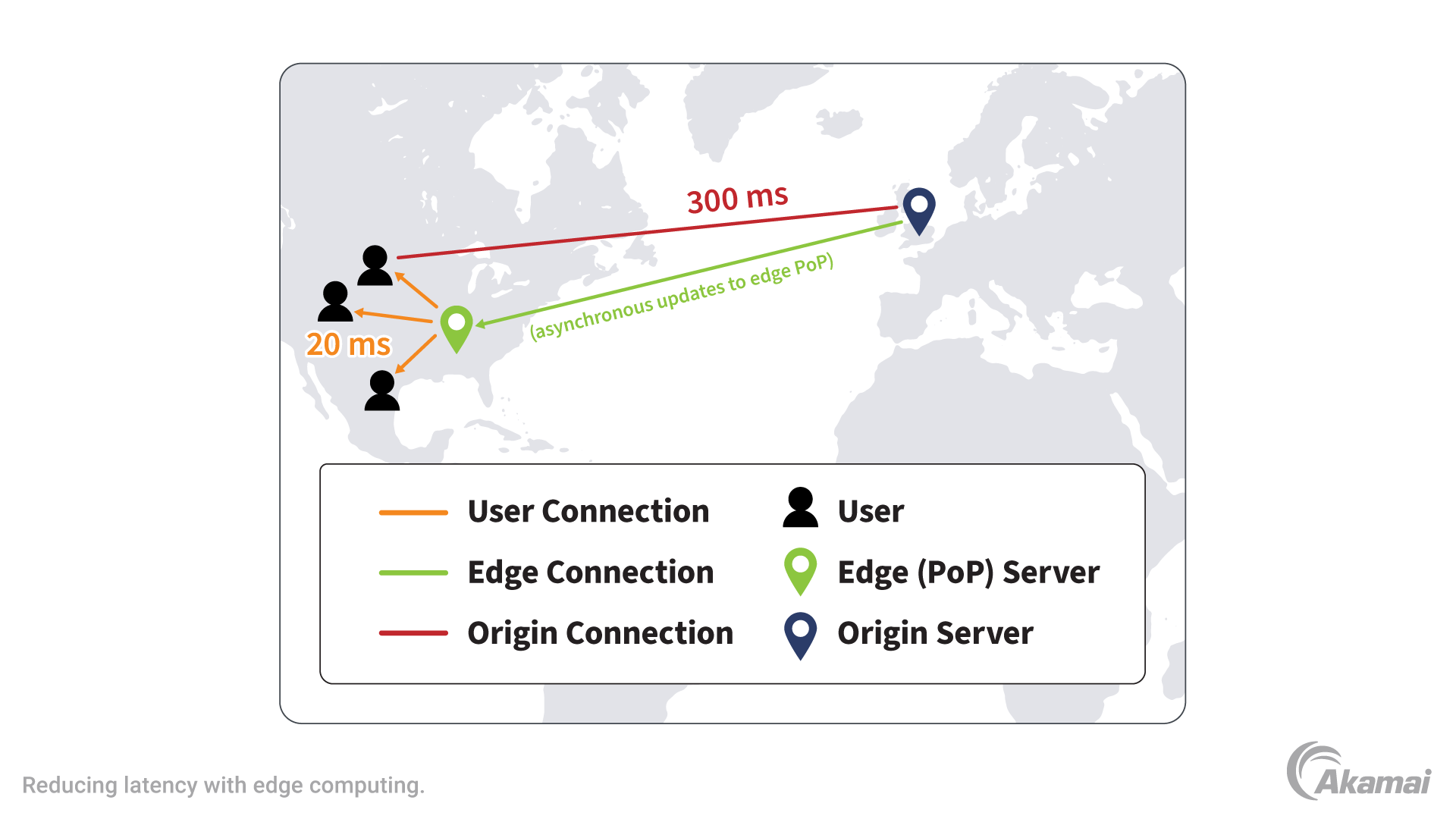

边缘网络是一种高度分布式的计算范式,其中计算原语被移动到网络边缘,而不是仅位于少数几个典型区域中,从而更靠近需要它们的用户和设备。因此,边缘网络可以降低延迟和成本、最大限度地减少带宽需求、提高安全性并增强用户或客户体验。

在边缘网络中,提供计算机处理、存储、网络、安全和其他功能的资源不再驻留在云端或中央数据中心中。而是,它们实际位于入网点 (PoP),这些入网点在地理位置上更靠近生成、处理和使用数据的用户及设备。

为何需要边缘网络?

边缘网络是为了应对数字化转型过程中数据的大规模增长而出现的。在现代计算环境中,许多应用程序和应用场景都具有高度的数据密集型特性并对延迟非常敏感。流媒体、自动驾驶车辆、用于监控患者生命体征的医疗保健设备、用于交通引导的智能城市解决方案以及用于控制工业制造流程的物联网设备等服务都需要具备高性能、超低延迟和强大安全性的网络。通过将计算功能迁移到集中式数据中心和云环境外部,并让这些处理过程在更靠近数据创建与使用源头的网络执行,边缘网络可以满足这些要求。

边缘网络包含哪些要素?

边缘网络由一个高度分布式的边缘服务器集合组成,用于实现计算去中心化,使处理、存储、网络和安全等功能更靠近需要它们的最终用户和设备。边缘网络基础架构包括各种技术。

- 位于网络边界的专用分支路由器和网络边缘路由器使用动态或静态路由功能在内外部网络之间传输数据。

- 网络交换机用于连接计算机网络中的各种设备,并允许这些设备共享资源,而无需连接到网络的核心层设备。

- 广域网 (WAN) 通常通过软件定义的 WAN (SD-WAN) 基础架构来连接局域网 (LAN)。

- 防火墙用于在数据进出网络时对其进行检查和管理,从而保护边缘网络免受各种威胁的侵扰。

- 集成接入设备可将不同类型的数据转换为通用格式,以简化通信并提高边缘传输的效率。

边缘网络有哪些好处?

通过以智能、高效的方式将流量和工作负载路由到附近的资源,边缘网络可以提供各种运营优势。

- 更快的速度和更低的延迟。通过处理和提供来自边缘位置的数据,边缘网络可加快响应速度和交易速度、为用户提供更好的体验,并为实时应用程序提供更可靠的性能。

- 降低了带宽成本。通过减少经由网络发送到云服务器的数据量,企业可以显著降低带宽采购和存储海量数据的成本。

- 增强了安全性。通过在更靠近数据创建和使用源头的位置处理数据,并限制个人数据在互联网上的传输,边缘网络可以最大限度地减少敏感信息的暴露。

- 更高的敏捷性。边缘网络拥有数百或数千台边缘服务器,它可以绕开瓶颈或网络连接问题,将工作负载路由到最佳位置以进行优化,从而提升性能、敏捷性和可扩展性。

- 增强了数据主权。在世界各地的设备和云服务器之间传输数据会引发与各个国家/地区的数据主权法律相关的问题。通过允许在靠近数据使用位置的地方处理和存储数据,企业可以更轻松地满足欧盟 GDPR 等法规的要求。

边缘网络有哪些应用场景?

边缘网络的常见应用场景包括:

- 医疗保健。通过在边缘服务器上处理从患者处收集的海量数据,物联网 (IoT) 设备和传感器等医疗设备可以为临床医生提供实时数据和分析,帮助挽救生命并改善医疗保健成果。

- 交通运输。自动驾驶车辆会产生海量数据,这些数据必须在网络边缘进行实时处理,以引导车辆安全、高效地到达目的地。

- 零售。零售企业依赖边缘网络来管理和分析来自销售、库存、供应链跟踪和安防监控等环节的海量数据。

- 制造。工业制造商使用边缘计算为依赖自动化、机器学习和实时分析的应用程序提供支持,以实现更安全、更高效的生产流程。

边缘网络与 CDN 有何区别?

大多数边缘网络旨在满足对超快速数据处理的实时需求,或通过在边缘提供安全功能来保护环境。CDN(内容交付网络)是一种边缘网络,主要用于缓存内容并将其提供给附近位置的用户,从而提供更高的性能和更好的用户体验。CDN 通常不提供其他边缘网络所具备的那种密集数据处理功能。

什么是边缘网络安全?

保护边缘网络需要多层安全防护和全面的解决方案,其中包括:

- Zero Trust 框架。Zero Trust 安全方法要求所有用户、设备和应用程序在每次请求访问资源时都必须经过身份验证和其他验证,从而最大限度地降低遭受入侵的可能性,并限制任何得逞的网络攻击的影响范围。

- Web 应用程序防火墙 (WAF)。在边缘的网络中,安全团队可以依靠 WAF 来抵御各种网络攻击,包括分布式拒绝服务 (DDoS) 攻击、SQL 注入、跨站脚本攻击、远程文件包含 和 cookie 中毒。

- 数据加密。对在边缘处理和存储的敏感数据进行加密可最大限度地减少数据无意中暴露或遭到恶意泄露时造成的损害。

- 入侵检测。入侵防御系统 (IPS) 和入侵检测系统 (IDS) 用于监控网络流量、分析可疑活动,以及针对潜在威胁向安全团队发出告警。

- 严格的访问控制。边缘网络依赖于卓越的访问控制措施,这些措施不仅能够严格限制某些用户的访问权限,还可以限制这些用户访问各种 IT 资产的能力。访问控制解决方案应遵循最小权限原则,仅允许用户在任何给定时刻访问完成特定任务所需的资源。

常见问题

云计算依赖集中式虚拟化来创建一个资源池,以提供可按需访问的云服务。构成云环境的服务器可以驻留在全球任何地方。边缘网络将物理服务器部署在网络边缘,以便在更靠近用户的位置提供处理和存储,从而降低延迟、提高安全性并增强性能。

云边缘网络通过将云计算资源部署到网络边缘,实现了按需访问虚拟化资源的灵活性与边缘计算邻近性的结合。

无服务器框架是一种计算范式,它们使 DevOps 团队和企业能够在开发环境中构建和运行代码,而无需对构成底层基础架构的服务器进行配置、维护或升级。在边缘网络上运行无服务器框架可降低延迟并提高无服务器功能的性能。

客户为什么选择 Akamai

Akamai 是一家致力于支持并保护在线商业活动的网络安全和云计算公司。我们卓越的安全解决方案、出色的威胁情报和全球运营团队可提供深度防御,保护各地的企业数据和应用程序。Akamai 的全栈云计算解决方案可在海外分布广泛的平台上提供高性能且经济实惠的服务。众多全球企业信赖 Akamai,凭借我们卓越的可靠性、扩展性和专业技术,企业能够从容拓展业务。