Akamai 是一家致力于支持并保护在线商业活动的网络安全和云计算公司。我们卓越的安全解决方案、出色的威胁情报和全球运营团队可提供深度防御,保护各地的企业数据和应用程序。Akamai 的全栈云计算解决方案可在海外分布广泛的平台上提供高性能且经济实惠的服务。众多全球企业信赖 Akamai,凭借我们卓越的可靠性、扩展性和专业技术,企业能够从容拓展业务。

快速的技术进步使得人工智能 (AI) 成为 21 世纪最有前景、最重要的技术之一。随着 AI 的计算需求持续呈指数级增长,许多 AI 工作流现在正在从云环境转移到边缘网络,这使计算能够在更靠近数据收集位置的地方进行,而不是在遥远的集中式云数据中心进行。这种接近性使 AI 系统能够显著提高处理速度,同时提高 AI 数据的安全性。从云端转移到边缘有望在推动 AI 实现众多激动人心且大胆的全新功能方面发挥至关重要的作用。

边缘网络是什么?

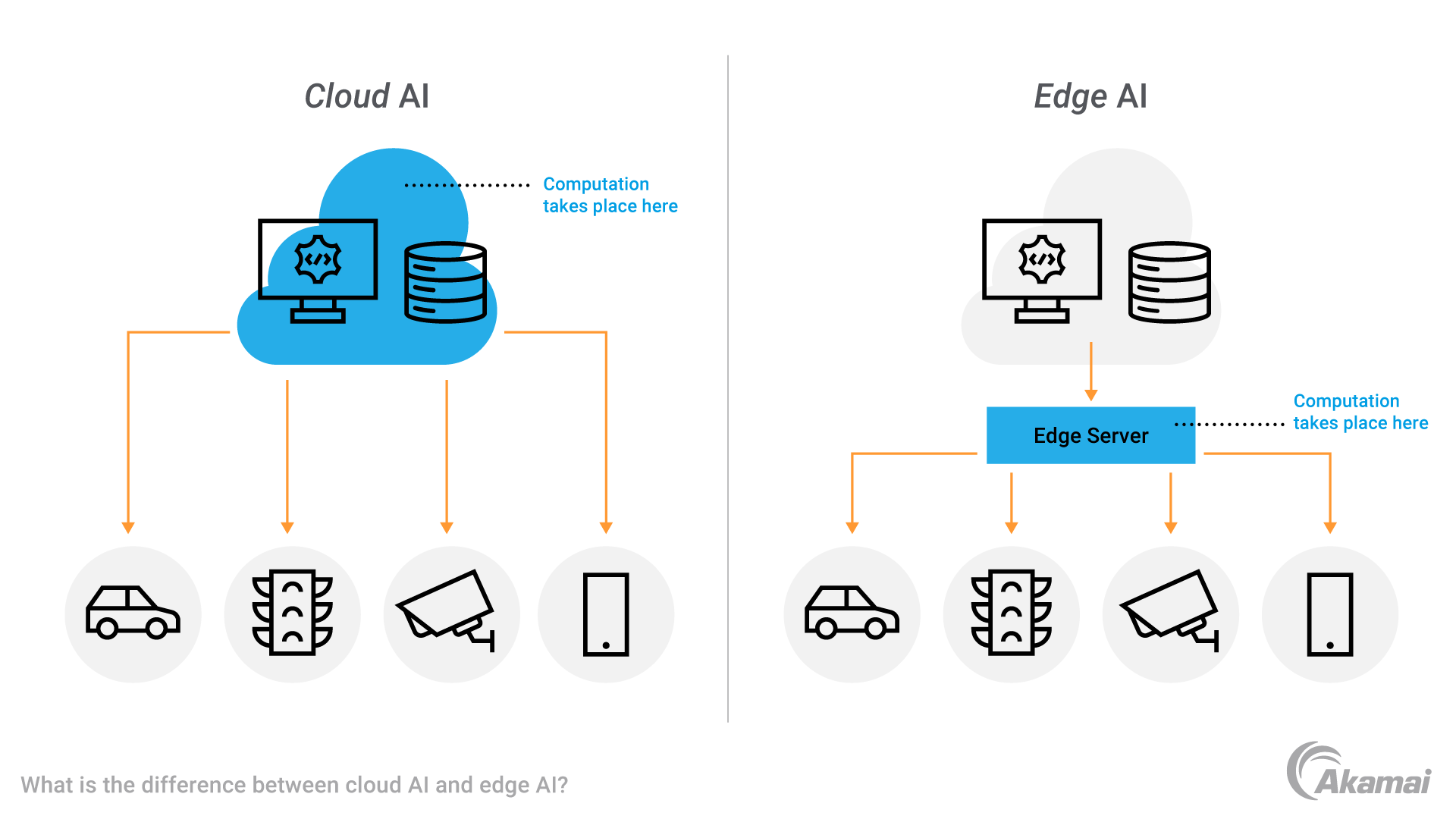

边缘网络是一种 IT 架构,在此架构中,处理、数据存储、网络和安全等计算机功能在网络边缘执行,更靠近生成和使用数据的用户、设备及应用程序。这种模式与云计算形成了鲜明对比,后者提供通过互联网按需访问虚拟化计算资源的能力,而这些资源可能来自于全球任何地方的数据中心。通过在更靠近数据生成位置的地方处理、存储和提供数据,边缘网络可帮助最大限度地降低延迟、提高安全性和可用性并增强用户体验。

为什么在边缘服务器上运行 AI 很重要?

在 AI 的早期发展阶段,大多数计算功能都是在基于云的数据中心执行的,这些数据中心为这项蓬勃发展的技术提供了所需的巨大计算能力、容量和可扩展性。随着技术的日渐成熟,加上数据收集来源扩展到物联网 (IoT) 以及数十亿智能手机和联网设备,由此产生的海量数据导致基于云的 AI 在运营过程中出现更高的延迟和网络带宽使用量。因此,AI 技术现在正在转移到边缘,同时在更靠近生成数据的设备、应用程序和用户所在的位置处理数据集。在边缘服务器上运行 AI 可以让机器学习、神经网络加速和深度学习等新兴技术能够更轻松地实现规模化应用,并提供实时见解和分析,助力企业更明智、更迅速地做出决策。

边缘 AI 技术是如何运作的?

在边缘网络上运行 AI 颠覆了人工智能系统的传统框架。过去,AI 相关来源生成的数据会被发送到中央云计算环境,在该环境中,海量计算能力可以汇总、分析、解读和传递从 AI 来源收集的数据的相关信息。现在,AI 模型并不是集中运行,而是配置在连接到或内置于网络边缘设备的处理器上,这些设备包括物联网设备、手机、无人驾驶汽车、智能手表、智能家电和医疗设备,以及笔记本电脑、PC 和物理服务器等标准边缘设备。

边缘 AI 有哪些好处?

边缘 AI 应用程序为这个快速发展的领域带来了巨大的好处。

- 更低的延迟。在边缘设备上处理 AI 工作负载能够最大限度地降低或消除数据必须在远程云服务器上进行传输时出现的延迟。

- 提高了可靠性。边缘 AI 可以持续运行,即使中央数据中心离线也不会受到影响。边缘网络在路由流量方面表现出色,能够绕过瓶颈和网络拥塞以保持可靠性和可用性。

- 增强了隐私性和安全性。通过在更靠近数据生成位置的地方处理数据,边缘网络可以降低敏感数据在传输到远程云中心时暴露在公共互联网上或被网络犯罪分子拦截的风险。

- 减少带宽使用。在本地管理 AI 数据可减少网络带宽消耗,从而提高整体网络性能和可用性。

- 节省成本。边缘 AI 的运行并非依赖于中央云数据库,而是利用海量边缘设备自带的 CPU、GPU 和内存资源来完成,因此能够显著降低传输数据所产生的带宽成本。

边缘 AI 的应用场景有哪些?

边缘网络上的 AI 正在推动几乎所有行业实现创新与能力的升级。

- 能源。边缘 AI 模型利用与天气模式、能耗和电网运行状况相关的实时数据来更高效地进行能源的生产和输配。

- 医疗保健。智能医疗器械依赖边缘 AI 技术来扫描医学影像、辅助手术,并向临床医生传递有关患者健康情况的重要信息。

- 安全。面部识别、对象检测和计算机视觉正在显著提高许多行业的安全性。在许多应用中,这些技术需要边缘 AI 处理提供的超低延迟才能及时地做出安全决策。

- 制造。工业物联网 (IIoT) 网络依赖 AI 算法来监控生产质量和工作场所安全,并对生产流程进行实时调整。

- 语音识别。在边缘设备上运行 AI 的能力,对于驱动手机语音识别、虚拟助手等应用的算法来说必不可少。

常见问题

边缘是边缘计算发展演进的一部分,它涉及将云资源和数据中心转移到更靠近网络边缘的位置。

分布式拒绝服务 (DDoS) 攻击是指攻击者利用海量的恶意流量造成机器或网络不堪重负,使其无法处理合法请求,并导致其性能下降或发生崩溃。DDoS 攻击可能会以网站、Web 应用程序、API、网络或数据中心基础架构为目标。DDoS 攻击可能出于以下目的发起:造成服务中断、实施报复、勒索钱财,或者作为 REvil 或 BlackCat 勒索软件等勒索软件攻击的一部分。