Abwehr Von Credential-Stuffing-Angriffen In Der Finanzbranche

MULTI-FAKTOR-AUTHENTIFIZIERUNG ALLEIN KANN CREDENTIAL STUFFING NICHT VERHINDERN

Finanzdienstleister auf der ganzen Welt erleben derzeit Credential-Stuffing-Angriffe in besorgniserregendem Ausmaß. Cyberkriminelle nutzen einfach verfügbare Automatisierungstools, Botnets und gestohlene Kontodaten, um komplexe und nur schwer auffindbare Angriffe durchzuführen. Viele Unternehmen nutzen Multi-Faktor-Authentifizierung (MFA), um ihre Sicherheit zu steigern und den Diebstahl von Anmeldedaten zu verhindern. Und obwohl es sich bei MFA um eine sehr nützliche und notwendige Methode handelt, kann sie allein Credential Stuffing nicht aufhalten. Nachdem erfahrene Angreifer einmal eine legitime Kombination aus Nutzer ID und Passwort gefunden haben, suchen sie in nahezu allen Fällen nach anderen Möglichkeiten, auf Konten zuzugreifen und Verbrechen zu begehen.

Viele Finanzdienstleister ergreifen zusätzliche Maßnahmen, um gegen Credential Stuffing vorzugehen, darunter fortschrittliche Bot-Management-Lösungen, die Angriffe erkennen und im Keim ersticken, bevor sie Zugriff auf Anwendungen oder kritische Systeme erlangen. In diesem Blog erkläre ich, wie Credential Stuffing funktioniert, und stelle Ihnen einige Tipps vor, um sich davor zu schützen.

Was ist Credential Stuffing?

Credential Stuffing ist eine unter Cyberkriminellen beliebte Form von Cyberangriffen, bei der Angreifer automatisierte Systeme und gestohlene Anmeldedaten verwenden, um auf Onlinekonten zuzugreifen. Der Gedanke hinter Credential Stuffing ist, dass Nutzer häufig für mehrere Onlinekonten dieselbe Kombination aus Nutzer ID und Passwort verwenden. Wenn ein Cyberkrimineller also Zugang zu Ihrem Amazon-Nutzernamen und Ihrem -Passwort erhält und Sie dieselben Anmeldedaten für das Onlinebanking nutzen, kann der Angreifer nicht nur in Ihrem Namen einkaufen, sondern Sie auch um Ihr Erspartes erleichtern. Kriminelle können hierzu Open-Source-Automatisierungstools verwenden, um Tausende und Abertausende gestohlener Anmeldedaten auf Tausenden und Abertausenden von Websites auszuprobieren - in dem Wissen, dass sie früher oder später erfolgreich sein werden.

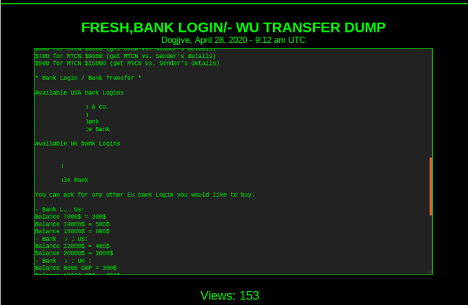

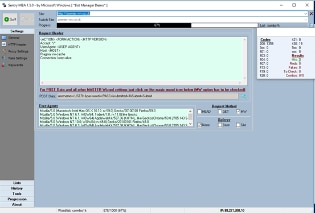

Mittlerweile hat sich eine richtige Untergrundwirtschaft rund um den Kauf, den Verkauf und die Ausnutzung gestohlener Anmeldedaten entwickelt. Milliarden gestohlener Anmeldedaten sind im Dark Web ganz einfach käuflich zu erwerben. Und es gibt sogar kostenlose Automatisierungstools wie Sentry MBA oder SNIPR, die es Kriminellen leicht machen, Anmeldungen zu orchestrieren und gestohlene Anmeldedaten zu verifizieren. Hinzu kommen kostengünstige Plattformen, die „Botnet as a Service" anbieten, mit denen Angreifer auch groß angelegte und komplexe Credential-Stuffing-Kampagnen durchführen können.

Sentry MBA macht die Orchestrierung von Credential-Stuffing-Angriffen zum Kinderspiel

Sentry MBA macht die Orchestrierung von Credential-Stuffing-Angriffen zum Kinderspiel

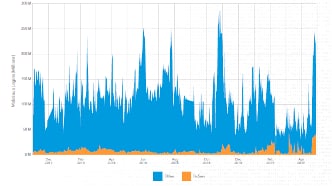

Es ist kaum überraschend, dass Finanzdienstleister beliebte Ziele von Credential-Stuffing-Angriffen sind. Bank-, Kreditkarten- und Maklerkonten sowie Zahlungs-Apps sind allesamt wertvolle Ziele. Akamai's „State of the Internet"-Sicherheitsbericht von 2019 ergab, dass ungefähr sechs Prozent aller Credential-Stuffing-Angriffe auf Kunden von Finanzservices abzielten (siehe Abbildung unten). Dieser Prozentsatz mag zwar auf den ersten Blick gering erscheinen, er muss jedoch im Verhältnis betrachtet werden - also unter Berücksichtigung der potenziellen Kosten eines Angriffs im Finanzsektor verglichen mit anderen Branchen. Über einen Zeitraum von 17 Monaten verzeichnete Akamai 3,5 Millionen böswillige Anmeldeversuche bei Finanzeinrichtungen.

Von Akamai erkannte böswillige Anmeldeversuche (Dezember 2017 bis November 2019)

Von Akamai erkannte böswillige Anmeldeversuche (Dezember 2017 bis November 2019)

Der richtige schutz vor credential-stuffing-angriffen

Credential Stuffing kann den Ruf Ihres Unternehmens schädigen und zu Geldstrafen, Schadenersatzzahlungen und Kundenabwanderung führen. Darüber hinaus können solche Angriffe die Performance Ihrer Website und Ihrer Onlineanwendungen beeinträchtigen, indem Ihre Infrastruktur durch unnötigen Bot-Traffic überlastet wird. Und als wäre das alles nicht schlimm genug, optimieren Angreifer ständig ihre Methoden, um der Erkennung zu entgehen: Sie verteilen Anmeldeversuche auf Tausende von Bots, setzen Proxyserver ein oder führen die Logins mit zeitlichen Abständen durch.

Im Folgenden erhalten Sie einige Tipps dazu, wie Sie sich vor Credential Stuffing schützen und die Risiken minimieren können.

Tipp 1: sehen sie sich die anmeldeseiten ihrer anwendungen und websites an

Viele Entwickler von Anwendungen und Websites spielen Cyberkriminellen unwissentlich in die Hände, indem sie unabsichtlich Nutzer‑IDs oder andere Informationen bestätigen, die für Angriffe ausgenutzt werden können. So kann sich ein Angreifer beispielsweise mit einer bisher nicht verifizierten Kombination aus Nutzer‑ID und Passwort bei einem Konto anmelden. Wenn die App in einer Fehlermeldung angibt, dass das Passwort nicht korrekt ist, kann der Kriminelle davon ausgehen, dass zumindest die Nutzer‑ID vorhanden ist. Daraufhin kann er mittels Brute-Force-Methoden das Passwort knacken oder mit anderen Techniken Zugriff auf das Konto erlangen.

Untersuchen Sie deshalb Ihre Authentifizierungsworkflows und Anmeldebildschirme, um zu gewährleisten, dass Sie es Cyberkriminellen nicht unnötig leicht machen.

Tipp 2: ergänzen sie mfa‑lösungen

Lösungen für Multi-Faktor-Authentifizierung können den nicht autorisierten Zugriff auf Finanzanwendungen verhindern, wenn Cyberkriminelle an gültige Anmeldedaten gelangt sind. MFA ist zwar nützlich, aber reicht allein nicht aus, um Credential Stuffing zu verhindern. Im Gegenteil: Manchmal kann MFA sogar den Angreifern helfen.

Bei vielen MFA‑Implementierungen geben Nutzer zunächst ihre Kombination aus ID und Passwort ein und müssen ihre Identität anschließend über einen dritten Faktor bestätigen, wie z. B. über einen SMS- oder E‑Mail-Code. Cyberkriminelle können MFA ausnutzen, um eine Kombination aus Nutzer‑ID und Passwort zu verifizieren, da die meisten MFA‑Lösungen die Kombination überprüfen, bevor sie den Sicherheitscode generieren. Und wenn die Nutzer‑ID und das Passwort bestätigt wurden, kann der Kriminelle das Opfer direkt per Spear-Phishing angreifen, die verifizierten Anmeldedaten im Dark Web anbieten oder sie für ein anderes Cyberverbrechen ausnutzen. Für umfassenden Schutz sollten Sie eine mehrschichtige und tiefgreifende Sicherheitsarchitektur implementieren und MFA mit anderen Schutzmaßnahmen kombinieren. Stellen Sie außerdem sicher, dass Angreifer Anmeldedaten nicht verifizieren können, indem sie die Antwort Ihrer Webserver auswerten.

Tipp 3: implementieren sie für optimalen schutz eine Bot-management-lösung

Um sich optimal vor Credential Stuffing zu schützen, sollten Sie im Rahmen einer mehrschichtigen Sicherheitsarchitektur eine netzwerkbasierte Bot-Management-Lösung implementieren. Cyberkriminelle nutzen verteilte Botnets, um komplexe Credential-Stuffing-Angriffe durchzuführen. Bot-Management-Lösungen erkennen und kontrollieren nicht legitimen Bot-Traffic am Netzwerkrand (Edge) und blockieren Angreifer, noch bevor sie Ihre Anwendungen erreichen oder Ihre Infrastruktur überlasten können. Die besten Bot-Management-Plattformen nutzen künstliche Intelligenz und maschinelles Lernen, um komplexe Credential-Stuffing-Angriffe zu erkennen und abzuwehren.

Fazit

Cyberkriminelle führen komplexe Credential-Stuffing-Angriffe durch, um Konten für Finanzservices zu übernehmen, vertrauliche Daten zu stehlen und betrügerische Transaktionen vorzunehmen. Schützen Sie sich, indem Sie Ihre Authentifizierungsworkflows überprüfen und eine mehrschichtige Sicherheitsarchitektur implementieren, die eine leistungsstarke Bot-Management-Lösung beinhaltet. Führende Bot-Management-Lösungen wie Akamai Bot Manager erkennen und stoppen fortschrittliche Credential-Stuffing-Bots an der Edge, noch bevor sie Ihre Anwendungen oder Rechenzentren erreichen können. Die Akamai-Lösung nutzt maschinelles Lernen und Verhaltensanalyse, um Credential-Stuffing-Angriffe intelligent zu erkennen und abzuwehren, ohne legitimen Bot-Traffic zu beeinträchtigen. Bot Manager basiert auf der Akamai Intelligent Edge Platform mit mehr als 280.000 Servern auf der ganzen Welt - für globale Skalierbarkeit und Performance. Die Lösung verarbeitet über 560 Millionen Bot-Anfragen pro Stunde und bietet unvergleichliche Einblicke in die komplexe Bot-Landschaft.

Weitere Informationen zur Abwehr von Credential-Stuffing-Angriffen erhalten Sie in diesem Webinar von mir und meinem Kollegen Hamish Rose.