Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

DarkSide-Ransomware ist eine Art Schadsoftware oder Malware, die Dateien auf Servern und Geräten verschlüsselt, sodass Angreifer im Austausch gegen Entschlüsselungscodes Lösegeld verlangen können. Die Betreiber von DarkSide-Ransomware sind bekannt für doppelte Erpressung: Sie fordern nicht nur Lösegeld für die Entschlüsselung von Dateien, sondern extrahieren auch sensible Daten und drohen, die gestohlenen Daten zu veröffentlichen, wenn die angegriffene Organisation die Lösegeldforderungen nicht erfüllt.

DarkSide bietet auch Ransomware as a Service (RaaS) an. Dabei handelt es sich um ein Geschäftsmodell, bei dem die Betreiber von Ransomware diese anderen Cyberkriminelle, die als Affiliates bezeichnet werden, im Austausch für einen Anteil der Lösegeldgewinne zur Verfügung stellen.

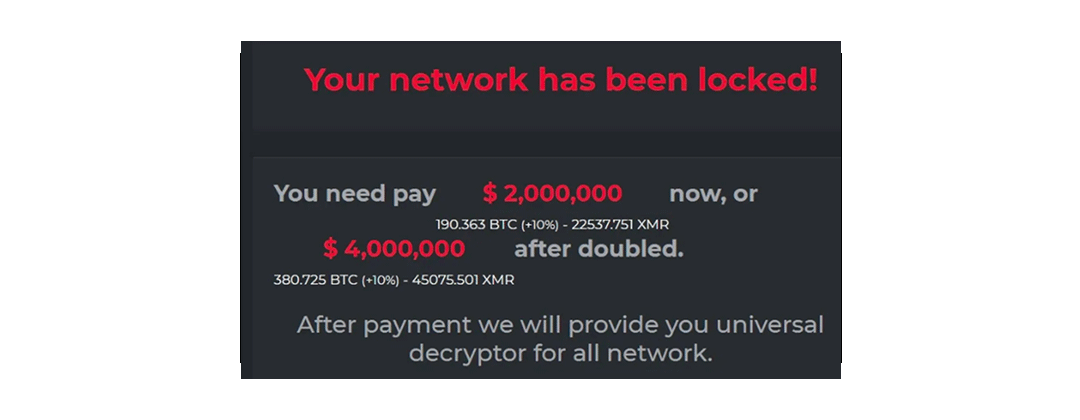

An example of a DarkSide ransomware notice that appears on victims’ computer screens

An example of a DarkSide ransomware notice that appears on victims’ computer screens

Wer steckt hinter DarkSide-Ransomware?

DarkSide-Ransomware wird von der DarkSide Hacker Group betrieben, einer weltweit tätigen Organisation von Cyberkriminellen. Die DarkSide-Gruppe ist dafür bekannt, eher große und profitable Unternehmen sowie kritische Infrastruktur ins Visier zu nehmen, anstatt gemeinnützige Organisationen wie medizinische, Bildungs- oder Regierungsorganisationen anzugreifen.

Ihren Ursprung hat die DarkSide-Gruppe Vermutungen zufolge in Russland oder Osteuropa, aber es wird angenommen, dass es sich um eine gewinnorientierte und nicht um eine staatlich geförderte Gruppe handelt. Da der von DarkSide verwendete Code der von REvil-Ransomware verwendeten Software ähnelt, spekulieren Experten, dass DarkSide ein Ableger oder Affiliate von REvil sein könnte.

Eine Geschichte der DarkSide-Ransomware

Die DarkSide-Ransomware-Gruppe trat zuerst im August 2020 auf und führte ausgeklügelte Angriffe auf hochkarätige Ziele durch. Die Gruppe begann im November 2021, ihre Ransomware als Service anzubieten und veröffentlichte die Version 2.0 im März 2021.

Im Mai 2021 behauptete die DarkSide-Gruppe, dass sie ihre Aktivitäten und RaaS-Affiliate-Programme als Reaktion auf den Druck der US-Regierung einstellen würde. Sicherheitsexperten vermuten jedoch, dass die Gruppe ihre Hacking-Aktivitäten unter einem anderen Namen fortsetzt. Im April 2022 veröffentlichte das FBI einen Hinweis, dass mehrere Kriminelle, die mit BlackCat-Ransomware in Verbindung stehen, Verbindungen zu DarkSide haben, was darauf hindeutet, dass die BlackCat-Ransomware eine Version von DarkSide unter neuem Namen sein könnte.

Wie verbreitet sich DarkSide-Ransomware?

Anstatt Phishing oder Spear-Phishing zu verwenden, wie viele andere Arten von Ransomware, erhält die DarkSide-Variante in der Regel den ersten Zugriff, indem sie Schwachstellen in Windows- und Linux-Betriebssystemen ausnutzt, hauptsächlich über das Remote Desktop Protocol (RDP). DarkSide erhält außerdem Zugriff durch die Nutzung schwacher Passwörter, falsch konfigurierter Firewalls und fehlender strenger Authentifizierungskontrollen.

Wie funktioniert DarkSide-Ransomware?

Nach dem Zugriff auf ein IT-Netzwerk mit Ransomware führen DarkSide-Cyberkriminelle eine Reihe von Schritten durch, um die Auswirkungen des Angriffs zu verstärken.

- Command and Control: Ein Angriff mit DarkSide-Ransomware umfasst typischerweise Command and Control über einen RDP-Client, der über Port 443 läuft und über Tor geleitet wird. Cobalt Strike wird ebenfalls als sekundärer Mechanismus verwendet.

- Diebstahl von Anmeldedaten: Angreifer eskalieren Berechtigungen, um Anmeldeinformationen zu stehlen und so Zugriff auf andere Teile des Netzwerks zu erhalten.

- Löschen von Dateien: DarkSide-Ransomware löscht Volume-Schattenkopien von Dateien auf Computern, sodass Opfer nicht einfach wieder Zugriff erhalten können, indem sie diese Kopien wiederherstellen.

- Umgehung: DarkSide-Angreifer ergreifen bestimmte Schritte, um eine Erkennung zu vermeiden. Dazu gehören das Löschen von Registrierungsschlüsseln, das Stoppen von Prozessen zur Ereignisprotokollierung und das Eingreifen in Tools zur Sicherheitsüberprüfung.

- Erkundung: Hacker nutzen laterale Netzwerkbewegungen in kompromittierten Netzwerken, um hochwertige Ziele mit vertraulichen Informationen auszumachen.

- Verschlüsselung: DarkSide-Hacker verschlüsseln Dateien erst, nachdem sie die Umgebung erfasst und vertrauliche Daten extrahiert haben. Der Ransomware-Code wird über bekannte Backdoors verteilt, und die Payload enthält eine ausführbare Datei, eine eindeutige Dateierweiterung und eine eindeutige Opfer-ID, mit der Organisationen Zahlungen auf der DarkSide-Website vornehmen können. Mit diesen eindeutigen Identifikatoren kann die Ransomware die Erkennung durch signaturbasierte Systeme verhindern.

- Lösegeldforderung: DarkSide nutzt das Tor-Netzwerk, um anonym mit Opfern zu kommunizieren und Lösegeldzahlungen in Bitcoin zu verwalten. Die Lösegeldforderungen reichten von 200.000 bis 20 Millionen US-Dollar.

Bekannte Cyberangriffe mit DarkSide-Ransomware

Der bemerkenswerteste Ransomware-Vorfall mit DarkSide war der Angriff auf die Colonial Pipeline im Mai 2021. Dieser Angriff führte zu massiven Ausfällen und verursachte einen Kraftstoffmangel an einen großen Teil der Ostküste der Vereinigten Staaten. Weitere hochkarätige Vorfälle waren Angriffe auf den IT Managed Services Provider CompuCom, den deutschen Chemikaliendistributor Brenntag und die Toshiba Tec Corp in Frankreich.

Abwehr von DarkSide-Ransomware-Angriffen

Um einen Angriff mit DarkSide-Ransomware zu verhindern, ist ein mehrschichtiger Sicherheitsansatz erforderlich, der Folgendes umfasst:

- Regelmäßige Updates und Patches für Betriebssysteme und Software zur Behebung von Schwachstellen

- Leistungsstarke Segmentierung, Antivirus- und Anti-Malware-Software, IPS (Intrusion Prevention Systems) und andere Cybersicherheitstools, die von den neuesten Bedrohungsinformationen unterstützt werden

- Multi-Faktor-Authentifizierung (MFA) für den Remote-Zugriff auf IT-Netzwerke

- E‑Mail-Filter, um zu verhindern, dass Nachrichten mit ausführbaren Dateien Endnutzer erreichen

- Netzwerkfilter, die die Kommunikation mit IP-Adressen blockieren, von denen bekannt ist, dass sie schädlich sind

- Endpoint-Sicherheit zur Erkennung und Beseitigung von Ransomware-Infektionen auf Geräten

- Schulungen zum Sicherheitsbewusstsein, damit Nutzer Anzeichen von Ransomware erkennen können

- Häufige Backups wichtiger Daten, die offline gespeichert werden, um Infektionen zu verhindern

- Einführung von Best Practices von Organisationen für Cybersicherheit wie CIS und MITRE

Entfernen von DarkSide-Code

Um DarkSide-Ransomware zu entfernen, ist ein umfassender Vorfallreaktionsplan erforderlich. Dazu zählen folgende Schritte:

- Isolieren infizierter Systeme, um zu verhindern, dass sich die Malware auf andere Server und Geräte ausbreitet

- Verwendung von Cybersicherheitstools zum Identifizieren und Entfernen von Komponenten der Ransomware

- Wiederherstellen betroffener verschlüsselter Dateien aus Backups

- Kontaktieren von Strafverfolgungsbehörden wie dem FBI

FAQs

DarkSide-Ransomware ist eine Form von Malware, die von der DarkSide-Gruppe von Cyberkriminellen betrieben wird, von der angenommen wird, dass sie sich in Russland befindet. Die Gruppe infiltriert IT-Umgebungen großer Unternehmen, extrahiert hochwertige und vertrauliche Informationen und verschlüsselt Dateien auf Servern und Computern. Die Gruppe verlangt dann ein Lösegeld im Austausch für einen Entschlüsselungscode und das Versprechen, vertrauliche Dateien nicht online zu veröffentlichen.

Ransomware as a Service (RaaS) ist ein Modell der Cyberkriminalität, bei dem Entwickler von Ransomware anderen Hackern erlauben, ihren Code für Angriffe zu verwenden und dafür einen Anteil der Lösegeldeinnahmen erhalten. RaaS ermöglicht es Kriminellen, die wenig Erfahrung mit Ransomware haben, ausgeklügelte und lukrative Angriffe durchzuführen.