Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.

Conti-Ransomware ist eine RaaS-Gruppe (Ransomware as a Service), die seit 2020 aktiv ist. Es wird angenommen, dass die Conti-Bande von einer Gruppe Cyberkrimineller mit Sitz in Russland angeführt wird. Sie ist berüchtigt für aggressive Angriffe auf eine Vielzahl öffentlicher und privater Organisationen. Dazu gehören Angriffe auf Organisationen im Gesundheitswesen, Bildungseinrichtungen, Regierungen, kritische Infrastrukturen, Notfalldienste und Unternehmen aus verschiedensten Branchen. Die Conti-Bande, die auch als Wizard Spider bekannt ist, soll aus einer früheren Ransomware-Variante namens Ryuk-Ransomware hervorgegangen sein und enge Verbindungen zur russischen Regierung haben. Sie war hauptsächlich zwischen Dezember 2019 und Mai 2022 aktiv und erzielte 2021 Einnahmen in Höhe von 180 Millionen US-Dollar.

So funktioniert Conti-Ransomware

Conti-Ransomware vertreibt ein RaaS-Modell, d. h. die Entwickler der Malware vermieten sie an andere Cyberkriminelle. Sogenannte „Affiliates“ nutzen die Ransomware, um ihre Opfer anzugreifen und zahlen der Conti-Bande dann einen Prozentsatz der erbeuteten Lösegelder.

- Verbreitung. Der Conti-Ransomware-Virus infiziert IT-Umgebungen über verschiedene Techniken, darunter Phishing-E-Mails, die einen Link zu einem Google-Drive-Download enthalten, der mit Malware namens BazarLoader infiziert ist. Weitere Infiltrationstechniken sind die Ausnutzung von Softwareschwachstellen, z. B. im Microsoft Windows Server Message Block (SMB)-Protokoll, und die Verwendung von Malware wie TrickBot oder sogar legitimen Tools zur Simulation gegnerischer Angriffe wie Cobalt Strike. Conti-Ransomware-Betreiber verwenden auch Backdoor-Malware, die die Geräte des Opfers mit den C2-Servern (Command and Control) von Conti verbindet.

- Laterale Netzwerkbewegung. Nach dem Zugriff auf eine IT-Umgebung deaktivieren die Conti-Hacker Sicherheitstools und nutzen laterale Netzwerkbewegung, um Dateien zu durchsuchen und Zugriff auf Domänenkonten zu erhalten.

- Extraktion. Sobald die Angreifer wertvolle Dateien gefunden haben, verschieben sie sie auf einen externen Server, um ihre Opfer damit zu erpressen.

- Verschlüsselung. Conti-Ransomware verwendet Multithread-Verschlüsselung, um Dateien schnell zu verschlüsseln. Angreifer löschen möglicherweise auch Datei-Backups, mit denen Opfer ihre Daten ohne Lösegeldzahlung wiederherstellen könnten.

- Doppelte Erpressung. Conti betreibt eine Leak-Website, auf der gestohlene Daten veröffentlicht werden können. Neben der Forderung nach Lösegeld für Entschlüsselungscodes, die den Zugriff auf die Dateien des Opfers wiederherstellen, verlangte die Conti-Gruppe auch Lösegeldzahlungen dafür, vertrauliche Informationen nicht preiszugeben.

Die Conti-Bande ist berüchtigt dafür, ihre Versprechen zu Lösegeldzahlungen nicht einzuhalten. So stellte sie trotz Zahlung durch die Opfer keine Entschlüsselungscodes bereit und veröffentlichte sensible Daten.

Hochkarätige Angriffe

Unter den Opfern der über 1.000 Ransomware-Angriffen von Conti gemeldet befinden sich auch einige bekannte Namen:

- JVCKenwood: Der japanische Elektronikhersteller wurde im September 2021 angegriffen.

- Health Service Executive in Irland: HSE, die irische Gesundheitsbehörde, musste nach einem Ransomware-Angriff von Conti im Mai 2021 ihre IT-Systeme herunterfahren.

- Costa Rica: Ein Angriff im April 2022 veranlasste die Regierung Costa Ricas dazu, einen nationalen Notstand auszurufen.

- Tulsa: Ein Angriff im Mai 2021 zwang die Stadt dazu, ihr Netzwerk herunterzufahren, wodurch auch alle Online-Dienste für die Bewohner nicht erreichbar waren.

Untergang und Rebranding der Conti-Ransomware

Im Februar 2022, kurz nach der russischen Invasion in der Ukraine, veröffentlichte Conti eine Erklärung, die den Krieg unterstützte. Diese Erklärung hat die meisten Opfer davon abgehalten, Lösegeld an die Gruppe zu zahlen, wodurch ihre Einnahmequelle praktisch versiegte. Etwa zur gleichen Zeit veröffentlichte ein pro-ukrainischer Conti-Insider Zehntausende von Seiten interner Chats, die zeigten, wie die Gruppe arbeitete. Auch der Quellcode wurde enthüllt.

Im September 2023 klagte das US-Justizministerium mehrere ausländische Staatsangehörige wegen ihrer Beteiligung an den Conti-Ransomware-Angriffen an.

Die Conti-Gruppe legte 2022 ihre Website still und beendete auch ihre Ransomware-Angriffe. Experten glauben jedoch, dass nur das Branding der Gruppe ein Ende gefunden hat. Ihre Mitglieder haben wahrscheinlich ihr Geschäftsmodell geändert und werden unweigerlich als Teil anderer Ransomware-Gruppen wieder auftauchen.

So verhindern Sie Ransomware-Attacken

Um die Cyberbedrohung durch Conti-Ransomware und andere ähnliche Cyberangriffe abzuwehren, wird Unternehmen empfohlen, Best Practices für den Schutz vor Ransomware von Strafverfolgungsbehörden wie dem FBI und der Cybersecurity and Infrastructure Security Agency (CISA) zu befolgen.

- Kontinuierliche Überwachung: Die Erkennung von Angriffen wie Conti-Ransomware erfordert eine kontinuierliche Überwachung auf ungewöhnlichen Netzwerktraffic. Dies kann die Kommunikation mit bekannten schädlichen IP-Adressen, Anomalien in Dateizugriffsmustern und unerwartete laterale Netzwerkbewegungen umfassen.

- Anti-Phishing-Technologie: Unternehmen sollten Filter- und Endpoint-Lösungen implementieren, die potenzielle Phishing-E-Mails überwachen und blockieren.

- Zero Trust: Mit einem Zero Trust-Sicherheitsansatz, der den Zugriff auf kritische Infrastrukturen und sensible Daten beschränkt, können unbefugter Zugriff und laterale Netzwerkbewegungen durch Angreifer verhindert werden.

- Multi-Faktor-Authentifizierung (MFA): Die obligatorische Nutzung von MFA-Sicherheit für alle Remote-Zugriffe und internen Systeme – insbesondere für das Remote Desktop Protocol (RDP) – ist ein zusätzlicher Schutz vor unbefugtem Zugriff.

- Optimale Frequenz für Patches: Durch regelmäßige Updates und Patches von Systemen lassen sich Schwachstellen in Software und Hardware beheben, die von Angreifern ausgenutzt werden können.

- Schulungen zum Sicherheitsbewusstsein: Die Mitarbeiter über die Gefahren von Ransomware und Phishing-E-Mails aufzuklären, ist eine der effektivsten Möglichkeiten, menschliche Fehler einzudämmen.

- Häufige Backups: Wenn sie vertrauliche Daten regelmäßig sichern und dafür sorgen, dass Backups von Netzwerkverbindungen isoliert sind, können sich Unternehmen schnell von einem Conti-Ransomware-Angriff erholen.

Sicherheitsteams können auch Anti-Ransomware-Technologie als Teil eines mehrschichtigen Verteidigungssystems gegen eine Vielzahl von Cyberbedrohungen einsetzen. Tools zum Entfernen von Ransomware können schädlichen Code von infizierten Computern und Servern beseitigen.

FAQs

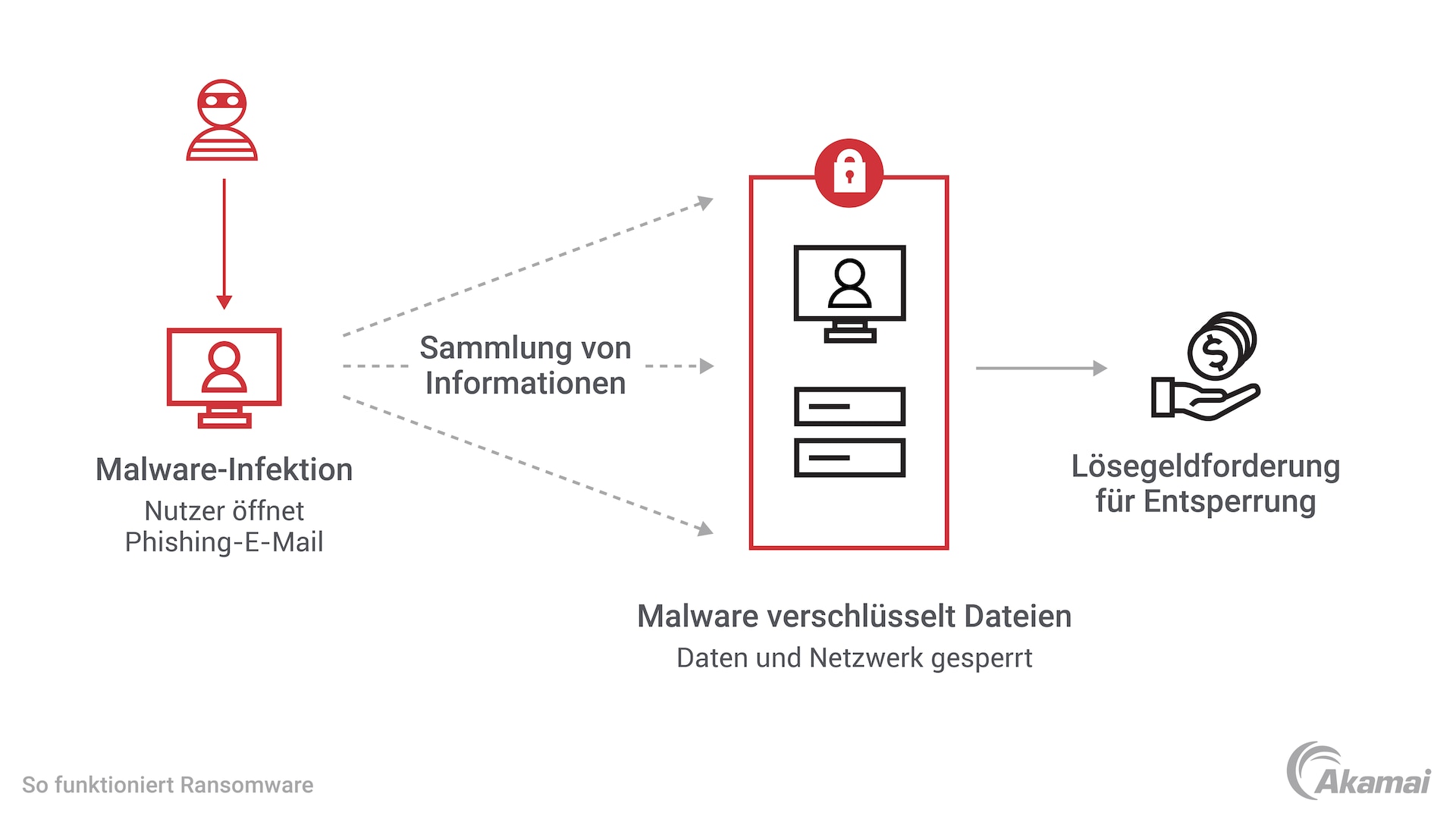

Ransomware ist eine Art von Cyberkriminalität, die es Hackern ermöglicht, auf eine IT-Umgebung zuzugreifen und Daten auf Servern und Computern zu verschlüsseln, sodass Nutzer nicht mehr auf Dateien und Anwendungen zugreifen können. Angreifer fordern dann, dass das Opfer ein Lösegeld zahlt – im Austausch gegen Entschlüsselungscodes, mit denen der Zugriff auf die Daten wiederhergestellt wird.

Ransomware as a Service (RaaS) ist ein Geschäftsmodell, bei dem Ransomware-Entwickler ihren Code an andere Cyberkriminelle vermieten. Diese „Affiliates“ führen Ransomware-Angriffe aus und zahlen dem ursprünglichen Entwickler einen Prozentsatz ihrer Einnahmen. RaaS ermöglicht es Hackern, die wenig Erfahrung mit Ransomware haben, ausgeklügelte Angriffe durchzuführen.