Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.

Le ransomware DarkSide est un type de logiciel malveillant qui chiffre des fichiers sur les terminaux et les serveurs, ce qui permet aux attaquants d'exiger une rançon en échange de clés de déchiffrement. Les opérateurs du ransomware DarkSide sont connus pour avoir recours à des tactiques de double extorsion : en plus de demander une rançon en échange de la clé de déchiffrement des fichiers, ils extraient des données sensibles et menacent de les divulguer publiquement si l'organisation victime ne se conforme pas aux demandes de rançon.

DarkSide fonctionne également sous forme de ransomware en tant que service (RaaS), un modèle économique dans lequel les opérateurs louent le ransomware à d'autres cybercriminels, appelés affiliés, en échange d'un pourcentage du paiement des rançons.

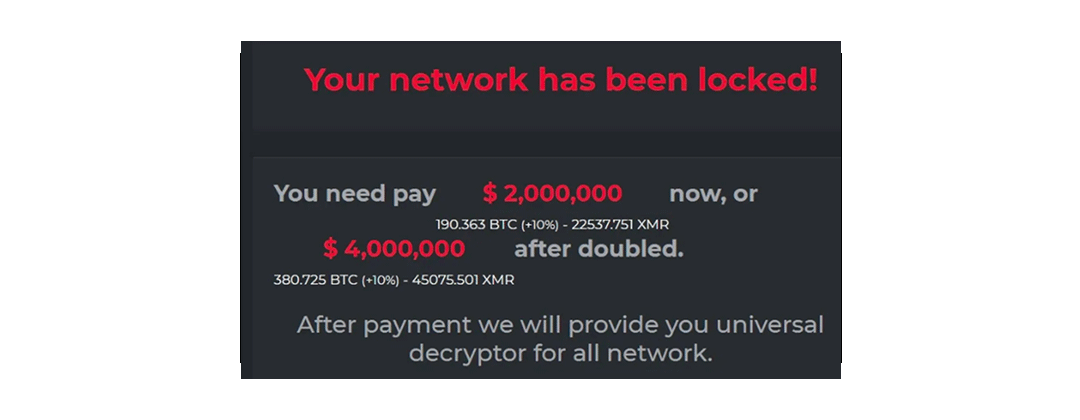

An example of a DarkSide ransomware notice that appears on victims’ computer screens

An example of a DarkSide ransomware notice that appears on victims’ computer screens

Qui gère le ransomware DarkSide ?

Le ransomware DarkSide est géré par le groupe du même nom, un collectif de cybercriminels qui opère dans le monde entier. Le groupe DarkSide est connu pour avoir déclaré publiquement préférer cibler les grandes entreprises rentables et les infrastructures critiques plutôt que les organisations à but non lucratif telles que les entités médicales, éducatives ou gouvernementales.

On pense que le groupe DarkSide est originaire de Russie ou d'Europe de l'Est, mais qu'il s'agit d'une opération à but lucratif plutôt que d'un groupe soutenu par un État. Comme le code utilisé par DarkSide ressemble à un logiciel utilisé par le ransomware REvil, les experts pensent qu'il est possible que DarkSide soit une ramification de REvil, ou un affilié.

Histoire du ransomware DarkSide

Le groupe de ransomware DarkSide a vu le jour aux alentours d'août 2020, en menant des attaques sophistiquées contre des cibles de premier ordre. Le groupe a commencé à proposer son ransomware en tant que service en novembre 2021 et a publié la version 2.0 en mars 2021.

En mai 2021, le groupe DarkSide a déclaré mettre fin à ses opérations et ses programmes d'affiliation RaaS en réponse à la pression du gouvernement américain. Cependant, des experts en sécurité suggèrent que le groupe pourrait simplement avoir réorganisé ses activités malveillantes sous un autre nom. En avril 2022, le FBI a publié un avis indiquant que plusieurs criminels liés au ransomware BlackCat avaient des liens avec DarkSide, supposant ainsi que la variante du ransomware BlackCat pourrait être une version rebaptisée de DarkSide.

Comment le ransomware DarkSide se propage-t-il ?

Au lieu d'utiliser l'hameçonnage classique ou ciblé comme de nombreux autres types de ransomware, la variante DarkSide obtient généralement un accès initial en exploitant les vulnérabilités des systèmes d'exploitation Windows et Linux, principalement via le protocole RDP (Remote Desktop Protocol). DarkSide accède également aux données en exploitant des mots de passe faibles, des pare-feux mal configurés et des contrôles d'authentification insuffisants.

Comment fonctionne le ransomware DarkSide ?

Après avoir accédé à un réseau informatique à l'aide d'un ransomware, les acteurs malveillants de DarkSide suivent plusieurs étapes qui permettent d'accroître l'impact de l'attaque.

- Commande et contrôle : une attaque par le ransomware DarkSide implique généralement la commande et le contrôle via un client RDP s'exécutant sur le port 443, acheminé via Tor. Les attaquants peuvent également utiliser Cobalt Strike comme mécanisme secondaire.

- Vol d'informations d'identification : les attaquants élèvent leurs privilèges pour voler des identifiants, ce qui leur permet d'accéder à d'autres parties du réseau.

- Suppression de fichiers : le ransomware DarkSide supprime les instantanés de volume des fichiers sur les ordinateurs afin d'empêcher les entreprises victimes d'y accéder en restaurant ces copies.

- Contournement : les opérateurs de DarkSide prennent certaines mesures pour échapper à la détection, notamment la suppression des clés de registre, l'arrêt des processus de journalisation des événements ou l'interférence avec les outils d'analyse de sécurité.

- Reconnaissance : les attaquants utilisent les mouvements latéraux au sein des réseaux compromis pour identifier des cibles de grande valeur disposant d'informations sensibles.

- Chiffrement : les opérateurs de DarkSide chiffrent les fichiers uniquement après avoir cartographié l'environnement et exfiltré les données sensibles. Le code du ransomware est diffusé à l'aide de portes dérobées bien connues et la charge utile contient un fichier exécutable, une extension de fichier unique et un ID de victime unique qui permet aux entreprises de réaliser un paiement sur le site Web de DarkSide. Ces identifiants uniques permettent au ransomware de ne pas être détecté par les systèmes basés sur les signatures.

- Demande de rançon : DarkSide utilise le navigateur Tor pour communiquer anonymement avec ses victimes et gérer les paiements de rançon en bitcoins. Les demandes de rançon vont de 200 000 $ à 20 millions de dollars.

Cyberattaques célèbres du ransomware DarkSide

L'attaque de Colonial Pipeline en mai 2021 est l'incident le plus notable provoqué par le ransomware DarkSide. Cette attaque a entraîné un arrêt massif de l'activité et a provoqué une pénurie de carburant sur une grande partie de la côte est des États-Unis. D'autres incidents de grande envergure incluent des attaques contre le fournisseur de services informatiques gérés CompuCom, la société allemande de distribution de produits chimiques Brenntag et l'entreprise Toshiba Tec en France.

Protection contre les attaques par le ransomware DarkSide

La prévention d'une attaque par le ransomware DarkSide nécessite une approche multicouche de la sécurité, qui comprend les éléments suivants :

- Mises à jour et correctifs réguliers des systèmes d'exploitation et des logiciels pour corriger les vulnérabilités.

- Segmentation robuste, antivirus, logiciel anti-programmes malveillants, systèmes de prévention des intrusions (IPS) et autres outils de cybersécurité utilisant les derniers renseignements sur les menaces.

- Authentification multifactorielle (MFA) pour l'accès à distance aux réseaux informatiques.

- Filtres de messagerie pour empêcher les messages contenant des fichiers exécutables d'atteindre les utilisateurs finaux.

- Filtres réseau qui bloquent les communications avec les adresses IP malveillantes connues.

- Sécurité des points de terminaison pour détecter et éliminer les infections par ransomware sur les terminaux.

- Formation de sensibilisation à la sécurité pour aider les utilisateurs à reconnaître les signes d'un ransomware.

- Sauvegardes fréquentes des données importantes, stockées hors ligne pour éviter toute infection.

- Adoption des meilleures pratiques des organisations d'informations de cybersécurité telles que CIS et MITRE.

Suppression du code de DarkSide

La suppression du ransomware DarkSide nécessite un plan de réponse aux incidents complet. Les étapes sont les suivantes :

- Isoler les systèmes infectés pour empêcher la propagation des logiciels malveillants vers d'autres serveurs et terminaux

- Utiliser des outils de cybersécurité pour identifier et supprimer les composants du ransomware

- Restaurer les fichiers chiffrés touchés à partir de sauvegardes

- Contacter les organismes chargés de l'application de la loi tels que le FBI

FAQ

Le ransomware DarkSide est une forme de logiciel malveillant géré par le groupe cybercriminel DarkSide, qui serait piloté depuis la Russie. Le groupe pénètre les environnements informatiques des grandes entreprises, exfiltre les informations sensibles de grande valeur et chiffre les fichiers sur les serveurs et les ordinateurs. Le groupe demande ensuite une rançon en échange d'une clé de déchiffrement et de la promesse de ne pas divulguer publiquement les fichiers sensibles.

Le ransomware en tant que service (RaaS) est un modèle de cybercriminalité dans lequel les développeurs de ransomware permettent à d'autres acteurs malveillants d'utiliser leur code pour perpétrer des attaques en échange d'un pourcentage du paiement des rançons. Le modèle RaaS permet à des criminels peu expérimentés dans le domaine des ransomwares de mener des attaques sophistiquées et lucratives.