Ransomware as a Service (RaaS) ist ein Geschäftsmodell, bei dem Ransomware-Betreiber ihre Malware für einen Anteil am Lösegeld an andere Hacker „vermieten“. Diese „Affiliates“ können dann raffinierte Angriffe auf Opfer durchführen, obwohl sie kaum über Expertise oder Erfahrung in der Durchführung von Ransomware-Angriffen verfügen.

Royal-Ransomware ist eine ausgeklügelte Form von Malware, die Dateien in der IT-Umgebung eines Opfers verschlüsselt, sodass Nutzer auf die Dateien nicht zugreifen können. Die Cyberkriminellen, die hinter Royal-Ransomware-Angriffen stecken, verlangen dann Lösegeld im Austausch für Entschlüsselungsschlüssel, die den Zugriff auf die Dateien wiederherstellen.

Neben der Verschlüsselung von Dateien erkennt und extrahiert Royal-Ransomware hochwertige Daten und vertrauliche Informationen. Diese Praxis ermöglicht es Angreifern, Opfer ein zweites Mal zu erpressen, indem sie drohen, die gestohlenen Daten auf einer Leak-Seite zu veröffentlichen, wenn das Opfer kein Lösegeld zahlt. Lösegeldforderungen reichen in der Regel von 250.000 bis über 2 Millionen Dollar.

Im Gegensatz zu anderen bekannten Ransomware-Gruppen, die ihre Malware häufig über ein RaaS-Modell (Ransomware as a Service) an „Affiliates“ vermieten, hat es den Anschein, dass die Royal-Gruppe ihren Code nicht preisgeben möchte. Cybersicherheitsexperten gehen davon aus, dass die Gruppe sehr erfahren ist, da sie sich schnell an neue Taktiken angepasst hat. Royal hat zunächst Microsoft-Windows-Umgebungen ins Visier genommen, aber die Gruppe hat auch Linux-basierte Varianten entwickelt, darunter Code, der auf ESXi-Server, abzielt, und Unternehmensrechenzentren und virtualisierten Speicher in erheblicher Weise beeinträchtigen kann.

Ein Beispiel für eine Royal-Ransomware-Nachricht, die auf den Computerbildschirmen der Opfer erscheint.

Ein Beispiel für eine Royal-Ransomware-Nachricht, die auf den Computerbildschirmen der Opfer erscheint.

Die Geschichte von Royal-Ransomware

Analysten vermuten, dass Royal-Ransomware erstmals im Januar 2022 auf den Plan getreten ist. Ende 2022 war dann eine rege Aktivität zu verzeichnen. Zusammen mit LockBit und BlackCat zählte Royal damals zu den aktivsten Ransomware-Gruppen. Die hinter Royal-Ransomware stehende kriminelle Gruppe stammt aus dem russischsprachigen Raum und verwendet modernste Techniken zur Infiltration und Exfiltration. Analysten von Trend Micro und anderen Sicherheitsfirmen glauben, dass es sich bei Royal um eine Umfirmierung der Zeon-Ransomware handelt. Royal weist auch viele Ähnlichkeiten zu anderen Formen von Ransomware auf. Zum Beispiel verwendete Royal zunächst den Verschlüsseler der BlackCat-Ransomware und versendete später Erpresserbriefe, die an die Conti-Ransomware erinnerten. Forscher gehen daher davon aus, dass die Gruppe hauptsächlich aus ehemaligen Mitgliedern der Conti-Ransomware-Gruppe besteht, die zuvor Verbindungen zu Ryuk-Ransomware hatte. Dies ist ein Anhaltspunkt dafür, dass die Betreiber über langjährige Erfahrung bei der Durchführung komplexer Cyberangriffe verfügen. Seit Ende 2023 vermuten die Behörden, dass die Royal-Gruppe zu BlackSuit-Ransomware umfirmiert hat, da beide Gruppen ähnliche Codes und Methoden verwenden. Die Royal-Ransomware Gruppe hat viele kritische Infrastruktursektoren angegriffen, darunter Unternehmen aus den Branchen Chemie, Kommunikation, Fertigung, Verteidigung, Finanzdienstleistungen, Gesundheitswesen, Entsorgung, Kernenergie, Wasserkraft sowie Rettungsdienste. Bis November 2023 waren weltweit über 350 Fälle bekanntgeworden, bei denen Royal von seinen Opfern Lösegeldzahlungen in Höhe von insgesamt über 275 Millionen US-Dollar erpressen konnte.

Verbreitung der Royal-Ransomware

Die Cyberkriminellen, die hinter Royal stecken, nutzen häufig Phishing- und Spear-Phishing-E-Mails sowie Callback-Phishing-Betrug, um die Ransomware zu verbreiten. Mit einem Callback-Phishing-Betrug werden Nutzer dazu gebracht, die Remote-Access-Malware zu installieren, die es der Ransomware-Gruppe ermöglicht, den Computer des Nutzers einfach zu infiltrieren. Zu weiteren Angriffsmethoden und Taktiken für den Erstzugriff zählen:

- Einbetten von Royal-Code in Malware wie Batloader und IcedID

- Verwendung von Trojanern – legitime Software, die mit Malware versehen und auf authentisch aussehenden Websites zum Download zur Verfügung gestellt wird

- Missbrauch von RDP-Anwendungen (Remote Desktop Protocol)

- Ausnutzung von Schwachstellen in webbasierten Assets

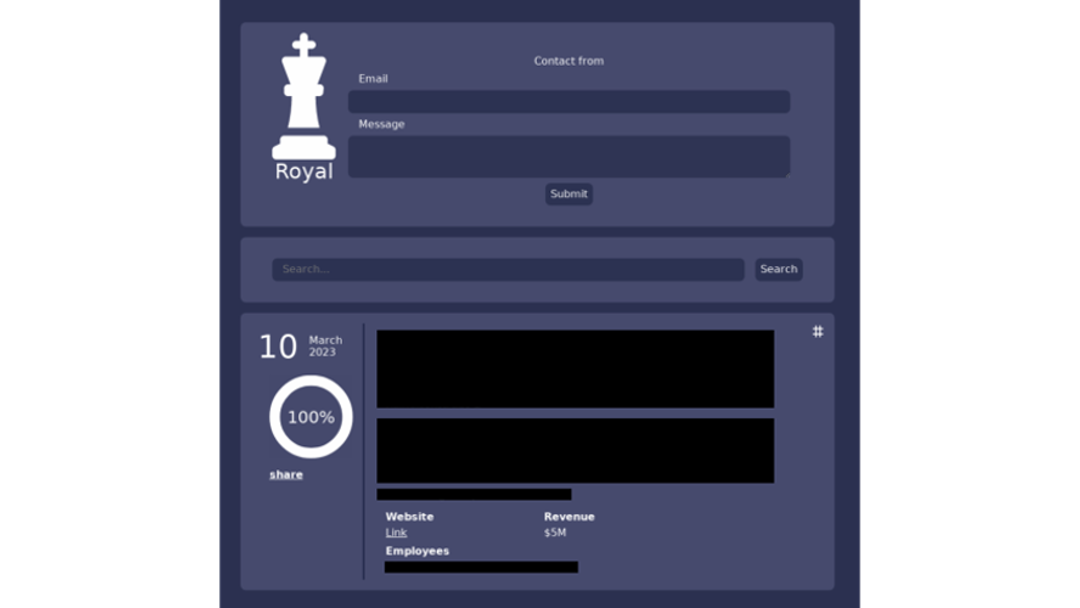

- Missbrauch von Kontaktformularen für geschäftliche Websites zur Verbreitung schädlicher Links

- Malvertising (Missbrauch von Anzeigen) mittels Google-Anzeigen

Funktionsweise von Royal-Ransomware

Sobald die Royal-Ransomware die IT-Umgebung eines Opfers infiziert hat, verwenden die Betreiber der Ransomware verschiedene Taktiken, Techniken und Verfahren (TTPs), um die Auswirkungen des Angriffs zu maximieren.

Umgehen von Abwehrmaßnahmen: Um Abwehrmaßnahmen zu umgehen, verwendet Royal Tools wie PCHunter und Process Hacker, um Antivirus-Produkte manuell auf den Computern des Opfers zu deinstallieren.

Durchführen von Erkundungen: Mit Tools wie NetScan, PsExec und AdFind sammelt Royal-Ransomware Daten über das Active Directory des Opfers und die verbundenen Systeme. Die Betreiber von Royal können auch zusätzliche Second-Stage-Payloads herunterladen.

Eskalieren von Berechtigungen: Angreifer nutzen laterale Bewegungen , um Anmeldedaten von infizierten Hosts zu sammeln und Konten von Cloud-Diensten anzugreifen.

Exfiltrieren von Daten: Nachdem während der Aufklärung hochwertige Ziele identifiziert wurden, extrahiert Royal sensible Daten mit legitimen Tools für Penetrationstests wie Cobalt Strike.

Verhindern der Wiederherstellung: Royal löscht Volume-Schattenkopien, bevor Dateien verschlüsselt werden. Dadurch wird verhindert, dass Opfer die Windows-Systemwiederherstellung verwenden können, um Daten wiederherzustellen.

Verschlüsseln von Dateien: Royal verschlüsselt Dateien mit einer ausführbaren 64-Bit-Datei, die in C++ programmiert wurde, um Dateien auf Microsoft-Windows-Systemen zu verschlüsseln. Zur Umgehung der Ransomware-Schutzmaßnahmen verwendet Royal eine partielle Verschlüsselung, um einen vordefinierten Teil des Dateiinhalts zu verschlüsseln. Royal verwendet auch mehrere Threads, um den Verschlüsselungsprozess zu beschleunigen. Verschlüsselte Dateien sind mit der Dateierweiterung „.royal“ gekennzeichnet.

Fordern von Lösegeld: Die Cyberkriminellen hinter Royal verlangen in ihrem ersten Erpresserbrief üblicherweise keinen konkreten Lösegeldbetrag. Stattdessen leitet eine README.txt-Datei in jedem betroffenen Verzeichnis die Opfer zu einem Tor-basierten Portal, um mit der Ransomware-Gruppe zu kommunizieren.

Abwehr der Royal-Ransomware

Um Ransomware-Angriffe von Royal zu verhindern und zu erkennen, müssen IT- und Sicherheitsteams mehrere Ebenen von Abwehr- und Schutzmaßnahmen einführen.

Mikrosegmentierung: Durch die enge Segmentierung von Netzwerken und einzelnen Assets wird verhindert, dass Angreifer sich lateral durch das Netzwerk bewegen. Auf diese Weise wird der potenzielle Schaden eines Ransomware-Angriffs mit Royal begrenzt.

Kontinuierliche Überwachung: IT-Teams sollten auf die neuesten Anzeichen für Gefährdungen achten und Warnmeldungen bezüglich der Aktivierung von Cobalt Strike und ähnlichen Tools sowie bezüglich der Deaktivierung von Antivirensoftware konfigurieren.

Zero-Trust-Architektur: Die Einführung eines Zero-Trust-Sicherheitsansatzes trägt zur Abwehr von Ransomware bei, indem alle Nutzer und Geräte bei jeder Anforderung aufgefordert werden, sich zu authentifizieren. Außerdem werden die Zugriffsberechtigungen strikt eingeschränkt.

Cybersicherheitsmaßnahmen: Zur Verstärkung der Cybersicherheit können IT-Teams Firewalls, Antivirus-Software, Anti-Malware-Technologie, E-Mail-Filterung, Listen von Anwendungsberechtigungen und andere Abwehrmaßnahmen bereitstellen, die durch aktuelle Bedrohungsinformationen auf dem neuesten Stand gehalten werden.

Sicherheitsaudits: Die regelmäßige Prüfung und Bewertung von Sicherheitskontrollen hilft dabei, Schwachstellen im Netzwerk zu erkennen und zu beheben.

Sicherheitsschulungen: Wenn Mitarbeiter über bewährte Methoden der Cybersicherheit informiert werden, trägt dies dazu bei, dass Phishing-E-Mails und andere Bedrohungen erkannt und vermieden werden.

Backups: Das regelmäßige Sichern von Daten und die Offline-Speicherung von Kopien ermöglicht IT-Teams die schnelle Wiederherstellung von Daten im Falle eines Angriffs.

Identity and Access Management (IAM): Die Multi-Faktor-Authentifizierung und die Verwendung sicherer Passwörter verhindern den unbefugten Zugriff durch Ransomware-Betreiber.

Endpoint-Sicherheit: EDR-Lösungen (Endpoint Detection and Response) überwachen und beschränken ausführbare Pfade, um das Risiko von Ransomware auf einzelnen Geräten wie Mobiltelefonen, Laptops und PCs zu minimieren.

- Updates und Patches: Um Schwachstellen in Software und Betriebssystemen zu beheben, die Angreifer ausnutzen könnten, müssen IT-Teams einen optimalen Rhythmus für die Installation von Updates und das Einspielen von Patches festlegen.

Entfernen der Royal-Ransomware

Wie bei vielen anderen Formen von Ransomware müssen IT-Teams zur Beseitigung der Infektion im Rahmen eines gut durchdachten Vorfallsreaktionsplans mehrere wichtige Schritte ausführen.

Isolieren infizierter Systeme: Infizierte Computer oder Laufwerke müssen sofort vom Internet, dem Netzwerk und anderen Systemen getrennt werden, um eine Ausbreitung der Infektion zu verhindern.

Einschalten von Experten: Sicherheitsfirmen, die sich auf die Entfernung von Ransomware spezialisiert haben, können nach einem Ransomware-Angriff fachkundige Unterstützung anbieten.

Identifizieren der Infektion: Durch die Identifizierung der Ransomware-Variante können IT-Teams die beste Methode zur Ausrottung des Codes ermitteln und nach möglichen Entschlüsselungstools suchen.

Entfernen der Ransomware: Mithilfe spezieller Tools können IT-Teams betroffene Laufwerke bereinigen, Exploit-Kits entfernen und Schwachstellen beheben, die Angreifer möglicherweise zur Neuinstallation der Ransomware verwendet haben.

Wiederherstellen der Daten: IT-Teams können dann Dateien aus einer sauberen Sicherungskopie wiederherstellen.

Information der Behörden: Das FBI und die Cybersecurity and Infrastructure Security Agency (CISA) fordern alle Opfer auf, Ransomware-Vorfälle bei den Behörden vor Ort zu melden und anzugeben, ob ein Lösegeld gezahlt wurde oder nicht.

Doppelte Erpressung im Zusammenhang mit Ransomware bedeutet, dass Daten durch die Ransomware nicht nur verschlüsselt werden, sondern dass auch mit deren Veröffentlichung gedroht wird. Bevor die Dateien eines Opfers verschlüsselt werden, übertragen Angreifer wertvolle Daten und geschützte Informationen auf einen externen Server und drohen, diese zu verbreiten, wenn das Lösegeld nicht gezahlt wird.

Zu den Anzeichen einer Gefährdung durch Royal-Ransomware gehören: .royal-Erweiterungen, die zu Dateinamen hinzugefügt werden, die Erkennung als schädlich bekannter IP-Adressen und -Domänen sowie Lösegeldforderungen in Form von README.txt-Dateien, die in Verzeichnissen verschlüsselter Dateien hinterlegt werden.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.