A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresa globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.

O ransomware DarkSide é um tipo de software mal-intencionado, ou malware, que criptografa arquivos em servidores e dispositivos, permitindo que os invasores exijam um resgate em troca de chaves de descriptografia. Os operadores de ransomware DarkSide são conhecidos por empregar táticas de extorsão dupla: além de exigir um resgate para descriptografar arquivos, eles exfiltram dados confidenciais e ameaçam liberar publicamente os dados roubados se a organização vítima não cumprir as exigências de resgate.

O DarkSide também opera como RaaS (ransomware como serviço), um modelo de negócios no qual os operadores de ransomware o alugam a outros cibercriminosos conhecidos como afiliados em troca de uma porcentagem dos lucros do resgate.

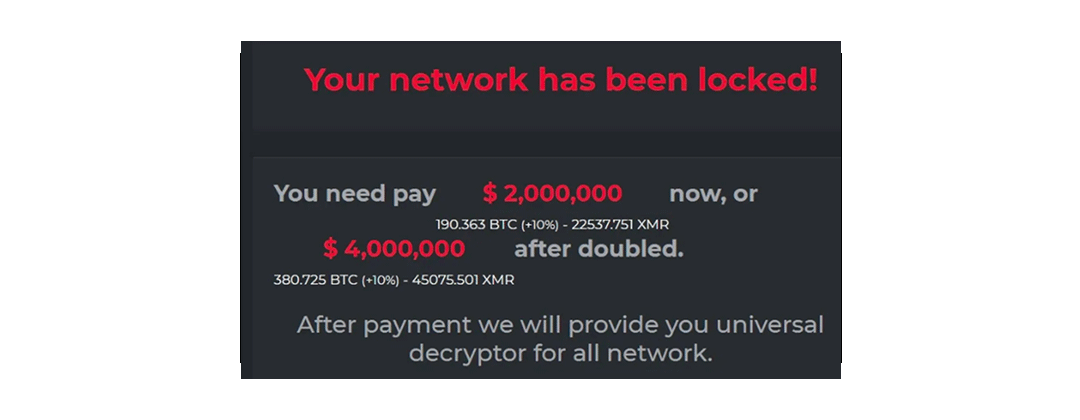

An example of a DarkSide ransomware notice that appears on victims’ computer screens

An example of a DarkSide ransomware notice that appears on victims’ computer screens

Quem opera o ransomware DarkSide?

O ransomware DarkSide é executado pelo DarkSide Hacker Group, uma organização de crimes cibernéticos que opera em todo o mundo. O grupo DarkSide é conhecido por declarar publicamente sua preferência por atacar grandes corporações lucrativas e infraestrutura crítica, em vez de organizações sem fins lucrativos, como organizações médicas, educacionais ou governamentais.

Acredita-se que seja russo ou do Leste Europeu, mas uma operação com fins lucrativos, e não patrocinada pelo estado. Como o código usado pelo DarkSide se assemelha ao software usado pelo ransomware REvil, os especialistas especulam que o DarkSide possa ser uma ramificação ou afiliado do REvil.

História do ransomware DarkSide

O grupo de ransomware DarkSide surgiu em torno de agosto de 2020, realizando ataques sofisticados a alvos de alto perfil. O grupo começou a oferecer seu ransomware como serviço em novembro de 2021, e publicou a versão 2.0 em março de 2021.

Em maio de 2021, o grupo DarkSide afirmou que estava interrompendo suas operações e programas de afiliados de RaaS em resposta à pressão do governo dos EUA. No entanto, os especialistas em segurança sugerem que o grupo pode simplesmente ter reorganizado suas atividades de invasão com um nome diferente. Em abril de 2022, o FBI divulgou um aviso informando que vários criminosos relacionados ao ransomware BlackCat têm ligações com o DarkSide, sugerindo que a variante de ransomware BlackCat possa ser uma versão renomeada do DarkSide.

Como o ransomware DarkSide se propaga?

Em vez de usar phishing ou spear phishing como muitos outros tipos de ransomware, a variante DarkSide geralmente obtém acesso inicial explorando vulnerabilidades em sistemas operacionais Windows e Linux, principalmente por meio do RDP (Remote Desktop Protocol). O DarkSide também obtém acesso explorando senhas fracas, firewalls configurados incorretamente e a falta de controles de autenticação robustos.

Como funciona o ransomware DarkSide?

Depois de acessar uma rede de TI com ransomware, os agentes de ameaças de DarkSide executam uma série de etapas para aumentar o impacto do ataque.

- Comando e controle: um ataque de ransomware DarkSide geralmente envolve comando e controle por meio de um cliente RDP executado pela porta 443, roteado via Tor. Eles também podem usar Cobalt Strike como um mecanismo secundário.

- Roubo de credenciais: os invasores escalam privilégios para roubar credenciais, permitindo que eles obtenham acesso a outras partes da rede.

- Exclusão de arquivos: o ransomware DarkSide exclui cópias de sombra de volume de arquivos em computadores para que as organizações vítimas não possam restaurar facilmente o acesso revertendo a essas cópias.

- Evasão: os invasores DarkSide tomam determinadas medidas para evitar uma possível detecção, incluindo excluir chaves de registro, interromper processos de registro de eventos ou interferir em ferramentas de verificação de segurança.

- Reconhecimento: os hackers empregam movimentação lateral nas redes comprometidas para identificar alvos de alto valor com informações confidenciais.

- Criptografia: os hackers do DarkSide criptografam arquivos somente após mapearem o ambiente e exfiltrarem dados confidenciais. O código do ransomware é distribuído usando backdoors conhecidos, e a carga útil contém um arquivo executável, uma extensão de arquivo exclusiva e um ID de vítima exclusivo que permite que as organizações efetuem um pagamento no website do DarkSide. Esses identificadores exclusivos permitem que o ransomware evite a detecção por sistemas baseados em assinatura.

- Nota de resgate: o DarkSide usa a rede Tor para se comunicar de forma anônima com as vítimas e gerenciar pagamentos de resgate em Bitcoin. As demandas de resgate variam de US$ 200.000 a US$ 20 milhões.

Ataques cibernéticos famosos de ransomware DarkSide

O incidente de ransomware DarkSide mais notável foi o ataque à Colonial Pipeline em maio de 2021. Esse ataque resultou em um grande desligamento das operações e causou uma escassez de combustível em grande parte da Costa Leste nos Estados Unidos. Outros incidentes de alto perfil incluem ataques à provedora de serviços gerenciados de TI CompuCom, à empresa alemã de distribuição de produtos químicos Brenntag e à Toshiba Tec Corp na França.

Mitigação de ataques de ransomware DarkSide

Evitar um ataque de ransomware DarkSide requer uma abordagem de segurança em várias camadas que inclui:

- Atualizações e patches regulares para sistemas operacionais e software para corrigir vulnerabilidades

- Segmentação robusta, software antivírus e antimalware, IPS (sistemas de prevenção de invasões) e outras ferramentas de cibersegurança baseadas na inteligência contra ameaças mais recente

- MFA (autenticação multifator) para acesso remoto a redes de TI

- Filtros de e-mail para impedir que mensagens com arquivos executáveis cheguem aos usuários finais

- Filtros de rede que bloqueiam comunicações com endereços IP conhecidos por serem mal-intencionados

- Segurança de pontos de extremidade para detectar e eliminar infecções por ransomware em dispositivos

- Treinamento de conscientização sobre segurança para ajudar os usuários a reconhecer sinais de ransomware

- Backups frequentes de dados importantes, armazenados offline para evitar infecções

- Adoção de práticas recomendadas de organizações de informações de cibersegurança, como CIS e MITRE.

Como remover o código do DarkSide

A remoção do ransomware DarkSide requer um plano abrangente de resposta a incidentes. As etapas incluem:

- O isolamento de sistemas infectados para evitar que o malware se espalhe para outros servidores e dispositivos

- O uso de ferramentas de cibersegurança para identificar e remover componentes do ransomware

- A restauração de arquivos criptografados afetados a partir de backups

- O contato com agências de segurança pública, como o FBI.

Perguntas frequentes

O ransomware DarkSide é um tipo de malware operado pelo grupo de cibercriminosos DarkSide, que se acredita estar localizado na Rússia. O grupo se infiltra em ambientes de TI de grandes corporações, exfiltra informações confidenciais e de alto valor e criptografa arquivos em servidores e computadores. Em seguida, exige um resgate em troca de uma chave de descriptografia e uma promessa de não vazar arquivos confidenciais online.

RaaS (ransomware como serviço) é um modelo de crime cibernético no qual os desenvolvedores de ransomware permitem que outros hackers usem seu código para realizar ataques em troca de uma porcentagem da receita de resgate. O RaaS permite que criminosos com pouca experiência em ransomware realizem ataques sofisticados e lucrativos.