Ransomware as a Service (RaaS) ist ein Geschäftsmodell der Cyberkriminalität, bei dem Entwickler eines Ransomware-Angriffs ihre Software an andere Kriminelle, sogenannte Affiliates, vermieten oder gegen eine Gebühr Ransomware-Angriffe als Dienst durchführen. Einige der gefährlichsten Varianten wie die Ransomware von REvil und BlackCat haben sich als RaaS-Modell verbreitet.

WannaCry erschien im Mai 2017 und war einer der ersten weltweiten Angriffe mit Ransomware, die jemals gemeldet wurden. WannaCry verbreitete sich so schnell, dass er an einem Tag mehr als 230.000 Computer in 150 Ländern infizierte, darunter die USA, England, Indien, Taiwan, Russland und die Ukraine. Der Angriff verursachte dabei geschätzte Schäden in Milliardenhöhe.

WannaCry ist unter den sichtbaren Ransomware‑Angriffen einzigartig, da er sich als Wurm ausbreitete und nicht durch Phishing-E-Mails oder Social Engineering. Es wird angenommen, dass der Angriff von Nordkorea oder der Lazarus Group, einer nordkoreanischen Gruppe von Cyberkriminellen, gestartet wurde. Der Ransomware-Angriff WannaCry wurde innerhalb eines Tages neutralisiert, als der Malware-Forscher Marcus Hutchins einen Kill Switch innerhalb des Codes entdeckte, der die betroffenen Computer daran hinderte, die Malware weiter zu verbreiten.

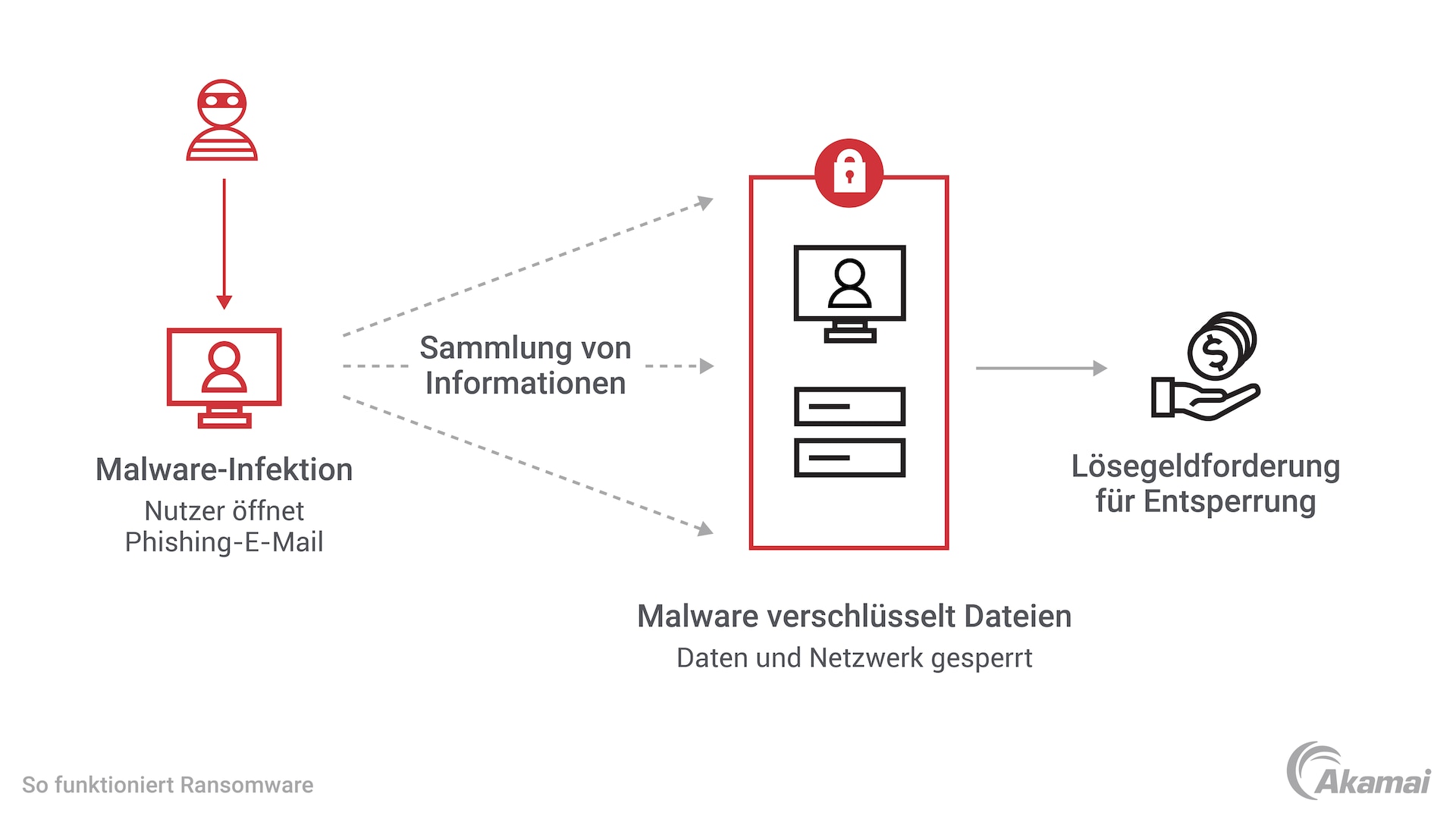

Diagramm, das die Funktionsweise eines Ransomware-Angriffs zeigt

Diagramm, das die Funktionsweise eines Ransomware-Angriffs zeigt

Wie funktioniert die Ransomware WannaCry?

Als eine Form von Ransomware verschlüsselt WannaCry Dateien auf dem Computer oder Server des Opfers und blockiert so den Zugriff oder die Nutzung, bis ein Lösegeld gezahlt wird. Das ursprüngliche Lösegeld im Fall von WannaCry betrug 300 US-Dollar in Bitcoin. Es sollte sich auf 600 US-Dollar erhöhen, falls es nicht innerhalb eines bestimmten Zeitraums gezahlt würde. Durch das Blockieren des Zugriffs auf Dateien und Daten konnte WannaCry IT-Systeme in Unternehmen, die von dem Angriff betroffen waren, problemlos lahmlegen.

WannaCry ist eine einzigartige Ransomware, da sie sich als Wurm verbreitet. Es handelt sich um eine Art von Malware, die sich schnell ausbreiten kann, ohne dass eine Hostdatei oder menschliches Eingreifen erforderlich ist. Sie erschien auf einem infizierten Computer als Dropper oder eigenständiges Programm, das Malware bereitstellt und installiert. Die Dateien im WannaCry-Dropper beinhalteten eine Anwendung zum Verschlüsseln und Entschlüsseln von Daten, Dateien mit Verschlüsselungsschlüsseln und eine Kopie von Tor, die die Betreiber der Ransomware zur C2-Kommunikation (Command and Control) verwendeten. Nachdem sich die Malware auf einem Gerät etabliert hatte, übertrug sie sich auf andere nicht gepatchte Geräte, die mit dem infizierten Computer kommunizierten, und beeinträchtigte sie.

WannaCry nutzte eine Schwachstelle namens „EternalBlue“ aus, die von der United States National Security Agency (NSA) entwickelt wurde und von einer Gruppe namens Shadow Brokers bei einem Angriff auf die NSA selbst gestohlen wurde. Der EternalBlue-Exploit war nur auf älteren Versionen von Microsoft Windows wirksam, die einen bestimmten Sicherheitspatch nicht erhalten hatten, aber 2017 waren viele Computer nicht gepatcht und so konnte sich die Malware schnell ausbreiten.

WannaCry nutzte eine Schwachstelle aus, die sich aus der Art ergab, wie Windows das SMB-Protokoll (Server Message Block) über das Netzwerkknoten kommunizieren können, verwaltete. Durch eine Sicherheitslücke konnte die Ransomware SMB dazu bringen durch speziell gestaltete Pakete, die als EternalBlue bekannt sind, beliebigen Code auszuführen. Microsoft hatte bereits einige Monate zuvor einen Patch für diese Schwachstelle veröffentlicht, aber tausende von Computern auf der ganzen Welt blieben ungepatcht und damit ungeschützt.

Welche Auswirkungen hatte eine WannaCry-Infektion?

Viele große Organisationen auf der ganzen Welt waren betroffen, darunter das spanische Mobilfunkunternehmen Telefónica und der britische National Health Service (NHS), der Krankenwagen umleiten mussten, da ein Drittel der Krankenhäuser betroffen war.

Wie wurde die Ransomware WannaCry gestoppt?

Bei der Untersuchung des Quellcodes von WannaCry entdeckte der Sicherheitsblogger und -forscher Marcus Hutchins, dass die Malware vor der Ausführung eine nicht vorhandene Domain abfragt – iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Wenn WannaCry keine Antwort von dieser gefälschten Domain erhält, begann sie Verschlüsselungsprozesse auf dem betroffenen Computer auszuführen. Nachdem Hutchins die Domain registriert hatte, breitete sich die Malware zwar weiter aus, aber da die Abfrage der Domain ein reales Ergebnis zurücksendete, wurde die die Verschlüsselung von Dateien beendet, was die Bedrohung im Wesentlichen neutralisiert hat.

Eine automatische Update-Funktion im Windows-Betriebssystem bewirkte, dass alle Computer mit Windows 10, die die neuesten Patches bis Mai 2017 erhalten hatten, vor WannaCry geschützt waren. Microsoft stellte den SMB-Patch schließlich auch für Windows-XP-Systeme und ältere Versionen des Betriebssystems zur Verfügung.

Ist WannaCry immer noch eine Bedrohung?

Der Ransomware-Wurm WannaCry ist weiterhin eine Bedrohung. In einer neueren Version von WannaCry wurde die Kill Switch-Domain aus dem Code entfernt. Diese Varianten nutzen immer noch die EternalBlue-SMB-Schwachstelle aus und können ungepatchte Systeme und Windows-Computer infizieren.

Wie können Angriffe wie der mit der Ransomware WannaCry verhindert werden?

Um Angriffe wie WannaCry zu verhindern, brauchen Unternehmen einen umfassenden und mehrschichtigen Cybersicherheitsansatz.

Updates und Patches. Neben der Neutralisierung der Ransomware WannaCry können die neuesten Sicherheitsupdates und Patches und deren zeitnahe Installation dazu beitragen, eine Vielzahl anderer Angriffe zu verhindern, die Schwachstellen in Hardware und Software ausnutzen.

Zero-Trust-Sicherheit. Beim Zero-Trust-Ansatz werden viele Angriffe verhindert und die laterale Netzwerkbewegung begrenzt, weil nichts und niemandem vertraut wird. Zero Trust erfordert, dass jeder Nutzer, jedes Gerät und jede Anwendung bei jeder Anfrage nach Zugriff auf IT-Assets erneut authentifiziert und validiert wird. Der Grundsatz der minimalen Berechtigungsvergabe bedeutet, dass der Zugang nur nach Bedarf und nur für einen begrenzten Zeitraum gewährt wird.

Zentralisierte Richtlinienverwaltung. Wenn IT-Administratoren die Sicherheit von einem einzigen Standort aus verwalten können, können sie unternehmensweite Richtlinien festlegen, die helfen, Sicherheitslücken zu vermeiden, und die neuesten Bedrohungsinformationen nutzen.

Antivirus- und Anti-Malware-Technologie. Durch die kontinuierliche Überwachung des Netzwerktraffics können Antivirus- und Anti-Malware-Lösungen potenziell schädlichen Traffic, E-Mails und Anhänge herausfiltern, die möglicherweise mit Ransomware-Angriffen im Zusammenhang stehen.

Mitarbeiterschulungen. Da menschliches Versagen bei zahlreichen Angriffen eine wesentliche Rolle spielt, müssen IT-Teams Mitarbeiter ständig über die neuesten Taktiken von Cyberkriminellen und Best Practices, die Mitarbeiter anwenden müssen, um Angriffe zu verhindern, informieren.

Verschlüsselung. Die Verschlüsselung von Dateien verhindert, dass sensible Daten veröffentlicht werden, falls es zu einer Datenschutzverletzung kommt oder während eines Ransomware-Angriffs vertrauliche Informationen extrahiert werden.

Identitäts- und Zugriffsverwaltung. Sicherheitselemente wie sichere Passwörter und Multi-Faktor-Authentifizierung können dazu beitragen, dass Angreifer keinen unautorisierten Zugriff auf Konten und IT-Umgebungen erhalten.

Backups. Häufige Backups können vor Ransomware schützen, denn durch sie wird sichergestellt, dass von jeder Datei außerhalb des Standorts, wo Ransomware sie nicht infizieren kann, eine Kopie gespeichert wird.

Kontinuierliche Überwachung. Durch die ständige Überwachung der technischen Umgebung auf der Suche nach potenziellen Bedrohungen erhalten IT-Teams frühzeitig Hinweise auf mögliche Angriffe.

Netzwerksegmentierung. Die Segmentierung des Netzwerks in kleinere Subnetzwerke verhindert, dass ein erfolgreicher Angriff in einem Teil des Netzwerks Dateien in anderen Teilen infiziert. Die softwaredefinierte Mikrosegmentierung bietet noch mehr Sicherheit, da einzelne Workloads isoliert werden, um zu verhindern, dass Hacker sich lateral durch ein System bewegen und auf sensible Daten zugreifen.

Sicherheitszertifizierungen. IT-Teams müssen Sicherheitszertifizierungen aufrechterhalten und die Einhaltung gesetzlicher Rahmenbedingungen überwachen, um sicherzustellen, dass ihre Organisation und alle Anbieter, mit denen sie zusammenarbeiten, sich an die Best Practices zur Verhinderung von Ransomware- und anderen Cyberangriffen halten. Organisationen im Gesundheitswesen und Rettungsdienste können beispielsweise die Sicherheit von Daten und Patientenakten gewährleisten, indem sie die Standards der Defense Information Systems Agency (DISA) für die Konfiguration von Sicherheitskontrollen einhalten.

Ransomware ist eine Form von Malware oder schädlicher Software, die Dateien auf einem Server oder Gerät verschlüsselt und so legitime Nutzer und Organisationen daran hindert, darauf zuzugreifen. Die Dateien bleiben verschlüsselt, bis ein Lösegeld für die Schlüssel, mit denen die Dateien entschlüsselt werden können, gezahlt wird. Da Ransomware den Zugriff auf unternehmenskritische Informationen verhindern kann, kann es schnell zu verheerenden Unterbrechungen der Geschäftskontinuität kommen. Lösegeldzahlungen können je nach Opfer und Wert der verschlüsselten Daten mehrere hundert bis hin zu Millionen USD in Kryptowährung betragen.

Die Ransomware WannaCry verbreitet sich zwar als Wurm, doch die meisten Ransomware-Angriffe nutzen Social-Engineering-Techniken wie Phishing-E‑Mails oder gefälschte Websites, um Nutzer dazu zu bringen, Anmeldedaten preiszugeben, mit denen Angreifer auf IT‑Umgebungen zugreifen können. Alternativ können Botnets wie Meris dazu beitragen, Ransomware zu verbreiten, indem sie Tausende oder Millionen von Maschinen mit Malware infizieren, durch die Angreifer die Geräte kontrollieren können.

Warum entscheiden sich Kunden für Akamai?

Akamai ist das Unternehmen für Cybersicherheit und Cloud Computing, das das digitale Leben unterstützt und schützt. Unsere marktführenden Sicherheitslösungen, überlegene Threat Intelligence und unser globales Betriebsteam bieten ein gestaffeltes Sicherheitskonzept, um die Daten und Anwendungen von Unternehmen überall zu schützen. Die Cloud-Computing-Lösungen von Akamai bieten als Full-Stack-Gesamtpaket Performance und erschwingliche Preise auf der weltweit am stärksten verteilten Plattform. Globale Unternehmen vertrauen auf Akamai für die branchenführende Zuverlässigkeit, Skalierbarkeit und Expertise, die sie benötigen, um ihr Geschäft selbstbewusst auszubauen.