Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.

Il ransomware DarkSide è un tipo di software dannoso (o malware), che crittografa i file su computer e server, consentendo ai criminali informatici di richiedere un riscatto in cambio delle chiavi di decrittografia. Gli autori degli attacchi ransomware Darkside sono noti per l'utilizzo di tattiche di doppia estorsione: oltre a richiedere un riscatto per decrittografare i file, esfiltrano i dati sensibili e minacciano di divulgare pubblicamente i dati rubati se l'organizzazione presa di mira non soddisfa le richieste di riscatto. Il

Darkside opera anche come soluzione RaaS (Ransomware-as-a-Service), un modello imprenditoriale in cui gli autori del ransomware lo affittano ad altri criminali informatici noti come affiliati in cambio di una percentuale dei profitti del riscatto.

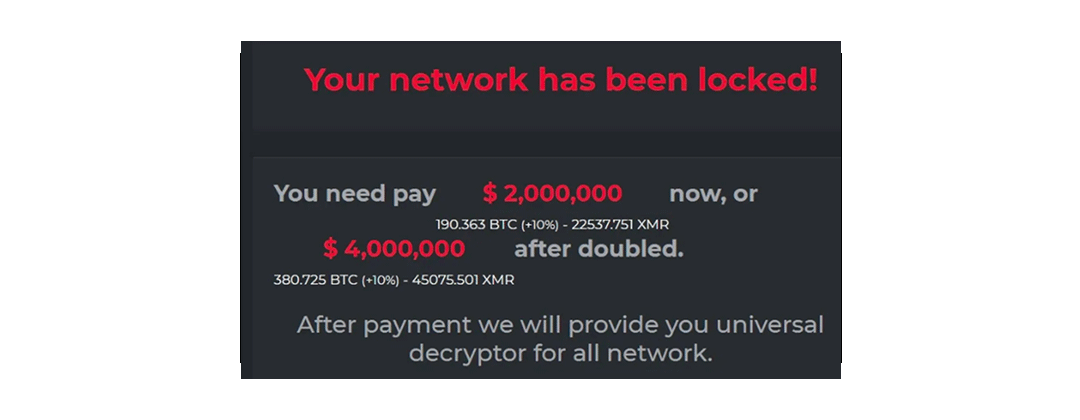

An example of a DarkSide ransomware notice that appears on victims’ computer screens

An example of a DarkSide ransomware notice that appears on victims’ computer screens

Chi gestisce il ransomware DarkSide?

Il ransomware Darkside è gestito dal gruppo di hacker DarkSide, un'organizzazione di criminali informatici che opera in tutto il mondo. Il gruppo DarkSide è noto per aver dichiarato pubblicamente di preferire prendere di mira grandi aziende e infrastrutture critiche redditizie piuttosto che organizzazioni no profit come strutture mediche, educative o governative.

Si ritiene che il gruppo DarkSide sia di origine russa o dell'Europa orientale, ma si pensa che le sue attività siano condotte a scopo di lucro piuttosto che trattarsi di un gruppo sponsorizzato da un governo nazionale. Poiché il codice utilizzato da DarkSide somiglia al software utilizzato dal ransomware REvil, gli esperti ipotizzano che il ransomware DarkSide possa essere un derivato o un affiliato di REvil.

La storia del ransomware DarkSide

Il gruppo di ransomware DarkSide è emerso intorno all'agosto 2020, conducendo sofisticati attacchi contro obiettivi di alto profilo. Il gruppo ha iniziato ad offrire la sua soluzione RaaS (Ransomware-as-a-Service) a novembre 2021, di cui ha pubblicato la versione 2.0 a marzo 2021.

A maggio 2021, il gruppo DarkSide ha affermato di aver chiuso le sue attività e i programmi di affiliazione RaaS in risposta alle pressioni del governo degli Stati Uniti. Tuttavia, gli esperti di sicurezza suggeriscono che il gruppo potrebbe aver semplicemente riorganizzato le proprie attività di hacking con un nome diverso. Ad aprile 2022, l'FBI ha pubblicato un avviso secondo cui diversi criminali correlati al ransomware BlackCat hanno collegamenti con DarkSide, il che suggerisce che la variante ransomware BlackCat potrebbe essere una versione ribrandizzata di DarkSide.

Come viene diffuso il ransomware DarkSide?

Anziché utilizzare phishing o spear phishing come molti altri tipi di ransomware, la variante DarkSide, in genere, ottiene l'accesso iniziale sfruttando le vulnerabilità presenti nei sistemi operativi Windows e Linux, principalmente tramite il protocollo RDP (Remote Desktop Protocol). Il ransomware Darkside ottiene anche l'accesso sfruttando password deboli, firewall configurati in modo errato e la mancanza di solidi controlli di autenticazione.

Come funziona il ransomware DarkSide?

Dopo aver effettuato l'accesso a una rete IT con ransomware, gli autori del ransomware DarkSide eseguono una serie di passaggi per aumentare l'impatto dell'attacco.

- C2 (Command and Control): un attacco ransomware DarkSide, in genere, implica il comando e il controllo attraverso un client RDP eseguito sulla porta 443 e instradato tramite Tor. Questo attacco può utilizzare anche Cobalt Strike come meccanismo secondario.

- Furto di credenziali: i criminali inoltrano i privilegi per rubare le credenziali, consentendo loro di accedere ad altre parti della rete.

- Eliminazione di file: il ransomware Darkside elimina le copie ombra del volume dei file sui computer in modo che le organizzazioni prese di mira non possano ristabilire facilmente l'accesso ripristinando queste copie.

- Elusione: gli autori degli attacchi Darkside adottano alcune misure per evitare possibili rilevamenti, tra cui l'eliminazione delle chiavi di registro, l'interruzione dei processi di registrazione degli eventi o l'interferenza con gli strumenti per la scansione della sicurezza.

- Ricognizione: gli hacker utilizzano il movimento laterale all'interno delle reti compromesse per identificare gli obiettivi di alto valore con informazioni sensibili.

- Crittografia: gli hacker Darkside crittografano i file solo dopo aver mappato l'ambiente ed esfiltrato i dati sensibili. Il codice ransomware viene distribuito tramite backdoor ben note e il payload contiene un file eseguibile, un'estensione file univoca e un ID della vittima univoco che consente alle organizzazioni di effettuare un pagamento sul sito web di DarkSide. Questi identificatori univoci consentono al ransomware di evitare il rilevamento da parte di sistemi basati su firme.

- Nota di riscatto: Darkside utilizza la rete Tor per comunicare in modo anonimo con le vittime e per gestire i pagamenti dei riscatti in bitcoin. Le richieste di riscatto sono comprese tra i 200.000 e i 20 milioni di dollari.

Famosi attacchi ransomware DarkSide

Il più notevole incidente ransomware DarkSide è stato l'attacco sferrato contro Colonial Pipeline a maggio 2021. Questo attacco ha provocato un massiccio arresto delle operazioni e ha causato una carenza di carburante per gran parte della costa orientale degli Stati Uniti. Altri incidenti di alto profilo includono attacchi sferrati contro il provider di servizi gestiti CompuCom, la società di distribuzione chimica tedesca Brenntag e la Toshiba Tec Corp in Francia.

Mitigazione degli attacchi ransomware DarkSide

La prevenzione di un attacco ransomware DarkSide richiede un approccio alla sicurezza multilivello che include:

- Aggiornamenti e patch regolari ai sistemi operativi e al software per mitigare le vulnerabilità

- Solide soluzioni di segmentazione, software antivirus e anti-malware, sistemi anti-intrusione (IPS) e altri strumenti di cybersecurity aggiornati con la più recente intelligence sulle minacce

- Autenticazione multifattore (MFA) per l'accesso remoto alle reti IT

- Filtri e-mail per impedire ai messaggi con file eseguibili di raggiungere gli utenti finali

- Filtri di rete che bloccano le comunicazioni con indirizzi IP noti come dannosi

- Sicurezza degli endpoint per rilevare ed eliminare le infezioni ransomware sui dispositivi

- Formazione sulla consapevolezza della sicurezza per aiutare gli utenti a riconoscere i segni del ransomware

- Backup frequenti di dati importanti, memorizzati offline per evitare infezioni

- Adozione di best practice da parte di organizzazioni di informazioni sulla cybersecurity come CIS e MITRE

Rimozione del codice DarkSide

La rimozione del ransomware Darkside richiede un piano di risposta completo agli incidenti, i cui passaggi includono quanto segue:

- Isolamento dei sistemi infetti per impedire che il malware si diffonda ad altri server e dispositivi

- Utilizzo di strumenti di cybersecurity per identificare e rimuovere i componenti del ransomware

- Ripristino dei file crittografati interessati dai backup

- Contatto delle forze dell'ordine come l'FBI

Domande frequenti (FAQ)

Il ransomware Darkside è una forma di malware gestita dal gruppo di criminali informatici DarkSide, che si trova, probabilmente, in Russia. Il gruppo si infiltra negli ambienti IT di grandi aziende, esfiltra informazioni sensibili e di alto valore e crittografa i file su server e computer. Il gruppo chiede, quindi, un riscatto in cambio di una chiave di decrittografia e la promessa di non divulgare file sensibili online.

Il RaaS (Ransomware-as-a-Service) è un modello di crimine informatico in cui gli sviluppatori di ransomware consentono ad altri hacker di utilizzare il proprio codice per sferrare attacchi in cambio di una percentuale dei ricavi del riscatto. Il RaaS consente ai criminali con poca esperienza nel ransomware di sferrare attacchi sofisticati e redditizi.