Akamai es la empresa de ciberseguridad y cloud computing que potencia y protege los negocios online. Nuestras soluciones de seguridad líderes en el mercado, nuestra inteligencia ante amenazas consolidada y nuestro equipo de operaciones globales proporcionan una defensa en profundidad para proteger los datos y las aplicaciones empresariales. Las soluciones integrales de cloud computing de Akamai garantizan el rendimiento y una buena relación calidad-precio en la plataforma más distribuida del mundo. Las grandes empresas confían en Akamai por su fiabilidad, escalabilidad y experiencia inigualables en el sector, idóneas para crecer con seguridad.

El ransomware DarkSide es un tipo de software malicioso, o malware, que cifra archivos en servidores y dispositivos, lo que permite a los atacantes exigir un rescate a cambio de las claves de descifrado. Los operadores del ransomware DarkSide son conocidos por emplear tácticas de doble extorsión: además de exigir un rescate para descifrar archivos, exfiltran datos confidenciales y amenazan con divulgar públicamente los datos robados si la organización víctima del ataque no cumple con las exigencias de rescate.

Darkside también opera como ransomware como servicio (RaaS), un modelo de negocio en el que los operadores de ransomware lo alquilan a otros ciberdelincuentes conocidos como afiliados a cambio de un porcentaje de los beneficios del rescate.

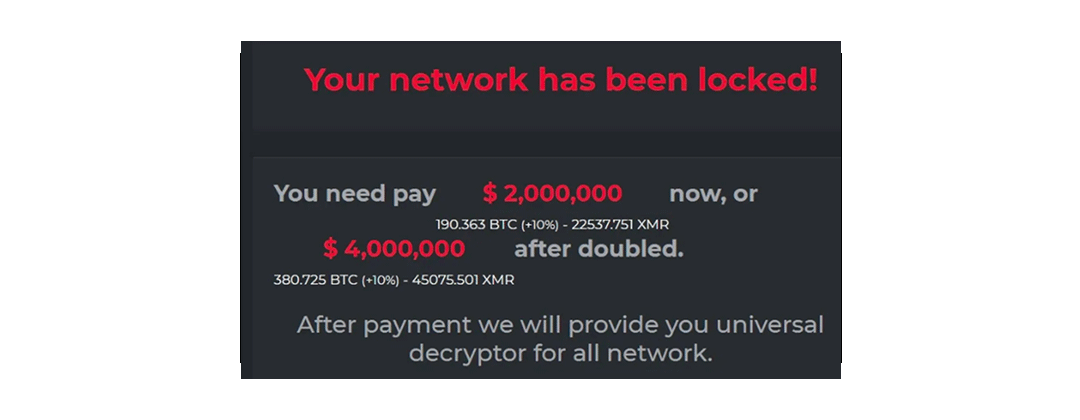

An example of a DarkSide ransomware notice that appears on victims’ computer screens

An example of a DarkSide ransomware notice that appears on victims’ computer screens

¿Quién opera el ransomware DarkSide?

La organización de ciberdelincuencia DarkSide Hacker Group opera el ransomware DarkSide a nivel mundial. El grupo DarkSide es conocido por declarar públicamente su preferencia por atacar a corporaciones importantes y rentables y a infraestructuras críticas, antes que a organizaciones sin ánimo de lucro como las médicas, educativas o gubernamentales.

Se cree que el grupo DarkSide es ruso o de Europa del Este, y no un grupo patrocinado por el Estado, y que es una operación con fines lucrativos. Dado que el código utilizado por DarkSide se asemeja al software utilizado por el ransomware REvil, los expertos especulan que DarkSide puede ser una ramificación o una filial de REvil.

Historia del ransomware DarkSide

El grupo de ransomware DarkSide surgió alrededor de agosto de 2020 y llevó a cabo sofisticados ataques contra objetivos de alto nivel. El grupo comenzó a ofrecer su ransomware como servicio en noviembre de 2021 y publicó la versión 2.0 en marzo de 2021.

En mayo de 2021, el grupo DarkSide afirmó que estaba cerrando sus operaciones y sus programas de afiliados de RaaS en respuesta a la presión del gobierno de EE. UU. Sin embargo, los expertos en seguridad sugieren que puede que el grupo simplemente haya reorganizado sus actividades de hacking con un nombre diferente. En abril de 2022, el FBI publicó un aviso de que varios delincuentes relacionados con el ransomware BlackCat tienen enlaces a DarkSide, lo que sugiere que la variante de ransomware BlackCat podría ser una versión renovada de DarkSide.

¿Cómo se propaga el ransomware DarkSide?

En lugar de utilizar el phishing o el spear-phishing como muchos otros tipos de ransomware, la variante DarkSide suele obtener acceso inicial explotando las vulnerabilidades de los sistemas operativos Windows y Linux, principalmente a través del protocolo de escritorio remoto (RDP). Darkside también obtiene acceso mediante la explotación de contraseñas débiles, firewalls mal configurados y la falta de controles de autenticación sólidos.

¿Cómo funciona el ransomware DarkSide?

Después de acceder a una red de TI con ransomware, los atacantes de DarkSide realizan una serie de pasos para aumentar el impacto del ataque.

- Mando y control: un ataque de ransomware DarkSide suele afectar al mando y control mediante un cliente RDP que se ejecuta a través del puerto 443, enrutado a través de Tor. También puede utilizar Cobalt Strike como mecanismo secundario.

- Robo de credenciales: los atacantes escalan privilegios para robar credenciales, lo que les permite acceder a otras partes de la red.

- Eliminación de archivos: el ransomware Darkside elimina las instantáneas de volumen de los archivos en los ordenadores, de modo que las organizaciones víctimas del ataque no puedan restaurar fácilmente el acceso revertiendo a estas copias.

- Evasión: los atacantes de Darkside toman determinadas medidas para evitar una posible detección, como eliminar claves de registro, detener los procesos de registro de eventos o interferir con herramientas de análisis de seguridad.

- Reconocimiento: los hackers utilizan el movimiento lateral dentro de redes comprometidas para identificar objetivos de alto valor con información confidencial.

- Cifrado: los hackers de Darkside cifran los archivos solo después de asignar el entorno y exfiltrar datos confidenciales. El código de ransomware se distribuye mediante puertas traseras conocidas, y la carga útil contiene un archivo ejecutable, una extensión de archivo única y un ID de víctima único que permite a las organizaciones realizar un pago en el sitio web de DarkSide. Estos identificadores únicos permiten que el ransomware eluda la detección por parte de sistemas basados en firmas.

- Nota de rescate: Darkside utiliza la red Tor para comunicarse de forma anónima con las víctimas y gestionar los pagos de rescate en bitcoins. Las peticiones de rescate han oscilado entre 200 000 y 20 millones de dólares.

Famosos ciberataques del ransomware DarkSide

El incidente más destacado del ransomware DarkSide fue el ataque a Colonial Pipeline en mayo de 2021. Este ataque provocó un cierre masivo de las operaciones y una escasez de combustible en gran parte de la costa este de Estados Unidos. Otros incidentes de alto nivel son los ataques contra el proveedor de servicios gestionados de TI CompuCom, la empresa alemana de distribución de productos químicos Brenntag, y Toshiba Tec Corp en Francia.

Mitigación de ataques del ransomware DarkSide

La prevención de un ataque del ransomware DarkSide requiere un enfoque multicapa de la seguridad que incluya:

- Actualizaciones periódicas y parches en los sistemas operativos y el software para corregir vulnerabilidades

- Segmentación sólida, software antivirus y antimalware, sistemas de prevención de intrusiones (IPS) y otras herramientas de ciberseguridad basadas en la inteligencia sobre amenazas más reciente

- Autenticación multifactorial (MFA) para el acceso remoto a las redes de TI

- Filtros de correo electrónico para evitar que los mensajes con archivos ejecutables lleguen a los usuarios finales

- Filtros de red que bloqueen las comunicaciones con direcciones IP reconocidas como maliciosas

- Seguridad de terminales para detectar y eliminar las infecciones de ransomware en dispositivos

- Formación sobre concienciación en materia de seguridad para ayudar a los usuarios a reconocer signos de ransomware

- Copias de seguridad frecuentes de datos importantes almacenados offline para evitar la infección

- Adopción de prácticas recomendadas de organizaciones de información sobre ciberseguridad como CIS y MITRE

Eliminación del código de DarkSide

La eliminación del ransomware Darkside requiere un plan completo de respuesta ante incidentes. Los pasos son los siguientes:

- Aislar los sistemas infectados para evitar que el malware se propague a otros servidores y dispositivos

- Usar herramientas de ciberseguridad para identificar y eliminar componentes del ransomware

- Restaurar los archivos cifrados afectados a partir de copias de seguridad

- Ponerse en contacto con fuerzas del orden como el FBI

Preguntas frecuentes

El ransomware Darkside es una forma de malware operado por el grupo de ciberdelincuentes DarkSide, que se cree que se encuentra en Rusia. El grupo se infiltra en entornos de TI de grandes corporaciones, exfiltra información confidencial y de alto valor, y cifra los archivos de servidores y ordenadores. Posteriormente, el grupo exige un rescate a cambio de una clave de descifrado y la promesa de no filtrar archivos confidenciales online.

El ransomware como servicio (RaaS) es un modelo de ciberdelincuencia por el que los desarrolladores de ransomware permiten que otros hackers utilicen su código para realizar ataques a cambio de un porcentaje de los ingresos por el rescate. RAAS hace posible que delincuentes con poca experiencia en ransomware lleven a cabo ataques sofisticados y lucrativos.