Le ransomware en tant que service (RaaS) est un modèle économique dans lequel les opérateurs de ransomware « louent » leur logiciel malveillant à d'autres attaquants en échange d'un pourcentage du paiement des rançons. Ces « affiliés » peuvent ensuite perpétrer des attaques sophistiquées contre les victimes, malgré leur expertise ou expérience limitée en matière d'attaques par ransomware.

Le ransomware Royal est une forme sophistiquée de logiciel malveillant qui chiffre les fichiers dans l'environnement informatique d'une victime, afin d'empêcher les utilisateurs d'accéder aux fichiers. Les cybercriminels qui lancent leur attaque à l'aide du ransomware Royal demandent ensuite une rançon en échange des clés de déchiffrement qui permettent de rétablir l'accès aux fichiers.

Outre le chiffrement des fichiers, le ransomware Royal accède à des informations sensibles de grande valeur et les exfiltre. Cette pratique permet aux attaquants d'extorquer une deuxième fois leurs victimes en menaçant de publier les données volées sur un site de fuite si la rançon n'est pas payée. Les demandes de rançon vont généralement de 250 000 $ à plus de 2 millions de dollars.

Contrairement à d'autres groupes de ransomware de grande envergure qui louent souvent leurs logiciels malveillants à des affiliés via un modèle économique de type RaaS (ransomware en tant que service), le groupe Royal semble garder un contrôle strict sur son code. Les experts en cybersécurité pensent que le groupe est assez expérimenté, car il s'est rapidement adapté à de nouvelles tactiques. À l'origine, Royal ciblait les environnements Microsoft Windows, mais le groupe a également développé des variantes sous Linux, notamment du code qui cible les serveurs ESXi, ce qui peut avoir un impact considérable sur le stockage virtualisé et les centres de données des entreprises.

Exemple de message du ransomware Royal qui s'affiche sur les écrans des ordinateurs des victimes.

Exemple de message du ransomware Royal qui s'affiche sur les écrans des ordinateurs des victimes.

Histoire du ransomware Royal

Les analystes estiment que le ransomware Royal est apparu pour la première fois en janvier 2022 et a été particulièrement actif vers la fin de l'année. Fin 2022, Royal faisait partie des groupes de ransomware les plus prolifiques, aux côtés de LockBit et BlackCat. Derrière le ransomware Royal se cache probablement un groupe russophone qui utilise des techniques avancées pour l'infiltration et l'exfiltration. Les analystes de Trend Micro et d'autres entreprises de sécurité pensent que Royal est le nouveau nom du ransomware Zeon. Royal partage également de nombreuses similitudes avec d'autres formes de ransomware. Par exemple, Royal a d'abord utilisé le chiffreur du ransomware BlackCat, puis a déposé des demandes de rançon semblables à celles du ransomware Conti. Les chercheurs soupçonnent donc que le groupe est principalement composé d'anciens membres du groupe de ransomware Conti, qui avaient auparavant des liens avec le ransomware Ryuk. Cela suggère que les opérateurs ont de nombreuses années d'expérience dans l'élaboration de cyberattaques sophistiquées. Fin 2023, les autorités ont soupçonné le groupe Royal d'avoir changé son nom en BlackSuit, car les deux groupes utilisent un code et des méthodologies similaires. Le groupe de ransomware Royal a ciblé de nombreux secteurs d'infrastructure stratégiques, notamment les produits chimiques, les communications, la fabrication, les barrages, la défense, les services financiers, la santé, les déchets, l'énergie nucléaire et les services d'urgence. En novembre 2023, on estime que Royal a ciblé plus de 350 victimes connues dans le monde entier, collectant ainsi plus de 275 millions de dollars de paiements de rançons.

Diffusion du ransomware Royal

Les cybercriminels à l'origine des cyberattaques Royal utilisent souvent des e-mails d'hameçonnage et d'hameçonnage ciblé, ainsi que des escroqueries par hameçonnage téléphonique pour propager le ransomware. Une escroquerie par hameçonnage téléphonique consiste à pousser les utilisateurs à installer un logiciel malveillant d'accès à distance qui permet au groupe du ransomware d'infiltrer facilement la machine de l'utilisateur. Il existe d'autres vecteurs d'attaque et tactiques d'accès initial :

- Intégration du code de Royal à des logiciels malveillants comme Batloader et IcedID

- Utilisation de chevaux de Troie : logiciel légitime dissimulant des logiciels malveillants et qui peut être téléchargé sur des sites d'apparence authentique

- Utilisation abusive d'applications RDP (Remote Desktop Protocol)

- Exploitation de vulnérabilités dans des ressources Web

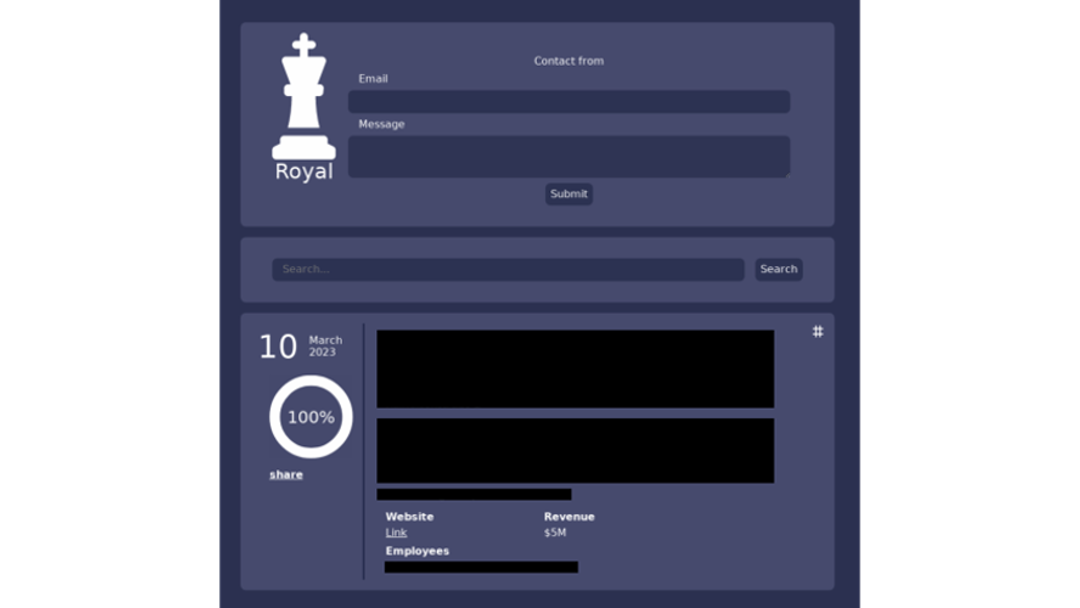

- Utilisation abusive des formulaires de contact des sites Web d'entreprises pour diffuser des liens malveillants

- Diffusion de publicités malveillantes via les annonces Google

Fonctionnement du ransomware Royal

Une fois que le ransomware Royal a infecté l'environnement informatique d'une victime, les opérateurs du ransomware utilisent différentes tactiques, techniques et procédures (TTP) pour maximiser l'impact de l'attaque.

Échapper aux défenses. Pour échapper aux défenses, Royal utilise des outils tels que PCHunter et Process Hacker pour désinstaller manuellement les produits antivirus sur les machines de la victime.

Effectuer une reconnaissance. À l'aide d'outils tels que NetScan, PsExec et AdFind, le ransomware Royal collecte des données sur les systèmes connectés et l'Active Directory de la victime. Les opérateurs de Royal peuvent également télécharger des charges utiles supplémentaires pour la deuxième étape.

Élever les privilèges. Les attaquants utilisent les mouvements latéraux pour collecter des informations d'identification auprès d'hôtes infectés et pour compromettre les comptes de service cloud.

Exfiltrer des données. Après avoir identifié des cibles de grande valeur lors de la phase de reconnaissance, Royal exfiltre les données sensibles à l'aide d'outils de test d'intrusion tels que Cobalt Strike.

Empêcher la restauration. Royal supprime les instantanés de volume avant de chiffrer les fichiers, ce qui empêche les victimes d'utiliser la fonction de restauration du système Windows pour restaurer les données.

Chiffrer les fichiers. Royal chiffre les fichiers à l'aide d'un fichier exécutable 64 bits écrit en C++ pour chiffrer les fichiers sur les systèmes Microsoft Windows. Pour échapper aux défenses anti-ransomware, Royal applique un chiffrement partiel pour chiffrer une partie prédéterminée du contenu des fichiers. Royal utilise également plusieurs threads pour accélérer le processus de chiffrement. Les fichiers chiffrés portent l'extension « .royal ».

Demander une rançon. Les auteurs de cyberattaques utilisant Royal n'indiquent généralement pas le montant de la rançon dans la demande initiale. Au lieu de cela, un fichier README.txt dans chaque répertoire infecté redirige les victimes vers un portail Tor pour communiquer avec le groupe de ransomware.

Protection contre le ransomware Royal

Pour prévenir et détecter les attaques par ransomware Royal, les équipes informatiques et de sécurité doivent adopter une stratégie d'atténuation et de défense multicouche.

Microsegmentation : la segmentation étroite des réseaux et des ressources individuelles empêche les attaquants de se déplacer latéralement sur le réseau, ce qui limite les dégâts potentiels d'une attaque par le ransomware Royal.

Surveillance continue : les équipes informatiques doivent rechercher tout indicateur de compromission et configurer des alertes en cas d'activation de Cobalt Strike et d'autres outils similaires, ou de désactivation d'un logiciel antivirus.

Architecture Zero Trust : l'adoption d'une approche Zero Trust en matière de sécurité permet de limiter le champ d'action des ransomwares en exigeant de tous les utilisateurs et terminaux qu'ils s'authentifient à chaque demande et en limitant les privilèges d'accès de façon stricte.

Défenses de cybersécurité : pour élaborer une stratégie de cybersécurité robuste, les équipes informatiques peuvent déployer des pare-feux, des logiciels antivirus, une technologie anti-logiciels malveillants, des filtres de messagerie, une liste d'applications autorisées et d'autres types de défense utilisant des informations sur les menaces actualisées en temps réel.

Audits de sécurité : l'examen et l'audit réguliers des contrôles de sécurité permettent d'identifier et de corriger les vulnérabilités du réseau.

Formation à la sécurité : la formation des employés aux meilleures pratiques en matière de cybersécurité peut les aider à repérer et à éviter les e-mails d'hameçonnage et d'autres menaces.

Sauvegardes : la sauvegarde régulière des données et la conservation d'une copie hors ligne permettent aux équipes informatiques de restaurer rapidement les données en cas d'attaque.

Gestion des identités et des accès (IAM) : l'authentification multifactorielle et l'utilisation de mots de passe forts empêchent les opérateurs de ransomware d'obtenir un accès non autorisé.

Sécurité des points de terminaison : les solutions de détection et réponse aux points de terminaison (EDR) surveillent et limitent les chemins exécutables afin de minimiser le risque d'attaque par ransomware sur des terminaux individuels tels que les téléphones mobiles, les ordinateurs portables et les PC.

- Mises à jour et correctifs : pour remédier aux vulnérabilités des logiciels et des systèmes d'exploitation que les attaquants peuvent exploiter, les équipes informatiques doivent régulièrement installer les mises à jour et appliquer les derniers correctifs.

Suppression du ransomware Royal

Comme pour de nombreuses autres formes de ransomware, sa suppression exige que les équipes informatiques effectuent plusieurs étapes clés dans le cadre d'un plan de réponse aux incidents bien conçu.

Isoler les systèmes infectés : tout ordinateur ou lecteur infecté doit être immédiatement déconnecté d'Internet, du réseau et de tout autre système pour éviter que l'infection ne se propage.

Faire appel à des professionnels : les entreprises de sécurité spécialisées dans la suppression des ransomwares peuvent offrir des conseils d'experts à la suite d'une attaque par ransomware.

Identifier l'infection : en identifiant la souche du ransomware, les équipes informatiques peuvent déterminer la meilleure façon de supprimer le code et rechercher d'éventuels outils de déchiffrement.

Supprimer le ransomware : à l'aide d'outils spéciaux, les équipes informatiques peuvent nettoyer les lecteurs touchés, supprimer les kits d'exploitation et corriger les vulnérabilités que les attaquants ont pu exploiter pour réinstaller le ransomware.

Restaurer les données : les équipes informatiques peuvent ensuite restaurer des fichiers à partir d'une sauvegarde non infectée.

Contacter les autorités : le FBI et la Cybersecurity and Infrastructure Security Agency (CISA, agence américaine de cybersécurité et de sécurité des infrastructures) invitent toutes les victimes à signaler les incidents liés à des ransomwares aux bureaux locaux, qu'une rançon ait été payée ou non.

Une attaque par ransomware à double extorsion associe généralement un ransomware à la menace d'une violation de données. Avant de chiffrer les fichiers d'une victime, les cybercriminels transfèrent des données précieuses et des informations sensibles vers un serveur externe et menacent de les divulguer si la rançon n'est pas payée.

Les IOC du ransomware Royal incluent l'ajout d'extensions .royal aux noms de fichiers, la détection d'adresses IP et de domaines malveillants connus et le dépôt d'une demande de rançon README.txt dans les répertoires des fichiers chiffrés.

Pourquoi les clients choisissent-ils Akamai ?

Akamai est l'entreprise de cybersécurité et de Cloud Computing qui soutient et protège l'activité en ligne. Nos solutions de sécurité leaders du marché, nos informations avancées sur les menaces et notre équipe opérationnelle internationale assurent une défense en profondeur pour protéger les données et les applications des entreprises du monde entier. Les solutions de Cloud Computing complètes d'Akamai offrent des performances de pointe à un coût abordable sur la plateforme la plus distribuée au monde. Les grandes entreprises du monde entier font confiance à Akamai pour bénéficier de la fiabilité, de l'évolutivité et de l'expertise de pointe nécessaires pour développer leur activité en toute sécurité.