Ransomware as a Service(サービスとしてのランサムウェア、RaaS)は、ランサムウェアオペレーターがマルウェアを他のハッカーに「リース」し、代わりに身代金の一部を獲得するビジネスモデルです。リース先である「アフィリエイト」は、ランサムウェア攻撃の実行に関する専門知識や経験がほとんどなくても、被害者に対して高度な攻撃を仕掛けることができます。

Royal ランサムウェアは、被害者の IT 環境内のファイルを暗号化し、ユーザーがファイルにアクセスできないようにする高度なマルウェアです。Royal ランサムウェア攻撃の背後にいるサイバー犯罪者は、ファイルへのアクセスを回復させる復号キーと引き換えに身代金を要求します。

ファイルの暗号化に加えて、Royal ランサムウェアは、価値の高いデータや機微な情報を見つけ出して窃取します。この手法により、攻撃者は被害者が身代金を支払わない場合、窃取した情報を漏えいサイトに公開すると脅して、被害者を再び脅迫することができます。身代金の要求範囲は通常、25 万ドルから 200 万ドル以上まで多岐にわたります。

他の有名なランサムウェアグループは、Ransomware as a Service(サービスとしてのランサムウェア、RaaS)ビジネスモデルでマルウェアをアフィリエイトにリースすることがよくありますが、Royal グループはコードを厳格に管理しているようです。このグループは新しい戦術に迅速に適応しているため、かなり経験豊富であるとサイバーセキュリティ専門家は考えています。Royal は当初、Microsoft Windows 環境をターゲットにしていましたが、Linux ベースの亜種も開発しており、ESXi サーバーを標的とするコードなど、企業のデータセンターや仮想ストレージに大きな影響を与える可能性があります。

被害者のコンピューター画面に表示される Royal ランサムウェアによる通知の例。

被害者のコンピューター画面に表示される Royal ランサムウェアによる通知の例。

Royal ランサムウェアの歴史

アナリストは、Royal ランサムウェアが最初に出現したのは 2022 年 1 月であり、同年後半にはかなり活発に活動していたと考えています。2022 年後期、Royal は LockBit や BlackCat と並んで最も活発なランサムウェアグループの 1 つでした。Royal ランサムウェア一味は、高度な技術を使用して侵入と窃取を行うロシア語を話すグループであると考えられています。Trend Micro や他のセキュリティ企業のアナリストは、Royal が Zeon ランサムウェアのリブランディングであると考えています。Royal は、他の形態のランサムウェアとも多くの類似点を共有しています。たとえば、Royal は当初、BlackCat ランサムウェアの暗号化ツールを使用しており、後に Conti ランサムウェアに似た身代金要求メモを投下していました。このため、研究者たちは、このグループの主な構成員が以前 Ryuk ランサムウェアと関係があった Conti ランサムウェアグループの元メンバーではないかと考えています。これは、オペレーターが高度なサイバー攻撃を実行してきた長年の経験を有することを示唆しています。当局は 2023 年後半の時点で、Royal と BlackSuit のグループが類似したコードと手法を使用していることから、Royal 一味が BlackSuit ランサムウェアとしてリブランディングしている可能性があると考えています。Royal ランサムウェアグループは、化学、通信、製造、ダム、防衛産業、金融サービス、ヘルスケア、廃棄物、原子力、緊急サービスなど、多くの重要なインフラ部門を標的にしてきました。2023 年 11 月時点までに、Royal は世界で 350 を超える既知の被害者を標的とし、集めた身代金の総額は 2 億 7,500 万ドル以上に上っています。

Royal ランサムウェアの拡散

Royal サイバー攻撃の背後にいる脅威アクターは、多くの場合、フィッシングとスピアフィッシングのメールやコールバックフィッシング詐欺を使用してランサムウェアを拡散します。コールバックフィッシング詐欺は、ユーザーを騙してリモートアクセス用のマルウェアをインストールさせ、ランサムウェアグループがユーザーのマシンに簡単に侵入できるようにします。その他の攻撃ベクトルと初期アクセス法には、次のようなものがあります。

- Batloader や IcedID といったマルウェア脅威への Royal コードの埋め込み

- トロイの木馬の使用。正規のソフトウェアがマルウェアで武器化され、本物に見えるサイトでダウンロードできるようになっている

- Remote Desktop Protocol(リモート・デスクトップ・プロトコル、RDP)アプリケーションの悪用

- Web 上の資産に存在する脆弱性の悪用

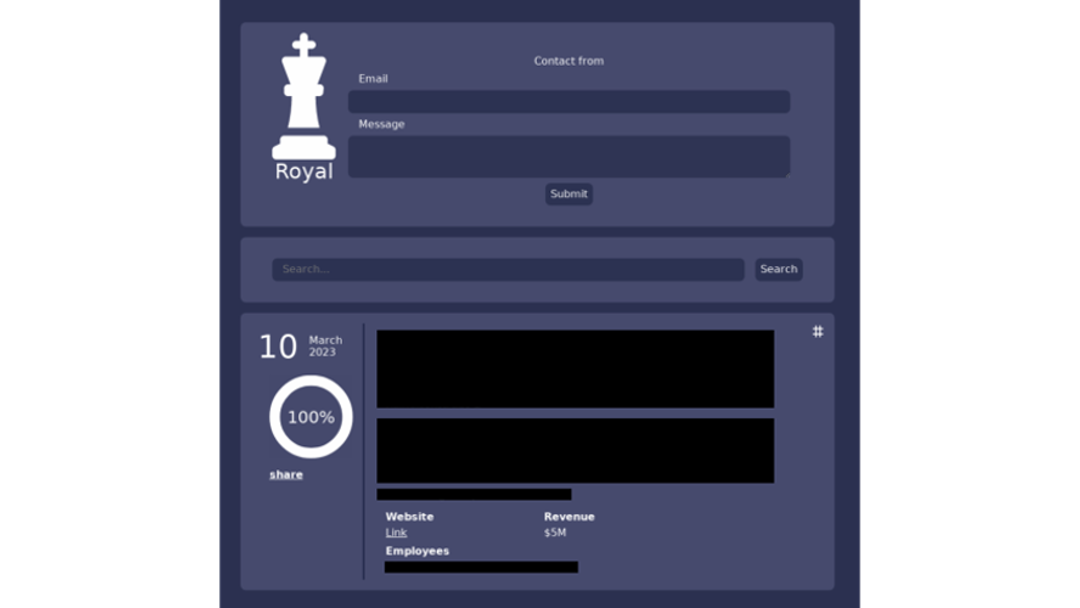

- 企業 Web サイトのお問い合わせフォームを悪用した悪性リンクの拡散

- Google 広告を通じたマルバタイジング(悪意のある広告)

Royal ランサムウェアの仕組み

Royal ランサムウェアが被害者の IT 環境に感染すると、ランサムウェアオペレーターはさまざまな戦術、技術、手順(TTP)を使用して攻撃の影響を最大化します。

防御の回避。防御を回避するために、Royal は PCHunter や Process Hacker などのツールを使用して、被害者のマシン上のウイルス対策製品を手動でアンインストールします。

調査の実行。Royal ランサムウェアは、NetScan、PsExec、AdFind などのツールを使用して、被害者の Active Directory と接続システムに関するデータを収集します。Royal のオペレーターは、さらに第二段階のペイロードをダウンロードすることもあります。

権限の昇格。攻撃者はラテラルムーブメント(横方向の移動) を使用して、感染したホストから認証情報を収集し、クラウドサービスのアカウントを侵害します。

データの窃取。調査中に価値の高い標的を特定した後、Royal は Cobalt Strike など正規のペン・テスト・ツールを使用して機微な情報を窃取します。

復旧の妨害。Royal は、ファイルを暗号化する前にボリュームのシャドウコピーを削除し、被害者が Windows システムの復元を使用してデータを回復できないようにします。

ファイルの暗号化。Royal は、C++ で記述された 64 ビット実行可能ファイルを使用して Microsoft Windows システム上のファイルを暗号化します。Royal は、ランサムウェア対策の防御を回避するために、部分暗号化を使用してファイルコンテンツの所定の部分を暗号化します。また、Royal は複数のスレッドを使用して暗号化プロセスを高速化します。暗号化されたファイルには、ファイル拡張子「.royal」が付けられます。

身代金の要求。通常、Royal の脅威アクターは最初の身代金要求で身代金金額を提示しません。代わりに、影響を受ける各ディレクトリにある README.txt ファイルが被害者を Tor ベースのポータルに誘導し、ランサムウェアグループと連絡を取らせます。

Royal ランサムウェアの緩和

IT 部門やセキュリティ部門は、Royal ランサムウェア攻撃を防止・検知するために、多層の緩和と防御を導入する必要があります。

マイクロセグメンテーション:ネットワークと個々の資産を小さくセグメント化することで、攻撃者がネットワークを横方向に移動することを阻止し、Royal ランサムウェア攻撃による潜在的な被害を限定的にすることができます。

継続的な監視:IT 部門は、最新の侵害指標を監視し、Cobalt Strike や類似ツールのアクティベーションやウイルス対策ソフトウェアの無効化に対するアラートを設定する必要があります。

ゼロトラスト・アーキテクチャ:セキュリティにゼロトラストのアプローチを採用することで、すべてのユーザーとデバイスに対し、すべてのリクエストで認証を要求するとともに、アクセス権限を厳密に制限することで、ランサムウェアを緩和します。

サイバーセキュリティ防御:強力なサイバーセキュリティポスチャを実現するために、IT 部門はファイアウォール、ウイルス対策ソフトウェア、マルウェア対策テクノロジー、メールフィルタリング、アプリケーション許可リスト、最新の脅威インテリジェンスに基づいたその他の防御策を展開することができます。

セキュリティ監査:セキュリティ制御の定期的な監査と評価により、ネットワークの脆弱性を特定し、修正することができます。

セキュリティトレーニング:サイバーセキュリティ対策のベストプラクティスについて従業員を教育することで、フィッシングメールやその他の脅威の特定と回避に役立ちます。

バックアップ:データを定期的にバックアップし、コピーをオフラインのストレージに保存することで、攻撃が発生した場合も IT 部門がデータを迅速に復元できます。

アイデンティティ(ID)とアクセス管理(IAM):多要素認証と強力なパスワードの使用により、ランサムウェアオペレーターによる不正アクセスを防止します。

エンドポイントセキュリティ:エンドポイント検知応答(EDR)ソリューションは、実行可能パスを監視・制限し、携帯電話、ノートパソコン、PC など個々のデバイスにおけるランサムウェアのリスクを最小限に抑えます。

- 更新とパッチ適用:攻撃者が悪用する可能性のあるソフトウェアやオペレーティングシステムの脆弱性を修正するため、IT 部門は最適な頻度で更新をインストールし、パッチを適用する必要があります。

Royal ランサムウェアの除去

他の多くの形態のランサムウェアと同様に、根絶には十分に練られたインシデント対応計画の一環として IT 部門がいくつかの重要な手順を実行する必要があります。

感染したシステムの隔離:感染したマシンやドライブは、インターネット、ネットワーク、その他のシステムから直ちに切り離し、さらなる感染を防止する必要があります。

専門家への連絡:ランサムウェアの除去に特化したセキュリティ企業は、ランサムウェア攻撃によって受けた影響に専門家のサポートを提供できます。

感染の特定:IT 部門は、ランサムウェアの種類を特定することで、コードを除去し、潜在的な復号ツールを探す最適な方法を判断できます。

ランサムウェアの除去:IT 部門は特別なツールを使用して、影響を受けたドライブのクリーンアップ、エクスプロイトキットの除去、攻撃者がランサムウェアの再インストールに使用した可能性のある脆弱性の修正を行うことができます。

データの回復:IT 部門は、クリーンなバックアップコピーからファイルを復元することができます。

当局への連絡:FBI と Cybersecurity and Infrastructure Security Agency(CISA)は、身代金が支払われたかどうかに関係なく、すべての被害者にランサムウェアインシデントを現地オフィスに報告するよう求めています。

二重脅迫型ランサムウェア攻撃は、基本的にランサムウェアとデータ漏えいの脅威を組み合わせたものです。攻撃者は、被害者のファイルを暗号化する前に、貴重なデータや機微な情報を外部サーバーに転送し、身代金が支払われない場合は流出させると脅します。

Royal ランサムウェアの IOC には、ファイル名に追加された .royal 拡張子、既知の悪性 IP アドレスとドメインの検知、暗号化されたファイルのディレクトリに残された README.txt の身代金要求メモなどがあります。

Akamai が選ばれる理由

Akamai はサイバーセキュリティとクラウドコンピューティングを提供することで、オンラインビジネスの力となり、守っています。市場をリードするセキュリティソリューション、優れた脅威インテリジェンス、そして世界中の運用チームが、あらゆるところで企業のデータとアプリケーションを多層防御で守ります。Akamai のフルスタック・クラウドコンピューティング・ソリューションは、世界で最も分散されたプラットフォーム上で、パフォーマンスと手頃な価格を両立します。安心してビジネスを展開できる業界トップクラスの信頼性、スケール、専門知識の提供により、Akamai はグローバル企業の信頼を獲得しています。