O RaaS (ransomware como serviço) é um modelo de negócios no qual os operadores de ransomware "alugam" seu malware a outros hackers por uma porcentagem do lucro do resgate. Esses "afiliados" podem, então, realizar ataques sofisticados contra as vítimas, apesar de terem pouca experiência ou conhecimento na realização de ataques de ransomware.

O ransomware Royal é uma forma sofisticada de malware que criptografa arquivos no ambiente de TI da vítima, tornando os arquivos inacessíveis aos usuários. Os cibercriminosos por trás dos ataques de ransomware Royal exigem um resgate em troca de chaves de descriptografia que restauram o acesso aos arquivos.

Além de criptografar arquivos, o ransomware Royal descobre e exfiltra dados de alto valor e informações confidenciais. Essa prática permite que os invasores extorquem as vítimas uma segunda vez, ameaçando publicar os dados roubados em um website de vazamento se a vítima não pagar um resgate. As exigências de resgate geralmente variam de US$ 250.000 a mais de US$ 2 milhões.

Ao contrário de outros grupos de ransomware de alto perfil que geralmente alugam seu malware para afiliados em um modelo de negócios de RaaS (Ransomware como Serviço), o grupo Royal parece manter um controle rígido sobre seu código. Os especialistas em cibersegurança acreditam que o grupo é bastante experiente, pois eles se adaptaram rapidamente a novas táticas. Inicialmente, o Royal visava ambientes Microsoft Windows, mas o grupo também desenvolveu variantes baseadas em Linux, incluindo código que visa servidores ESXi, o que pode afetar significativamente os data centers corporativos e o armazenamento virtualizado.

Um exemplo de um aviso de ransomware Royal que aparece nas telas dos computadores das vítimas.

Um exemplo de um aviso de ransomware Royal que aparece nas telas dos computadores das vítimas.

História do ransomware Royal

Os analistas acreditam que o ransomware Royal surgiu pela primeira vez em janeiro de 2022 e foi bastante ativo na última parte desse ano. No final de 2022, o Royal estava entre os grupos de ransomware mais prolíficos, juntamente ao LockBit e o BlackCat. A quadrilha de ransomware Royal é considerada um grupo de língua russa que usa técnicas avançadas para infiltração e exfiltração. Analistas da Trend Micro e de outras empresas de segurança acreditam que o Royal seja uma reformulação do ransomware Zeon. O Royal também compartilha muitas semelhanças com outras formas de ransomware. Por exemplo, inicialmente, o Royal usava o criptografador do ransomware BlackCat e, posteriormente, emitia notas de resgate semelhantes ao ransomware Conti. Os pesquisadores, portanto, suspeitam que o grupo seja composto principalmente por ex-membros do grupo de ransomware Conti, que antes tinha conexões com o ransomware Ryuk. Isso sugere que os operadores têm muitos anos de experiência na realização de ataques cibernéticos sofisticados. Desde o final de 2023, as autoridades suspeitam que a quadrilha Royal possa estar se renomeando como ransomware BlackSuit, já que ambos os grupos usam código e metodologias semelhantes. O grupo de ransomware Royal tem como alvo muitos setores críticos de infraestrutura, incluindo produtos químicos, comunicações, fabricação, represas, defesa, serviços financeiros, saúde, resíduos, energia nuclear e serviços de emergência. Até novembro de 2023, o Royal havia atacado mais de 350 vítimas conhecidas em todo o mundo, coletando pagamentos de resgate que totalizaram mais de US$ 275 milhões.

Distribuição do ransomware Royal

Os agentes de ameaças por trás dos ataques cibernéticos do Royal geralmente usam e-mails de phishing e spear-phishing. Eles também usam golpes de phishing de retorno de chamada para disseminar o ransomware, um tipo de golpe que engana os usuários para instalarem malware de acesso remoto que permite que a quadrilha de ransomware se infiltre facilmente na máquina do usuário. Outros vetores de ataque e táticas de acesso inicial incluem:

- Incorporação do código do Royal em ameaças de malware, como Batloader e IcedID

- Uso de cavalos de Troia: software legítimo que foi comprometido com malware e que é disponibilizado para download em websites de aparência autêntica

- Violação de aplicações de RDP (Remote Desktop Protocol)

- Exploração de vulnerabilidades em ativos voltados para a Web

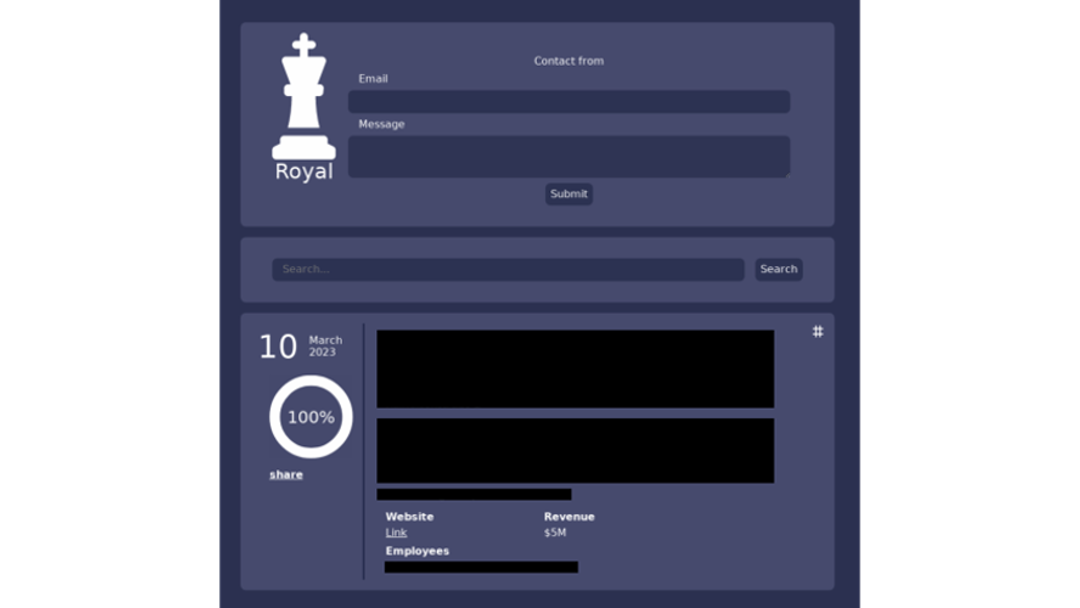

- Violação de formulários de contato de websites de negócios para espalhar links mal-intencionados

- Publicidade mal-intencionada por meio de anúncios do Google.

Como funciona o ransomware Royal

Depois que o ransomware Royal infecta o ambiente de TI da vítima, seus operadores usam várias TTPs (táticas, técnicas e procedimentos) para maximizar o impacto do ataque.

Evasão de defesas. Para escapar das defesas, o Royal usa ferramentas como PCHunter e Process Hacker para desinstalar manualmente produtos antivírus nas máquinas das vítimas.

Execução de reconhecimento. Usando ferramentas como NetScan, PsExec e AdFind, o ransomware Royal coleta dados sobre o Active Directory e os sistemas conectados da vítima. Os operadores do Royal também podem baixar cargas úteis adicionais em segundo estágio.

Escalonamento de privilégios. Os invasores usam a movimentação lateral para coletar credenciais de hosts infectados e comprometer contas de serviços de nuvem.

Exfiltração de dados. Depois de identificar alvos de alto valor durante o reconhecimento, o Royal exfiltra dados confidenciais usando ferramentas legítimas de teste de penetração, como Cobalt Strike.

Prevenção da recuperação. O Royal exclui cópias de sombra de volumes antes de criptografar os arquivos, impedindo que as vítimas usem o Windows System Restore para recuperar os dados.

Criptografia de arquivos. O Royal criptografa arquivos usando um executável de 64 bits escrito em C++ para criptografar arquivos em sistemas Microsoft Windows. Para escapar das defesas contra ransomware, o Royal usa criptografia parcial para criptografar uma parte predeterminada do conteúdo do arquivo. O Royal também usa vários threads para acelerar o processo de criptografia. Os arquivos criptografados são marcados com a extensão de arquivo ".royal".

Exigência de um resgate. Os agentes de ameaças do Royal geralmente não incluem valores de resgate na nota de resgate inicial. Em vez disso, um arquivo README.txt em cada diretório afetado direciona as vítimas para um portal baseado em Tor para comunicação com o grupo de ransomware.

Mitigação do ransomware Royal

Para evitar e detectar ataques de ransomware Royal, as equipes de TI e segurança devem adotar várias camadas de mitigações e defesas.

Microssegmentação: a segmentação restrita de redes e ativos individuais impede que os invasores se movam lateralmente pela rede, limitando os possíveis danos de um ataque de ransomware Royal.

Monitoramento contínuo: as equipes de TI devem monitorar os indicadores mais recentes de comprometimento e configurar alertas para ativação do Cobalt Strike e ferramentas semelhantes e para desabilitação de qualquer software antivírus.

Arquitetura Zero Trust: a adoção de uma abordagem de segurança Zero Trust mitiga o ransomware exigindo que todos os usuários e dispositivos se autentiquem em cada solicitação e limitando estritamente os privilégios de acesso.

Defesas de cibersegurança: para alcançar uma postura robusta de cibersegurança, as equipes de TI podem implantar firewalls, software antivírus, tecnologia antimalware, filtragem de e-mail, lista de permissões de aplicações e outras defesas que são informadas por inteligência contra ameaças atualizada.

Auditorias de segurança: a auditoria e a avaliação regulares dos controles de segurança ajudam a identificar e corrigir vulnerabilidades na rede.

Treinamento de segurança: educar os funcionários sobre as práticas recomendadas de higiene de cibersegurança pode ajudá-los a identificar e evitar e-mails de phishing e outras ameaças.

Backups: fazer backup regular de dados e manter uma cópia no armazenamento offline possibilita que as equipes de TI restaurem dados rapidamente em caso de ataque.

IAM (gerenciamento de identidade de acesso): a autenticação multifator e o uso de senhas fortes impedem o acesso não autorizado por operadores de ransomware.

Segurança de pontos de extremidade: as soluções de EDR (detecção e resposta de pontos de extremidade) monitoram e restringem caminhos executáveis para minimizar o risco de ransomware em dispositivos individuais, como telefones celulares, notebooks e PCs.

- Atualizações e patches: para corrigir vulnerabilidades em software e sistemas operacionais que os invasores podem explorar, as equipes de TI devem adotar uma cadência ideal para instalar atualizações e aplicar patches.

Como remover o ransomware Royal

Como acontece com muitas outras formas de ransomware, a erradicação exige que as equipes de TI executem várias etapas importantes como parte de um plano de resposta a incidentes bem elaborado.

Isole os sistemas infectados: todas as máquinas ou unidades infectadas devem ser imediatamente desconectadas da Internet, da rede e de outros sistemas para evitar infecções adicionais.

Entre em contato com profissionais: as empresas de segurança especializadas em remoção de ransomware podem oferecer suporte especializado após um ataque de ransomware.

Identifique a infecção: ao identificar a cepa do ransomware, as equipes de TI podem determinar a melhor maneira de erradicar o código e procurar possíveis ferramentas de descriptografia.

Remova o ransomware: usando ferramentas especiais, as equipes de TI podem limpar unidades afetadas, remover kits de exploração e corrigir vulnerabilidades que os invasores possam ter usado para reinstalar o ransomware.

Recupere os dados: as equipes de TI podem então restaurar arquivos a partir uma cópia de backup limpa.

Entre em contato com as autoridades: o FBI e a CISA (Agência de Segurança de Infraestrutura e Cibersegurança) pedem que todas as vítimas relatem incidentes de ransomware para agências locais, independentemente de um resgate ter sido pago ou não.

Um ataque de ransomware de extorsão dupla basicamente combina ransomware com a ameaça de uma violação de dados. Antes de criptografar os arquivos de uma vítima, os invasores transferem dados valiosos e informações confidenciais para um servidor externo e ameaçam vazá-los se o resgate não for pago.

Os IOCs do ransomware Royal incluem extensões .royal adicionadas a nomes de arquivos, detecção de endereços IP e domínios mal-intencionados conhecidos e uma nota de resgate README.txt deixada em diretórios de arquivos criptografados.

Por que os clientes escolhem a Akamai

A Akamai é a empresa de cibersegurança e computação em nuvem que potencializa e protege negócios online. Nossas soluções de segurança líderes de mercado, inteligência avançada contra ameaças e equipe de operações globais oferecem defesa em profundidade para garantir a segurança de dados e aplicações empresariais em todos os lugares. As abrangentes soluções de computação em nuvem da Akamai oferecem desempenho e acessibilidade na plataforma mais distribuída do mundo. Empresa globais confiam na Akamai para obter a confiabilidade, escala e experiência líderes do setor necessárias para expandir seus negócios com confiança.