Il RaaS (Ransomware-as-a-Service) è un modello aziendale in cui gli autori degli attacchi ransomware "affittano" il proprio malware ad altri hacker per ottenere una percentuale del riscatto. Questi "affiliati" possono, quindi, sferrare sofisticati attacchi alle vittime, nonostante abbiano poche competenze o una minima esperienza nella conduzione degli attacchi ransomware.

Il ransomware Royal una forma sofisticata di malware che crittografa i file presenti nell'ambiente IT di una vittima, rendendoli inaccessibili agli utenti. I criminali informatici che hanno sferrato gli attacchi ransomware Royal richiedono, quindi, un riscatto in cambio delle chiavi di decrittografia che consentono di ripristinare l'accesso ai file.

Oltre a crittografare i file, il ransomware Royal rileva ed esfiltra i dati più importanti e le informazioni sensibili. Questa pratica consente ai criminali di estorcere un altro riscatto alle vittime minacciando di pubblicare i loro dati rubati su un sito dannoso in caso di mancato pagamento del riscatto. Le richieste di riscatto, in genere, vanno da 250.000 ad oltre 2 milioni di dollari.

A differenza di altri gruppi di ransomware di alto profilo che, spesso, affittano il proprio malware alle affiliate in un modello imprenditoriale RaaS (Ransomware-as-a-Service), il gruppo Royal sembra mantenere uno stretto controllo sul proprio codice. Gli esperti di cybersecurity ritengono che il gruppo sia alquanto avanzato poiché si è adattato rapidamente alle nuove tattiche. Il gruppo Royal ha, inizialmente, preso di mira gli ambienti Microsoft Windows, ma ha anche sviluppato varianti basate su Linux, incluso il codice che prende di mira i server ESXi, che possono influire in modo significativo sui data center aziendali e sullo storage virtualizzato.

Esempio di un avviso del ransomware Royal visualizzato sugli schermi dei computer delle vittime.

Esempio di un avviso del ransomware Royal visualizzato sugli schermi dei computer delle vittime.

La storia del ransomware Royal

Gli analisti ritengono che il ransomware Royal sia emerso per la prima volta nel gennaio 2022 e che sia stato piuttosto attivo nell'ultima parte di quell'anno. Alla fine del 2022, il gruppo Royal è stato tra i gruppi di ransomware più prolifici, insieme a LockBit e BlackCat. Il gruppo di ransomware Royal, probabilmente di origine russa, utilizza tecniche avanzate per infiltrarsi nei sistemi presi di mira ed esfiltrare i dati. Gli analisti di Trend Micro e di altri fornitori di soluzioni per la sicurezza ritengono che il ransomware Zeon sia stato ribrandizzato in Royal. Il ransomware Royal condivide anche molte somiglianze con altre forme di ransomware. Ad esempio, il ransomware Royal ha inizialmente utilizzato il componente di crittografia del ransomware BlackCat e, in seguito, ha eliminato le relative note di riscatto, che sono simili a quelle del ransomware Conti. I ricercatori sospettano, quindi, che il gruppo Royal sia composto principalmente da ex membri del gruppo di ransomware Conti, che, in precedenza, aveva connessioni con il ransomware Ryuk. Ciò suggerisce che i membri del gruppo Royal abbiano molti anni di esperienza nella creazione di sofisticati attacchi informatici. A partire dalla fine del 2023, le autorità sospettano che il gruppo Royal potrebbe ribrandizzarsi come gruppo di ransomware BlackSuit poiché questi due gruppi utilizzano codice e metodologie simili. Il gruppo di ransomware Royal ha preso di mira molti settori delle infrastrutture critiche, tra cui il settore chimico, comunicazioni, manifatturiero, dighe, difesa, servizi finanziari, assistenza sanitaria, rifiuti, energia nucleare e servizi di emergenza. A novembre 2023, il ransomware Royal aveva preso di mira più di 350 vittime note in tutto il mondo, raccogliendo cifre per i riscatti richiesti pari ad un totale di oltre 275 milioni di dollari.

Distribuzione del ransomware Royal

Gli autori degli attacchi informatici Royal, spesso, utilizzano e-mail di phishing e spear phishing, nonché truffe di callback phishing, per diffondere il ransomware. Una truffa di callback phishing induce gli utenti ad installare un malware per l'accesso remoto che consente al gruppo di ransomware di infiltrarsi facilmente nei computer delle vittime. Ulteriori vettori di attacco e tattiche per l'accesso iniziale includono:

- Integrazione del codice Royal in attacchi malware, come Batloader e IcedID

- Utilizzo di Trojan, ossia software legittimi resi dannosi con i malware e disponibili per il download su siti simili a quelli autentici

- Abuso delle applicazioni RDP (Remote Desktop Protocol)

- Sfruttamento delle vulnerabilità nelle risorse web

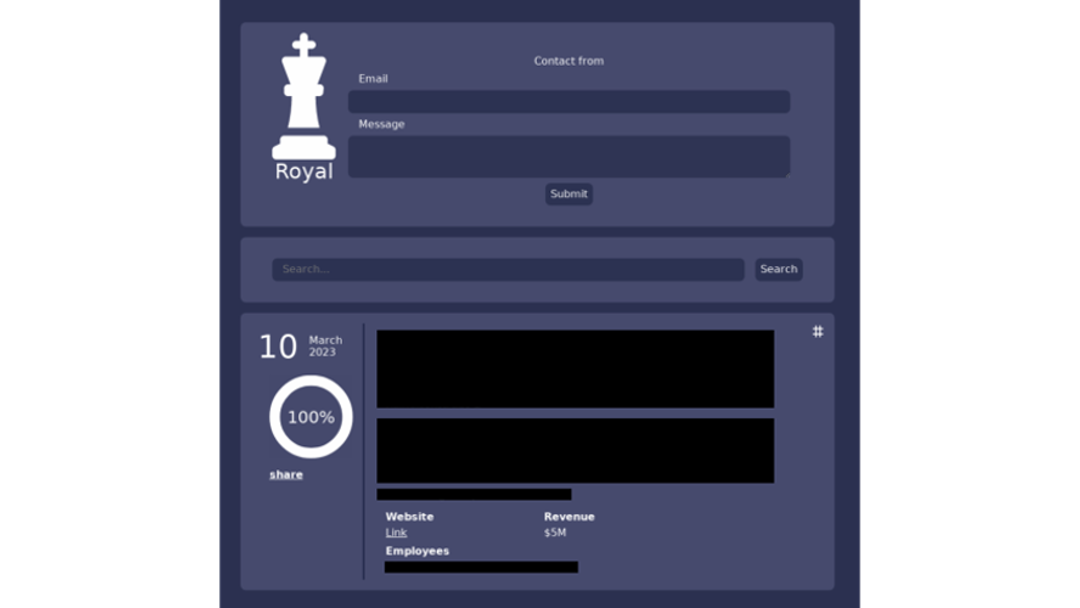

- Abuso dei moduli di contatto dei siti web aziendali per diffondere link dannosi

- Malvertising tramite annunci Google

Come funziona il ransomware Royal

Una volta che il ransomware Royal ha infettato l'ambiente IT di una vittima, gli autori del ransomware utilizzano varie tattiche, tecniche e procedure (TTP) per massimizzare l'impatto dell'attacco.

Eludere i sistemi di difesa. Per eludere i sistemi di difesa, il ransomware Royal utilizza strumenti come PCHunter e Process Hacker per disinstallare manualmente i prodotti antivirus presenti sui computer delle vittime.

Eseguire una ricognizione. Utilizzando strumenti come NetScan, PsExec e AdFind, il ransomware Royal raccoglie i dati relativi ai domini Active Directory e ai sistemi connessi delle vittime. Gli autori del ransomware Royal possono anche scaricare ulteriori payload in un secondo momento.

Escalation dei privilegi. I criminali utilizzano il movimento laterale per raccogliere le credenziali dagli host infetti e compromettere gli account dei servizi cloud.

Esfiltrazione dei dati. Dopo aver identificato obiettivi di alto valore durante la ricognizione, il ransomware Royal esfiltra i dati sensibili utilizzando strumenti legittimi per i test di penetrazione, come Cobalt Strike.

Prevenzione del ripristino. Il ransomware Royal elimina le copie ombra del volume prima di crittografare i file, impedendo alle vittime di utilizzare il programma Ripristino configurazione di sistema di Windows per recuperare i dati.

Crittografia dei file. Il ransomware Royal crittografa i file utilizzando un file eseguibile a 64 bit scritto in C++ per crittografare i file sui sistemi Microsoft Windows. Per eludere i sistemi di difesa da questo attacco, il ransomware Royal utilizza una crittografia parziale per crittografare una parte specifica del contenuto dei file. Il ransomware Royal utilizza anche più thread per accelerare il processo di crittografia. I file crittografati sono contrassegnati con l'estensione ".Royal".

Richiesta di un riscatto. Gli autori degli attacchi Royal, di solito, non includono l'importo del riscatto nella nota iniziale. Al contrario, un file readme.txt presente in ciascuna directory interessata indirizza le vittime ad accedere ad un portale basato su Tor per comunicare con il gruppo di ransomware.

Mitigazione del ransomware Royal

Per prevenire e rilevare gli attacchi ransomware Royal, i team addetti alla sicurezza e del reparto IT devono adottare più livelli di mitigazione e difesa.

Microsegmentazione: la segmentazione limitata delle reti e delle singole risorse impedisce ai criminali di spostarsi lateralmente tramite la rete, limitando i potenziali danni causati da un attacco ransomware Royal.

Monitoraggio continuo: i team IT devono monitorare gli indicatori di compromissione più recenti e configurare avvisi per l'attivazione di Cobalt Strike e strumenti simili, nonché per la disabilitazione di qualsiasi software antivirus.

Architettura Zero Trust: l'adozione di un approccio Zero Trust alla sicurezza mitiga il ransomware richiedendo a tutti gli utenti e ai dispositivi di autenticarsi ad ogni richiesta e limitando rigorosamente i privilegi di accesso.

Sistemi di difesa della cybersecurity: per creare una solida strategia di cybersecurity, i team IT possono implementare firewall, software antivirus, tecnologie anti-malware, filtraggio delle e-mail, elenchi di elementi consentiti delle applicazioni e altri sistemi di difesa aggiornati con l'intelligence sulle minacce più recente.

Verifiche di sicurezza: verificare e valutare regolarmente i controlli di sicurezza aiuta ad identificare e correggere le vulnerabilità nella rete.

Formazione sulla sicurezza: istruire i dipendenti sulle best practice necessarie per ottimizzare la cybersecurity può aiutarli a individuare ed evitare e-mail di phishing e altre minacce.

Backup: il backup regolare dei dati e la conservazione di una copia nello storage offline consentono ai team IT di ripristinare rapidamente i dati in caso di attacco.

Gestione degli accessi e delle identità (IAM): l'autenticazione multifattore e l'uso di password complesse impediscono l'accesso non autorizzato da parte degli autori degli attacchi ransomware.

Sicurezza degli endpoint: le soluzioni di rilevamento e risposta degli endpoint (EDR) monitorano e limitano i percorsi eseguibili per ridurre al minimo il rischio di attacchi ransomware su singoli dispositivi, come telefoni cellulari, laptop e PC.

- Aggiornamenti e patch: per mitigare le vulnerabilità del software e dei sistemi operativi sfruttati dai criminali, i team IT devono seguire una frequenza ottimale per installare gli aggiornamenti e applicare le patch.

Rimozione del ransomware Royal

Come per molte altre forme di ransomware, l'eliminazione del ransomware richiede ai team IT l'esecuzione di diversi passaggi importanti che fanno parte di un piano di risposta agli incidenti ben elaborato.

Isolamento dei sistemi infetti: tutte le unità o i computer infetti devono essere immediatamente disconnessi da Internet, dalla rete e da qualsiasi altro sistema per prevenire ulteriori infezioni.

Contatti con i professionisti: i fornitori di soluzioni per la sicurezza specializzati nella rimozione dei ransomware possono offrire il supporto di esperti in seguito ad un attacco ransomware.

Identificazione dell'infezione: identificando la presenza di un attacco ransomware, i team IT possono determinare il modo migliore per eliminare il codice e cercare eventuali strumenti di decrittografia.

Rimozione del ransomware: utilizzando strumenti speciali, i team IT possono pulire le unità interessate, rimuovere i kit di exploit e correggere eventuali vulnerabilità che i criminali potrebbero aver utilizzato per reinstallare il ransomware.

Recupero dei dati: i team IT possono, quindi, ripristinare i file da una copia di backup pulita.

Contatti con le forze dell'ordine: l'FBI e la CISA (Cybersecurity and Infrastructure Security Agency) esortano tutte le vittime a segnalare gli attacchi ransomware subiti ai propri uffici locali, indipendentemente dal fatto che sia stato pagato o meno un riscatto.

Un attacco ransomware a doppia estorsione combina essenzialmente il ransomware con la minaccia di una violazione dei dati. Prima di crittografare i file di una vittima, i criminali trasferiscono dati preziosi e informazioni sensibili a un server esterno e minacciano di diffonderli se non viene pagato il riscatto.

Tra gli IOC del ransomware Royal, figurano: estensioni .royal aggiunte ai nomi file, rilevamento di noti domini e indirizzi IP dannosi e una nota di riscatto README.txt lasciata nelle directory dei file crittografati.

Perché i clienti scelgono Akamai

Akamai è l'azienda di cybersecurity e cloud computing che abilita e protegge il business online. Le nostre soluzioni di sicurezza leader del settore, l'innovativa intelligence sulle minacce e il team presente su scala globale forniscono una difesa approfondita in grado di proteggere applicazioni e dati critici ovunque. Le soluzioni complete di cloud computing offerte da Akamai assicurano performance elevate e notevoli risparmi grazie alla piattaforma più distribuita al mondo. Le maggiori aziende internazionali si affidano ad Akamai per ottenere la protezione, la scalabilità e le competenze leader del settore di cui hanno bisogno per far crescere le loro attività senza rischi.