Il semaforo: accesso sicuro e intelligente alle applicazioni grazie a segnali di sicurezza avanzati

La rivoluzione digitale ha innescato un cambiamento continuo nel modo in cui le organizzazioni affrontano la protezione degli accessi. L'attenzione in fatto di sicurezza si è spostata dai data center agli utenti. Fattori quali la produttività della forza lavoro, la flessibilità e le performance delle applicazioni determinano la necessità di fornire agli utenti accesso sicuro basato su cloud ai confini della rete.

È fondamentale poter creare profili di rischio attendibili per gli utenti, contenenti il maggior numero possibile di informazioni. Esiste un delicato equilibrio tra gli utenti che vogliono accedere a tutte le applicazioni, da qualsiasi luogo e in qualsiasi momento, e gli amministratori che devono proteggerle. Sono necessari numerosi segnali di sicurezza affinché gli utenti possano accedere all'applicazione corretta da qualsiasi dispositivo, al momento giusto e in totale tranquillità. Per essere davvero utili e fornire informazioni aggiuntive per un controllo sicuro degli accessi, è essenziale però che i segnali siano significativi e coesistano senza problemi.

Un esempio perfetto è rappresentato dal semaforo per i pedoni. Si tratta di un'evoluzione di quella che un tempo era considerata una decisione binaria, ovvero attraversare la strada o meno. Ora, invece, implica un ventaglio più ampio di decisioni. Ad esempio:

- Quanto tempo impiega il semaforo per passare da verde a rosso?

- Quali sono le informazioni necessarie per attraversare la strada se non vedo quando scatta il semaforo?

Sono necessari più segnali e input per prendere una decisione che un tempo era considerata semplice, ovvero attraversare o fermarsi. Una volta, in genere gli attraversamenti pedonali riportavano solo le indicazioni "Avanti" e "Alt" e le decisioni relative alla sicurezza si dovevano prendere sulla base di un numero di segnali limitati.

Oggi i segnali per l'attraversamento pedonale presentano informazioni aggiuntive: immagini, un conto alla rovescia che mostra i secondi restanti per attraversare, avvisi, comandi o segnali acustici. In questo modo, la sicurezza è rafforzata e si fornisce un contesto che varia in base all'utente. Inoltre, per soddisfare le diverse esigenze, esistono molteplici segnali che aiutano a prendere una decisione più articolata e meno elementare rispetto al passato.

Così come "Avanti" e "Alt" consentono di attraversare la strada in modo sicuro, grazie all'impiego combinato di altri segnali, anche l'Enterprise Application Access di Akamai offre un contesto approfondito. Per consentire l'accesso sicuro alle applicazioni aziendali, EAA è in grado di verificare i segnali di identificazione e autenticità degli utenti, informazioni di intelligence delle minacce e di sicurezza dei dispositivi. Per accedere alle applicazioni in modo sicuro, così come per attraversare la strada, devono coesistere diversi segnali in modo da garantire un processo decisionale più flessibile. Questo concetto è diametralmente opposto rispetto al passato, quando si poteva solo attraversare oppure no.

Enterprise Application Access (EAA) è un servizio cloud facile da implementare che assicura un accesso alle applicazioni sicuro e veloce senza necessità di accedere alla rete. Fornisce funzionalità di autenticazione delle identità, accesso Single Sign-On, autenticazione multifattore e monitoraggio delle applicazioni. EAA consente di prendere decisioni sugli accessi in base all'identità dell'utente e ai segnali derivanti dal contesto, ad esempio l'orario, il luogo, l'URL specifico e il metodo HTTP. Dispone inoltre di funzionalità di verifica del comportamento dei dispositivi, che consentono di individuare segnali di vulnerabilità e indicazioni di eventuali minacce.

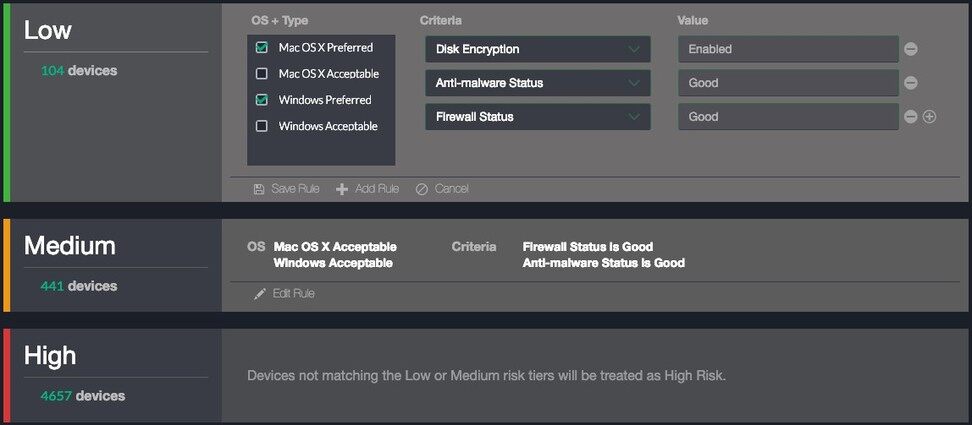

Sulla base di questi criteri è possibile creare un profilo di rischio, che consentirà di semplificare il processo decisionale e assicurare accessi sicuri. Ad esempio, alcuni segnali di vulnerabilità dei dispositivi (quali versioni del sistema operativo, patch e stato del firewall degli endpoint) sono incorporati nell'assessment dei rischi dell'utente. Inoltre, Enterprise Threat Protector (ETP) di Akamai è in grado di rilevare i segnali di intelligence delle minacce relativi allo stato di compromissione del dispositivo. Infine, si possono individuare anche segnali di minacce, ad esempio nel caso in cui siano state attivate policy di rilevamento degli endpoint di terze parti (come quelle di Carbon Black). Queste informazioni di assessment dei rischi arricchiscono il contesto esistente e forniscono un'intelligence maggiore per un accesso sicuro e ottimizzato alle applicazioni aziendali.

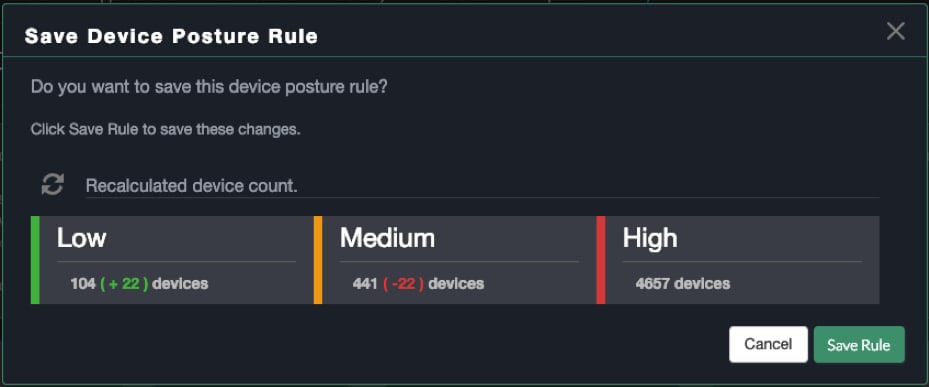

Inoltre, tutti questi segnali (identità dell'utente, contesto, vulnerabilità del dispositivo e intelligence delle minacce) sono incorporati in un database di assessment dei rischi. Tali informazioni, quindi, possono essere utilizzate per creare regole e policy. È possibile classificare gli utenti in base al rischio - basso, medio o alto - offrendo agli amministratori la possibilità di ottimizzare le regole di accesso alle applicazioni in base al contesto degli utenti.

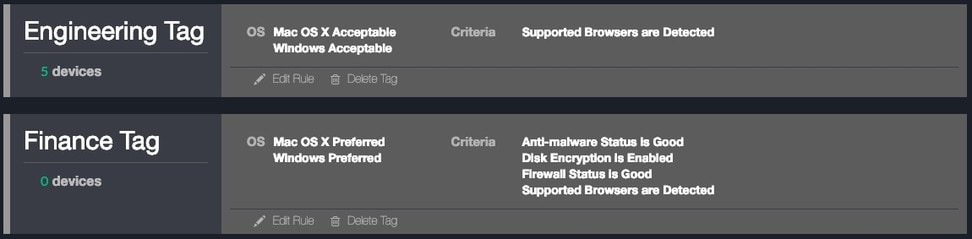

L'assessment degli utenti in base al profilo di rischio consente agli amministratori un controllo migliore e più capillare per garantire la conformità ai requisiti di sicurezza prima di consentire l'accesso alle applicazioni. Gli amministratori possono semplificare ulteriormente le decisioni di accesso intelligente con i tag di assessment dei rischi. È possibile scrivere regole per classificare un insieme di dispositivi con requisiti specifici in un determinato tag.

Queste misure di sicurezza contribuiscono a migliorare la produttività della forza lavoro e le performance dell'applicazione per gli utenti finali. È possibile suddividere gli utenti in gruppi fissi con accesso continuo alle applicazioni di cui hanno bisogno, ovunque si trovino e in qualsiasi momento.

Per ulteriori informazioni su Enterprise Application Access, la soluzione Akamai di accesso sicuro basata su cloud e distribuita dall'edge, consulta la pagina www.akamai.com/eaa.