Memcachedを利用した1.3TBPSのDDOS攻撃

※ このBlog 記事は2018.3.1に執筆された Akamai SIRT Alerts のBlog 記事を翻訳した内容を元に作成しています。

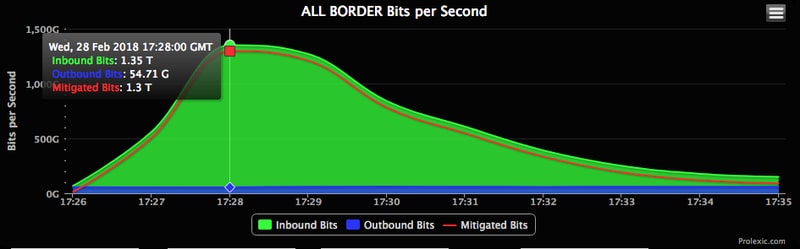

アカマイは2018年2月28日17:28 (グリニッジ標準時)に、ソフトウェア開発関連会社の顧客に対する、memcachedリフレクションを利用した1.3TbpsのDDoS攻撃を緩和しました。この攻撃は、アカマイが2016年9月にMiraiボットネットによるDDoSを発表した際の攻撃規模の2倍以上、おそらく本原稿執筆時点で一般に公開されている中でも、史上最大規模のDDoS攻撃となりました。しかし、memcached リフレクションのしくみ上、この記録を上回る規模の攻撃の出現は想像に難くありません。

2月27日、アカマイといくつかの企業から、新たな攻撃ベクトルとしてmemcachedを利用するリフレクションおよび増幅型DDoSの発見が発表されました。memcachedサービスは、汎用の分散型メモリキャッシュシステムで、データをメモリにキャッシュし、ディスクやデータベースなどの重めのデータストアの負荷を軽減するために利用されています。memcachedとUDPとTCPの両方での利用に対応し、認証を必要としません。UDPは容易にソースIPアドレスがスプーフィングできるので、このサービスにはDDoS攻撃のリフレクターとして利用される脆弱性が存在します。さらに攻撃に利用されやすい特徴として、memcachedのリクエストのサイズに対するレスポンスの増幅率が50,000倍を超える点が挙げられます。この仕組みを利用すると例えば、203バイトのリクエストで100Mバイトを超えるレスポンスを1台のリフレクターから任意の攻撃先に送ることができます。

アカマイのProlexicプラットフォームは、memcachedで使用されているデフォルトのポートであるUDPポート11211からのすべてのトラフィックをフィルタリングすることで攻撃の緩和に成功しました。

他の多くの組織では、月曜日(2月27日)から同様のリフレクション攻撃を経験しました。その一方でこの攻撃手法の公開以来、アカマイでは、インターネットに露出しているmemcachedサーバーのスキャンが大幅に増加していることを観測しています。

このような大規模な攻撃を作り出す能力があるため、攻撃者はmemcachedリフレクションを、有効性の高いツールとして、幅広いDDoS攻撃に速やかに組み込む可能性があります。さらに、利用可能なリフレクターのリストが攻撃者によって収集されていることも考慮すると、この攻撃は大きく増加する可能性があります。プロバイダーは、ソースポート11211からのトラフィックをレート制限することで、彼らのネットワークへのDDoSトラフィックの出入りを阻止できますが、この対策には時間がかかるでしょう。

アカマイは、業界連携によってベストコモンプラクティスを実践し、インターネットへのリスクを軽減すべく、お客様を支援してまいります.